例子:docker run -name zxy-nginx -itd -p 8080:80 mynginx:v1 /bin/bash

分析:在docker默认配置时刻,docker端口暴露是通过docker-proxy加适当的iptables规则实现的。

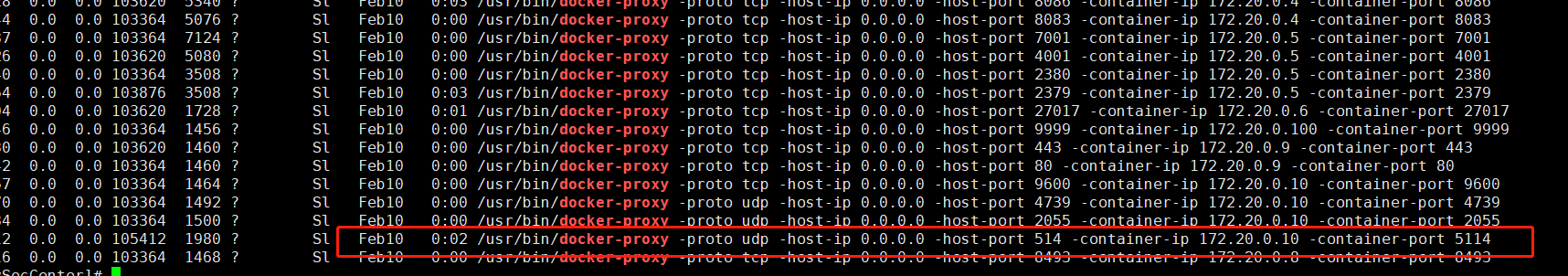

如图,

docker-proxy 通过-host-ip指定了docker-proxy在主机上监听的网络接口,通过-host-port指定了监听的端口号;通过-container-ip和-container-port 指定了docker-proxy链接到容器内部的容器ip和端口号。也就是说,在做完端口映射后,docker-proxy负责去监听主机的端口号,并做好容器内部的连接。在上例中docker-proxy监听0.0.0.0:514,那么当主机任何网络接口上有netfliter模块处理后input链到达的目标端口为8080的tcp数据包时刻,docker-proxy会接受这个链接(accept,记为input链接),并主动在连接container-ip+container-port建立一个tcp链接(记为output链接)。当此新建的与容器的链接建立后,docker-proxy会将所有来自input链接的包 发送给output链接。

附图,docker-proxy不起作用的情况,即外部访问

参考连接:https://www.jianshu.com/p/91002d316185