《网络对抗技术》Exp6 信息搜集与漏洞扫描 Week9

一、实验目标与内容

-

1.实践目标

- 掌握信息搜集的最基础技能与常用工具的使用方法。

-

2.实践内容

-

(1)各种搜索技巧的应用

- 使用搜索引擎搜索服务器子域名

- 爆破:使用metasploit的dir_scanner辅助模块获取网站目录结构

- 在Windows使用tracert探测路由结构

-

(2)DNS IP注册信息的查询

- whois

- dig

- nslookup

- IP2Location地理位置查询

-

(3)基本的扫描技术

- 主机发现

- 端口扫描

- OS及服务版本探测

- 具体服务的查点

-

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

-

-

2.一些问题

-

(1)哪些组织负责DNS,IP的管理。

答:全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。ICANN理事会是ICANN的核心权利机构,它设立三个支持组织。地址支持组织(ASO)负责IP地址系统的管理;域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理;协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。 -

(2)什么是3R信息。

答:Registrant:注册人;Registrar:注册商;Registry:官方注册局 -

(3)评价下扫描结果的准确性。

答:扫描大部分是准确的,但是不一定全面。有时候扫描同样的东西使用不同的方法会有不同的结果。另外有可能出现被扫描的目标使用了一定的防御手段,返还回来的结果是假的。

-

二、实验步骤

一:各种搜索技巧的应用

-

使用搜索引擎搜索服务器子域名

- 打开浏览器,输入```site:[域名]``,在搜索结果中很容易得到子域名

- 打开浏览器,输入```site:[域名]``,在搜索结果中很容易得到子域名

-

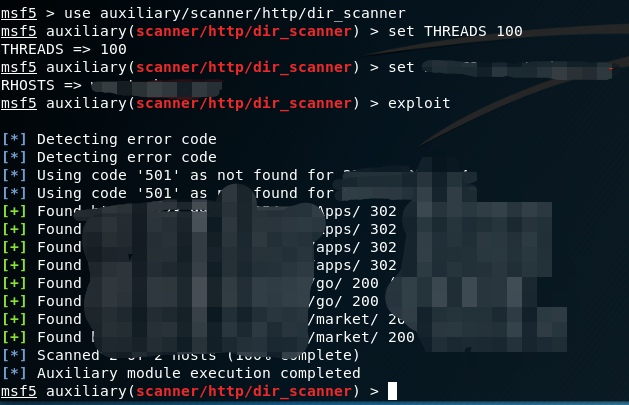

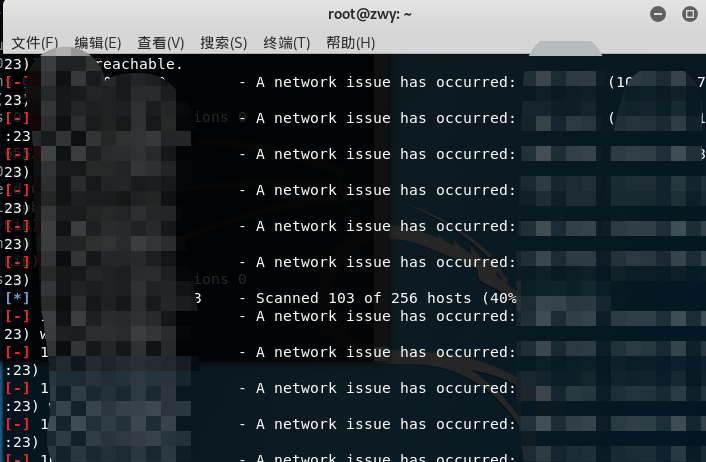

爆破:使用metasploit的dir_scanner辅助模块获取网站目录结构

- 打开msf,输入

use auxiliary/scanner/http/dir_scanner

msf auxiliary(scanner/http/dir_scanner) > set THREADS 100

msf auxiliary(scanner/http/dir_scanner) > set RHOSTS [网站]

msf auxiliary(scanner/http/dir_scanner) > exploit

- 等待一段时间后得到如下结果

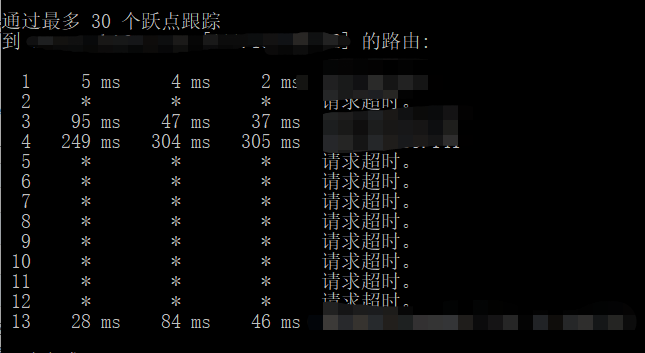

- 在Windows使用tracert探测路由结构

二:DNS IP注册信息的查询

-

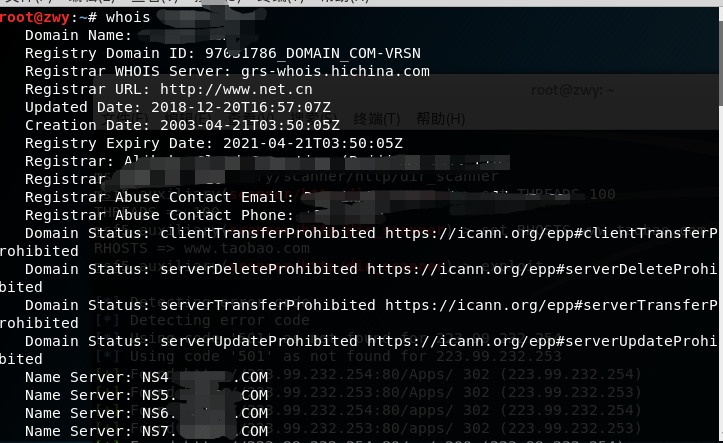

whois(用来进行域名注册信息查询)

- 在命令行输入

whois [域名]

- 在命令行输入

-

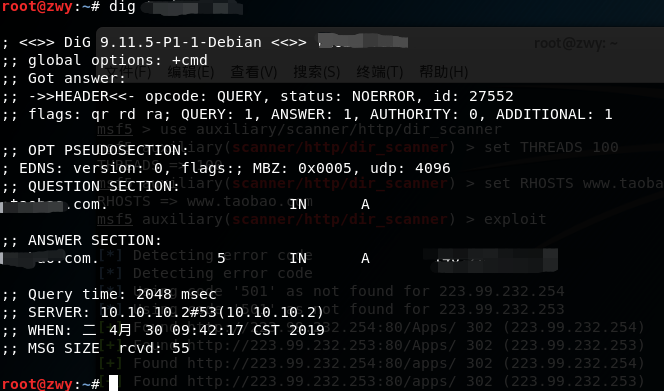

dig(查询官方DNS服务器上精确的结果)

- 在命令行输入

dig [域名]

- 在命令行输入

-

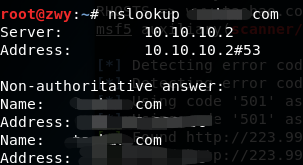

nslookup(查询域名对应的ip)

- 在命令行输入

nsloopup [域名]

- 在命令行输入

-

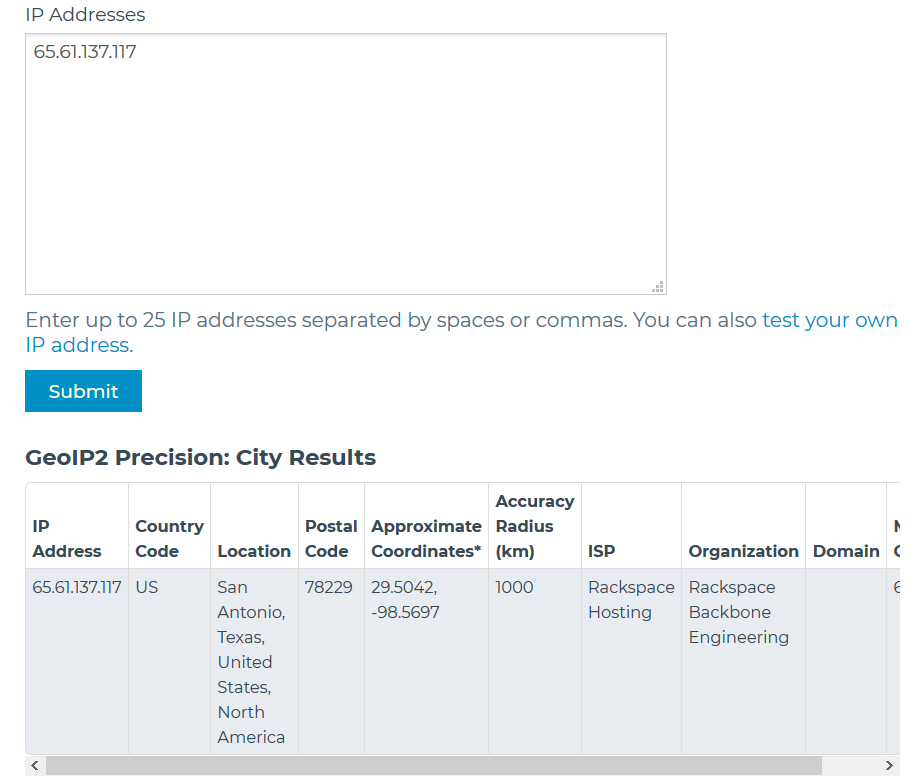

IP2Location地理位置查询

- 到http://www.maxmind.com网站,输入testfile.net的ip地址65.61.137.117

- 到http://www.maxmind.com网站,输入testfile.net的ip地址65.61.137.117

三:基本的扫描技术(扫描本机)

主机扫描

-

1、ping命令

- 在命令行输入

ping [域名]

- 在命令行输入

-

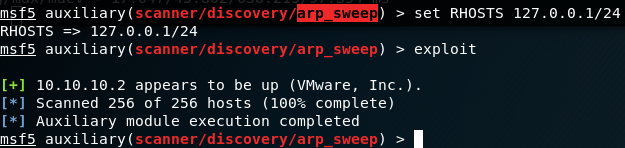

2、使用metasploit中的

modules/auxiliary/scanner/discovery/arp_sweep模块

-

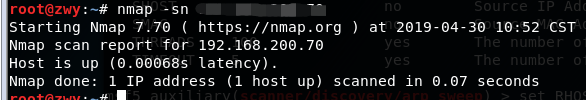

3、nmap -sn

- 在命令行输入

nmap -sn [IP地址]

- 在命令行输入

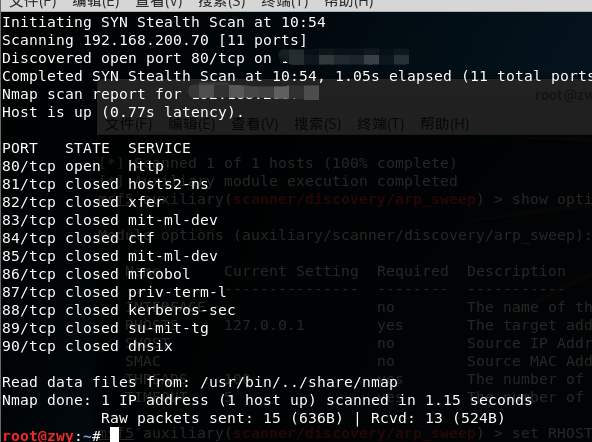

端口扫描

- 在命令行输入

nmap -sS -p 80-90 -v [IP地址](sS是扫描端口,-p是指定端口,-v是详细信息)

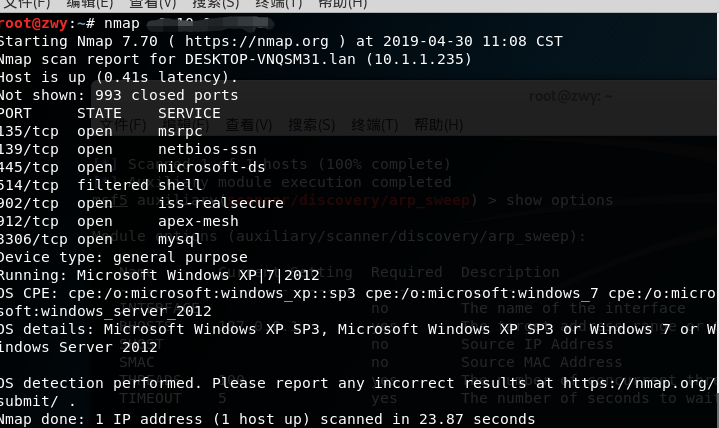

操作系统版本探测

-

1、使用

nmap -O [目标IP],其实我扫描的是本机Win10,结果扫描出来显示是XP。emmmm..扫描结果错误。

-

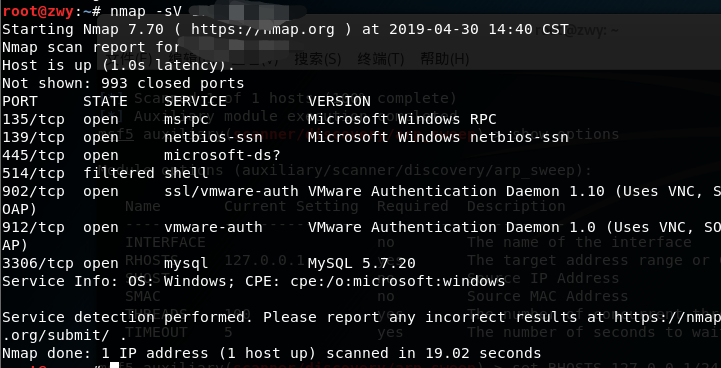

2、使用

nmap -sV [目标IP]查看目标主机的详细服务信息

具体服务及版本探测

-

1、使用metasploit中的

auxiliary/scanner/telnet/telnet_version模块,扫描失败

-

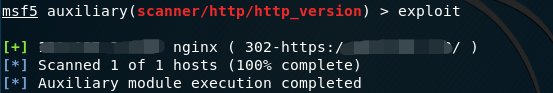

2、使用metasploit中的

auxiliary/scanner/http/http_version模块

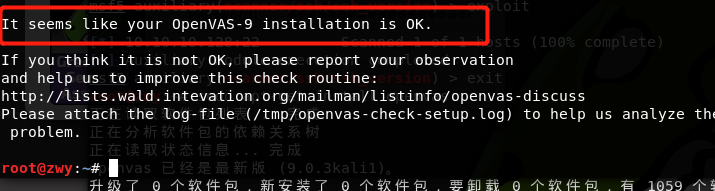

四、漏洞扫描

-1、 安装openvas(需要安装较长时间)

apt-get dist-upgrade

apt-get install openvas

openvas-setup

-

2、安装后输入openvas-check-setup,若出现如下界面,则安装成功

-

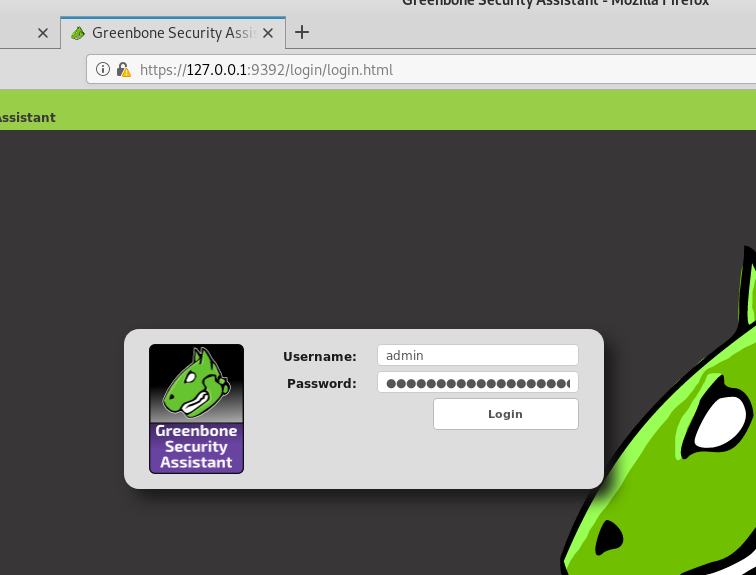

3、第一次安装成功后会自动打开openvas,弹出网站

-

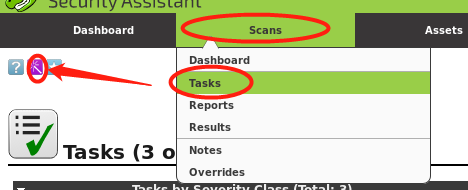

4、使用默认账号密码点击登录,点击

Scans->Tasks->图标->Task Wizard

-

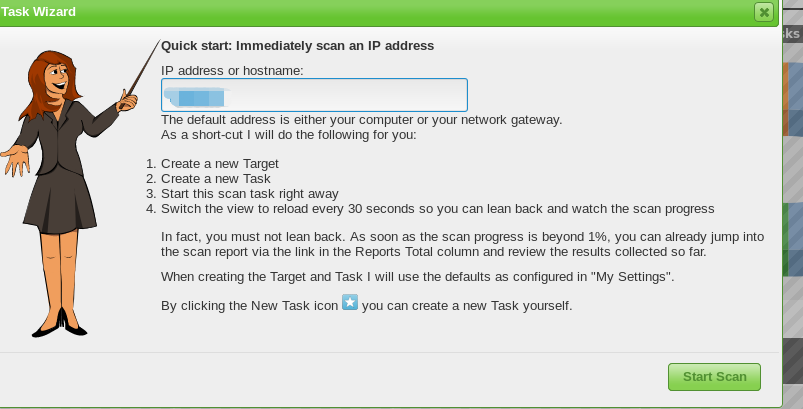

5、输入本机ip,开始扫描

-

6、扫描结果:

-

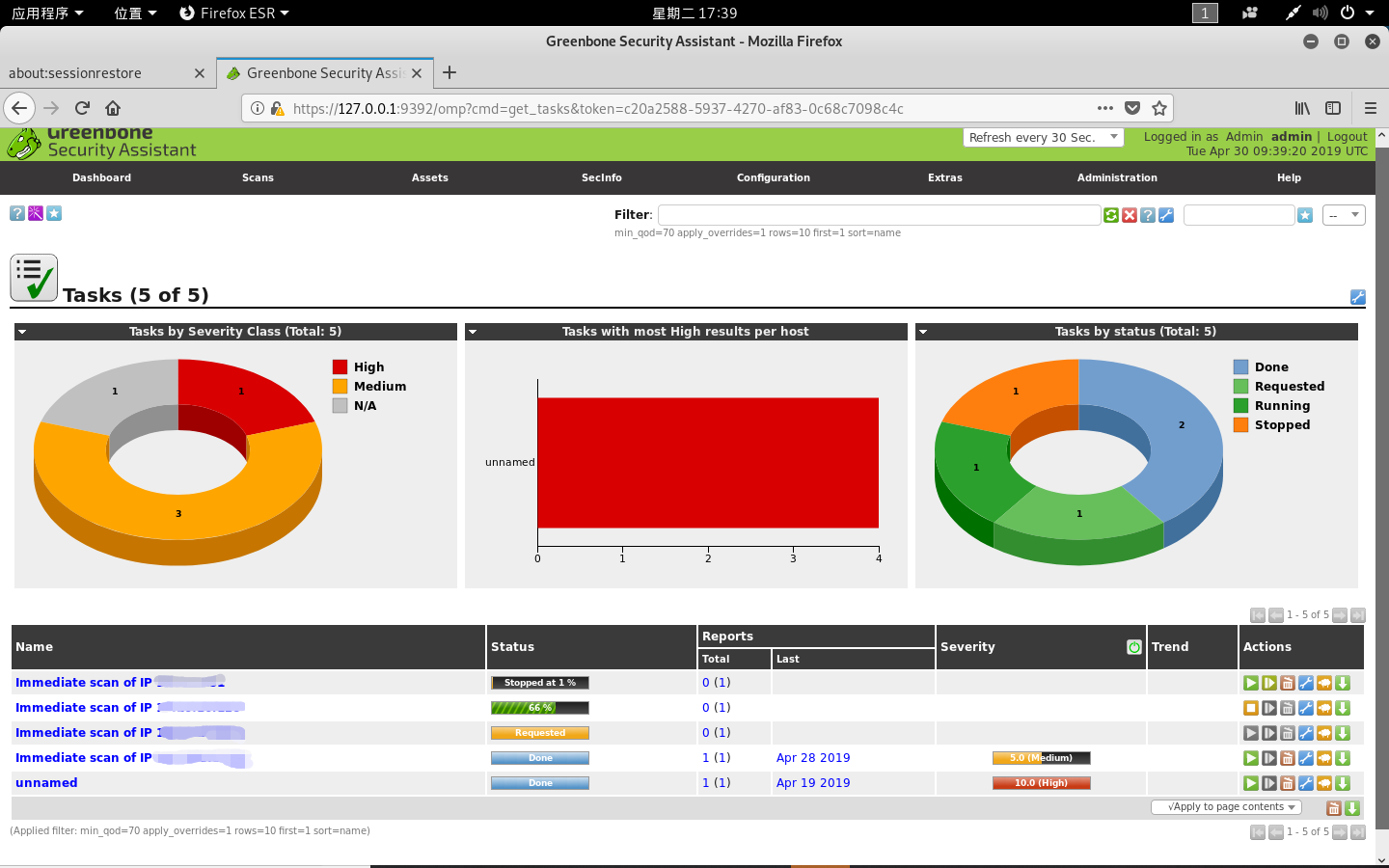

7、点击第列表中的第二个,在弹出的界面中点击

Full and fast,选择其中一个漏洞族进行查看

-

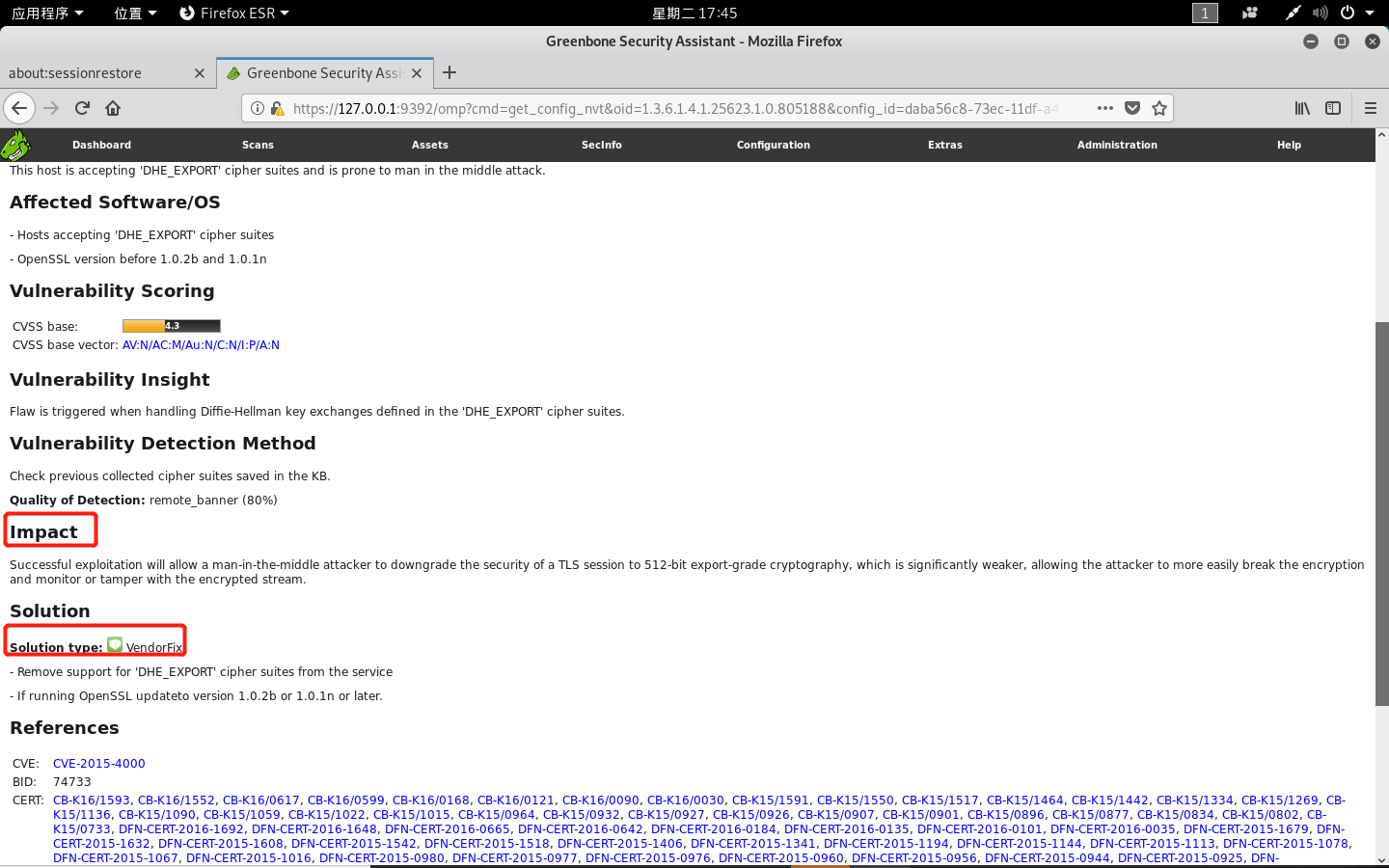

8、再在族中选择一个漏洞进行查看,可以看到该漏洞会造成的影响以及补漏洞的方法

三、遇到的问题

- 1、在linux使用traceroute来探测路由结构时,出现的地址全部都是...,没法看到ip地址,而在Windows下使用tracert时就可以看到一部分ip地址。现在还没有解决。

四、心得体会

本次实验主要是进行信息搜集这一环节。信息搜集环节是渗透测试的非常重要的环节,需要占用渗透测试的极大一部分的时间,因此是很重要的。信息搜集的方式方法也有很多,而且很多效果显著的方法其实是不需要太多技术含量的,这次实验让我们充分体会到了这一点。我们上网的时候也要提高安全意识,不能放心地把所有信息都交给网站。