企业自建Exchange Server我们都知道反垃圾邮件功能比较弱,通常是额外需要购买反垃圾邮件网关来配合Exchange Server工作,达到防垃圾和病毒邮件功能,一般硬件的反垃圾邮件网关基本都集中在梭子鱼,赛门铁克等功能比较强大但是价格也比较贵,如果企业有一两千用户,一套反垃圾邮件网关下来就是几十万了,那么如标题所说:怎么巧妙的利用Office365来解决这个问题呢?

在Office365中有这样一个功能叫Exchange Online Protection,只要你购买的Office365中包含Exchange Online服务,就都会有这个功能,大家可能会有疑惑了,这个东西是提供ExchangeOnline在线防病毒反垃圾邮件的,跟我本地Exchange有什么关系?我来告诉你,关系很大,能节约每年几十万的硬件反垃圾邮件网关费用(即使你只买一个Office365账号的订阅都有这个功能),EOP的出站和入站邮件数量限制问题可以参考微软网站 https://docs.microsoft.com/en-us/office365/servicedescriptions/exchange-online-service-description/exchange-online-limits#receiving-and-sending-limits 同时也没有硬件反垃圾邮件网关的各种炫酷报表功能。EOP只能提供实时的最先进的反垃圾邮件和防病毒服务。

下面就跟大家分享下怎么利用EOP来作为本地Exchange Server反垃圾邮件网关的吧!

首先的首先还是需要在已购买的Office365中添加企业的域名,在DNS设置的时候不要选择Exchange服务,等把所有配置都完成后再去搞DNS记录。

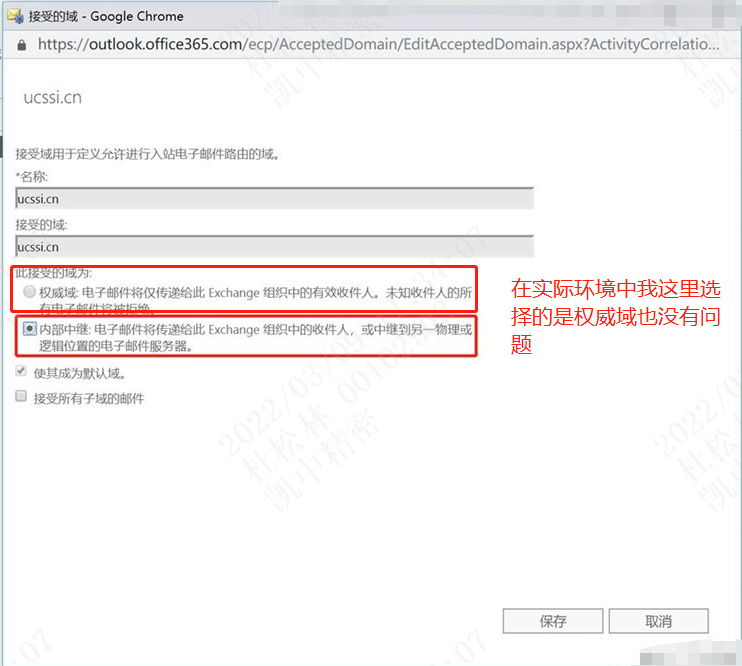

登录到Exchange Online管理中心,在邮件流中选择接受的域并点击编辑

-----------------------------------

©著作权归作者所有:来自51CTO博客作者scnbwy的原创作品,请联系作者获取转载授权,否则将追究法律责任

巧用Office365中的Exchange Online Protection(一)

https://blog.51cto.com/scnbwy/2339846

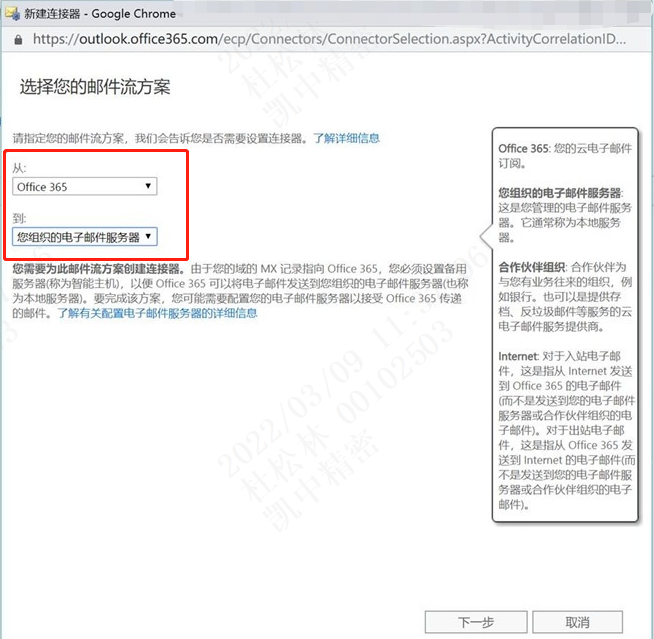

然后选择邮件流-连接器,点击新建,创建新的连接器

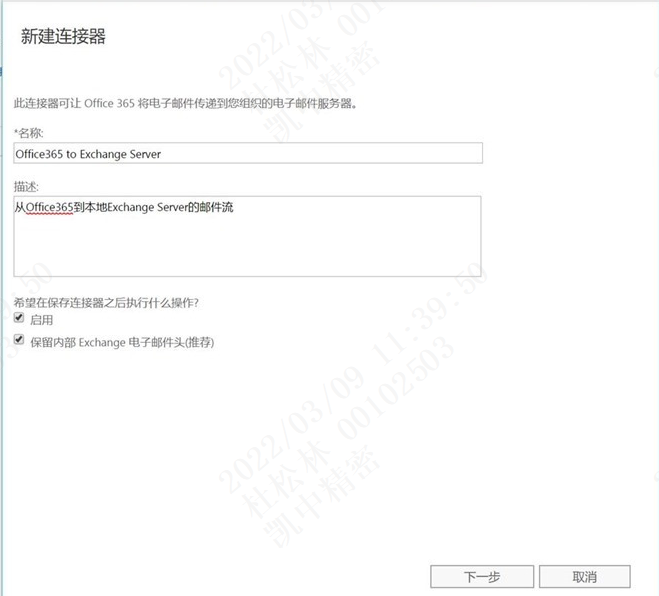

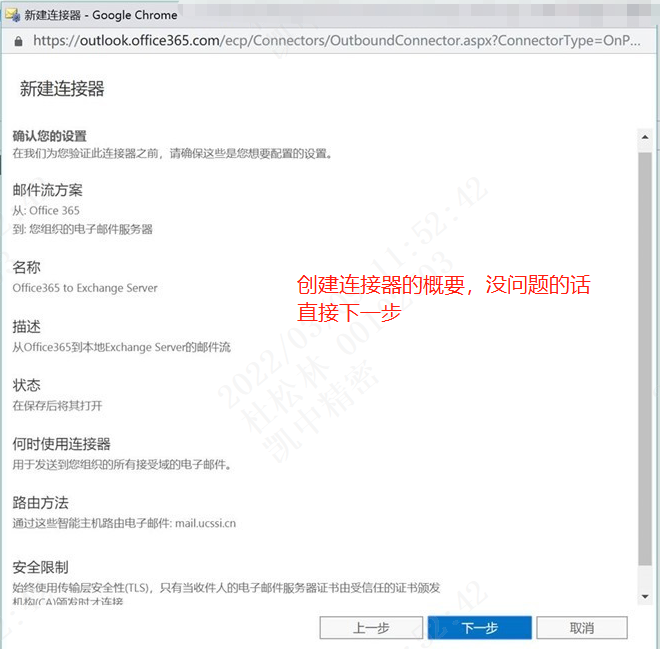

接下来就对这个连接器进行命名和描述

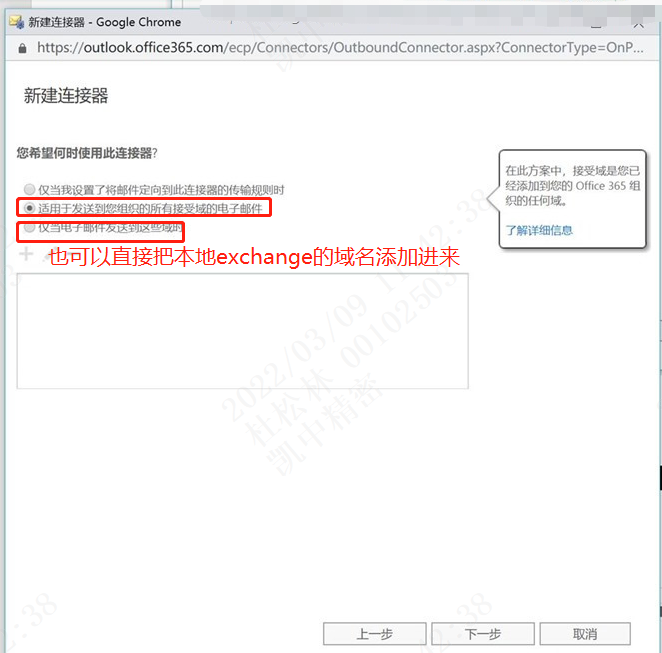

接下来选择仅使用发到接受域的电子邮件应用这个连接器

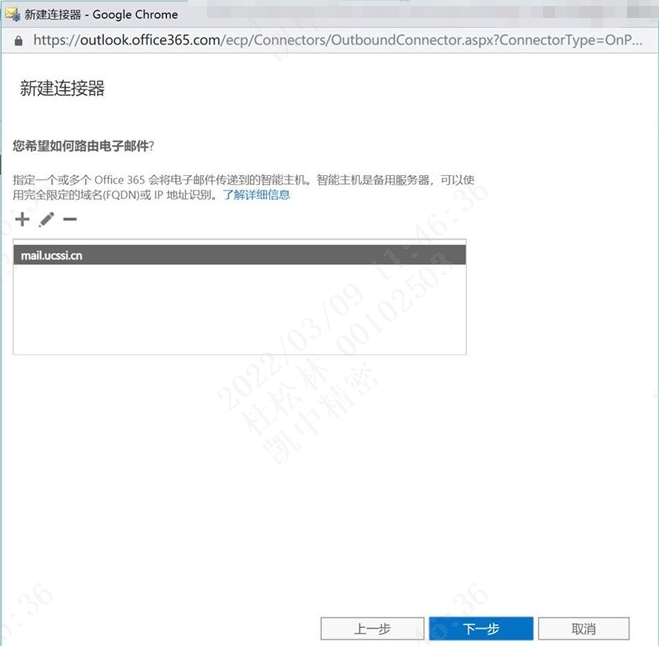

这里就关键了,填写智能主机,由于我这里是测试环境资源有限,所以我直接填写了对外映射的本地Exchange地址,一般来讲建议单独拿一个公网IP,开放25端口然后映射到Exchange Server上,并把这个公网IP填写到这里作为智能主机

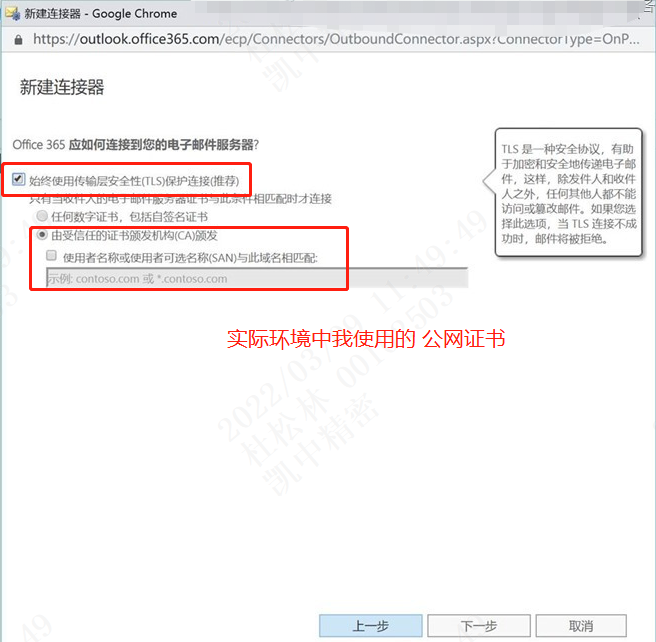

然后这里也是关键步骤,是否要使用TLS,我这里是勾选了TLS加密的,按常理讲也是需要这么搞得,但是后面就会看到验证连接器报错,是因为我的Exchange Server用的CA自签名证书,没有用公网SSL证书

下面进行连接器的验证,验证过程略

看到了没~妥妥的失败了,是因为TLS身份验证失败了,无法验证Exchange Server的证书,前面我说了我的Exchange Server证书是私有CA颁发的,Office365那边自然是不能验证这个证书的,所以这里也强烈建议Exchange使用公网SSL证书,不然就像我后面的配置一样,不使用TLS加密传输,让Office365到本地Exchange Server这段路由之间裸奔,邮件泄露可不好背锅啊

-----------------------------------

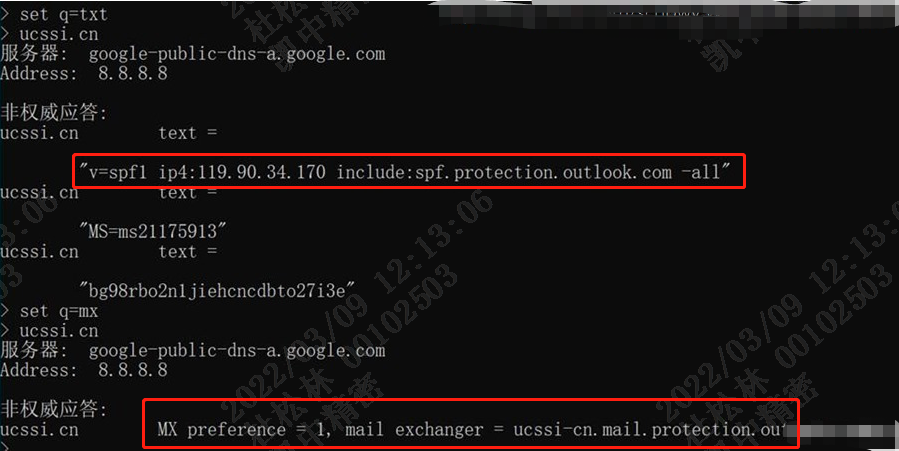

最后,我们需要做一个切换:将MX记录改成指向Office365,同时在SPF记录中增加Office365上EOP信息

然后我使用QQ邮箱给 test01@ucssi.cn 这个用户发一封测试邮件

将这封邮件的邮件头复制出来进行分析看整个邮件路由是怎么走的

在以下网站中进行邮件路由分析

https://testconnectivity.microsoft.com/

可以看出来,QQ邮箱首先将邮件发出来,通过MX解析到了Office365的EOP上,EOP对邮件进行过滤,再通过之前创建的连接器将这封邮件路由到本地Exchange Server,最终Exchange Server将这封传输到用户的Mailbox

这样就达到了我们预期的效果。

怎么样用起来是不是很爽~~~

有环境的赶紧试一下吧

最后,原创不易,各位可以随意打赏~