路由器

控制点

3.

安全审计

安全审计是指对等级保护对象中与安全活动相关的信息进行识别、记录、存储和分析的整个过程。安全审计功能可以确保用户对其行为负责,证实安全政策得以实施,并可以作为调查工具使用。通过检查审计记录结果,可以判断等级保护对象中进行了哪些与安全相关的活动及哪个用户要对这些活动负责。另外,安全审计可以协助安全管理员及时发现网络系统中的入侵行为及潜在的系统漏洞及隐患。安全审计主要关注是否对重要事件进行了审计、审计的内容、审计记录的保护及审计进程保护。

a)

安全要求:应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计。

要求解读:为了对网络设备的运行状况、网络流量、管理记录等进行检测和记录,需要启用系统日志功能。系统日志中的每条信息都被分配了一个严重级别,并伴随一些指示性问题或事件的描述信息。

路由器的系统日志信息通常被输出至各种管理端口、内部缓存或日志服务器。在默认情况下,控制台端口的日志功能处于启用状态。

检查方法

1. 核查是否开启了安全审计功能,以及网络设备是否设置了日志服务器的IP地址,并使用syslog或SNMP方式将日志发送到日志服务器。

2. 核查安全审计范围是否覆盖每个用户。

3. 核查是否已对重要的用户行为和重要安全事件进行审计。

期望结果

-

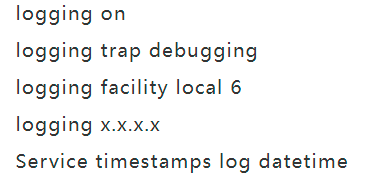

Cisco路由器:网络设备设置了日志服务器,并使用Syslog或SNMP方式将日志发送到日志服务器。输入“show run” 命令令,存在如下类似配置。

-

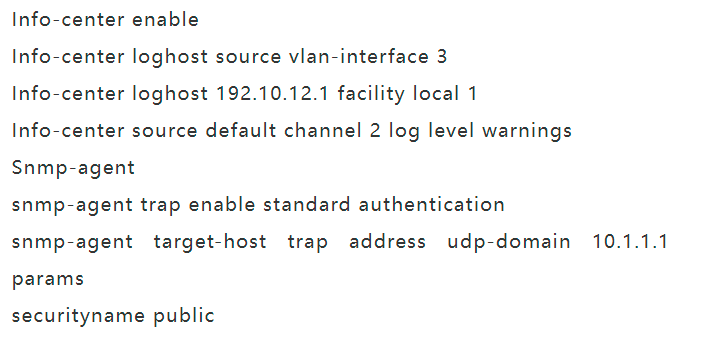

华为/H3C路由器:网络设备设置了日志服务器,并使用Syslog或SNMP方式将日志发送到日志服务器。输入display current-configuration命令,存在如下类似配置。

b)

安全要求:审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息。

要求解读:路由器的日志审计内容包括时间、用户、事件类型、事件是否成功等相关信息。

一般来说,对主流的路由器和交换机,可以实现对系统错误、网络和接口变化、登录失败、ACL匹配等的审计,审计内容包括时间、类型、用户等信息。因此,只要启动这些路由器和交换机的审计功能,就能符合此项要求。但对防火墙等安全设备来说,由于其访问控制策略中日志功能需要手动启动,所以应重点核查其访问控制策略中日志功能是否已启用。

检查方法

核查审计记录是否包含事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息

期望结果

日志信息中包含事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息。

c)

安全要求:应对审计记录进行保护、定期备份,避免受到未预期的删除、修改或覆盖等。

要求解读:审计记录能够帮助管理人员及时发现系统运行状况和网络攻击行为,因此,需要对审计记录实施技术和管理上的保护,防止未授权修改、删除和破坏。

检查方法

1. 访谈系统管理员,了解审计记录的存储、备份和保护措施。

2. 核查是否将路由器日志定时发送到日志服务器上等,并使用sys1og或SNMP方式将日志发送到日志服务器。如果部署了日志服务器,则登录日志服务器,核查被测路由器的日志是否在收集范围内。

期望结果

网络设备的日志信息被定期转发至日志服务器。日志服务器上可查看半年前的审计记录。

d)

安全要求:应对审计进程进行保护,防止未经授权的中断。

要求解读:保护审计进程,确保当安全事件发生时能够及时记录事件的详细信息。非审计员账户不能中断审计进程。

检查方法

通过非审计员账户中断审计进程,以验证审计进程是否受到了保护(应为无法中断审计进程)。

期望结果

非审计员账户不能中断审计进程。