(2)靶机一个,用于欺骗其DNS

实验步骤:

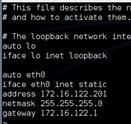

1、连入局域网中,一定要选择桥接模式;配置固定的IP和网关和DNS

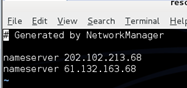

#vim /etc/network/interfaces

#vim /etc/resolv.conf

#service networking restart

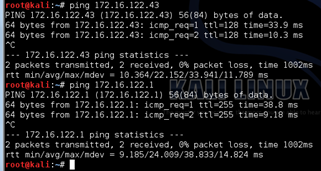

#ping 172.16.122.43 //网关

#ping 172.16.122.1 //靶机

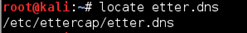

ettercap是在linux下运行的 。它为嗅探工具,ARP欺骗,DNS,劫持,中间人攻击等等。2、首先设置etter.dns文件,使用locate定位etter.dns

#locate etter.dns

3、编辑文件把需要欺骗的域名指向到本地地址。

#vim /etc/ettercap/etter.dns

在最后添加一个A记录和PTR记录——指向本机

*.qq.com A ip

*qq.com PTR ip

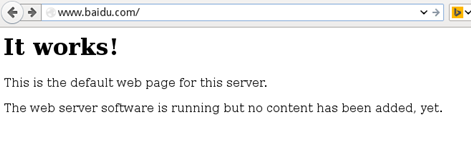

4.打开本地HTTP服务

#vim /var/www/html/index.html

启动apache服务

#/etc/init.d/apache2 start或#service apache2 start

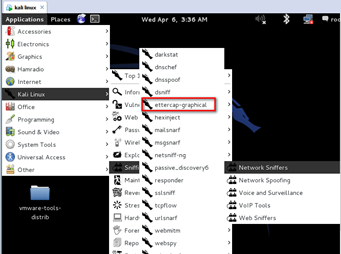

5.打开图形化ettercap-graphical

或通过命令

#ettercap -G

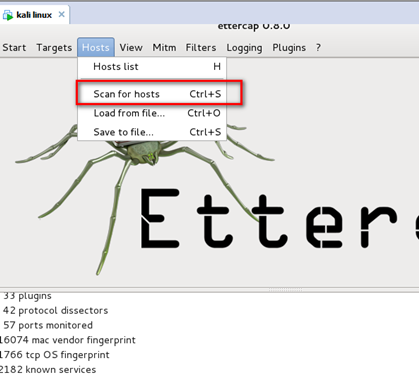

6.选择嗅探模式

7.选择网络接口

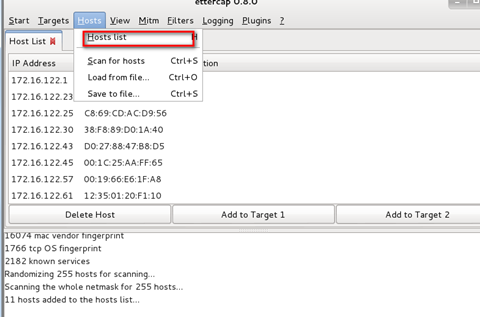

8.扫描存活的主机

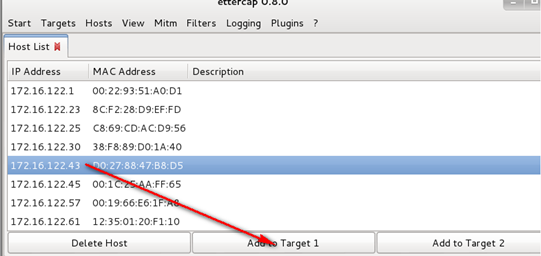

172.16.122.1——网关

172.16.122.43— —靶机

9.把目标主机添加到目标1

注意:为了实验做出效果;可以将本机IP添加进去!!!

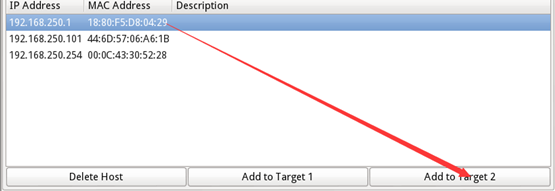

把网关地址添加到目标2

注意:通常都是将网关添加到TARGET2中

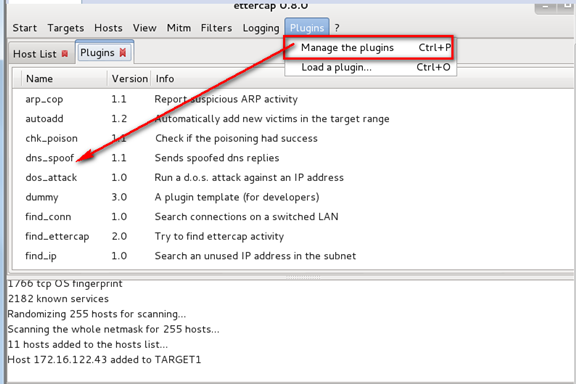

10.双击激活dns_spoof插件

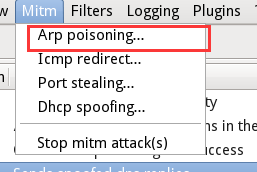

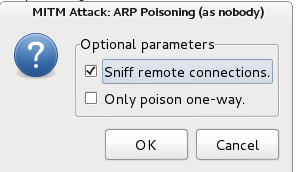

11.选择ARP中间人攻击方式

12.开始欺骗攻击

13.在目标主机上面访问baidu域名的时候,域名的IP地址已经被串改了。