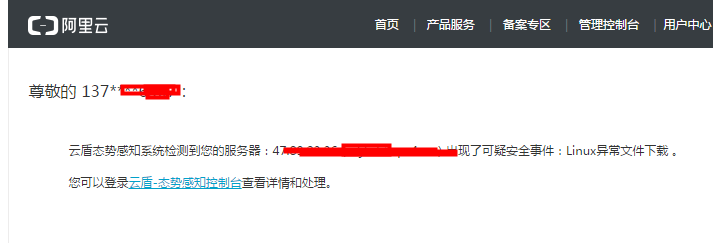

最近我的阿里云ecs 老是收到 云盾态势感知系统检测到异常

top -c 后发现一个 疑似病毒 /tmp/qW3xT.2

看到网友们的解决方案 试过之后效果不错,可以用的

知道wnTKYg是什么鬼之后,我不急着杀死它,先百度了一下它怎么进来的,百度上关于它的帖子特别少,说是钻了redis的空子进来的,我基本上赞同这个说法,第一步就是对redis进行了配置上的修改:

① 把默认的端口号6379给改了

② 把密码改的更复杂了

③ 把bind xx.xx.x.x xx.xx.xx.xx改了

修改redis是防止这熊孩子再进来,第二步就是把已经入驻的木马杀死,它不仅使用我的服务器,它还登录我的账号,所以查看了 /root/.ssh 下的文件,在/root/.ssh/known_hosts中发现了我不认识的IP,绝对有问题,于是干脆把 /root/.ssh 下的文件都删了,省事了。

第三步就是要找到所有关于病毒的文件, 执行命令 find / -name wnTKYg*,只有/tmp下有这个文件,删了,然后就去kill wnTKYg进程,你以为这样它就可以死了吗?Never!一分钟之后它又复活了,我猜测一定有守护进程在唤醒它,于是我再kill 然后top观察进行变化,终于被我发现了,有一个/tmp/ddg.1007进程很可疑,于是百度这个东东验证了一下,果然,就是挖矿工的守护进程,用ps -aux|grep ddg 命令把所有ddg进程找出来杀掉,并删除/tmp目录下的所有的对应ddg文件,至此,病毒被解决了,异地登录,安全扫描什么的也被我解决了。

另一种方法

首先关闭挖矿的服务器访问 iptables -A INPUT -s xmr.crypto-pool.fr -j DROP

iptables -A OUTPUT -d xmr.crypto-pool.fr -j DROP 然后删除yam 文件 用find / -name yam查找yam 文件 之后 找到wnTKYg 所在目录 取消掉其权限 并删除 然后再取消掉 tmp 的权限并删除 之后 pkill wnTKYg就OK了。

参考/转载 :https://blog.csdn.net/qq_38872310/article/details/81325115

如果本文章已帮助到您!