XSS盲打

实验平台:pikachu

xss盲打并不是xss漏洞的一种类型,而是xss漏洞的一个应用场景,主要是针对网站的后台管理员。

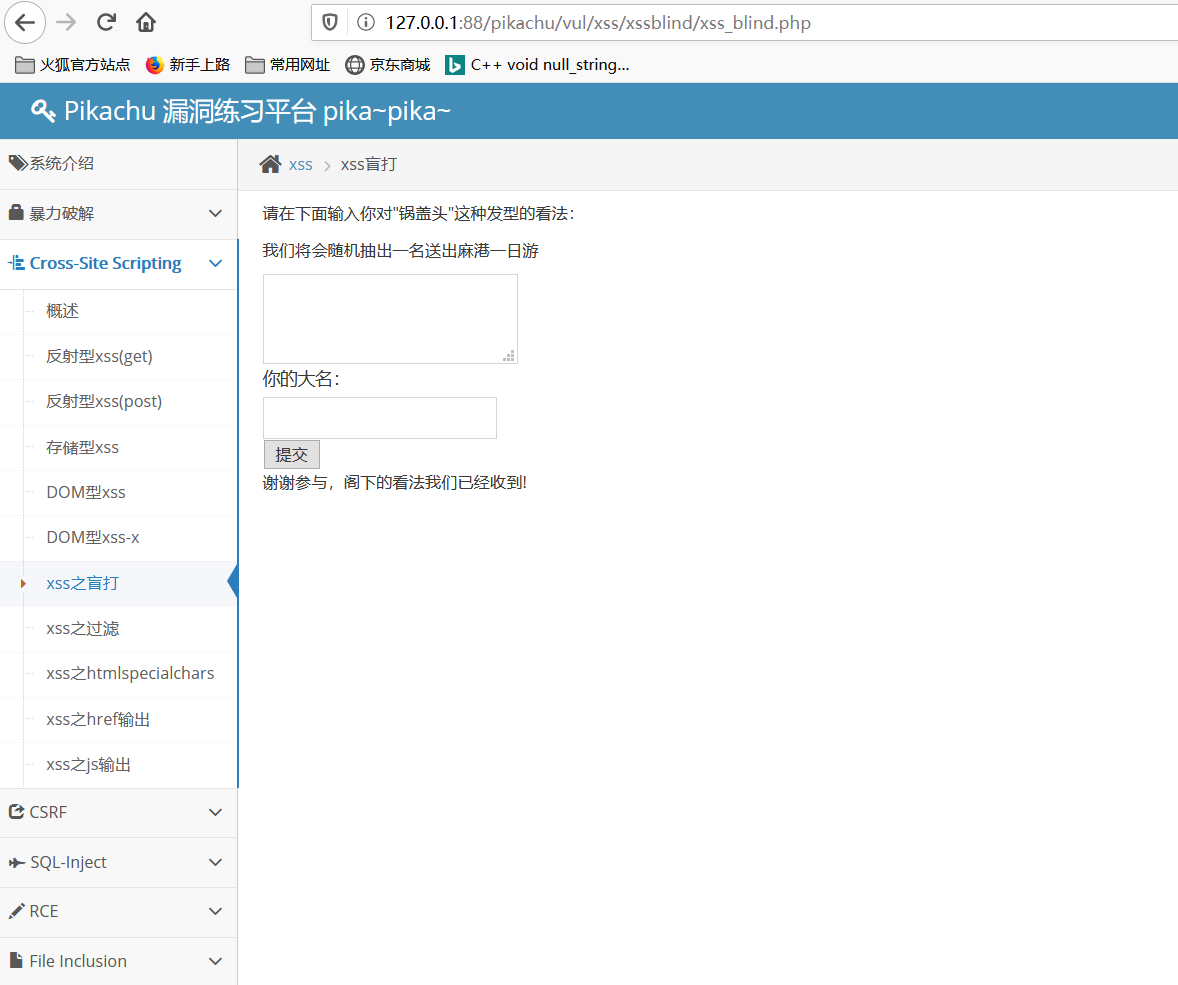

打开pukachu的xss盲打在输入框累随意输入一些字符点击提交,我们可以发现输入的结果并没有显示在前端,而是直接提交到后端管理员页面。

如果我们输入一段js代码,由于是直接提交到后端管理员页面,用户前端并不会执行。

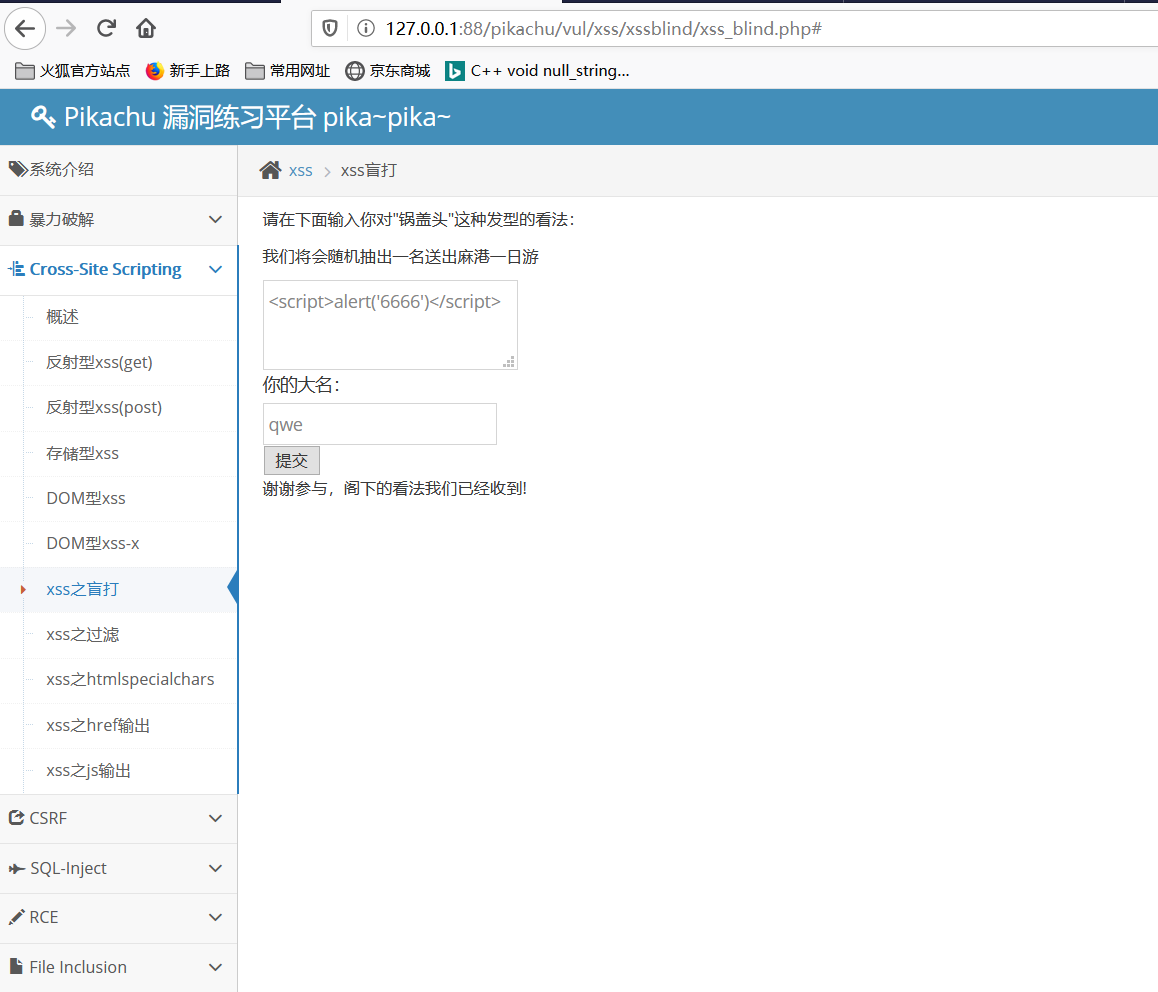

我们在输入框输入<script>alert('6666')</script>,然后提交,再点右上角的提示登入pikachuxss盲打的管理员后台;

我们会发现弹出了弹窗,说明我们盲打成功;xss盲打其实是一种尝试性的攻击行为,因为攻击者并不知道后台有没有输出或者是过滤;

xss盲打本质还是存储型xss漏洞的利用只不是后台输出端由用户变成了网站管理员,但是危害性就更大了。

XSS绕过

xss绕过-过滤-转换

例子:

1.前端限制绕过,直接抓包重放,或者修改html前端代码。比如反射型XSS(get)中限制输入20个字符。所以安全措施尽量不要放在前端。

2.大小写,比如<SCRIPT>aLeRT(111)</sCRIpt>。如果过滤措施只对小写做了处理,我们就可以通过大写的输入来绕过他的措施,大写的输入被输出前端时仍然会被正常的执行。

3.双写(拼凑),<scri<script>pt>alert(111)</scri</script>pt>。会去除敏感标签如<script>但可能只会去除一次

4.注释干扰,<scri<!--test-->pt>alert(111)</sc<!--test-->ript>。在前端输出时注释是不会被执行的

xss绕过-过滤-编码

后台过滤了特殊字符,比如<script>标签,但该标签可以被各种编码,后台不一定会过滤,当浏览器对该标签进行识别时,会翻译成正常的标签,从而执行。(ps:使用编码要注意编码在输出点是否会被正常识别和翻译)

实验演示:

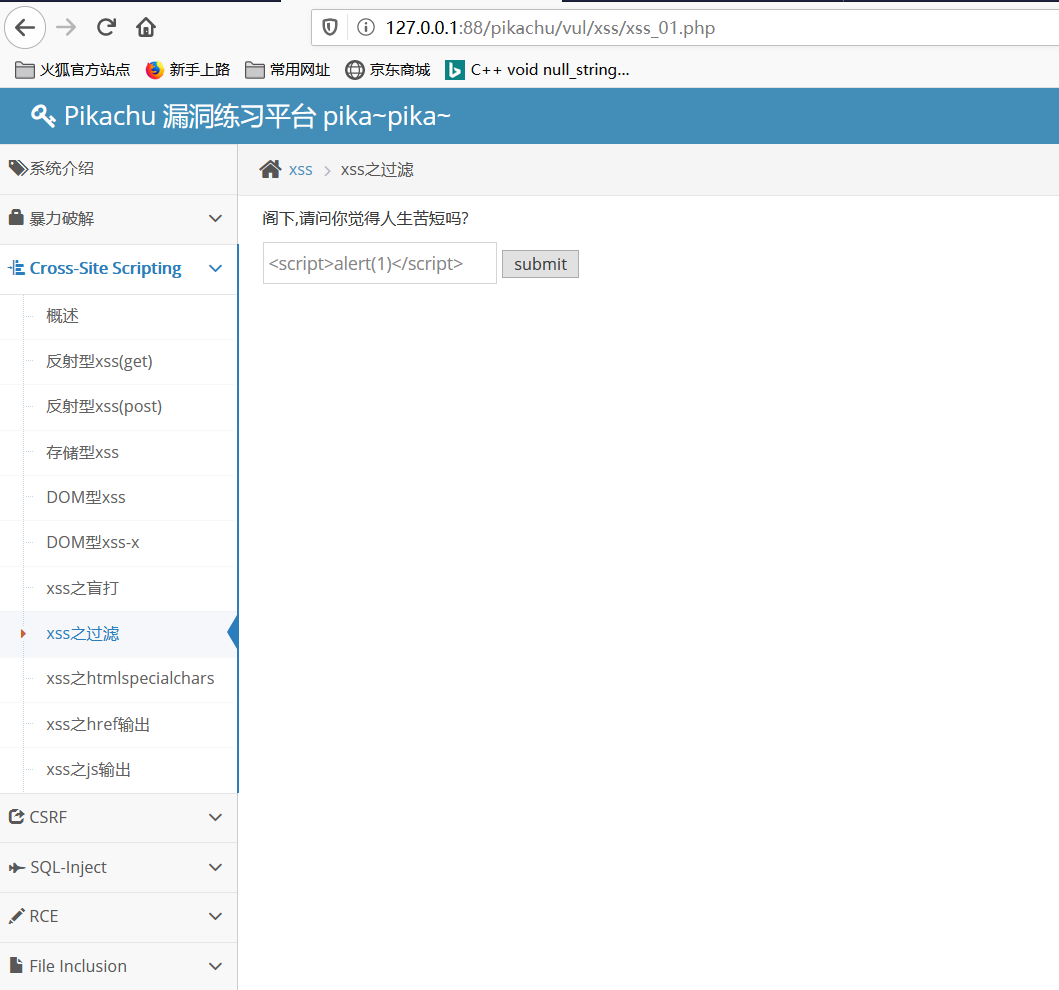

打开pikachu的xss之过滤,输入<script>alert(1)</script>点提交

没有弹窗弹出

接着我们查看页面源码

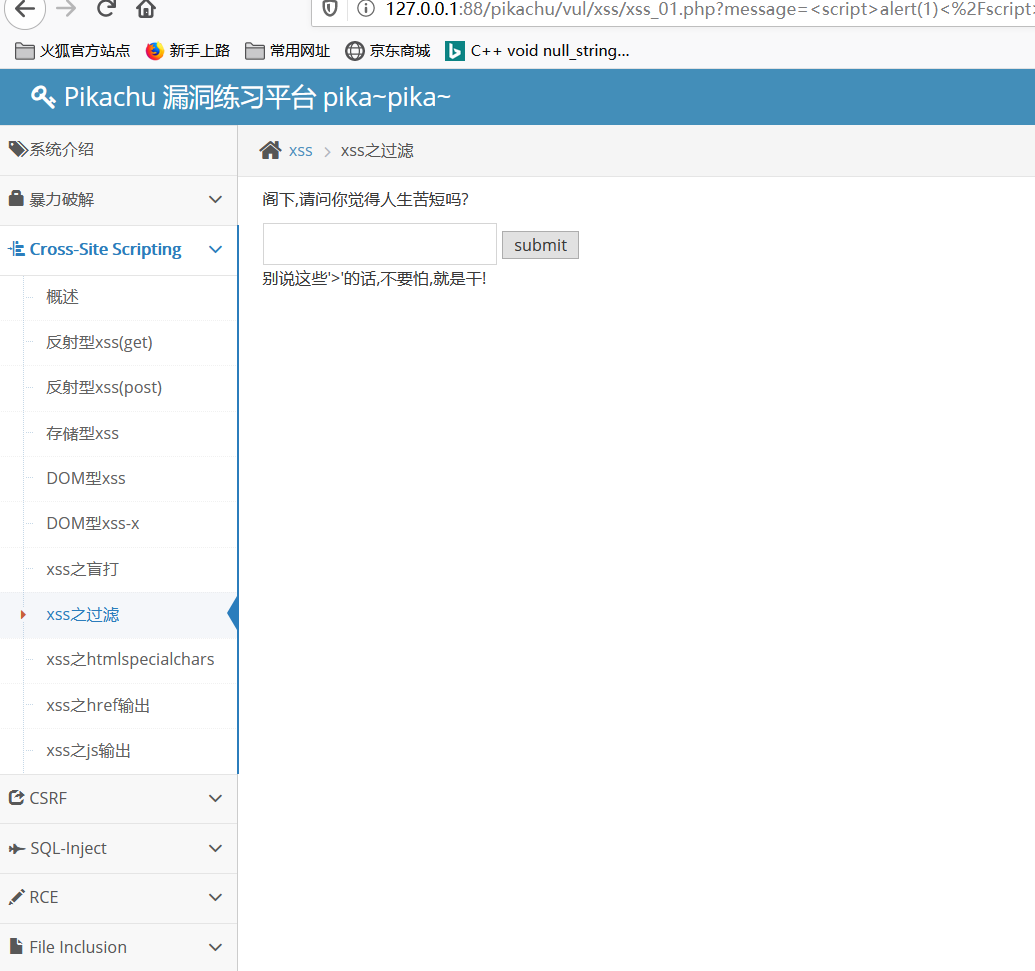

可以看到我们输入的标签都被去掉了,说明后台有对<script>标签进行过滤

接下来我们使用大小写混合的方法输入<SCrIPT>alert(1)</ScRiPt>

成功弹窗,说明我们成功绕过了过滤,他的过滤措施并没有对大小写过滤。