20159319《网络攻击与防范》第六周总结

教材学习内容总结(第五章)

从安全属性来看,机密性,完整性,和可用性构成了网络安全的三个基本属性,也被国外学者称为安全金三金模型(CIA)。网络攻击基本模式包括四种:截获,中断,篡改与伪造。截获是一种被动攻击模式,其目的是获取网络通信双方的通信内容,具体攻击技术是嗅探与监听。其他三种是属于主动攻击。

TCP/IP网络协议栈在设计时采用了分层模型,分为了网络接口层,互联层,传输层与应用层,每一层负责不同的功能,各自具有相应的网络协议。

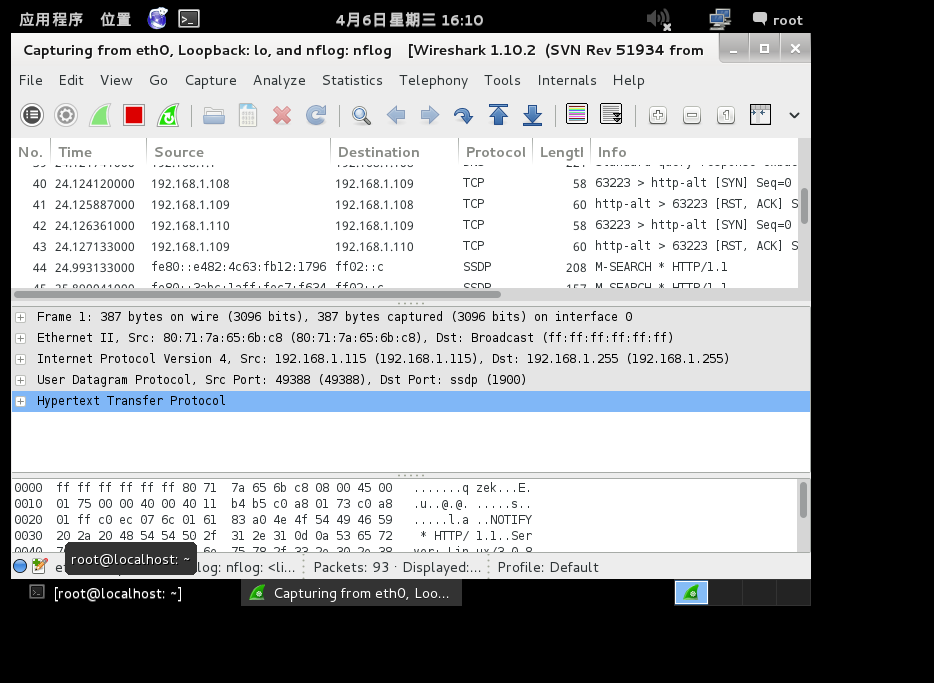

IP地址欺骗是指攻击者伪造具有虚假源地址的IP数据包进行发送,以达到隐藏发送者身份,假冒其他计算机等目的。IP源地址欺骗也经常在进行网络扫描时应用,以隐藏真实的扫描源地址,网络扫描软件nmap的-D选项就是用来配置假冒源IP地址的,结合网络嗅探或者欺骗技术,攻击者能够通过分析嗅探的原始报文协议分析结果,获取扫描结果。从下图中可以看到从两个地址发送给目的主机的数据包,可以看出8080端口是关闭的。

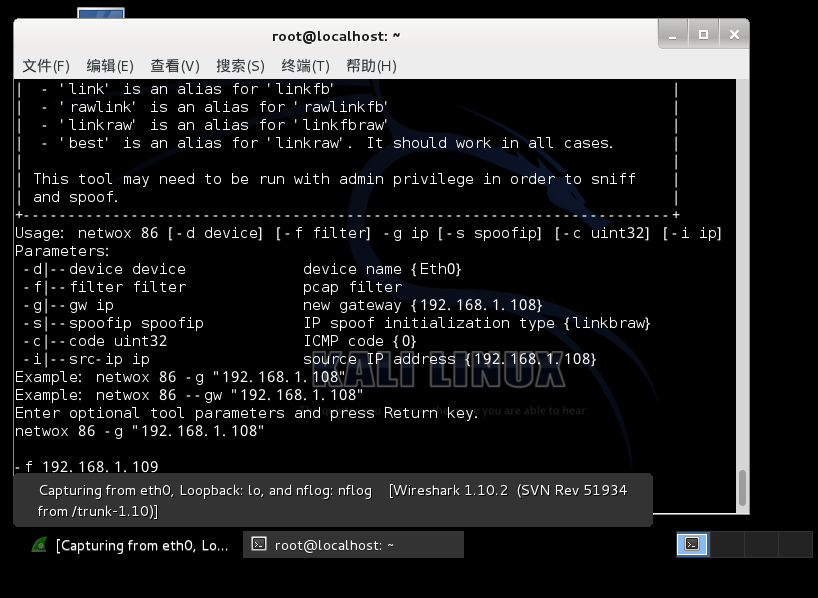

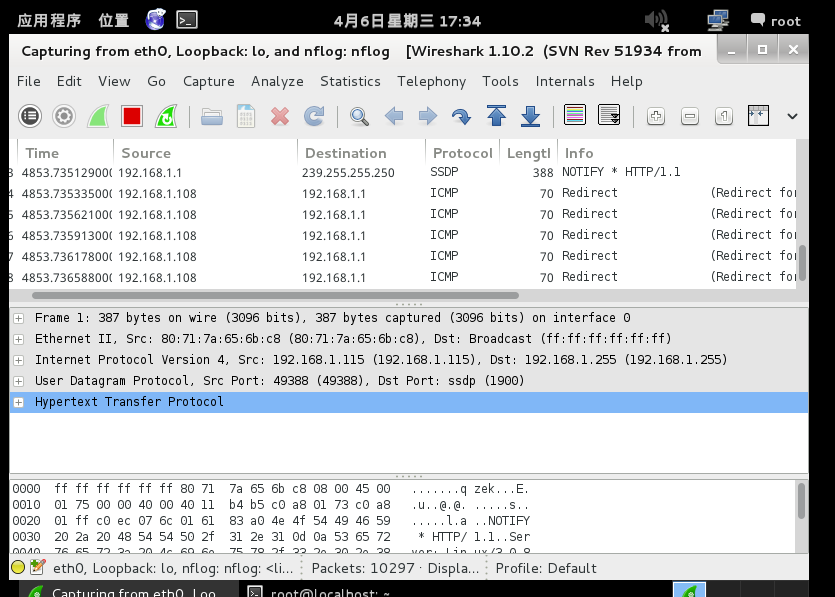

ICMP路由重定向攻击

ICMP路由重定向攻击是指攻击者伪装成路由器发送虚假的ICMP路由路径控制报文,使得受害主机选择攻击者指定的路由路径,从而进行嗅探或假冒攻击的一种技术。

TCP拒绝服务攻击(SYN Flood)

拒绝服务攻击是目前比较有效而又非常难于防御的一种网络攻击方式,它的目的就是使服务器不能够为正常访问的用户提供服务。TCP SYN Flood,又称SYN洪泛攻击,是目前最为有效和流行的一种拒绝服务攻击形式。它利用TCP三次握手协议的缺陷,向目标主机发送大量的伪造地址的SYN连接请求,消耗目标主机的连接队列资源,从而不能够为正常用户提供服务。

教材学习(第六章)

为了保障被CIA安全属性,信息安全领域提出了一系列的安全模型来指导信息系统安全体系建设,目前最重要的就是PDR安全模型,它是一个基于时间的动态安全模型,其基本描述就是:网络安全=根据风险分析指定安全策略+执行安全防护策略+实时监测+实时响应,在此,模型中,安全策略是模型的核心,所有的防护,检测,响应都是根据安全策略实施的,安全策略为安全管理提供管理方向和支持手段。响应措施主要包括应急处理,备份恢复,灾难恢复等。

防火墙

防火墙可以在网络协议栈的各个层次上实施网络访问控制机制,对网络流量和访问进行检查和控制,防火墙技术可以分为包过滤,电路级网关和应用层代理技术。防火墙最基本的功能就是控制在计算机网络中不同信任程度网络域之间传送的数据流。可以使用iptables为用户提供配置netfilter规则的命令行接口。

入侵检测技术

入侵者可分为:外部渗透者,假冒者,违法者,秘密用户。在入侵检测技术方面,围绕吴用检测和异常检测这两种基本检测技术分类,误用检测也成为特征检测,主要关注对复杂攻击特征的描述和检测,采用能够准确描述已知入侵行为的攻击特征库,因而能够保证较低的误报率,同时只需收集与特征描述相关的数据集合,有效的减少系统负担。异常检测方法则更加多种多样,代表性研究有采用统计分析方法的IDES统计异常检测器,NIDES,Haystack.从入侵检测系统的检测数据来源,可以将入侵检测系统分为基于主机的入侵检测系统(HIDS)和基于网络的入侵检测系统,根据入侵检测系统所采用的体系结构分类,可以分为集中式,层级式和协作式。

开源网络入侵检测系统:snort

snort是一款具备多种功能的强大工具,snort除了是一款跨平台,轻量级的网络入侵检测软件之外,还具备数据包嗅探,数据包分析与记录等多种功能,snort还支持内联模式,可以作为网络入侵防御系统使用。snort用C语言编写,并采用了标准的捕获数据包函数库libpcap.snort数据包嗅探器通过将网卡设置成混杂模式,然后利用libpcap抓包函数库进行数据包的监听和捕获。

kali视频学习

kali密码攻击之在线攻击

1.cwel

cwel可以通过爬行网站获取关键信息创建一个密码字典

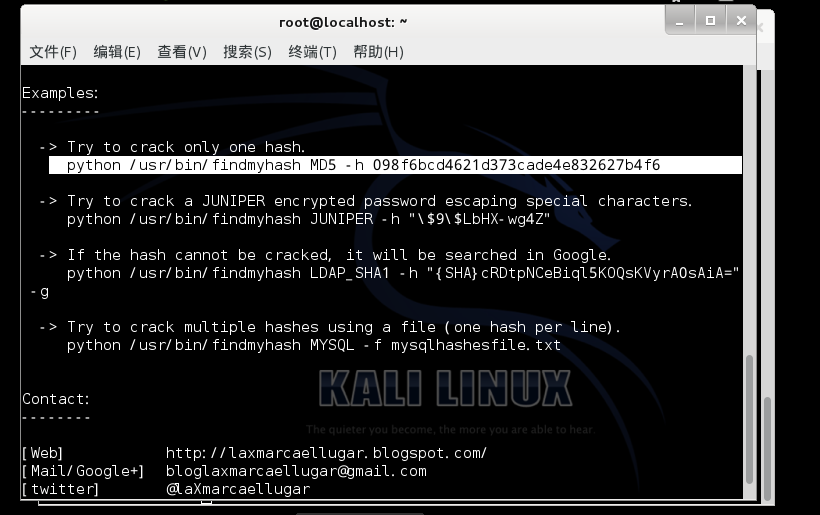

2.findmyhash

在线哈希破解工具,借助在线破解哈希网站的接口制作的工具。

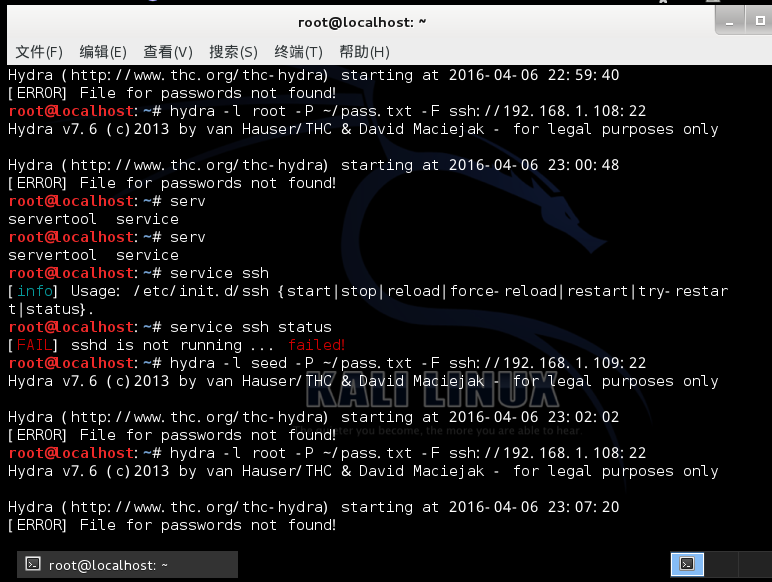

3.老牌破解工具Hydra

使用参数简单易懂,如:破解FTP服务

hydra -L user -P pass.txt -F ftp://127.0.0.1:21

破解SSH服务

hydra -L user -P pass.txt -F ssh://127.0.0.1:22

4.Medusa

类似于Hydra的一款工具,使用方法类似,例:

Medusa -h 192.168.1.108 -u root -P wordlists.txt -M ssh

5.NCrack

相似的功能基本类似,但突出了RDP(3389)爆破功能,使用命令:

ncrack -vv -U window.user -P windows.pwd 192.168.1.108:3389

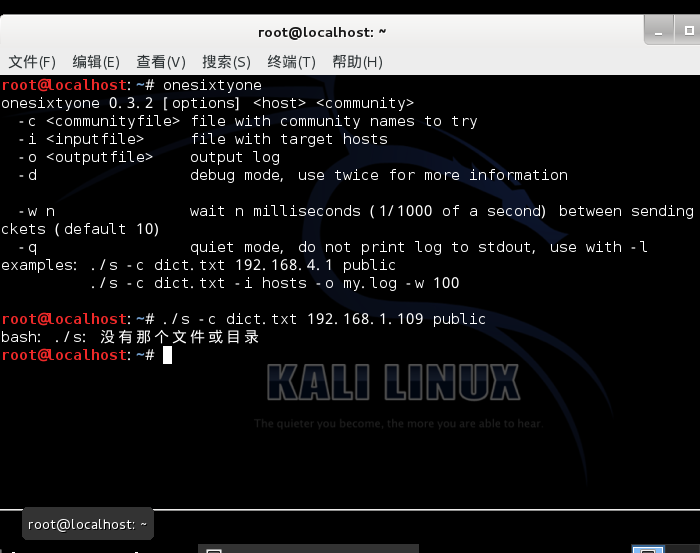

6.onesixtyone

onesixtyone是一个snmp扫描工具,用于找出设备的snmp community字串,扫描速度非常快。

7.patator

patator是一款python编写的多服务破解工具,如枚举一个服务用户名密码:

patator ssh_login host=127.0.0.1 user=root password=FILE0 0=pass.txt -x ignore:mesg='Authentication failed.

8.THC-PPTP-Bruter

顾名思义,THC-PPTP-Bruter是针对PPTP VPN端点(TCP 端口1723)的暴力破解程序。支持最新的MSChapV2验证,对windows和cisco网关测试通过,用以探测微软的Anti-Brute Force Implementation中存在的一个漏洞,并通过此漏洞,尝试以每秒300个密码进行暴力破解。

在线密码攻击在渗透测试中很重要,但对于测试中过程中得到的哈希,加密数据, 又需要离线破解工具辅助解决。

1.Creddump套件

离线工具中的Cache-dump,Lsadump与pwdump均为creddump套件的一部分,基于python的哈希抓取工具。

2.Crunch

实用的密码生成工具,可以指定位数生成暴力枚举字典。例:可以生成1-3位的含有0876的字典

crunch 1 3 0876

3.Dictstat

是一款字典分析工具,可以分析出一个现有字典分布状况,也可按照一定的过滤器提出字典。

4.Fcrackzip

kali下的一款ZIP压缩密码破解工具

5.Hashcat

Hashcat系列软件是比较强大的密码破解软件,系列软件包含Hashcat,ocHashcat,还有一个单独新出的oclRausscrack,其区别为Hashcat只支持cpu破解,ocHashcat和oclGausscrack则支持gpu加速,oclHashcat则分为AMD版和NIVDA版

6.Hashid

一款简单易用的哈希分析工具,可以判断哈希或哈希文件是何种哈希算法加密的。同HashIdentifyer的用法一样。

7.John the ripper

老牌密码破解工具,常用于Linux shadow 中账户的密码破解,社区版也支持MD5-RAW等哈希的破解。

Johny为图形化的界面。

8.ophcrack

使用彩虹表破解HASH密码,但是首先要从官网上下载彩虹表。

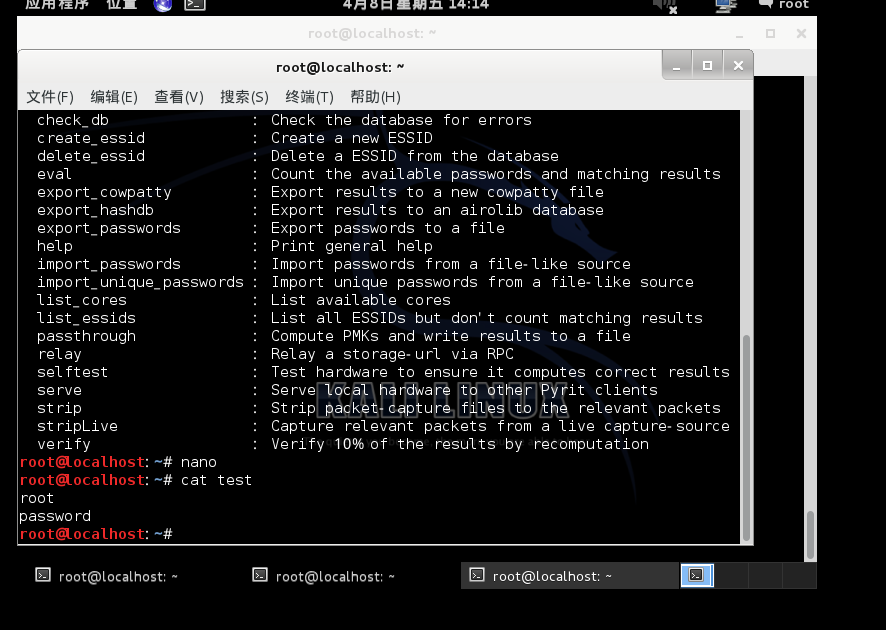

9.pyrit

pyrit是一款无线网络密码破解工具,借助GPU加速,可以让WPA2密码破解更效率。

使用analyze检查抓到的包:

pyrit -r xxx.cap -i yyy.dic -b ssid attack_passthrough

10.Rsmanger

字典处理工具,可以生成几个字串的所有组合形式,在生成社工字典时亦可用到,可以有选择性的关闭某些选项。

11.samdump2与BKhive

Linux下破解window下哈希的工具

首先获取win下的文件,SAM文件和system文件,先用bkhive从system文件生成一个bootkey文件

bkhive system bootkey

再用bootkey和SAM文件通过samdump2生成hash文件

samdump2 SAM bootkey > hashes

接着使用john破解john hashes即可。

哈希传递攻击

在windows系统中,系统通常不会存储用户登录密码,而是存储密码的Hash值。在我们远程登录系统的时候,实际上向远程传输的就是密码的Hash,当攻击者获取了存储在计算机上的用户名和密码的hash值的时候,他虽然不知道密码值,但是仍然可以通过直接连接远程主机,通过传送密码的hash值来到达登录的目的。

1.passing the hash套件

要进行哈希传递攻击,首先我们要有目标主机的哈希信息,PTH套件每个工具都针对WIN下响应的EXE文件,如使用pth-winexe可以借助哈希执行程序得到一个cmdshell,使用的命令为:pth-winexo 哈希值 目标主机 cmd

2.Keimpx

一款python编写的哈希传递工具,可以通过已有的哈希信息GET一个后门shell.可以看到shell上绑定的端口号是2090,也可以使用NC直接连接得到一个shell。

无线安全分析工具,kali下无线安全分析工具包括RFID与NFC工具,软件定义无线电工具,蓝牙Hack工具与常规无线网络分析工具。

1.RFID/NFC工具

与之相关的是IC卡的攻击与破解,生活中形形色色如饭卡,工卡,房卡,水卡都可以成为攻击测试的目标,有时需要一套专业的分析硬件。

2.Aircrack

Aircrack-ng是一个与802.11标准的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WEP和WPA破解,并且可以工作在任何支持监听模式的网线网卡上并嗅探802.11a,802.11b,802.11g的数据。

3.图形化的Fern wifi cracker

可以把外置网卡拖到虚拟机中使用。

4.MDK3

这是一款无线DOS攻击测试工具,能够发起Beacon Flood,Authentication DOS,Deauthentication/Disassociation Amok等模式的攻击,另外它还具有针对隐藏的ESSID的暴力探测模式,802.1X渗透模式,WIDS干扰等功能。

5.wifite

自动化的无线网审计工具,可以完成自动化破解,python脚本编写,结合Aircrack-ng套件与Reaver工具,reaver是对开启的WPS的路由器PIN码进行破解

教材解决的问题

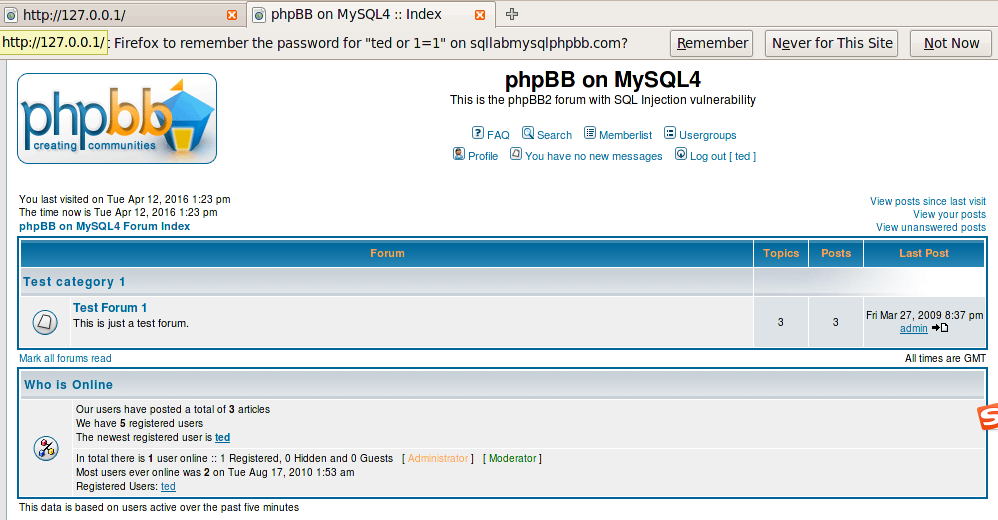

sql注入

首先打开apach服务器

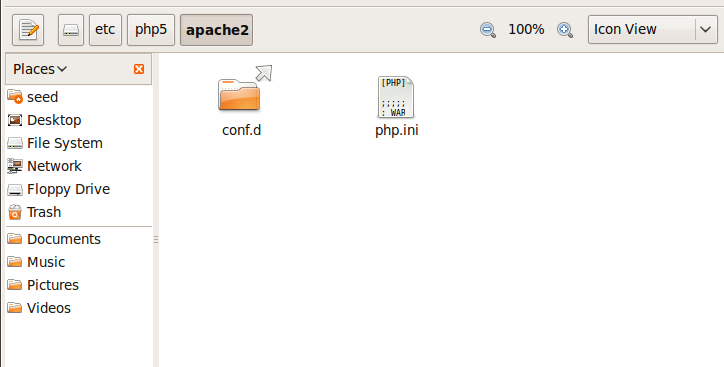

找到/etc/php5/apach2/php.ini把里面的on改成off关闭magic quote