ACL(access control list):访问控制列表

基本ACL(2000~2999):只能匹配源IP

高级ACL(3000~3999):可以匹配源IP,目标IP,源端口,目标端口,网络协议等

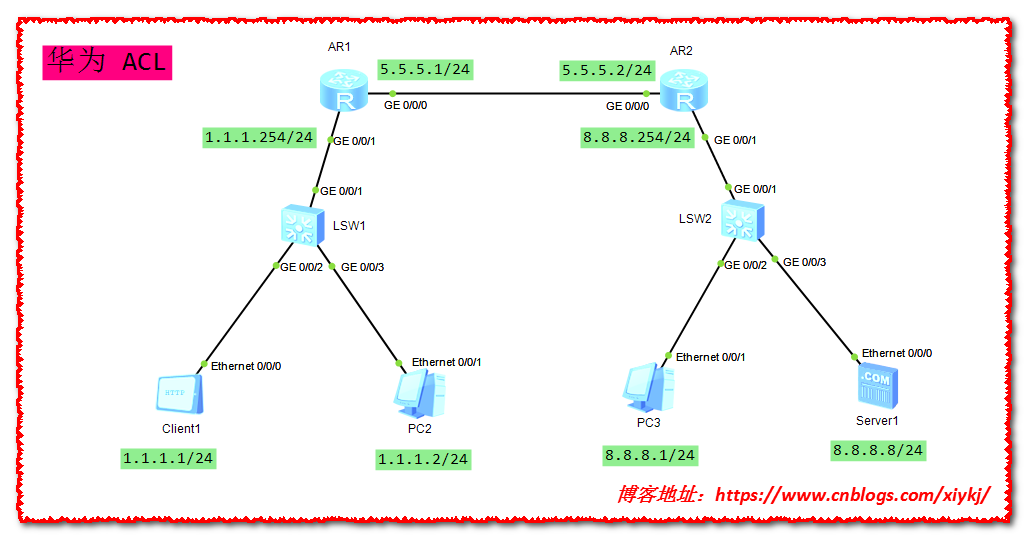

网络拓扑图如下:【先打通1.1.1.0~8.8.8.0网络之间互通,配置ACL之前先保证两个网段之间互通,交换机不配置直接当傻瓜交换机使】

基本ACL举例:拒绝Client 1访问8.8.8.X网段

[R2]acl 2000 #创建ACL 2000 [R2-acl-basic-2000]rule deny source 1.1.1.1 0.0.0.0 #拒绝1.1.1.1这个IP访问,如果反掩码使用0.0.0.255代表拒绝1.1.1.X这个网段 [R2-acl-basic-2000]quit #退出 [R2]interface GigabitEthernet 0/0/0 #进入g0/0/0接口 [R2-GigabitEthernet0/0/0]traffic-filter inbound acl 2000 #在接口下调用ACL规则,拒绝进方向源IP为1.1.1.1数据包通过

也可在R1上配置ACL实现相同功能

[R1]acl 2000 #创建ACL 2000

[R1-acl-basic-2000]rule deny source 1.1.1.1 0.0.0.0 #创建规则拒绝源IP为1.1.1.1

[R1-acl-basic-2000]quit #退出

[R1]interface GigabitEthernet 0/0/1 #进入g0/0/1

[R1-GigabitEthernet0/0/1]traffic-filter inbound acl 2000 #拒绝进方向源IP为1.1.1.1数据包通过

或者在R1的出口方向调用ACL也行

[R1]interface gig0/0/0 进入g0/0/0接口

[R1-GigabitEthernet0/0/0]traffic-filter outbound acl 2000 #出口方向调用ACL

高级ACL举例:拒绝Client 1和PC2 ping 8.8.8.X网段,但允许其http访问8.8.8.X网段

[R2]acl 3000 #创建高级ACL 3000 [R2-acl-adv-3000]rule deny icmp source 1.1.1.0 0.0.0.255 destination 8.8.8.0 0.0.0.255 #拒绝1.1.1.X网段通过ICMP协议ping 8.8.8.0网段 [R2-acl-adv-3000]quit #退出 [R2]interface GigabitEthernet 0/0/0 #进入g0/0/0 [R2-GigabitEthernet0/0/0]traffic-filter inbound acl 3000 #调用acl 3000

高级ACL举例:拒绝PC 2 Telnet R2

[R2]acl 3001 #创建acl 3001 [R2-acl-adv-3001]rule deny tcp source 1.1.1.2 0.0.0.0 destination 5.5.5.2 0.0.0.0 destination-port eq telnet #拒绝源IP为1.1.1.2 Telnet 5.5.5.2 [R2-acl-adv-3001]quit #退出 [R2-GigabitEthernet0/0/0]traffic-filter inbound acl 3001 #在接口下调用ACL 3001

ACL需要注意以下事项:

- 一个接口的同一个方向,只能调用一个ACL规则

- 一个ACL中可以有多个rule规则,从上往下依次执行

- 数据包一旦被某条rule匹配,就不再继续向下匹配

- 华为交换机的acl用来拒绝数据包时【默认是放行所有规则】