坐标

<dependency> <groupId>org.springframework.security</groupId> <artifactId>spring-security-web</artifactId>

<version>5.1.13.RELEASE</version>

</dependency> <dependency> <groupId>org.springframework.security</groupId> <artifactId>spring-security-config</artifactId>

<version>5.1.13.RELEASE</version>

</dependency>

问题1:在生产环境下我们如果不登录后台系统可以完成后台的所有功能操作吗?

问题2:是不是所有用户,只要登录成功就都可以操作所有功能呢?

答案是否定的,并不是所有的用户都可以操作这些功能。不同的用户可能拥有不同的权限,这就需要进行授权了。

认证:系统提供的用于识别用户身份的功能,通常提供用户名和密码进行登录其实就是在进行认证,认证的目的是让系统知道你是谁。

RABC 模型

基于角色的权限访问控制(Role-Based Access Control),在RBAC中权限与角色相关联,用户通过成为适当角色的成员而得到这些角色的权限。这就极大地简化了权限的管理。在一个组织中,角色是为了完成各种工作而创造,用户则依据它的责任和资格来被指派相应的角色,用户可以很容易地从一个角色被指派到另一个角色。角色可依新的需求而赋予新的权限,而权限也可根据需要而从某角色中回收。

RBAC支持公认的安全原则:最小特权原则、责任分离原则和数据抽象原则。

-

最小特权原则,在RBAC模型中可以通过限制分配给角色权限的多少和大小来实现,分配给与某用户对应的角色的权限只要不超过该用户完成其任务的需要就可以。

-

责任分离原则,是在RBAC模型中可以通过在完成敏感任务过程中分配两个责任上互相约束的两个角色来实现,例如在清查账目时,只需要设置财务管理员和会计两个角色参加就可以。

-

-

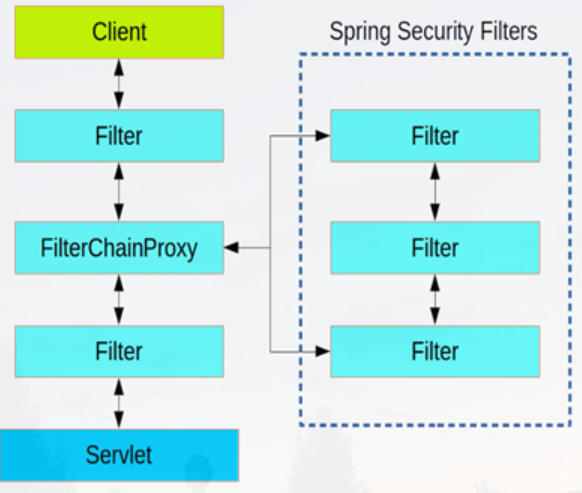

拦截

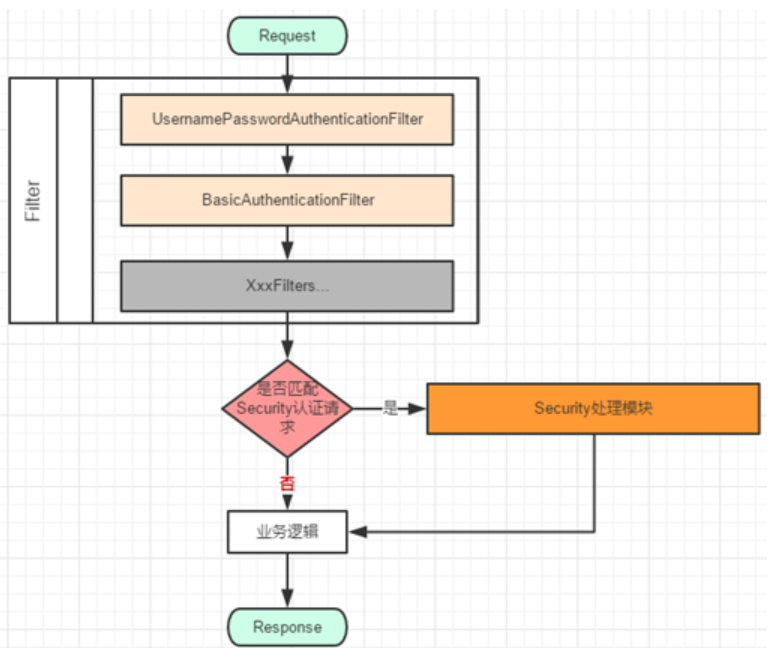

认证(Authentication):确定一个用户的身份的过程。授权(Authorization):判断一个用户是否有访问某个安全对象的权限。下面讨论一下spring security中最基本的认证与授权。

首先明确一下在认证与授权中关键的是UsernamePasswordAuthenticationFilter:该过滤器用于拦截我们表单提交的请求(默认为/login),进行用户的认证过程。

授权登录的请求,UsernamePasswordAuthenticationFilter将拦截请求进行认证。

AuthenticationProvider中维护了UserDetailsService,我们使用内存中的用户,默认的实现是InMemoryUserDetailsManager。UserDetailsService用来查询用户的详细信息,该详细信息就是UserDetails。UserDetails的默认实现是User。查询出来UserDetails后再对用户输入的密码进行校验。校验成功则将UserDetails中的信息填充进Authentication中返回。校验失败则提醒用户密码错误。

配置

xml https://github.com/yourZhang/study_java/tree/master/Security01

全注解 https://github.com/yourZhang/study_java/tree/master/Security02-anno