20155324《网络对抗技术》web安全基础实践

实验内容

使用webgoat进行XSS攻击、CSRF攻击、SQL注入

实验问答

SQL注入攻击原理,如何防御

①SQL注入攻击是攻击者在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,把SQL语句当做用户名等输入正常网页中以获取数据库信息的攻击,最终达到欺骗服务器执行恶意的SQL命令

②对输入的数据进行过滤,在数据库中对密码进行加密

XSS攻击的原理,如何防御

①通过对网页注入可执行代码,成功地被浏览器执行,以达到攻击的目的

②对用户输入的数据进行合法性验证,可执行代码、特殊字符相关的不允许通过

CSRF攻击原理,如何防御

①CSRF是跨站请求伪造,是一种对网站的恶意利用,通过伪装来自受信任用户的请求来利用受信任的网站

②定期清理保存的cookie、随机验证码验证

实验过程

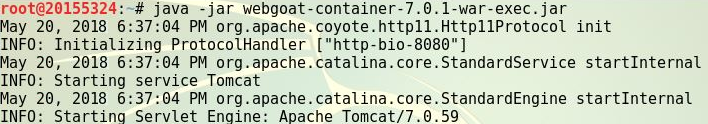

输入命令开启webgoat

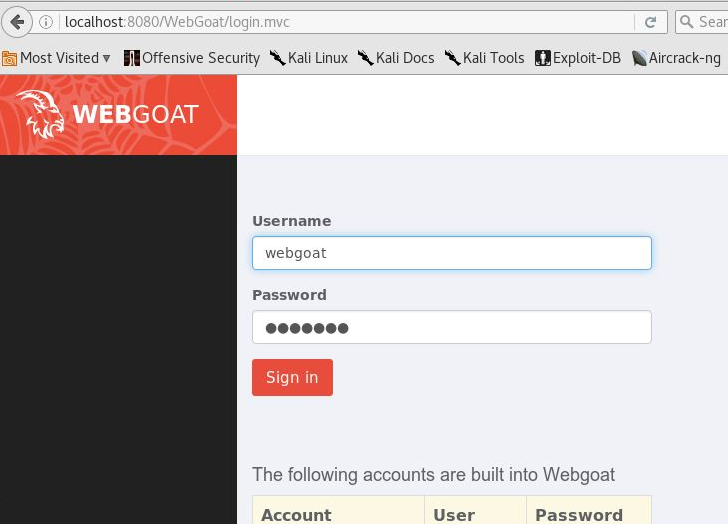

在浏览器输入localhost:8080/WebGoat进入webgoat

SQL练习

SQL字符串注入(String SQL Injection)

- •要求原本只能查到某一个人的信息,通过SQL语句的注入使整张表都显示出来

- •构造语句'or 1='1,成功得到了全部的信息

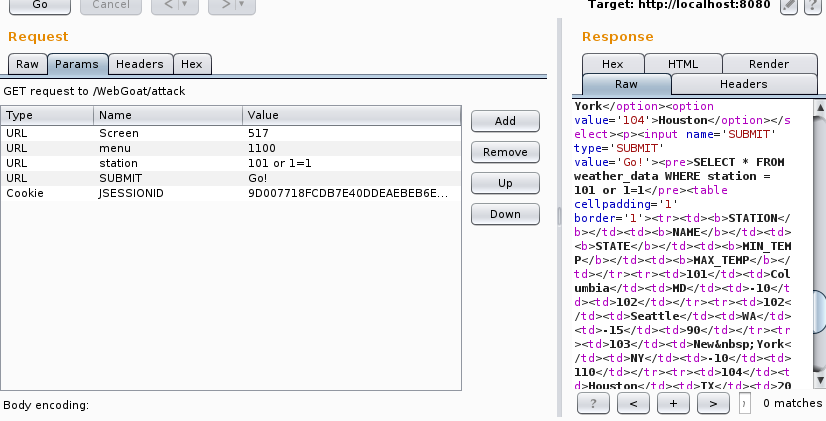

数字型SQL注入(Numeric SQL Injection)

- 表单允许使用者看到天气数据,利用SQL注入看见所有数据

- 修改station值从为101为101 or 1=1,右边response包中的SQL语句为SELECT * FROM weather_data WHERE station = 101 or 1=1

返回浏览器随便选一项点击go,显示实验成功了,但是并没有显示全部信息诶,很尴尬

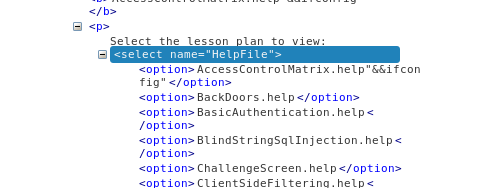

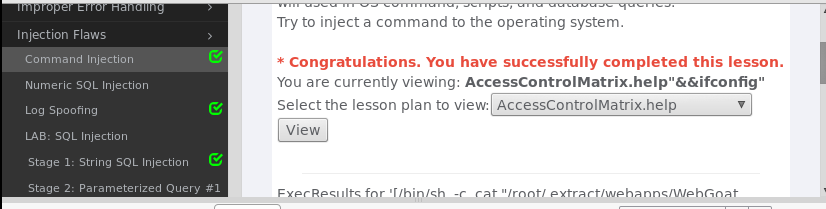

命令注入(Command Injection)

- 要求能够在目标主机上执行任意系统命令

- 在网页源代码上直接修改,直接在选项后加上"&&ifconfig"

回到浏览器,选择刚才修改的选项,提交

盲数字注入(Blind Numeric SQL Injection)

- 得到一个存放在pins表中值pin的内容,行号cc_number=1111222233334444,是一个int型的数据

- •尝试默认的101,发现显示Account number is valid,说明是真

然后确定上下界使用二分法得到答案2364

SQL注入实验(LAB SQL Injection)

- Stage 1:String SQL Injection:

- 使用字符串SQL注入在没有正确密码的情况下登录账号boss

- 直接登录,显示失败

- 将密码修改为' or 1=1 -- 绕过密码检查

- 但是密码只能是8位,所以改一下密码位数

登录成功

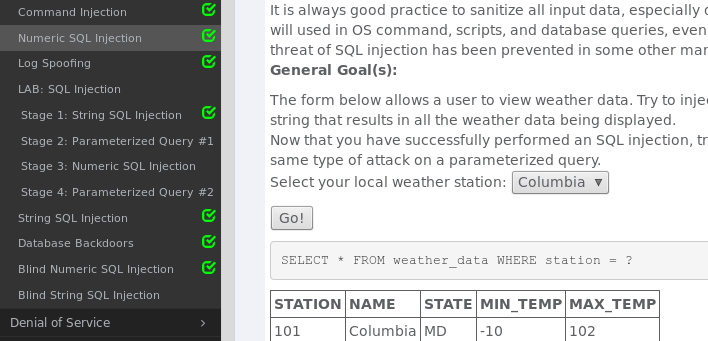

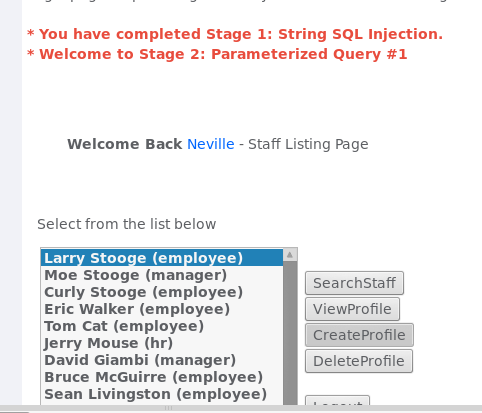

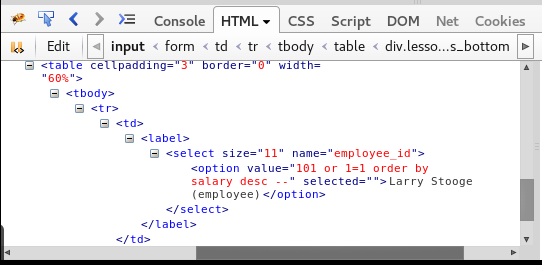

- Stage 3: Numeric SQL Injection

- 通过一个普通员工的账户,浏览其BOSS的账户信息

- 登录后发现我们只能看见Larry一个人的工资信息

把其中的value值改为101 or 1=1 order by salary desc

登录即可看见老板的信息

日志欺骗(Log Spoofing)

- 利用日志的格式,使用换行等字符,欺骗管理员

- 输入5240%0d%0aLogin Succeeded for username: admin 即可成功登录

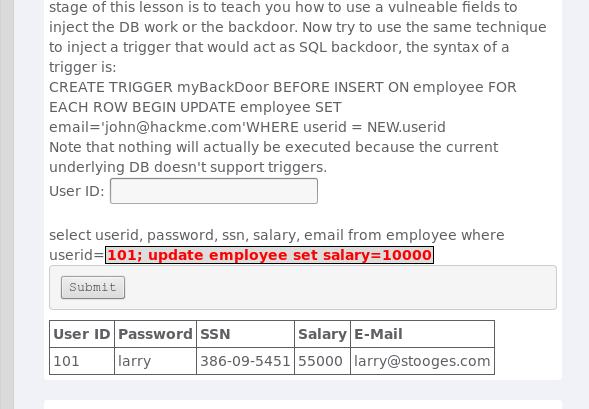

- Database Backdoors

- •输入注入语句:101; update employee set salary=10000,成功把该用户的工资涨到了10000

使用语句:101;CREATE TRIGGER lsjBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='123456789@qq.com' WHERE userid = NEW.userid 创建一个后门,把表中所有的邮箱和用户ID都设为我的

XSS攻击

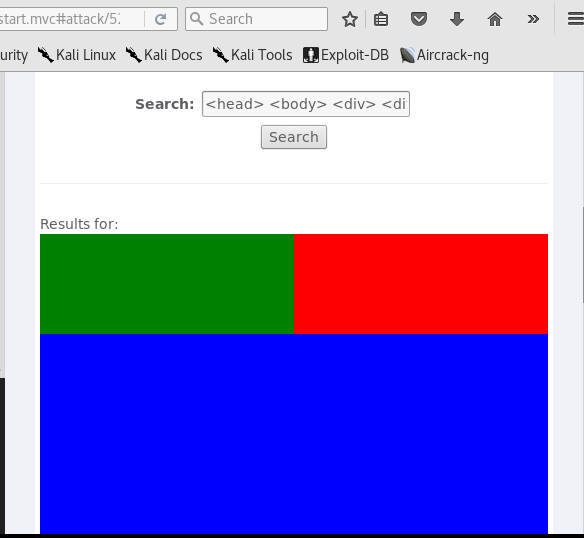

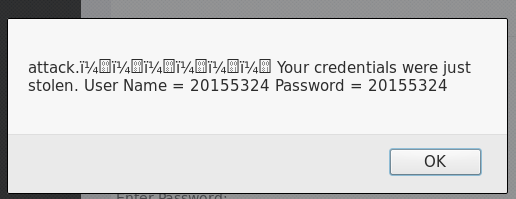

- 跨站脚本钓鱼攻击(Phishing with XSS )

- 在输入框中注入前端代码,显示如下网页

输入用户名和密码,提交即可截获

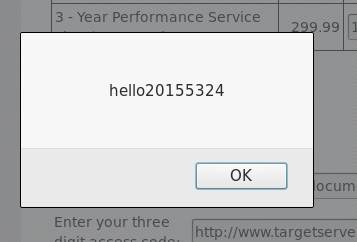

反射型XSS(Reflected XSS Attacks)

- 如果我们输入错误的用户信息,服务器校验输入有误,会返回错误页面并显示错误内容

- 将带有攻击性的URLhttp://www.targetserver.com/search.asp?input=作为输入源,会弹出对话框

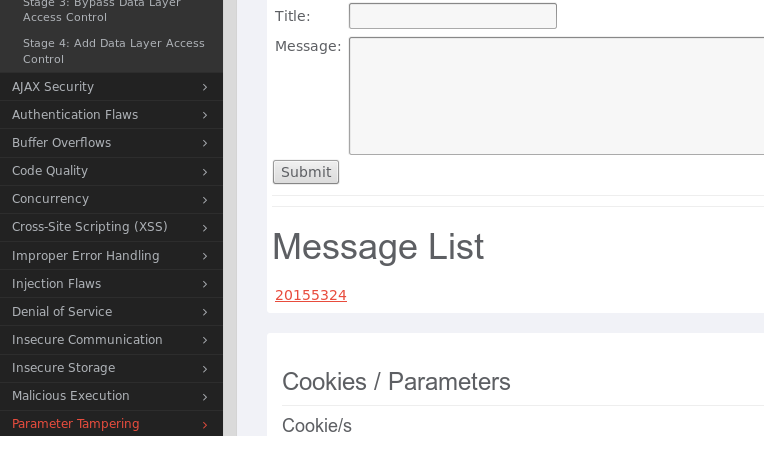

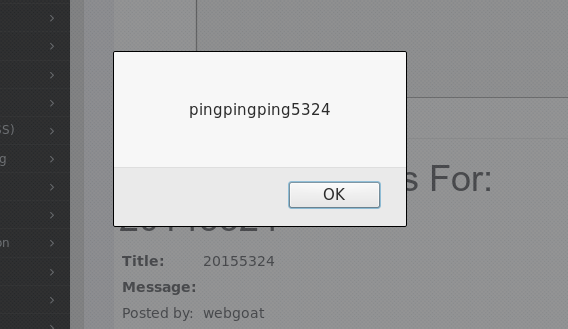

储存型XSS(Stored XSS Attakcs)

给用户发一个信息,用户在打开这个信息的时候触发了隐藏在信息里面js代码,然后被盗走了cookies

XSCF攻击

CSRF Prompt By-Pass

- 是通过邮件的方式进行恶意请求,使用两个iframe模块添加请求确认的要求