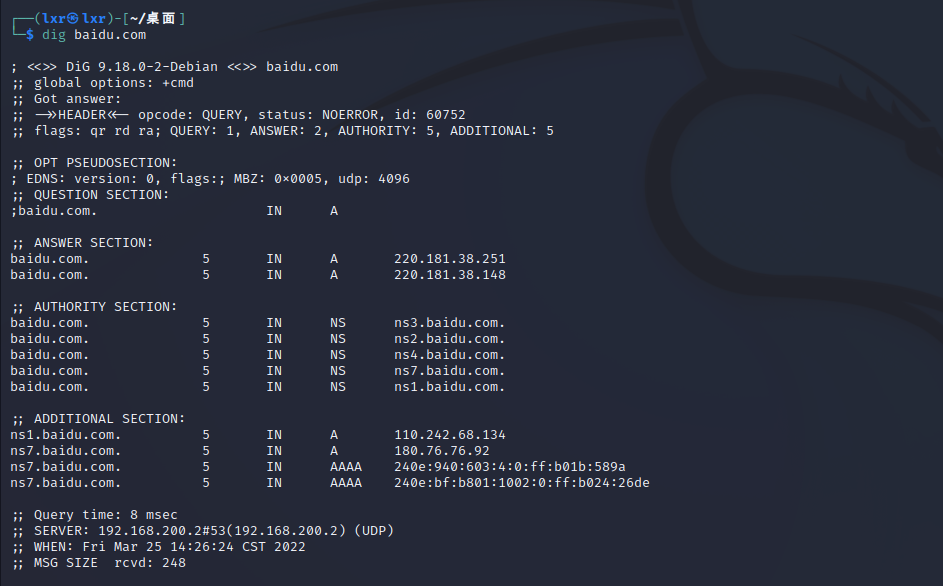

20211912 2021-2022-2 《网络攻防实践》第二周作业

1 知识点梳理与总结

1.1 Web信息搜索与挖掘

-

概念:强大的Web搜索引擎提供了在Web上检索信息的服务,而在搜索引擎的背后则是无孔不入,我们可以充分利用Web搜索对公开以及泄露的Web信息进行挖掘,从而获取有用的信息

-

防范措施:个人上网时尽量保证匿名,选取具有良好信誉且可信任的网站,定期对自己的网上浏览痕迹进行清除

1.2 DNS与IP查询

- 概念:DNS和IP信息往往都是在网上公开发布的,所以可以通过公开的互联网基础信息服务,找出目标组织域名、IP以及地理位置之间的映射关系,以及注册的详细信息,同时可以利用DNS服务获取到组织内部系统情况

1.3 网络扫描技术

-

主机扫描:又称IP扫描,通过对目标网络IP地址范围进行自动化的扫描,找出活跃设备

-

端口扫描:在主机扫描之后,用于探查活跃主机开放了哪些TCP/UDP端口,为进一步入侵选择恰当攻击通道提供信息

-

系统类型探查:在主机扫描和端口扫描之后,用于探查活跃主机的系统及开放网络服务的类型,从而决定攻击目标和手段

-

漏洞扫描:网络扫描的最后一个步骤,用于探测发现目标网络中特定操作系统、网络服务以及应用程序中存在的漏洞,从而实施渗透攻击,获取目标主机的访问控制权

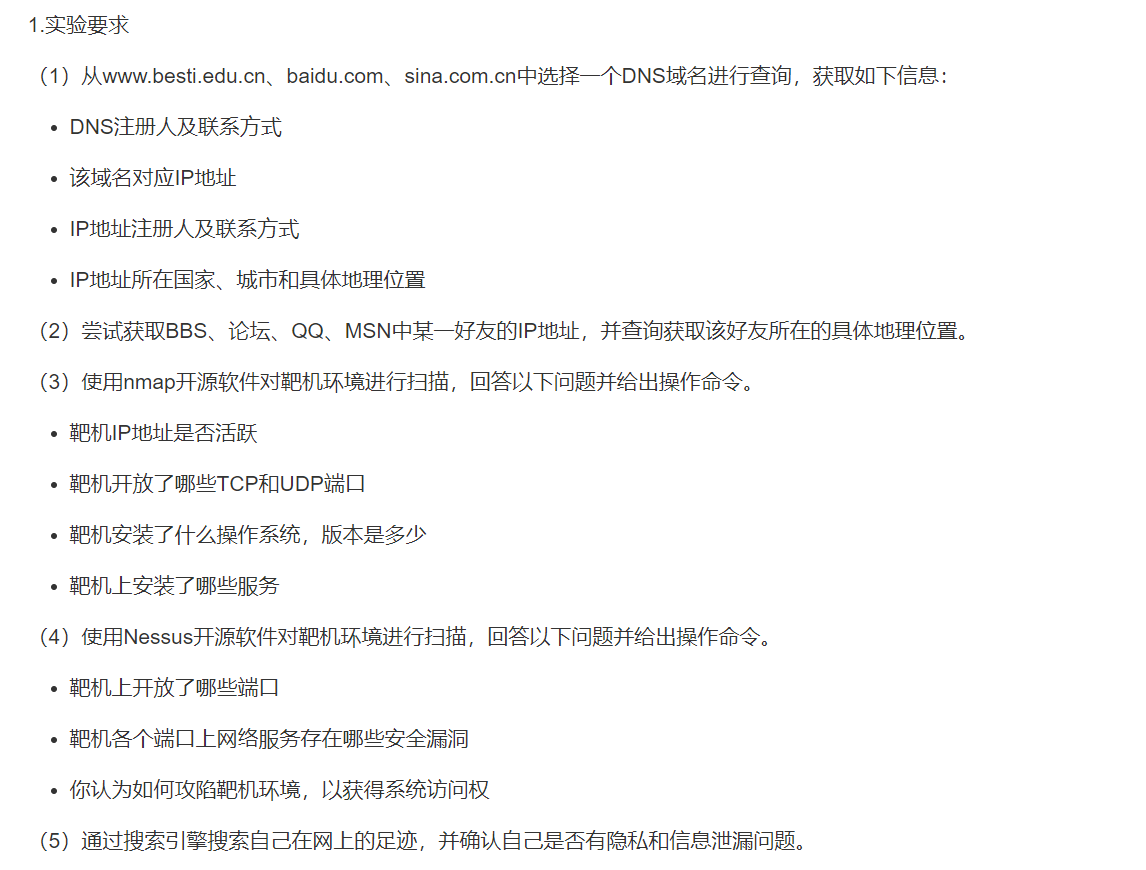

1.4 实践内容

2 DNS与IP查询

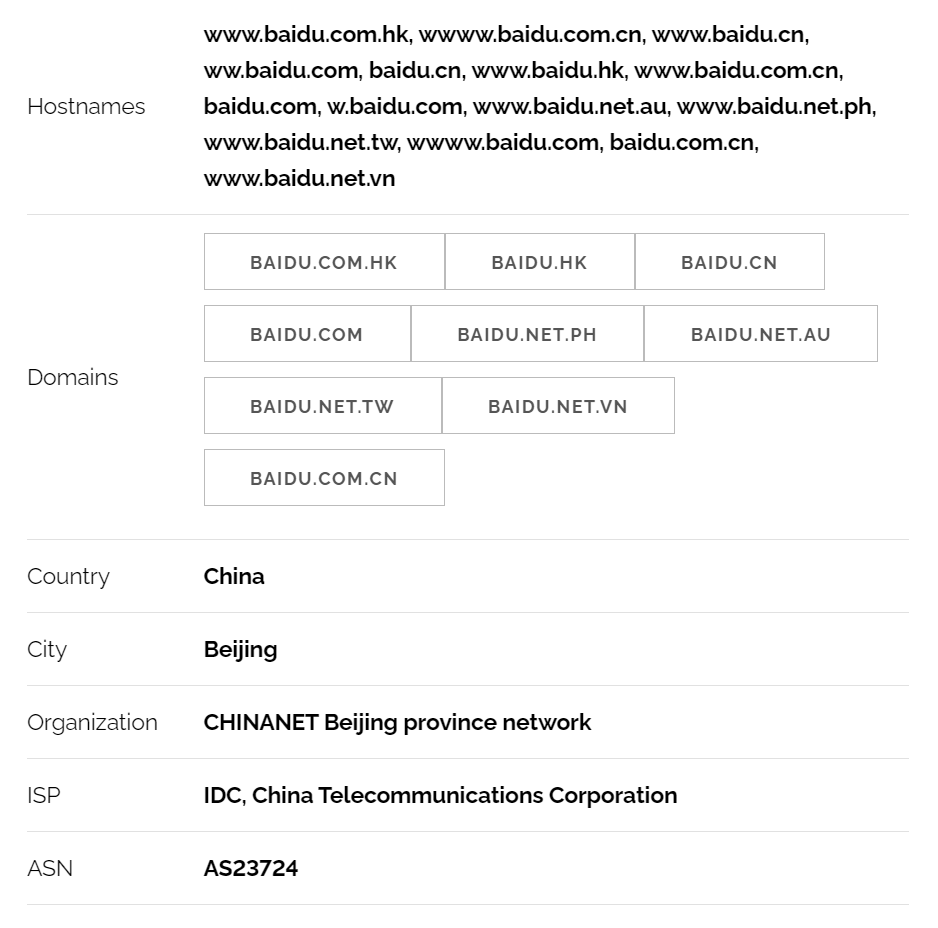

2.1 whois

- 在终端输入whois baidu.com可查询到3R注册信息,包括注册人的姓名、组织和城市等信息

2.2 nslookup、dig域名查询

-

nslookup命令可以得到DNS解析服务器保存的Cache的结果,dig命令可以从官方DNS服务器上查询精确的结果

-

dig命令还有很多选项

-

1)+[no]search:使用[不使用]搜索列表或resolv.conf中的域伪指令(如果有的话)定义的搜索列表

-

2)+[no]trace:切换为待查询名称从根名称服务器开始的代理路径跟踪,缺省情况不使用跟踪。一旦启用跟踪,dig使用迭代查询解析待查询名称,它将按照从根服务器的参照,显示来自每台使用解析查询的服务器的应答

-

3)+[no]short:当启用+short选项时,显示[或不显示]提供应答的IP地址和端口号

-

4)+[no]stats:该查询选项设定显示统计信息:查询进行时,应答的大小等等

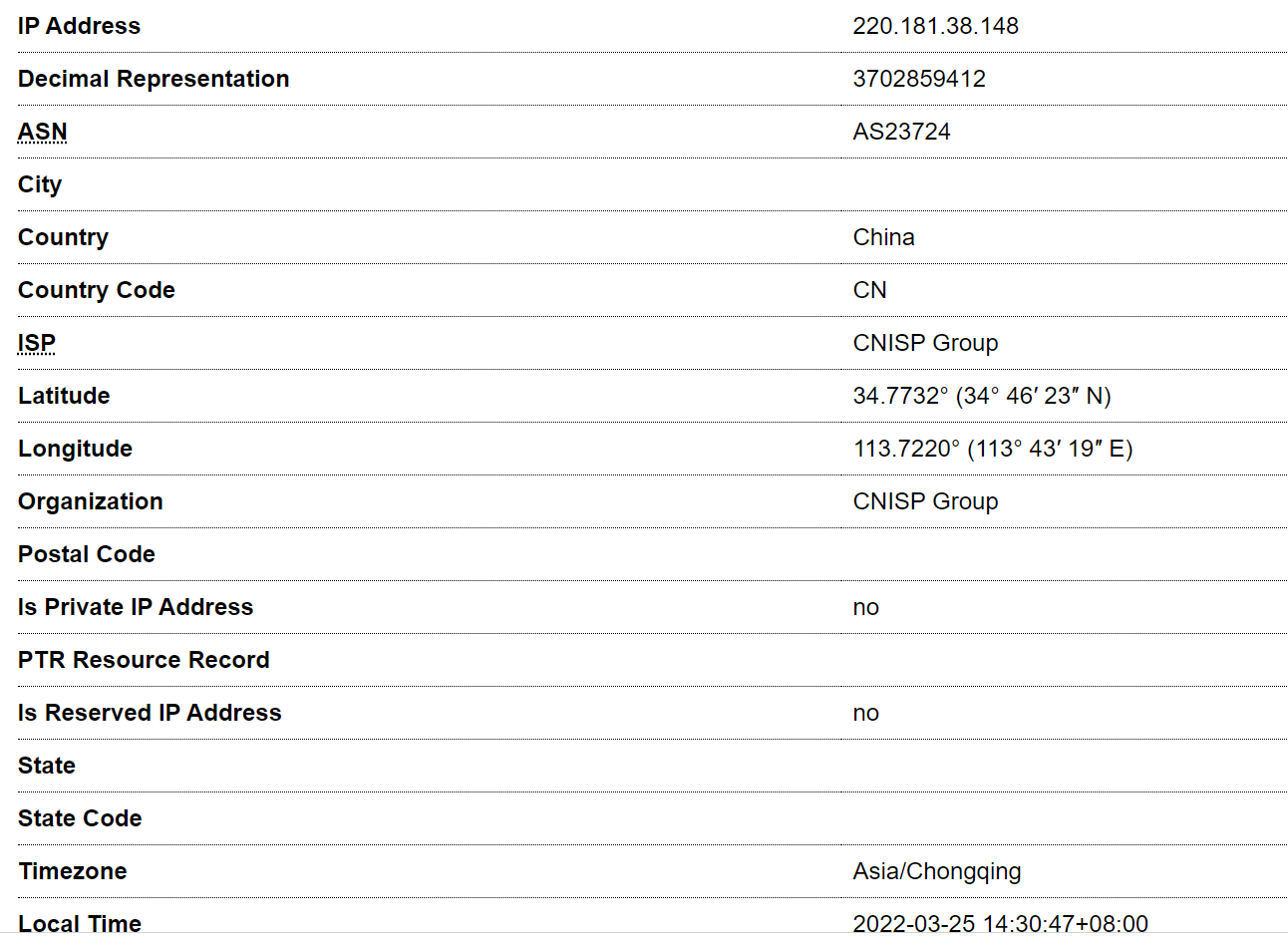

2.3 地理位置查询

3 获取QQ好友的IP地址及具体地理位置

- 与QQ好友进行语音通话,并在资源监视器中查看QQ进程下的网络活动情况,判断对方IP地址并进行查询

4 网络扫描

4.1 靶机IP地址活跃情况

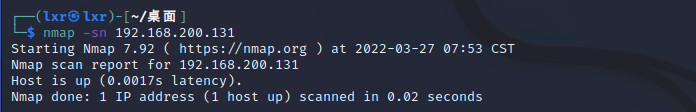

- 通过nmap -sP +IP地址命令查询靶机IP地址是否活跃,通过nmap -sn +IP地址命令同样可以探测某网段的活跃主机(Host is up表示处于活跃状态)

4.2 靶机开放端口情况

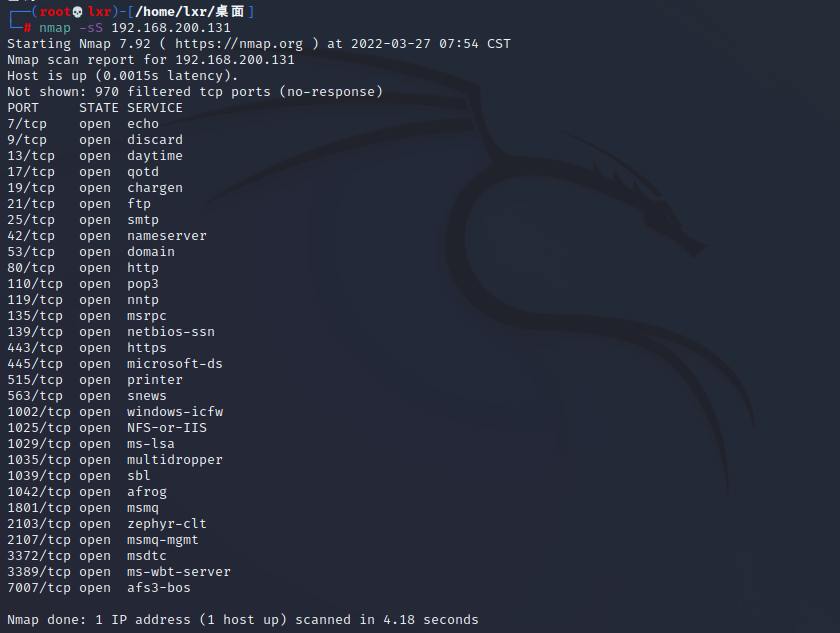

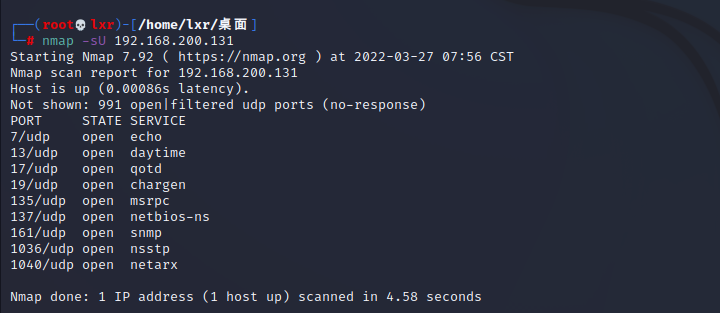

- 通过nmap -sS +IP地址命令对靶机进行TCP SYN扫描,通过nmap -sU +IP地址命令对靶机进行UDP端口扫描

4.3 靶机操作系统及版本查询

- 通过nmap -O +IP地址命令对靶机的操作系统及版本进行识别

4.3 靶机的网络服务

- 通过nmap -sV +IP地址命令对靶机的网络服务进行探查

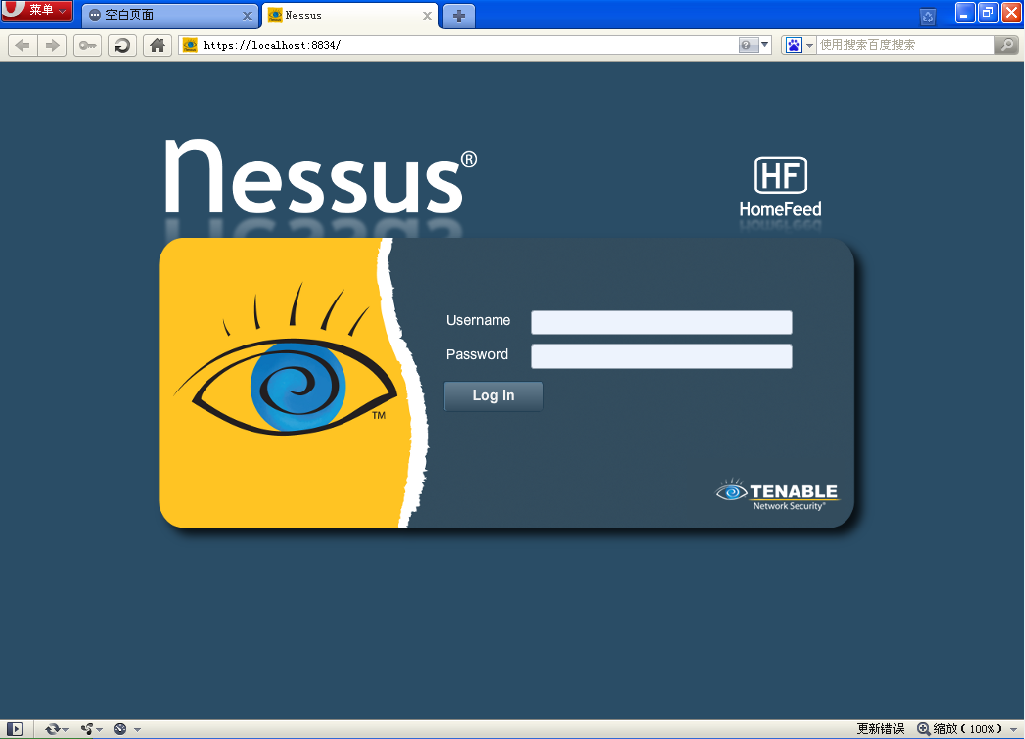

5 Nessus系统漏洞扫描与分析软件

-

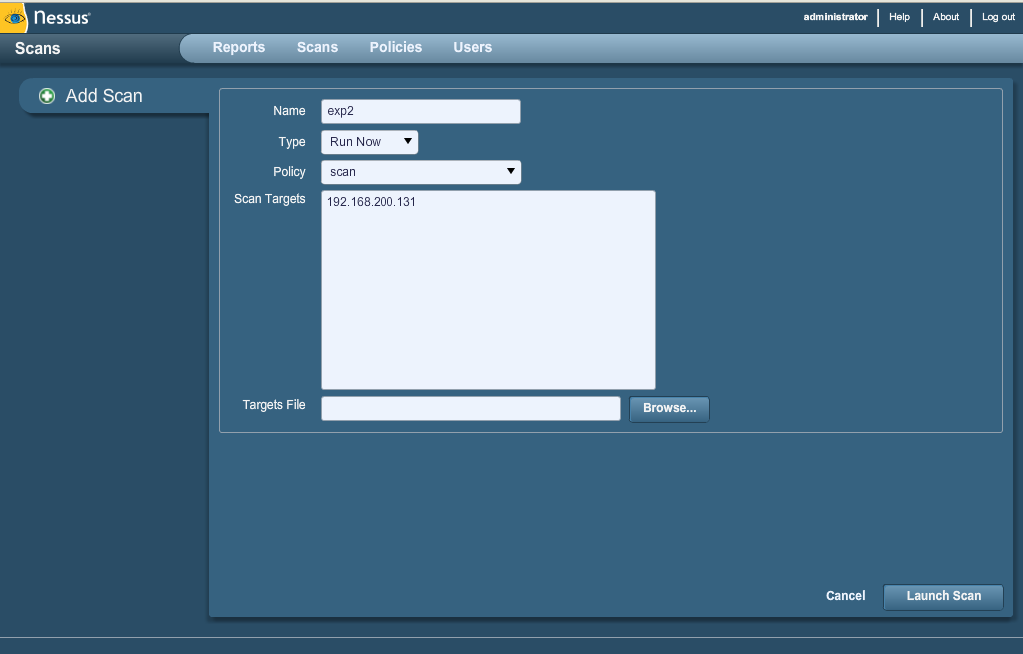

打开WinXPAttacker虚拟机中自带的Nessus,用户名为administrator,密码为mima1234

-

依次点击Policies及Add添加一个扫描策略,添加后重启软件

-

依次点击Scans及Add添加一个扫描任务并开始扫描

-

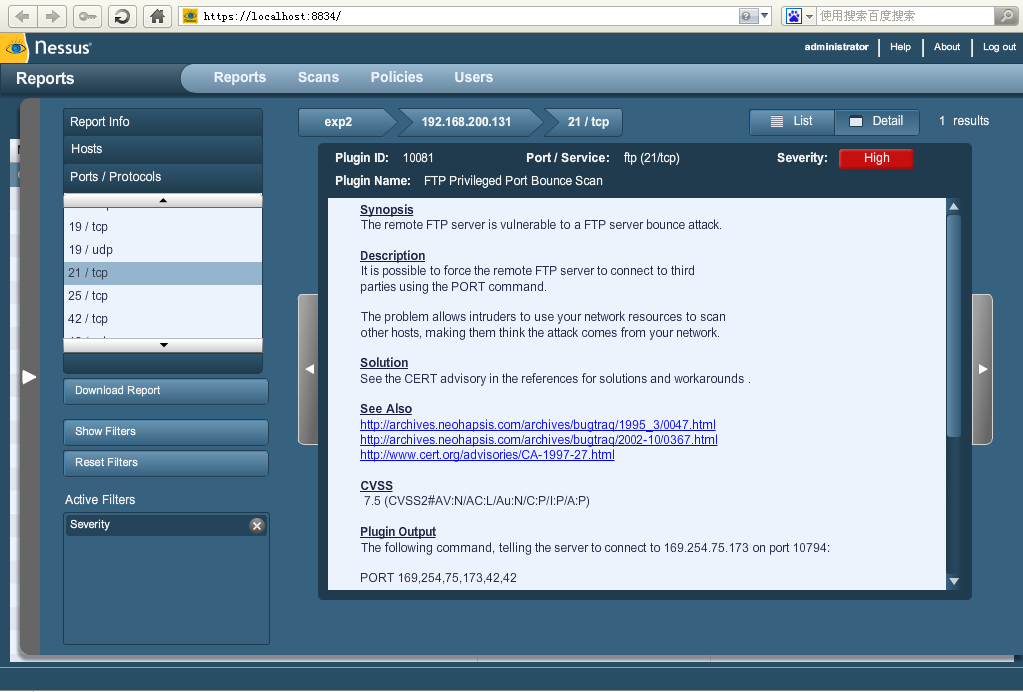

扫描完成后可以看到系统漏洞扫描结果

-

查看21号端口的扫描结果,可以看到该漏洞可以使得入侵者使用该主机的网络资源进行扫描,同时这里它也给出了相应的解决方案

6 搜索自己的网上足迹

- 通过百度搜索引擎对自己的名字进行搜索,发现都是博客园的信息,并没有隐私信息泄露的问题

7 学习中遇到的问题及解决

- 问题1:在对靶机IP地址活跃情况进行扫描时,发现靶机运行时仍显示不活跃

- 问题1解决方案:打开蜜网网关后显示活跃

4 学习感悟、思考

- 通过本次实践,对信息搜集及网络扫描技术有了更深一步的了解和掌握,并告诫我们要及时对电脑存在的漏洞进行修补,同时还要注意在网上冲浪时保护好个人隐私信息,防患于未然

5 参考资料

- Linux常用命令

- [网络攻防技术与实践(诸葛建伟编著)]