相同calico 网络之间的连通性

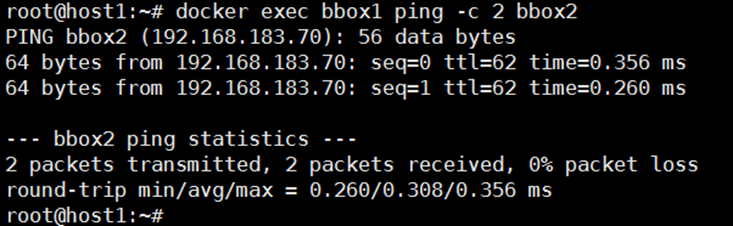

测试一下 bbox1 与 bbox2 的连通性:

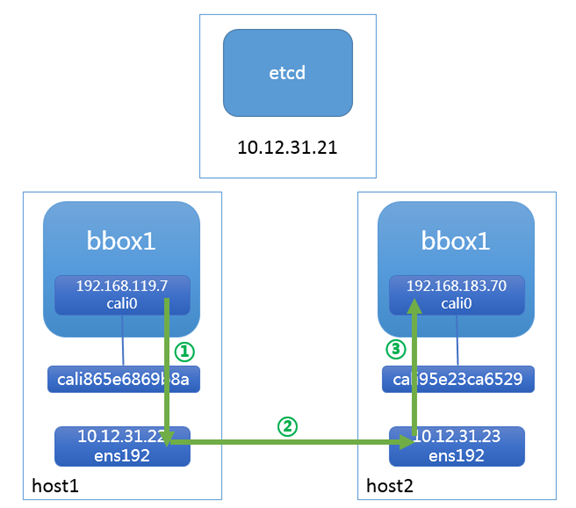

ping 成功,数据包流向如下图所示。

1)根据 bbox1 的路由表,将数据包从 cal0 发出。

2)数据经过 veth pair 到达 host1,查看路由表,数据由 ens192 发给 host2(10.12.31.23)。

192.168.183.64/26 via 10.12.31.23 dev ens192 proto bird

3)host2 收到数据包,根据路由表发送给 cali95e23ca6529,进而通过 veth pair cali0 到达 bbox2。

192.168.183.70 dev cali95e23ca6529 scope link

不同 calico 网络之间的连通性

创建 cal_net2

docker network create --driver calico --ipam-driver calico-ipam cal_net2

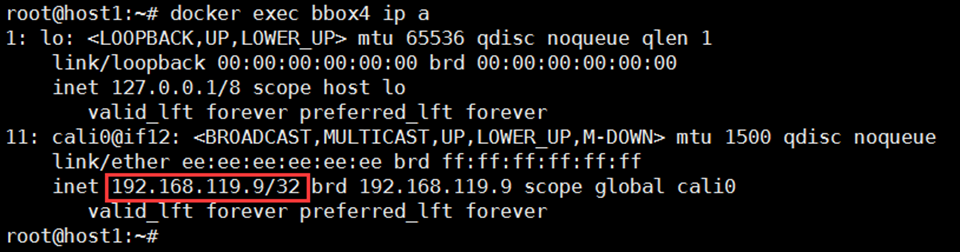

在 host1 中运行容器 bbox4,连接到 cal_net2:

docker container run --network cal_net2 --name bbox4 -tid busybox

calico 为 bbox4 分配了 IP 192.168.119.9

验证 bbox1 与 bbox4 的连通性

虽然 bbox1 和 bbox4 都位于 host1,而且都在一个 subnet 192.168.119.0/26,但它们属于不同的 calico 网络,默认不能通行。

calico 默认的 policy 规则是:容器只能与同一个 calico 网络中的容器通信。

calico 的每个网络都有一个同名的 profile,profile 中定义了该网络的 policy。

查看 cal_net1 的 profile:

calicoctl get profile cal_net1 -o yaml

1)命名为 cal_net1,这就是 calico 网络 cal_net1 的 profile。

2)为 profile 添加一个 tag cal_net1。注意,这个 tag 虽然也叫 cal_net1,其实可以随便设置,这跟上面的 name: cal_net1 没有任何关系。此 tag 后面会用到。

3)egress 对从容器发出的数据包进行控制,当前没有任何限制。

4)ingress 对进入容器的数据包进行限制,当前设置是接收来自 tag cal_net1 的容器,根据第 1)步设置我们知道,实际上就是只接收本网络的数据包,这也进一步解释了前面的实验结果。

----------------------------------------------------引用来自----------------------------------------------------------------

https://mp.weixin.qq.com/s?__biz=MzIwMTM5MjUwMg==&mid=2653587859&idx=1&sn=12d8133bcc802a21ebfc52c4fb8ba98a&chksm=8d30818aba47089c11837734dd096e28872dce37ab20370902c2bc1bbabdb166fca010ad0b51&scene=21#wechat_redirect