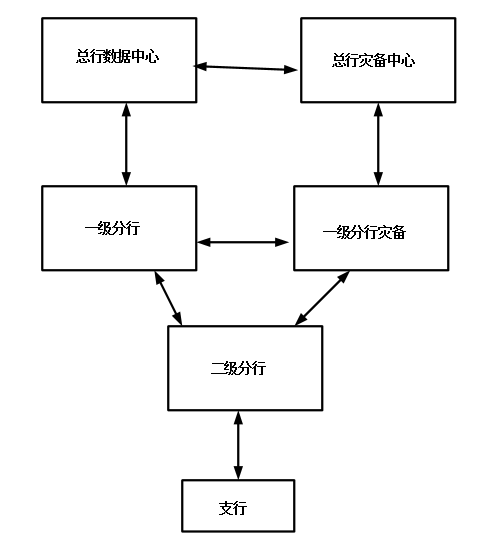

1、整体架构

整体是数据中心--一级分行--二级分行--支行的架构

拓扑:

需要考虑的核心需求和解决方案:

高可用性:

双中心、双设备、链路捆绑、动态协议、VRRP、生成树、BFD、防火墙的HA

设备堆叠,华为系的堆叠,横向虚拟化,据说bug多,但管理和使用方便;思科系vpc,纵向虚拟化,经典7-5-2架构,稳定性更好,配置和管理复杂些

实际中貌似两种技术都有很多应用,还不好比较

易于扩展:

模块化、区域化设计,每个区域相对独立,核心与区域间用静态路由互联,增添和去除区域都不会对其余区域有影响

高性能:

为了保证更高的性能,应当尽量减少每台设备的负载,避免所有流量集中在单侧设备上,所以需要使用分流技术

内部按类型分为业务和办公流量,所以在规划IP时也按照业务和办公分成两个大段,以此为基础来进行分流

使用静态路由时,通过静态路由+VRRP来实现分流和冗余

在设备上同一个接口下配置两个VRRP实例10和20,主用设备分别在业务和办公上 ip route 业务网段 业务地址下一跳为实例10的virtual-ip ip route 业务网段 业务地址下一跳为实例20的virtual-ip

使用OSPF时,通过OSPF+prefix-list引入静态路由时增加cost来实现分流和冗余

ospf 100 # import-route static route-policy static_ospf # route-policy static_ospf permit node 10 if-match ip address prefix-list YW # route-policy static_ospf permit node 20 if-match ip address prefix-list OA apply cost + 1000 # ip prefix-list YW index 10 permit 业务网段 ip prefix-list OA index 10 permit 办公网段 #

使用BGP时,通过BGPcommunity时增加cost来实现分流和冗余

# BGP 65000 network 总行办公地址 route-policy BGPCM-OA network 总行业务地址 route-policy BGPCM-YW peer 一级分行互联地址 route-policy DS-OUT export # ip community-filter advanced DC-OA permit 65000:20 ip community-filter advanced DC-YW permit 65000:10 # route-policy DS-OUT permit node 10 if-match community-filter DC-YW # route-policy DS-OUT permit node 20 if-match community-filter DC-OA apply cost 1000 # route-policy BGPCM-OA permit node 10 apply community 65000:20 # route-policy BGPCM-YW permit node 10 apply community 65000:10 #

应当减少动态路由的收敛时间,联动BFD,其中OSPF联动BFD是必要的

#这里联动BFD,主要为了快速切换 #由于上联分行使用的是MSTP链路,这种链路在发生故障时并不会使互连接口down #而OSPF本身是一个在IP层上的协议,是无连接的,所有只有等到dead-time超时的时候才会认为此链路失效进行收敛 #dead-time的超时时间默认一般为40s,40s的中断时间是无法忍受的 #这里使用BFD联动上联接口,检测到链路中断后也可以快速触发OSPF收敛 #BGP是在TCP上的协议,链路中断会立即导致TCP的连接中断,也不会有这种问题,但仍可以联动BFD来加速收敛

安全性:

在分支内部上,通过ACL来使业务和办公流量的隔离

# interface Vlan-interface10 packet-filter 3010 inbound # interface Vlan-interface20 packet-filter 3020 inbound #禁止办公访问业务 acl number 3010 rule 10 deny ip source 办公网段 destination 业务网段 rule 1000 permit ip #禁止业务访问业务 acl number 3020 rule 10 deny ip source 业务网段 destination 办公网段 rule 1000 permit ip

支行之间,由于OSPF是链路状态协议,无法基于网段限制LSA的收发,所以通过二级分行的下联OSPF分发路由时来过滤其他支行路由。

只能通过在各个支行来做限制,通过prefix-list的方式来限制其他的路由加入路由表。

ip prefix-list ospfIn index 10 permit 需要的路由 Ospf 100 Filter-policy ip-prefix ospfIn import

分行之间,通过一级分行、数据中心下联BGP的community属性来过滤其他分行的路由(上面有实现)

易用性:

配置dhcp使办公系统pc可以即插即用

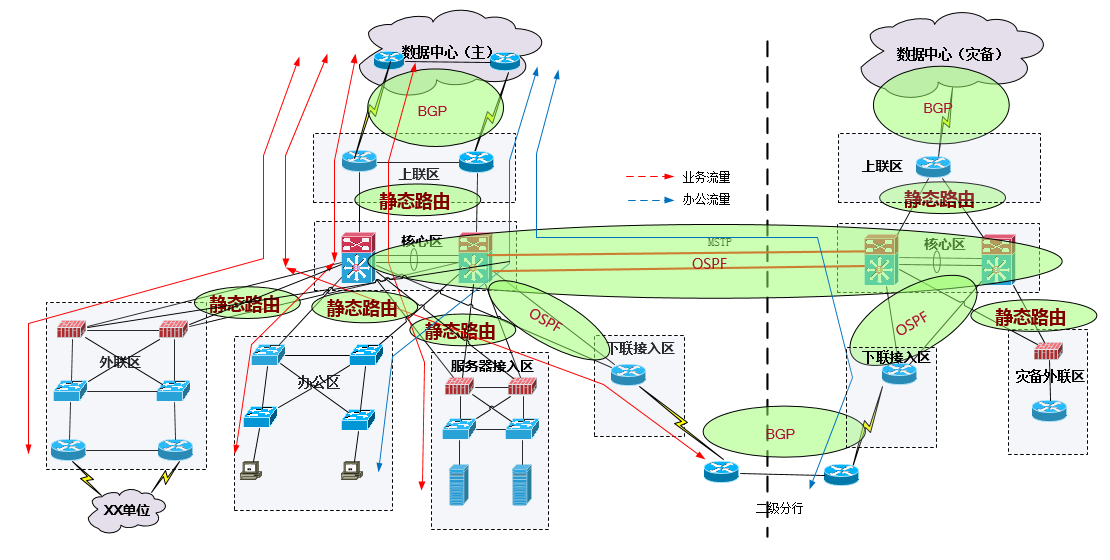

2、数据中心

拓扑:

需要考虑的核心需求和解决方案:

主备中心的双活。

使用思科的OTV技术,这是一种MACinIP的技术,这种技术可以使得主备中心的服务器生存在同一个大二层环境中,从而可以做到主备中心在同一网段,

这样在汇聚交换机上通过VRRP即可完成主备中心网络层面的的ms级切换,当然应用服务器做不到这么快。

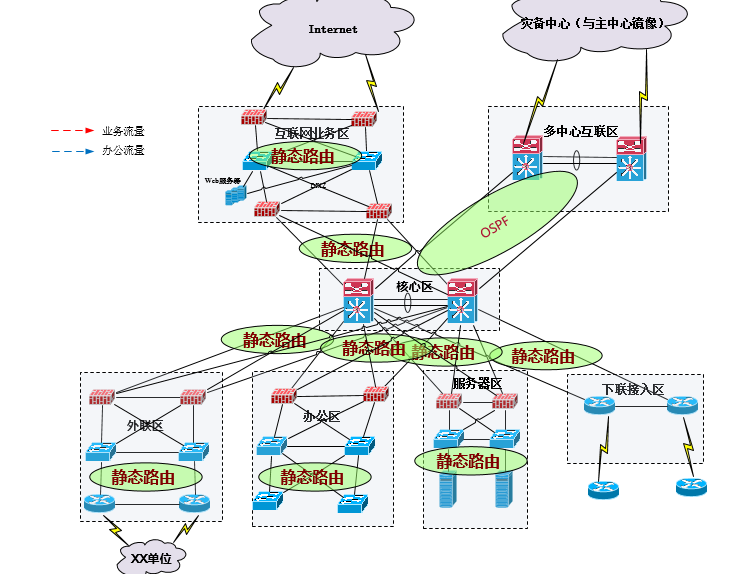

3、一级分行

拓扑:

需要考虑的核心需求和解决方案:

主备的切换:

二级分行上联路由器直接连接灾备,通过BGPcommunity时增加cost来实现分流和冗余。

然后通过OSPF+prefix-list引入静态路由时增加cost来实现分流来引回主中心

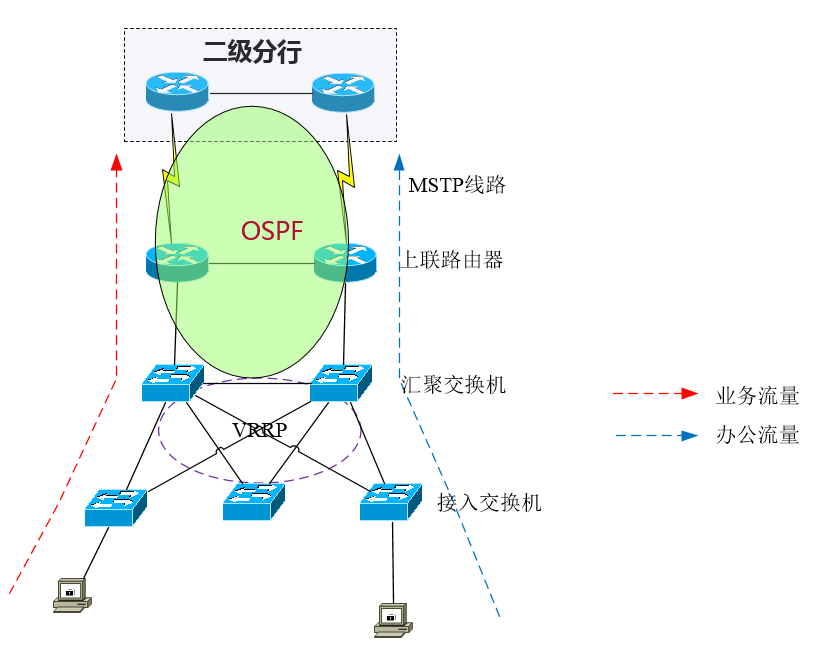

4、二级分行

拓扑:

5、支行

拓扑:

#内部的互联口都可以使用链路捆绑技术,这里就不每个端口都写了 #办公侧的类似 sysname 上联路由器-业务 #管理地址,同时作为OSPF的router-id interface LoopBack0 description **Mangerment** ip address 10.95.34.254 255.255.255.255 #上联,与分行互联互联,改成p2p模式,不用选举BR,RDR,减少OSPF报文数 interface GigabitEthernet0/0 description **link_to-UPlink** ospf network-type p2p ip address 10.95.253.14 255.255.255.252 #下联,与汇聚交换机-业务互联 interface GigabitEthernet0/0 description **link_to-UPlink** ospf network-type p2p ip address 10.95.34.241 255.255.255.252 #横联,连接上联路由器-办公 interface GigabitEthernet0/2 description **link_to-上联路由器-办公** ospf network-type p2p ip address 10.95.34.245 255.255.255.252 #一个支行定义为一个非骨干区域 #支行为最终分支,但由于是双点上联,由于分流的技术需要,不能定义为末节区域 #需要通过分行的骨干区域下发路由时做过滤,来减少路由 #这里联动BFD,主要为了快速切换 #由于上联分行使用的是MSTP链路,这种链路在发生故障时并不会使互连接口down #而OSPF本身是一个在IP层上的协议,是无连接的,所有只有等到dead-time超时的时候才会认为此链路失效进行收敛 #dead-time的超时时间默认一般为40s,40s的中断时间是无法忍受的 #这里使用BFD联动上联接口,检测到链路中断后也可以快速触发OSPF收敛 #BGP是在TCP上的协议,链路中断会立即导致TCP的连接中断,也不会有这种问题 ospf 100 router-id 10.95.34.254 bfd all-interfaces enable area 0.0.0.101 network 10.95.253.14 0.0.0.0 network 10.95.34.241 0.0.0.0 network 10.95.253.245 0.0.0.0

sysname 汇聚交换机-业务 # vlan 10 description YeWu # vlan 20 description OA # vlan 21 description Video #追踪上联接口,接口down时优先级下降10,变为备状态 #业务和办公流量隔离 interface Vlan-interface10 ip address 10.95.34.126 255.255.255.128 vrrp vrid 10 virtual-ip 10.95.34.126 vrrp vrid 10 priority 105 vrrp vrid 10 preempt-mode delay 100 vrrp tracrk GigabitEthernet0/0 packet-filter 3010 inbound #业务侧办公vlan为备份 interface Vlan-interface20 ip address 20.95.34.126 255.255.255.128 vrrp vrid 20 virtual-ip 20.95.34.126 packet-filter 3020 inbound # interface Vlan-interface21 ip address 21.95.34.142 255.255.255.240 vrrp vrid 21 virtual-ip 20.95.34.142 packet-filter 3020 inbound #设置为业务根桥,办公的备根 stp region-configuration region-name region1 instance 1 vlan 10 instance 2 vlan 20 instance 2 vlan 21 active region-configuration # stp instance 1 root primary stp instance 2 root secondry stp mode rstp # interface GigabitEthernet0/0 description **link_to-上联路由器-业务** ip address 10.95.34.242 255.255.255.252 #下联和横联 inter g0/xxx port link-type trunk port trunk allow-pass vlan 10,20,21 undo port trunk allow-pass vlan 1 # ospf 100 router-id 10.95.34.254 bfd all-interfaces enable area 0.0.0.101 network 10.95.34.126 0.0.0.0 network 20.95.34.126 0.0.0.0 network 20.95.34.142 0.0.0.0 #禁止办公访问业务 acl number 3010 rule 10 deny ip source 20.95.34.0 0.0.0.255 destination 10.95.34.0 0.0.0.255 rule 1000 permit ip #禁止业务访问业务 acl number 3020 rule 10 deny ip source 10.95.34.0 0.0.0.255 destination 20.95.34.0 0.0.0.255 rule 1000 permit ip

#这个实在是没啥东西 sysname 接入交换机01 #管理地址 interface Vlan-interface10 ip address 10.95.34.250 255.255.255.128 # #末节端口 interface GigabitEthernet0/9 port link-mode bridge port access vlan 10 stp edged-port #

6、技术探讨

使用静态路由还是动态路由:

在核心到各个功能区互联时:

如果使用静态路由的好处是便于理清流量的路径,每个网段的路径都一目了然,便于排障,同时也便于做分流。

而且如果出现故障,也都被限制在各个功能区之内,不会对别的区域有路由影响,增强了稳定性。

使用静态路由的前提是IP规划一定要做好,每个功能区的网段规划要分离,否则大量杂乱的静态路由反而变得难以维护。

如果全网都在一个OSPF的域中,虽然配置方便了,但是流量路径就变得不可知了,不便于排障了,而且只用OSPF是无法实现分流的。

而且防火墙设备一般都不建议加入到OSPF的区域中,所有牵扯到与防火墙互联时,一般还是建议用静态路由。

这里尽量使用静态路由。

在分支机构之间互联时:

这种是四台路由器的口字型结构,只能使用动态协议,静态路由在遇到故障时无法自动切换。

四台设备之间使用口字型结构还是全互联结构:

正常情况下应使用口字型结构就能保证足够的冗余,过多的冗余只是一种浪费。

但这之中有防火墙的话就应该全互联,因为常见的防火墙HA为一死一活,如果口字型连接核心交换如果一台出现故障后,下联的防火墙正好是主用

的情况下,会造成业务中断。

在分支机构之间互联时使用BGP还是OSPF:

BGP的好处是可以更精细的控制路由,但是配置相对复杂,考虑到将来的运维,不应该在支行这里使用。

再高层的分支机构中有专业 的维护人员,使用BGP就更好了。