渗透测试实验环境搭建

下载虚拟机镜像

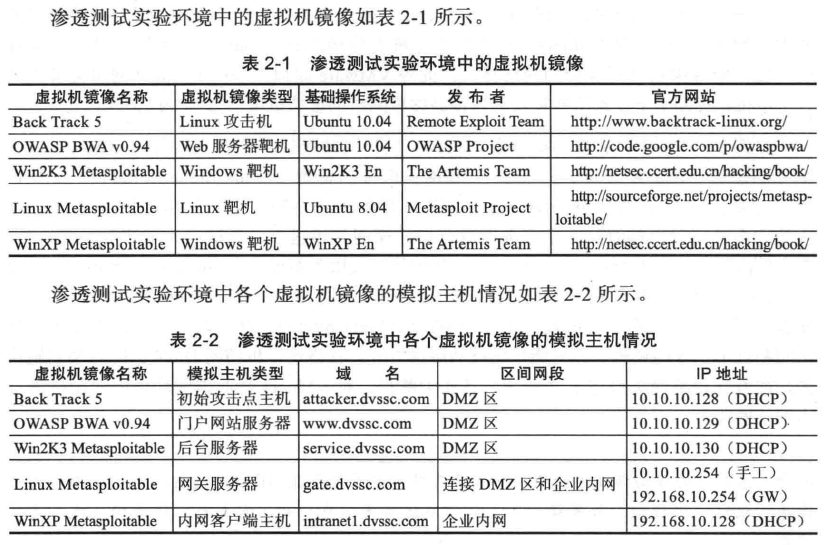

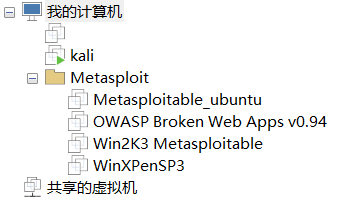

5个虚拟机镜像,其中Linux攻击机我选择用最新的kali Linux镜像,其余的均使用本书配套的镜像。

网络环境配置

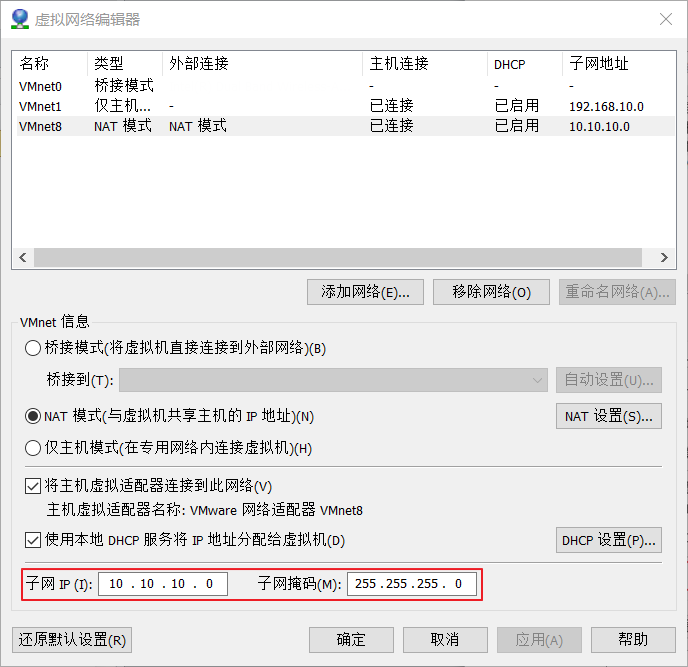

VMware虚拟网络编辑器配置:

将VMnet1和VMnet8分别设置IP为192.168.10.0/24和10.10.10.0/24。

虚拟机镜像配置

攻击机配置

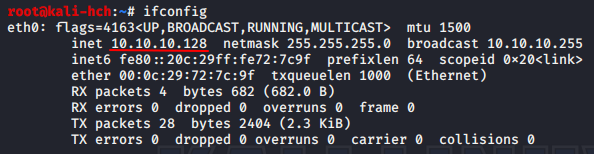

攻击机为kali linux,网络适配器选择VMnet8(NAT模式),然后打开虚拟机。

确认攻击机的IP地址为10.10.10.128,若不是则手工将IP设置为此。

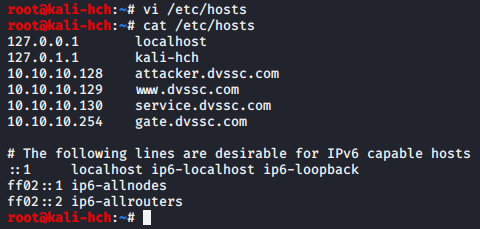

在终端中执行vi /etc/hosts文件,添加IP和域名的映射,使得我们可以模拟以域名方式访问相关服务器。

至此,攻击机就配置完成了,顺便做个初始的快照。

靶机配置

OWASP BWA靶机配置

该靶机模拟DMZ区域中的门户网站服务器。

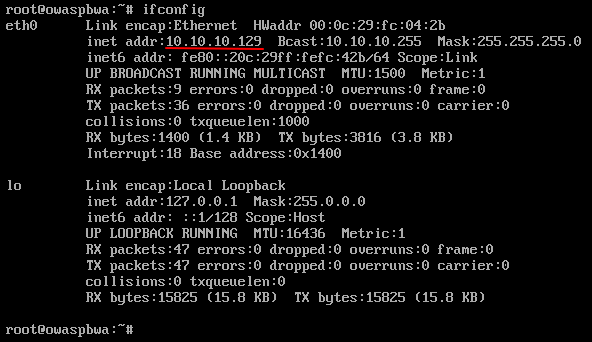

首先将网络适配器选择VMnet8(NAT模式),然后打开虚拟机。

确认该靶机的IP地址为10.10.10.129。

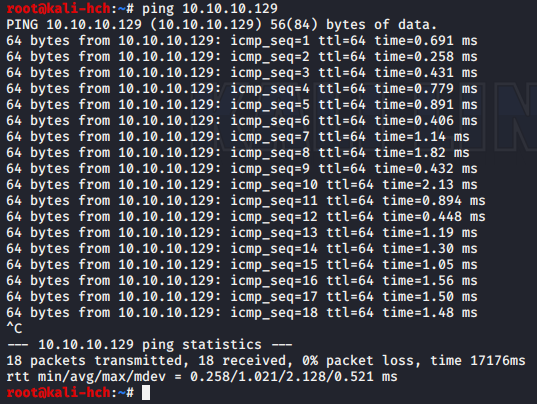

然后测试网络环境,在攻击机和该靶机上互PING对方的IP,若均成功则说明网络连通正常。

均可PING通。

尝试在攻击机上访问www.dvssc.com,应能正常访问门户网站首页。

成功访问,那么OWASP BWA靶机就配置成功了。

Win2K3靶机配置

该靶机模拟DMZ区域中的后台服务器。

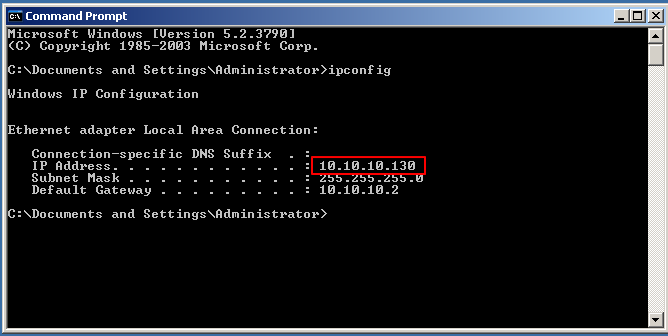

首先将网络适配器选择VMnet8(NAT模式),然后打开虚拟机。

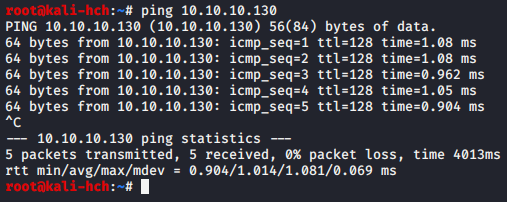

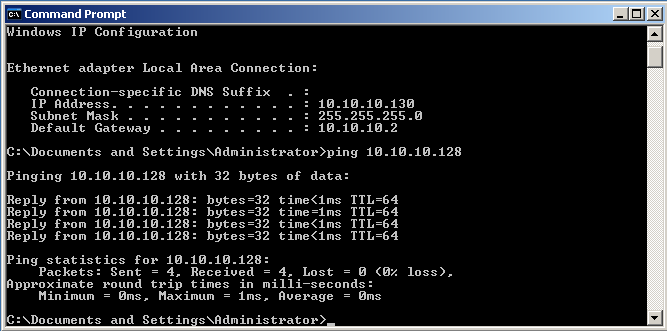

确认该靶机的IP地址为10.10.10.130。

然后测试网络环境,在攻击机和该靶机上互PING对方的IP。

均可PING通。

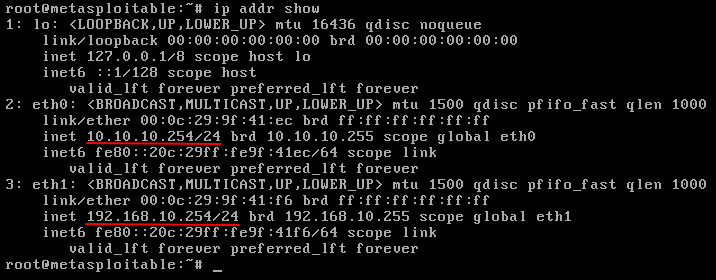

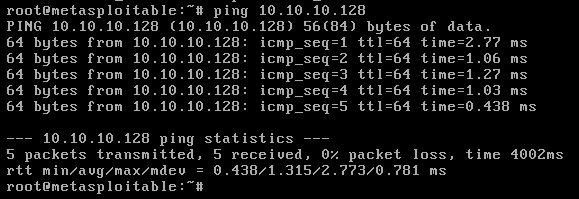

Linux Metasploit靶机配置

该靶机模拟DMZ区域中的网关服务器。

首先将网络适配器,这里设置两个网络适配器,其中一个选择VMnet8(NAT模式),另一个设置为仅主机模式,然后打开虚拟机。

查看IP;

其中网卡eth0的IP是10.10.10.254/24(NAT模式,连接模拟DMZ区域的VMnet8虚拟网段),而网卡eth1的IP是192.168.10.254/24(仅主机模式,连接模拟企业内网的VMnet1虚拟网段,并作为VMnet1网段的网关)。

那么这个网关服务器是如何配置以实现功能的呢?

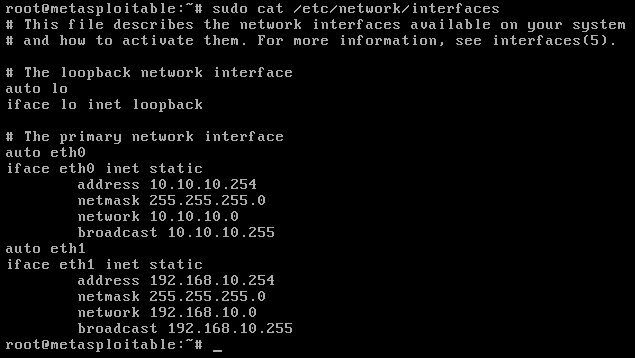

我们可以查看网卡配置信息:sudo cat /etc/network/interfaces

配置路由功能,打开数据包路由转发功能:

修改/etc/sysctl.conf文件:

……

net.ipv4.ip_forward=1 #将这行注释取消掉

……

最后设置转发规则:

/sbin/iptables –t nat –A POSTROUTING –s 192.168.10.0/24 –o eth0 –j MASQUERADE

TIPS:若以输入命令的方式设置的规则会在重启后失效,所以我们需要设置开机自动启动,只用将以上命令添加在/etc/rc.local文件中即可,因为Linux启动的最后阶段会执行该文件中的命令。

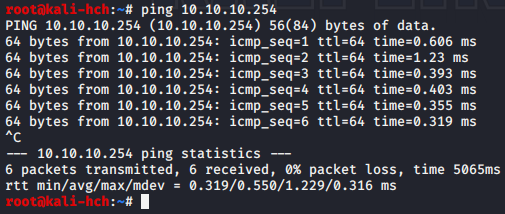

测试eth0的网络环境;

均可PING通。

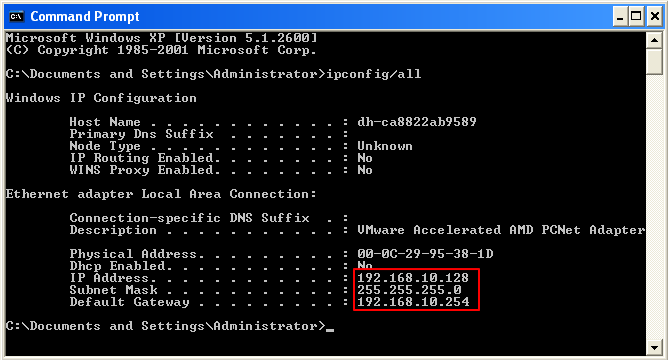

WinXP靶机配置

该靶机模拟企业内网中的终端主机。

首先将网络适配器选择VMnet1(仅主机模式),然后打开虚拟机。

确认该靶机的IP地址为192.168.10.128,网关为192.168.10.254。

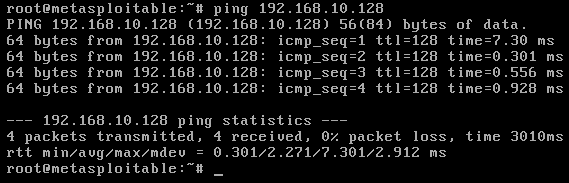

测试网络环境,在该靶机和Linux靶机上互PING地址

均可PING通;

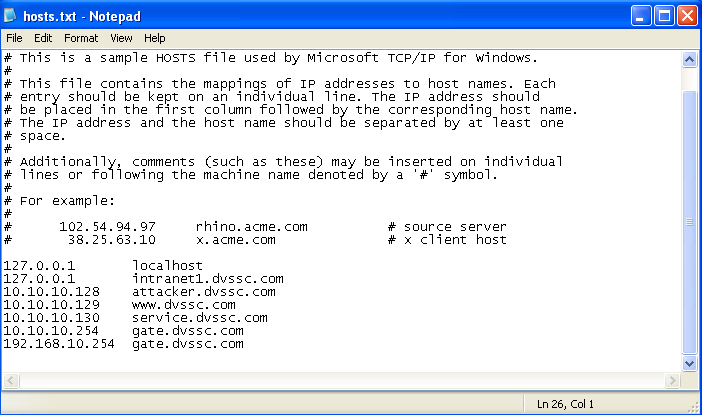

对C:Windowssystem32driveretchosts文件进行修改,添加如下内容:

192.168.10.128 intranet1.dvssc.com

192.168.10.254 gate.dvssc.com

10.10.10.128 attacker.dvssc.com

10.10.10.129 www.dvssc.com

10.10.10.130 service.dvssc.com

10.10.10.254 gate.dvssc.com

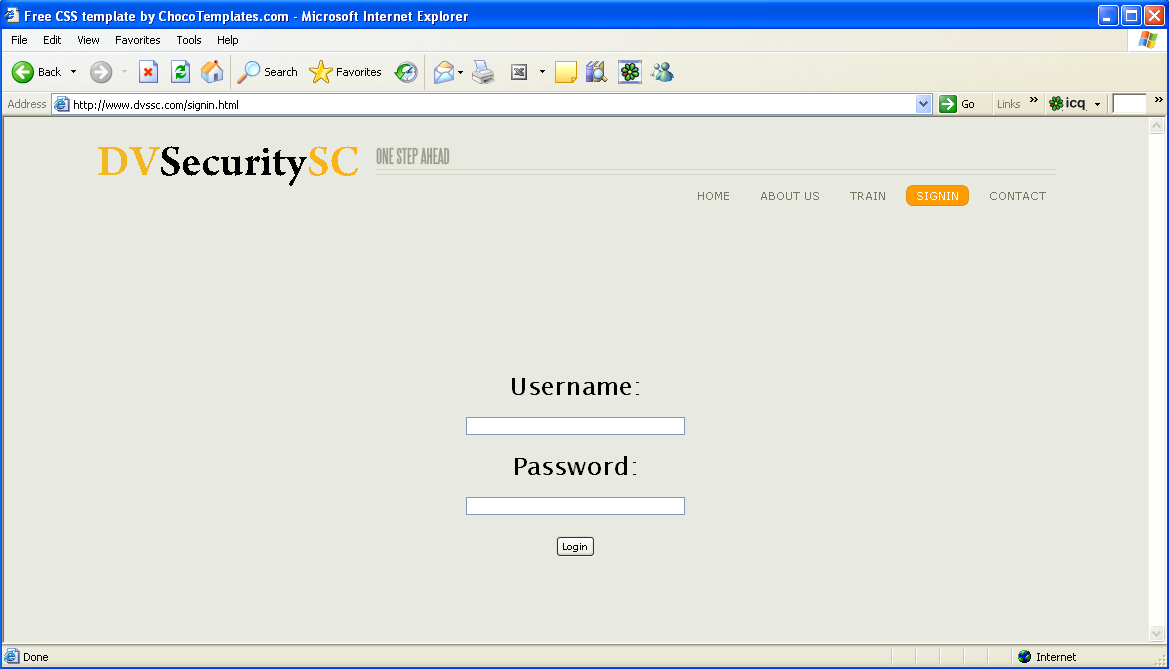

打开浏览器访问www.dvssc.com,若配置均正常,企业内网终端访问门户网站服务器时,点击SIGNIN链接后,将会显示内部训练网站系统的登录页面。

至此,渗透测试实验环境的配置就全部完成了,撒花~✿✿ヽ(°▽°)ノ✿