20145325张梓靖 《网络对抗技术》 信息搜集与漏洞扫描

实验内容

- 使用whois进行域名注册信息查询,使用nslookup进行域名查询

- 实现对IP地理位置的查询

- 使用PING、namp来探测主机是否活跃

- 使用namp来获取目标主机操作系统相关信息,以及端口信息

- 使用traceroute进行路由跟踪

- 使用OpenVAS获取漏洞信息

基础问题回答

- 哪些组织负责DNS,IP的管理

ICANN是统一整个互联网名称与数字地址分配的国际组织,旗下有三个支持组织,其中ASO负责IP地址系统的管理,DNSO负责互联网上的域名系统的管理,所以ICANN、ASO以及ASO旗下的地区性注册机构组织负责IP的管理,ICANN、DNSO以及DNSO旗下的注册机构组织负责DNS的管理 - 什么是3R信息

即Registrar, Registrar, Registrant,分别表示为官方注册局、注册商、注册人

实验总结与体会

在这次的试验中,尝试了各种各样的方法来获取目标主机的信息,包括目标IP的地理位置、域名的注册信息、其对应的DNS服务器基本信息、计算机活跃状态、操作系统版本信息、端口开放情况、、端口对应服务情况、目标主机漏洞情况等,所有这做的一切,都是为后面的成功攻击目标主机而做的准备,获取到的信息越全面,攻击成功的机率就越大。同时,通过这次实验,更是熟练了namp、ping、nslookup的应用,知道了可以通过网上固定功能的网站来搜索IP、域名相关信息,也学会了OpenVAS的基本使用以及对其扫描记录的信息查看

实践过程记录

whois域名注册信息查询

- 在百度直接搜索whois,任选一个可以查询的网站进行域名注册信息的查询,这里以对baidu.com的查询为例,其中包括域名、注册商、联系人、创建时间等信息

使用nslookup进行域名查询

-

在命令行下输入nslookup,显示的结果是该主机的DNS服务器相关信息

-

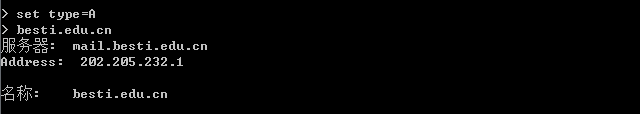

设置TYPE为A,对校网解析其IP地址

-

使用TYPE为MX,查找校网的邮件转发服务器

-

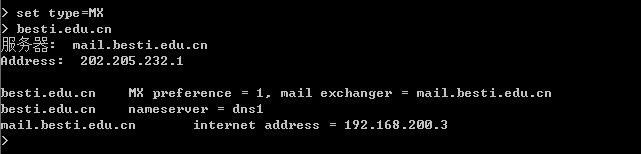

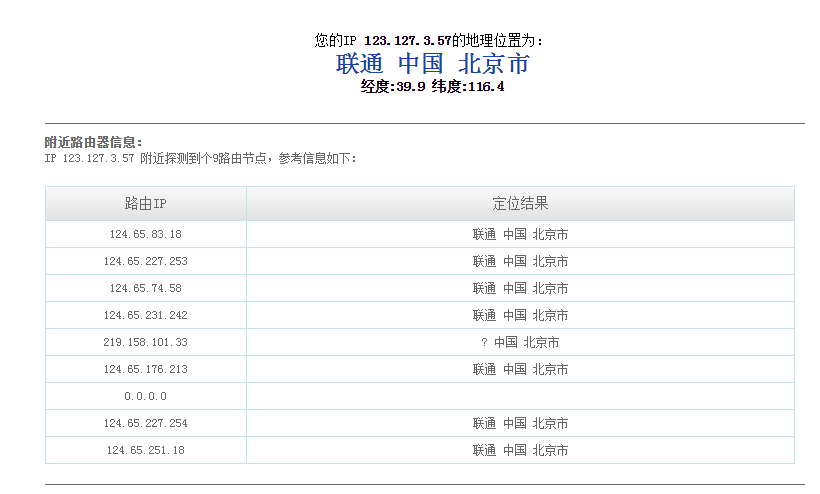

输入ls -d 命令,查看校网的所有DNS记录,其中:

- A(Address)记录是用来指定主机名(或域名)对应的IP地址记录。

- NS(Name Server)记录是域名服务器记录,用来指定该域名由哪个DNS服务器来进行解析。

- MX(Mail Exchanger)记录是邮件交换记录,它指向一个邮件服务器,用于电子邮件系统发邮件时根据收信人的地址后缀来定位邮件服务器。

- CNAME(Canonical Name )别名记录,允许您将多个名字映射到同一台计算机。

-

对百度也试着使用nslookup进行IP地址的解析,发现与前面对校园进行查询时有所不同,多了句“非权威应答”的补充,说明在使用nslookup解析IP时,并不是从域名的官方DNS服务器上查询

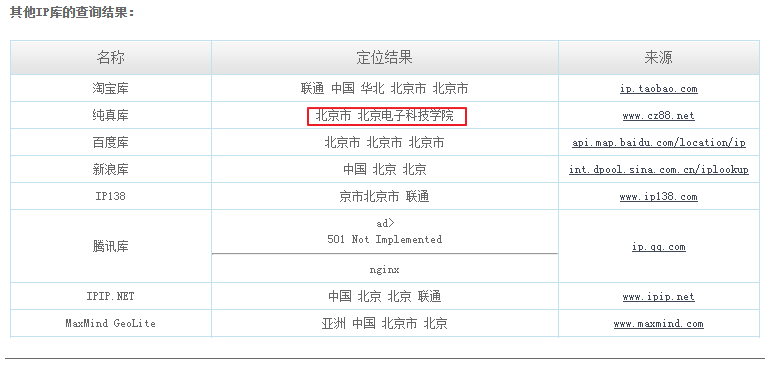

IP地理位置查询

-

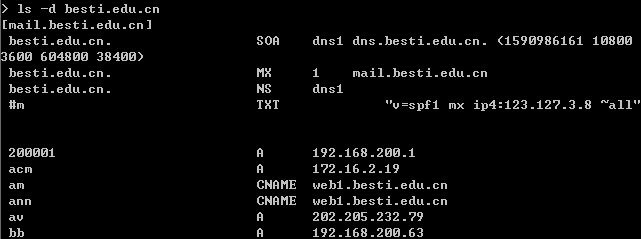

同样可以在浏览器中搜索IP地理位置查询的相关网站,选择其中一个

-

先查询本机的IP地理位置,可以看到有网络供应商、大致地点、经纬度以及IP所在附近的路由器信息

-

这也是在这次的额IP地理位置查询里显示出来的内容,有意思的是其中纯真库的IP地址查询竟然直接就定为到了学校具体名称

-

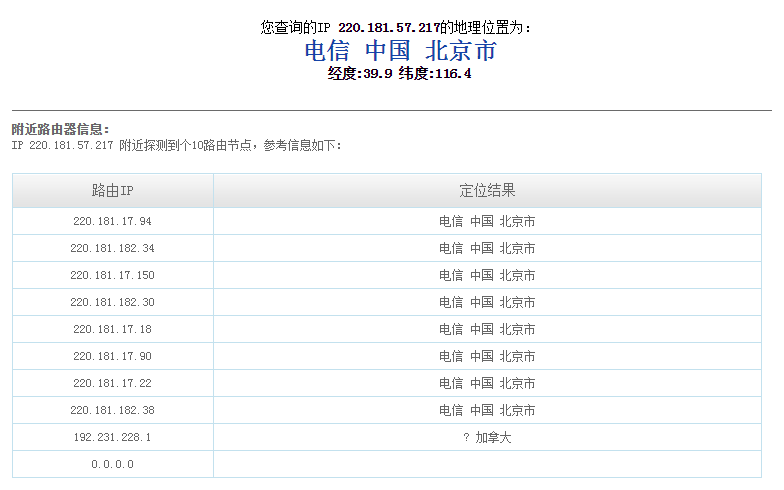

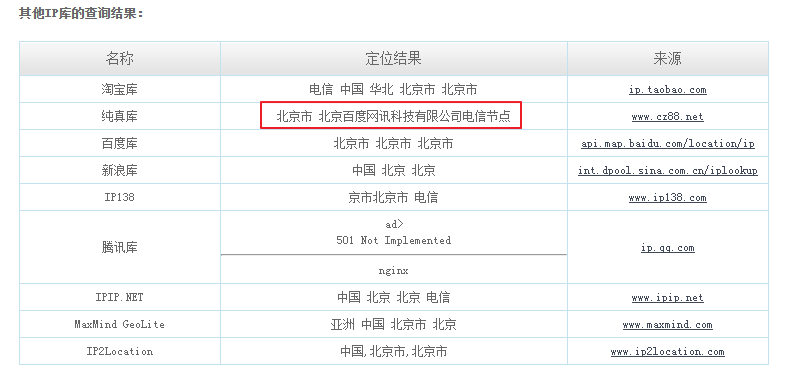

换使用百度的其中一个IP地址进行查询

-

同样,处了基本信息外,由其他IP库查询的结果里面,纯真库又是准确定为了百度公司名称

使用PING来探测主机是否活跃

-

先尝试使用PING来测试校网

-

请求超时,很有可能是校网有防护措施,不接受ICMP包

-

但奇怪的是,在PING的过程中,显示的是web2.besti而不是www.besti,查找前面使用nslookup进行DNS记录查询时候的信息,发现它们是CNAME关系,即同物不同名

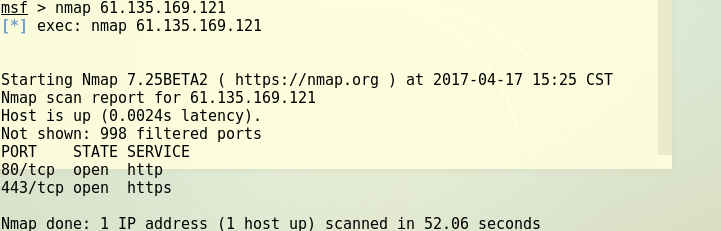

使用namp来获取存活主机

-

先不加参数的使用nmap来收集该IP地址的信息(这里用的是百度的IP),只能知道最基本的端口开放情况

-

使用-sn参数,即使用ICMP的PING扫描捕获网络中的存活主机情况,且不对主机进行端口进行详细探测(这里使用的是本机网段)

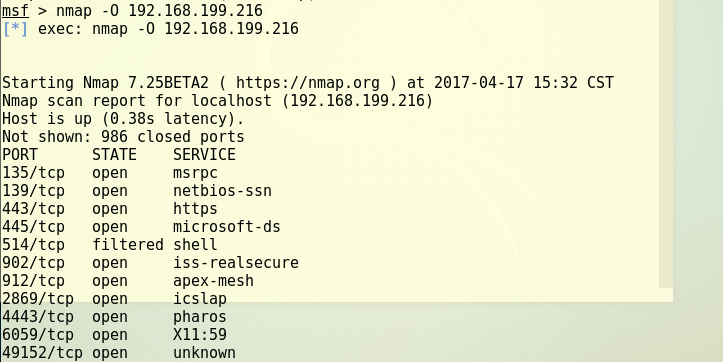

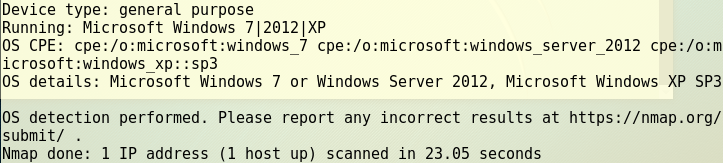

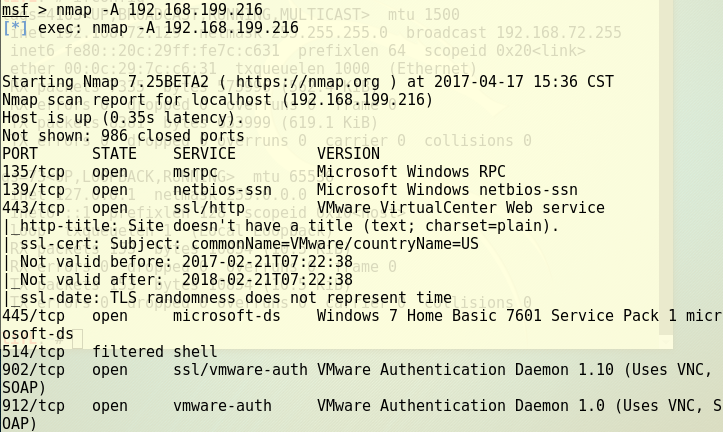

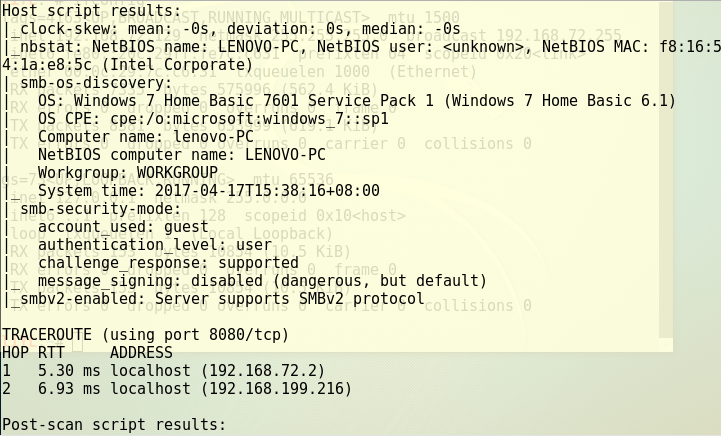

使用namp来获取目标主机操作系统相关信息

- 使用-O参数对目标主机进行操作系统的识别(这里使用的是电脑本机的IP),显示的结果为该IP主机开启的端口服务以及基本的操作系统相关信息

- 使用参数-A,获取更详细的服务信息与操作系统信息

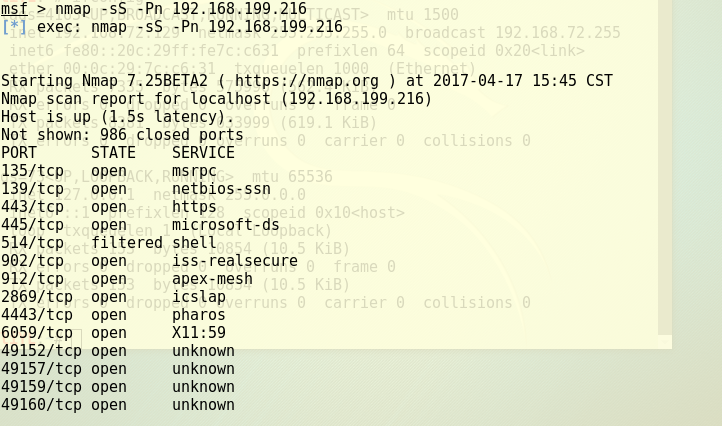

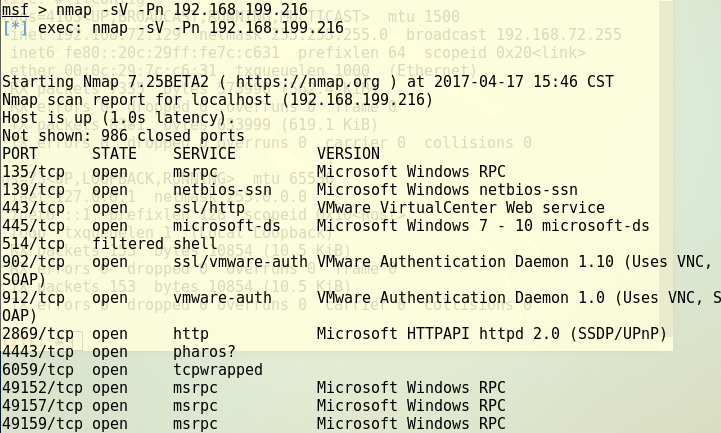

使用namp对主机端口进行基本扫描

-

使用参数-sS,指定使用TCP SYN扫描,对本机端口进行扫描(扫描的结果和使用-O参数得到的端口信息类似)

-

使用参数sV,获取更详细的服务版本等信息(扫描结果和使用-A参数得到的端口信息类似)

使用traceroute进行路由跟踪

-

在虚拟机里使用该命令,发现无法获知具体的路由信息

-

至于原因,和我虚拟机使用的是NAT连网方式有关,但具体为什么会有这样的问题我也是半懂不懂(看了别人的讲解后),如果想具体了解造成这个问题的原因,可以点击为什么在VMWare的NAT模式下无法使用traceroute以学习

使用OpenVAS获取漏洞信息

-

开启OpenVAS

-

登录greenbone

-

创建OpenVAS扫描目标(这里以本机为目标)

-

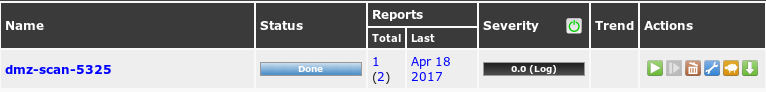

创建OpenVAS扫描任务(扫描目标就是刚刚新建的)

-

开始扫描

-

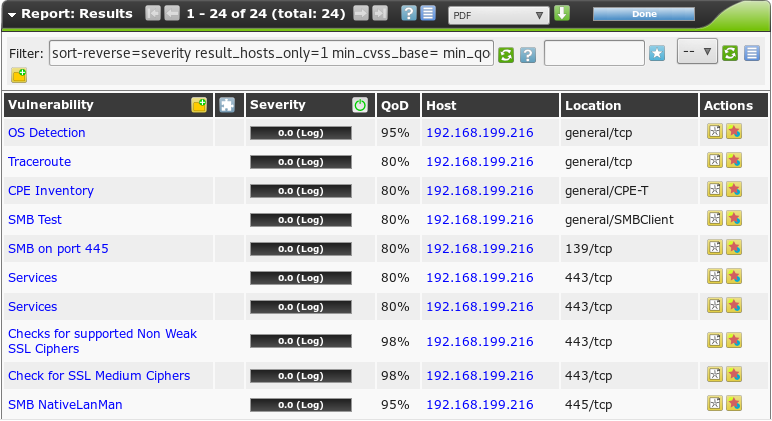

扫描结束后,点击扫描记录查看(severity都是0?QoD也高,看来我的主机安全性很高?)

-

任选一个具体的扫描结果进行查看,这里选择os detection,可以查看该漏洞检测的方法的解释以及漏洞检测结果,这里的检测结果显示为扫描主机的操作系统等信息

-

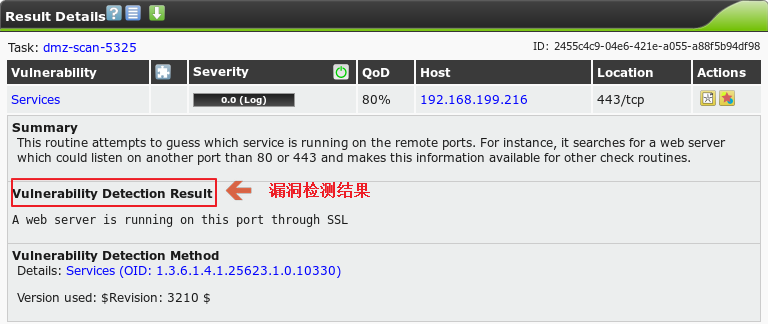

再选择一个记录进行查看

-

大致都查看了下,发现没有哪个扫描记录给出问题漏洞,所以也没有找到对应的漏洞问题解决方案